Есть в маршрутизаторах компании Tp-Link такая полезная функция, как сохранение и восстановление настроек. Сейчас мы рассмотрим как это сделать. Зачем вообще сохранять настройки? На самом деле, это очень удобно. Например, вы хотите поэкспериментировать с какими-то настройками на роутере, и боитесь что-то сделать не так. Просто делаем резервную копию настроек и можем спокойно что-то менять.

Но, я думаю, что эта возможность будет особенно полезна в двух случаях:

- При обновлении прошивки на маршрутизаторе. Мы уже знаем, что после обновления прошивки на Wi-Fi роутере Tp-Link, все настройки будут сброшены к заводским. И его нужно заново настраивать. Намного проще перед прошивкой сохранить все настройки в файл, а затем, после прошивки их восстановить.

- Бывает, что приходится делать сброс настроек маршрутизатора: при проблемах в работе, частых сбоях и т. п. Что бы потом не мучатся с настройкой, просто делаем backup.

Все делается очень просто и быстро!

Как сохранить настройки роутера Tp-Link в файл?

Подключитесь к своему маршрутизатору. Можно по кабелю, или по Wi-Fi.

Откройте браузер, и в строке, где вводим адрес сайтов, вводим IP-адрес роутера: 192.168.1.1, или 192.168.0.1.

Вводим логин и пароль. Если вы их не меняли, то это admin и admin (эта информация есть на самом маршрутизаторе).

Перейдите на вкладку System Tools — Backup & Restore (в русской прошивке: Системные инструменты — Резервная копия и Восстановление).

Для сохранения настроек нажмите на кнопку Backup (Резервная копия). Сохраните файл в формате .bin. Например, на рабочий стол.

Восстанавливаем настройки на маршрутизатор

Все на той же вкладке System Tools — Backup & Restore нажмите на кнопку Выберите файл. Выберите файл настроек, который вы сохранили ранее на свой компьютер. Нажмите на кнопку Restore (Восстановить).

Советую вам после успешной настройки маршрутизатора создать такой резервный файл настроек и сохранить его в надежное место. В случае какой-то ошибки (бывает, что настройки сами слетают), вы сможете за несколько секунд их восстановить.

Как извлечь данные из старого роутера: шаг за шагом руководство

Старый роутер может оказаться полезным источником информации, но для этого нужно уметь извлекать данные из него. В этой статье мы представим шаг за шагом инструкцию, как это сделать.

Шаг 1: Соединиться с роутером

Сначала нужно получить доступ к старому роутеру, соединившись с ним через браузер или с помощью программы-клиента, такой как PuTTY.

Шаг 2: Аутентификация

Чаще всего для доступа к настройкам роутера требуется ввод логина и пароля. Обычно они указаны на самом устройстве или в документации. Если же они были изменены, можно попробовать использовать стандартные комбинации логина и пароля (например, admin/admin).

Шаг 3: Извлечение данных

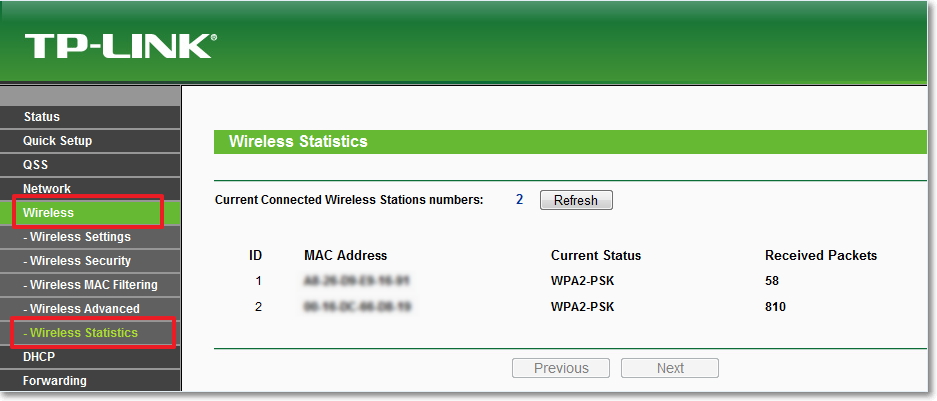

После успешной аутентификации настройки роутера будут доступны. Чтобы извлечь данные, нужно перейти к соответствующим вкладкам и сохранить нужную информацию в файл. Например, список подключенных устройств или список настроек безопасности.

Шаг 4: Анализирование данных

Теперь можно проанализировать извлеченные данные, используя соответствующее программное обеспечение, например Wireshark. Это позволит представить информацию в удобном формате для дальнейшего анализа или использования.

Заключение

Извлечение данных из старого роутера не сложно, но может быть полезным для понимания, как работают сетевые устройства, а также для более точной настройки нового роутера в будущем. Не забывайте сохранять копии важных настроек и используйте безопасные методы доступа к роутеру.

Находясь у родственников и не удовлетворившись качеством роутера TP-Link TL-WR340GD (V3), вызвавшим сурьёзные нарекания по части стабильности wifi-соединения, решил заменить его чем-то другим. Но для начала, чтобы невзначай не остаться без интернета, надо бы найти логин/пароль провайдера для PPPoE-соединения. Конечно, где-то был договор с провайдером, в тексте которого были прописаны эти данные, да только кто бы знал, где ж тот договор…

Роутер примерно такой, картинка из интернета

В принципе, зайдя в веб-морду роутера, можно увидеть логин, но вот пароль отображён чем-то типа •••••• В связи с этим остаётся только одно логичное решение: из-под веб-интерфейса сделать backup настроек, а затем попытаться прочесть этот файл (он называется config.bin).

Открытие сего конфигурационного файла в лоб текстовым редактором не привело ни к чему хорошему: одни иероглифы да кракозябры. Тогда я засунул его в hex-редактор — также ни пусто ни густо, всё та же беспросветная стена из кракозябр. В общем, понятно, труба дело, файл настроек зашифрован. Решил поискать в гугле возможные способы дешифровки, и — о, чудо — практически первая же ссылка вела на гитхаб китайского товарища (коему огромное спасибо), выложившего дешифровочный скрипт (написанный, правда, на python’е).

Там у него помимо config.bin ещё какой-то неведомый model.conf дешифруется, но нам в данном случае это не нужно, посему соответствующие сроки из скрипта я выбросил. Поскольку config.bin закачался у меня в директорию Downloads, я там же создал файл decryptme.py такого содержания:

from Crypto.Cipher import DES

from hashlib import md5key = ‘\x47\x8D\xA5\x0B\xF9\xE3\xD2\xCF’

crypto = DES.new( key, DES.MODE_ECB )data = open(‘Downloads/config.bin’, ‘rb’).read()

data_decrypted = crypto.decrypt( data ).rstrip(‘\0’)

assert data_decrypted[:16] == md5(data_decrypted[16:]).digest()

open(‘Downloads/config.bin.txt’, ‘wb’).write(data_decrypted[16:])

Примечание. Кавычки везде должны быть «прямые» (а то Вордпресс «скривляет»): ‘

А дальше просто запустил в терминале:

python Downloads/decryptme.py

И вуаля — на выходе в той же Downloads появился файл config.bin.txt со всеми данными.

{upd}

Господа, читайте также комментарии ниже, информация может быть весьма полезной. Удачи!

{upd 30/09/2020}

Часть 2. Как выцепить пароль из ADSL-модема Asus DSL-N10E

Волею судеб ещё разок пришлось столкнуться с описанной проблемой, и теперь под рукой оказался модем/роутер Asus DSL-N10E:

Картинка из интернета

На сей раз, правда, задача стояла не столь остро: в том плане, что пока не решили, стоит ли менять этот, думается, отпахавший своё модем на что-то более приличное и стабильное (по части того же wi-fi-соединения), или же сразу уйти к кабельному провайдеру. 🙂

Однако на случай продолжения пользования ADSL-интернетом и смены модема на современную модель очень неплохо было бы заранее выцепить из него учётные данные для PPPoE-соединения (и не только). Проблема лишь в том, что пароль ожидаемо закрыт буллетами: ••••• Договора с провайдером, естественно, под рукой нет, и где он лежит, никто не помнит. 😺

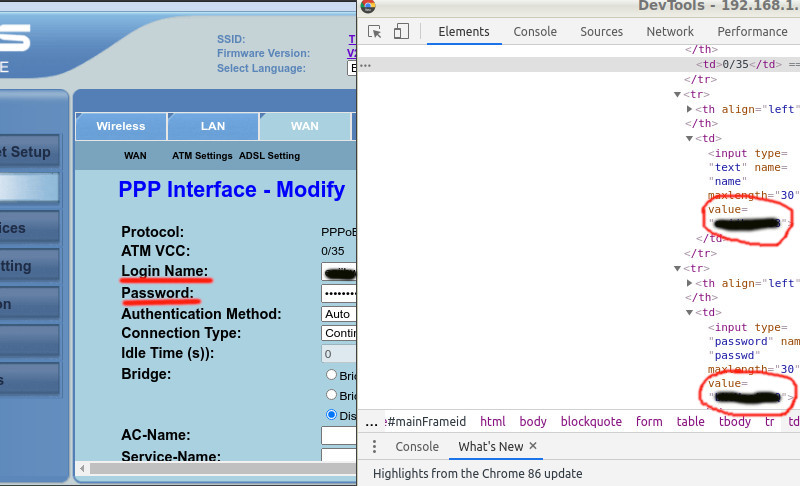

Однако возиться с дешифровкой конфига откровенно не хотелось, вместо чего решил прямо по-ленински пойти другим путём: с детской наивностью глянуть в браузере (в данном случае, Chrome) эту область с паролем через правую клавишу → «Просмотр кода элемента» («Inspect«).

Разумеется, шансы низкие: кто ж будет скрывать чувствительную информацию лишь средствами CSS/js, да ещё и в случае с таким уважаемый производителем, как Asus… Фактически, «защита от дурака» и не более того.

А поди ж ты — логин и пароль отображаются в девственно чистом виде! 😺

Voilà!

Естественно, способ может сработать и на других модемах и роутерах — проверить немудрено, в отличие от дешифровки на питоне. 🙂

Запись опубликована в рубрике компьютерное с метками Linux, TP-Link, Ubuntu, роутер. Добавьте в закладки постоянную ссылку.

Привет! Эта статья будет про перехват трафика Wi-Fi роутера в целях выявления утечек в личной сети. Узнаем, как всякие злодеи пытаются проводить такие атаки, посмотрим на методы защиты, просто послушаем ерундовые истории. В общем, кратко и по сути.

Статья, наш портал WiFiGid и автор не призывают к нарушающим закон действиям. Все описанное применяется исключительно в сети, где у вас имеется разрешение на подобные деяния, в целях повышения безопасности этой сети. Все злодеи идут лесом.

Содержание

- Очень мало теории

- Методы защиты

- Cain&Abel

- Airodump и Wireshark

- Intercepter-NG

- А что для Android?

- Fern Wifi Wireless Cracker

- Задать вопрос автору статьи

Очень мало теории

Все технологии перехвата трафика базируются на технике MITM – Man In The Middle – Человек Посередине. Т.е. атакующее устройство внедряется между отправителем и получателем, транслирую весь трафик через себя. Подобное в локальной сети возможно из-за уязвимости ARP протокола. Вы можете подделать широковещательный ответ, а все подключенные устройства в рамках одного сегмента сети будут думать, что вы, например, роутер.

На этом ARP-спуфинге и построены многие программы и скрипты. Конечно же, все доступно открыто и безвозмездно, при условии использования для тестирования безопасности своей сети. Техники применения нескольких из них мы и рассмотрим ниже.

Предупреждение. Пользуясь общественными сетями, вы подвергаете себя опасности эксплуатации этой уязвимости. Будьте осторожны, не пользуйтесь в таких сетях ресурсами, которые могут привести к утечкам ваших паролей.

Методы защиты

На любую атаку есть свои методы защиты, иначе бы и не было возможности скрыться от всего этого. Вот основные фронты обороны:

- Специальные ARP-мониторы. Например, arpwatch и BitCometAntiARP. Их суть – установить соответствие между IP и MAC, а в случае подмены принять решение (заблокировать).

- Создание виртуальных сетей VLAN. Т.е. можно выделить доверенные сегменты сети и «гостевые». В рамках сегмента проведение атаки будет возможным.

- VPN подключения – PPTP и PPPoE.

- Шифрование трафика. Например, используя IPSec.

Cain&Abel

Cain&Abel (Каин и Авель) – классический инструмент для проведения ARP-атак. Упоминается во всех учебниках безопасников очень долгие годы (и даже в последней редакции EC-Council). Графический инструмент, Windows, все интуитивно понятно. Ниже будет пример использования.

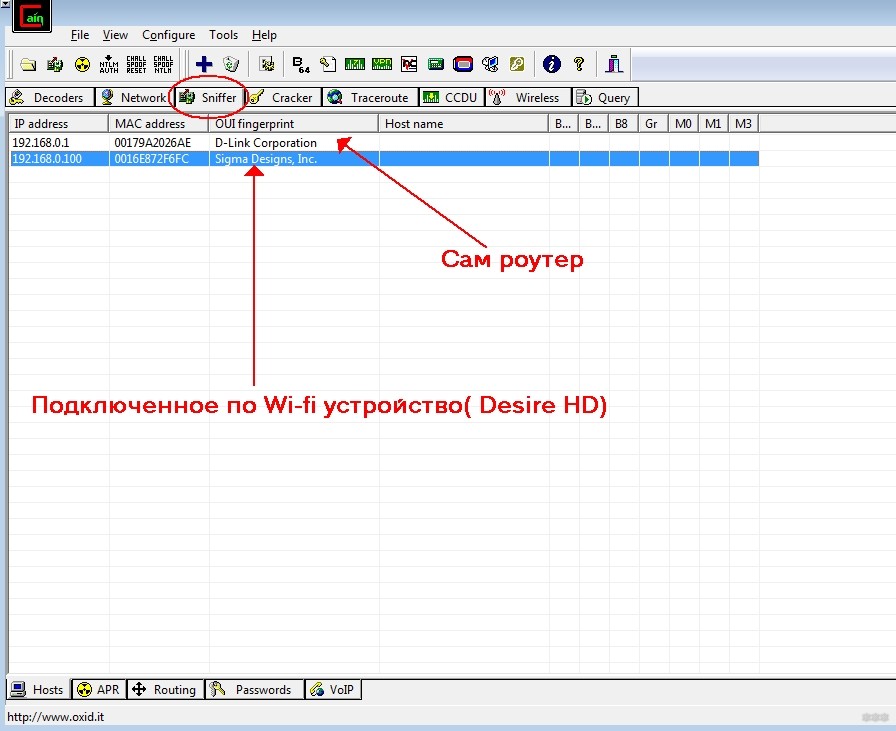

- Запускаем программу и переходим на вкладку Сниффера:

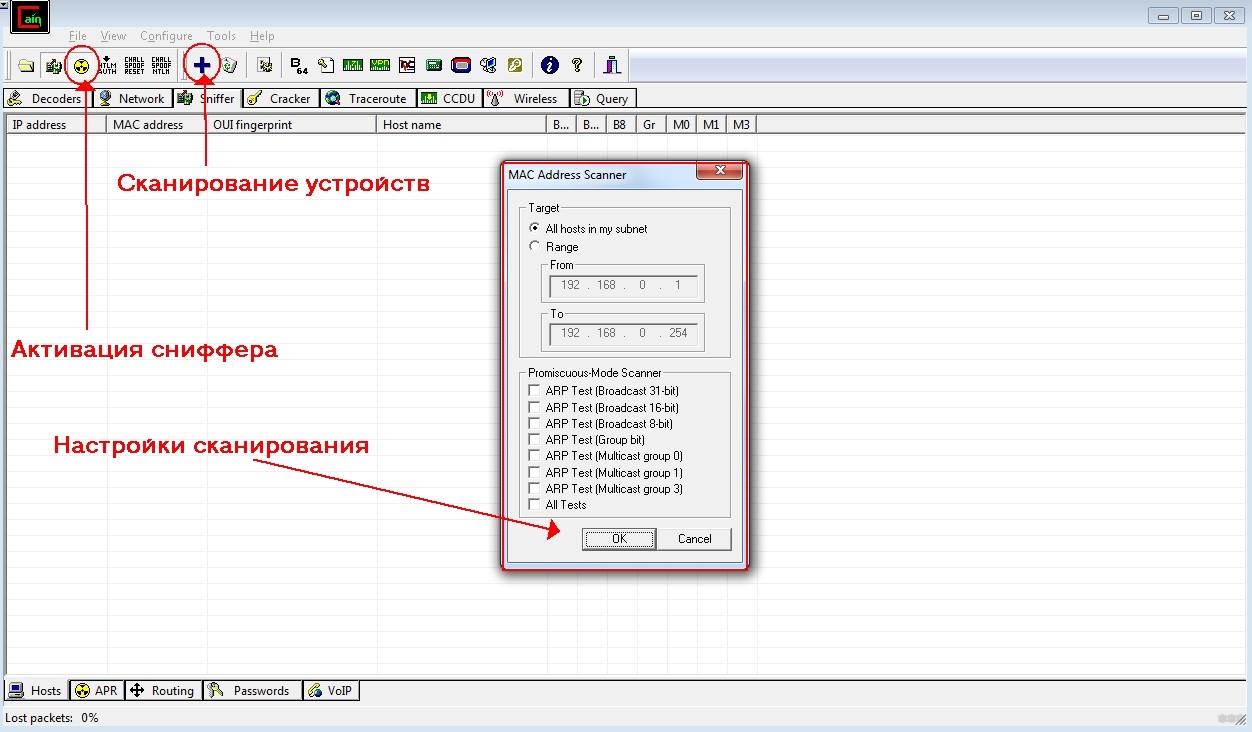

- Нужно, чтобы здесь отобразились устройства сети. Если их нет, нажимаем на значок плюса:

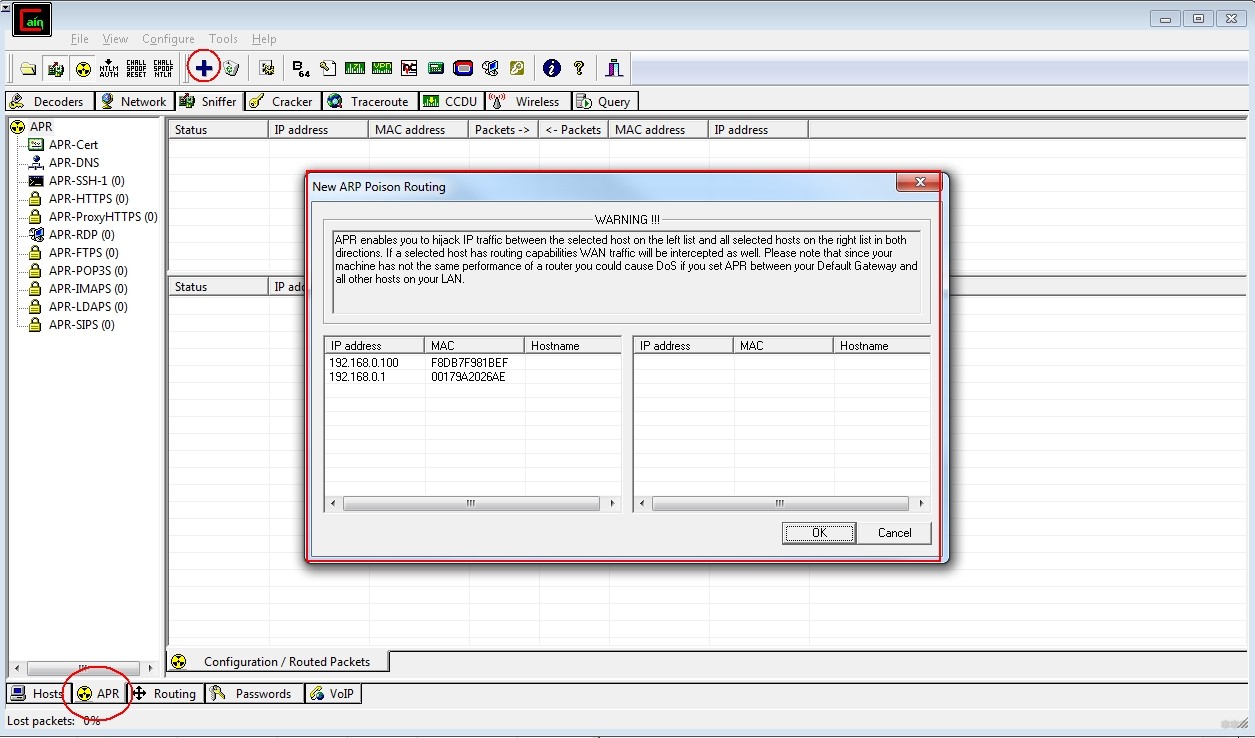

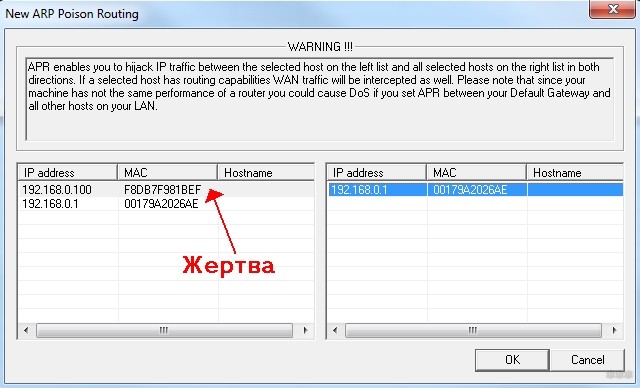

- Теперь идем в ARP и снова нажимаем на плюс:

- Выбираем подмену – слева адрес жертвы, справа другое устройства (будем маскироваться под роутер):

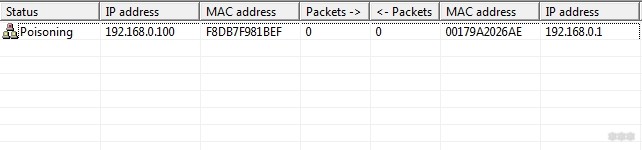

- Смотрим статус. Poisoning означает, что перехват начался, подмена выполнена успешно:

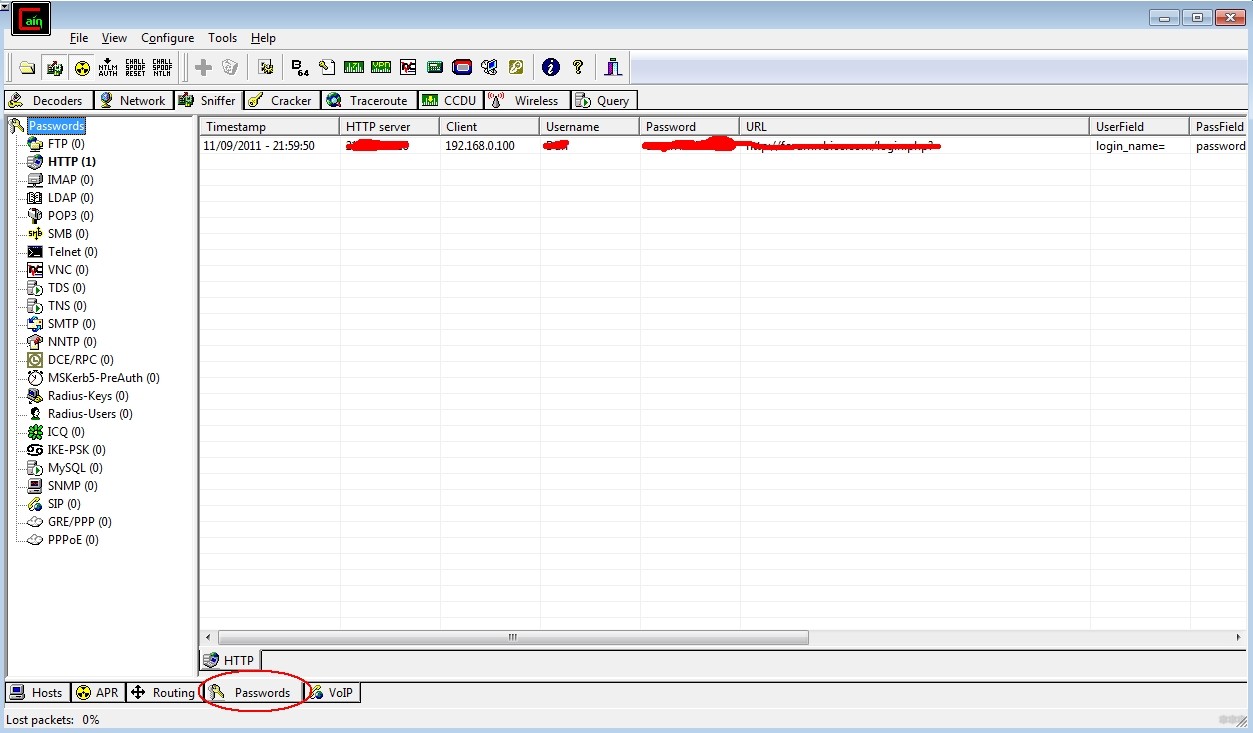

- На вкладке Passwords будут перехваченные данные.

Airodump и Wireshark

Использование этих инструментов не ограничено этим частным случаем.

Этот очень краткий раздел посвящен пользователям Kali Linux. Все знают, что здесь есть готовые средства использования перехвата, поэтому знатокам исключительно для справки. Примерный алгоритм действий (для использования беспроводного адаптера):

- Переходим нашу Wi-Fi карту в режим монитора. В таком режиме беспроводной адаптер не фильтрует все пакеты (которые были отправлены не ему), а принимает все. Вариантов сделать это много, наверняка знаете свой самый удобный.

- Запускаете Airodump. Например, следующая команда выведет открытые сети:

sudo airodump-ng wlan0 -t OPN

- А теперь для выбранного канала можно начать перехват данных и запись их в отдельный файл:

sudo airodump-ng ИНТЕРФЕЙС –channel НОМЕР –write openap

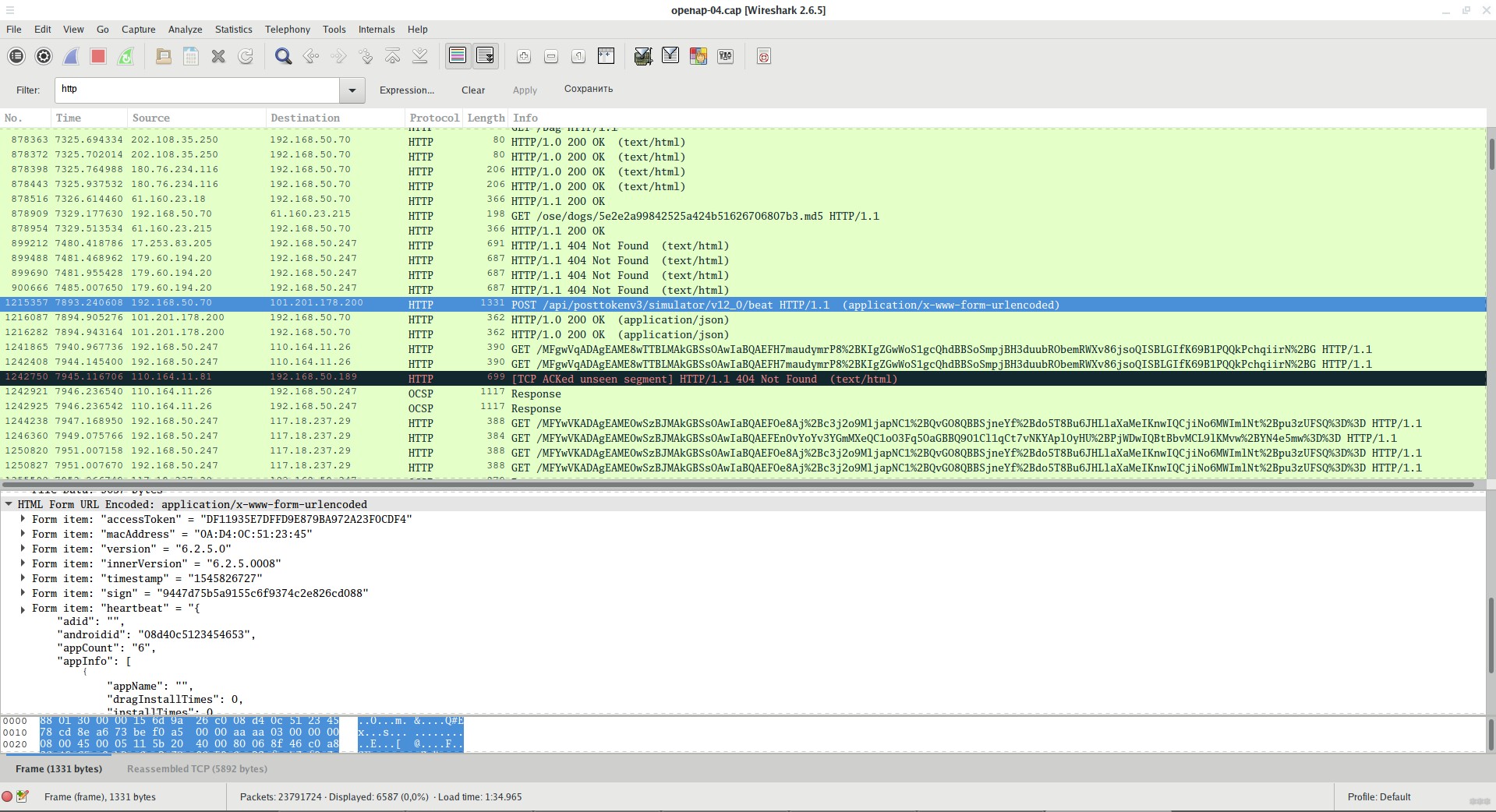

- Перехваченные данные собираются в файл с известным расширением .cap. Открывать и читать его могут много программ, но самая известная из них – WireShark. Т.е. запускаете Вайршарк, скармливаете ей этот файл и уже самостоятельно разбираете полученные пакеты так, как вам нужно или с какой целью планировали перехватить данные. На скриншоте ниже установлен фильтр на анализ HTTP пакетов (именно на нем работают сайты):

Intercepter-NG

Еще одна понятная и простая утилита. Среди новых статей именно ее отмечают больше, чем даже классику Каина-Авеля. Так что кратко разберем и эту чудо-утилитку.

Т.е. здесь делается все то же самое – выбираются устройства, создается подмена, ожидаются пакеты, из которых уже извлекаются пароли. Бонусом при чуть более глубоком исследовании обнаруживаются приятные инструменты вроде подмены HTTPS и сайтов (да, это очередной швейцарский нож, который не только делает перехват трафика).

А что для Android?

А Android и тем более всякие iOS лично я вообще не рекомендую использовать в профессии безопасника на текущий день. Если только не использовать мобильную Кали… Из доступных же общей публике сейчас не осталось почти ничего для перехвата трафика с телефона. Т.е. если вы не профи – мимо, если же вы разбираетесь – Кали.

В былые времена на Андроиде была доступна DroidSheep. Но со временем «овца» не так уж и много шерсти дает. Но DNS и ARP-спуфинг поддерживает. В теории возможно применение как поддельной точки доступа.

Fern Wifi Wireless Cracker

Еще одна популярная в последнее время программка на Линукс, являющая оболочкой для многих известных утилит. Это комбайн с возможностями перехватывать и сохранять данных (в том числе паролей и кук).

Подробный обзор Fern Wifi Wireless Cracker на нашем сайте.

На этом статью и заканчиваю. Инструментарий, как и технологии, меняются не так часто, но если вдруг в будущем появится инструмент, обходящий по популярности описанные выше – я его обязательно добавлю к общему списку. Вы же в свою очередь можете поделиться своим мнением в комментариях. Берегите себя и своих близких!

На чтение 7 мин Просмотров 1.6к.

Конфиденциальность персональных данных имеет большое значение при использовании личного компьютера с выходом в сеть интернет. Лучший способ защитить свою информацию — не допускать к своему компьютеру посторонних людей. Однако, это не всегда возможно. Узнать, кто заходил в сеть в отсутствие владельца лэптопа или ПК, можно. Для этого предусмотрена такая опция, как история посещений.

Можно ли узнать на какие сайты заходили через Wi-Fi

Пользователи часто спрашивают о том, можно ли через вай-фай узнать историю посещений. Это особенно актуально, если у одного компьютера одновременно несколько пользователей, например, в офисе или в семье, где гаджетами пользуются и дети, и родители.

Дети не всегда говорят правду о том, какие сайты они смотрят, и это может быть небезопасно.

В случае утечки персональных данных или виртуального мошенничества владелец компьютера может задуматься над вопросом: как узнать какие сайты посещают через мой Wi-Fi роутер. Этот вопрос действительно важен и актуален, так как на некоторых сайтах можно обнаружить вредоносные программы, сбивающие нормальную работу программного обеспечения.

Следует отметить, что в настоящий момент, к сожалению, только несколько моделей маршрутизаторов сохраняют в истории посещенные пользователями сайты и могут выдавать эту информацию по запросу.

Например, эта функция предусмотрена у следующих производителей:

- MikroTik;

- Asus;

- TP-Link.

При помощи маршрутизатора фирмы MikroTik можно увидеть, кто и когда входил в интернет, сколько времени длился каждый сеанс подключения, и какие сайты посещались. Но для этого надо выполнить большое количество сложных настроек, поэтому рядовой пользователь вряд ли сможет справиться с этой подготовительной работой.

Система логирования должна выстраиваться отдельно, поэтому чаще всего владельцы таких роутеров обращаются к специалистам для настройки истории посещений.

Роутеры Asus делятся на две группы — старые и новые. У новых хорошая прошивка, поэтому можно легко зайти в историю посещений. Для этого используется опция «Адаптивный сервис».

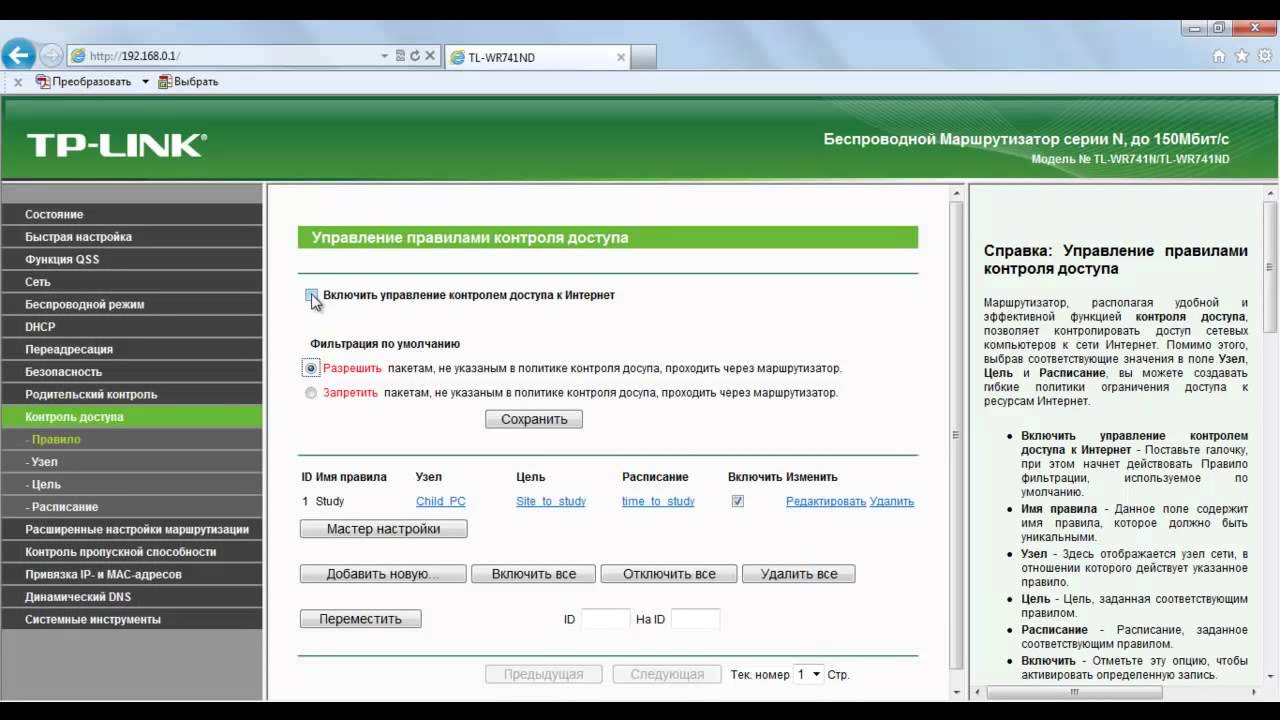

У маршрутизаторов TP-Link для того, чтобы заходить в историю, используется опция «Родительский контроль». Здесь можно сформировать одну группу, в которую входят все устройства ребенка, например, смартфон и ноутбук, а потом запросить устройство, чтобы оно выдало статистику посещений этой группы.

Данные можно просматривать как с компьютера, так и через специальное мобильное приложение. Однако, есть один серьезный недостаток: для того, чтобы просматривать все посещения веб-сайтов и социальных сетей в подробностях, нужно оформить платную подписку, которая действует в течение ограниченного периода времени.

У оборудования для выхода в интернет известных компания Билайн и МТС тоже есть подобная опция.

Если есть риск доступа к компьютеру третьих лиц, ни в коем случае нельзя сохранять в интернете свои платежные данные, например, номера карт и электронных счетов.

Если пренебрегать этим правилом, посторонний человек, пользуясь этими данными, может совершить покупку от имени пользователя или хищение денежных средств.

Есть ли возможность посмотреть историю браузера, куда заходили с телефона

Не все знают, можно ли увидеть историю роутера, если в интернет выходили со смартфона. Сделать это можно, для этого применяется технология сихронизации — обмена информацией между двумя устройствами, которые входят в интернет при помощи одного роутера.

Это может понадобиться не только с целью слежения. Например, человек читает интересную статью на компьютере, и вдруг ПК понадобился другу или родственнику. Это не страшно, так как у пользователя на компьютере и телефоне открыт один браузер, и он входит в программку через яндекс аккаунт. В этом случае можно легко открыть на телефоне те же вкладки, что на компьютере, и наоборот.

Для открытия вкладок и входа в историю с другого устройства нужно выполнить следующие операции:

- В обоих устройствах зайти в собственный аккаунт.

- Зайти в меню, которое обозначается значком «три черточки» и находится справа вверху.

- Выбрать историю, использовав комбинацию горячих клавиш Ctrl + H.

- Зайти справа вверху в опцию «Другие устройства».

Теперь в истории можно посмотреть вкладки, которые человек открывал на другом устройстве, например, на смартфоне или ноутбуке. Выполнить эту манипуляцию можно только в том случае, если и смартфон, и ноутбук или компьютер подключены к одному роутеру.

Таким образом, чтобы контролировать деятельность ребенка в сети интернет, достаточно синхронизировать его аккаунт с компьютером.

Настройка родительского контроля

Родители детей, пользующихся интернетом, часто задумываются о том, как посмотреть через роутер историю браузера, так как хотят быть в курсе того, какие сайты или социальные сети посещает ребенок.

Родительский контроль удобен тем, что позволяет:

- отследить, сколько времени проводит ребенок в интернете;

- увидеть, на каких сайтах ребенок задерживается дольше всего;

- выявить запрещенный контент, просматриваемый юным пользователем.

Интернет таит много опасностей для детей и подростков, поэтому этой опцией пользуется большинство родителей.

Родительский контроль в ряде случаев также позволяет изначально настроить уровни доступа и время работы в сети, составить списки небезопасных сайтов, посещение которых будет блокироваться.

Информация о том, поддерживает ли роутер опцию родительского контроля, содержится в инструкции и техническом паспорте устройства — там, где перечисляются основные функции.

Также уточнить эту информацию можно у фирмы-производителя маршрутизатора, позвонив по горячей линии. Следует иметь в виду, что прошивка у более старых версий не позволяет подключить родительский контроль.

При помощи родительского контроля можно закрыть для посещения ребенком сайты, на которых размещен контент 18+, а также настроить интернет так, чтобы выход в сеть закрывался, например, ночью.

Тогда можно будет спокойно пускать ребенка или подростка в интернет, зная, что в определенное время доступ к сети отключится.

У маршрутизаторов D-Link и TP-Link есть специальная бесплатная функция, позволяющая задать определенные ограничения просмотра информации в интернете. Используя эту опцию, можно сделать так, что с некоторых устройств был полный доступ в сеть, а с «детских» — ограниченный.

Для этого нужно зайти на страницу LAN и там сделать так, чтобы за каждым родительским устройством был закреплен отдельный IP-адрес.

Далее необходимо:

- Открыть вкладку «Устройства и правила DNS».

- Установить для взрослых устройств режим «Без защиты».

- Установить для детских устройств режим «Детский».

- Сохранить изменения.

Если дома работает роутер TP-Link, можно выбрать одну из доступных на данный момент версий прошивки с функцией контроля. Если прошивка старая, там все сайты делятся на два списка — черный (запрещенный к просмотру детям) и белый (то, что можно смотреть всем).

Пользуясь этими списками, можно закрыть доступ к сайтам 18+ или разрешить доступ к любому контенту.

Настраивая родительский контроль, можно установить желаемое время доступа в интернет для детей. Например, ребенок сможет выходить в сеть ежедневно с 17 до 19 часов, остальное время интернет будет доступен только для взрослых.

Как очистить историю роутера

Многие пользователи знают, как посмотреть историю роутера, но далеко не все понимают, как ее очистить. Тем не менее, в этом тоже иногда бывает необходимость. Например, не каждый человек хочет, чтобы посещаемые им сайты видели посторонние. В этом случае список посещенных ресурсов нужно не хранить, а удалить.

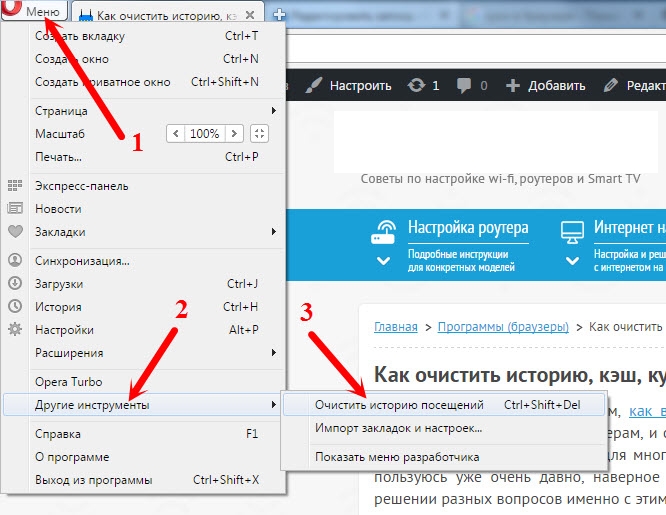

Для того, чтобы очистить историю маршрутизатора, пользователю необходимо:

- Войти в интернет и запустить на компьютере любой веб-браузер, например, Яндекс.

- Ввести в адресной строке IP-адрес роутера.

- Открыть конфигурацию роутера, используя свой логин и пароль.

- Нажать на кнопку «Состояние», которая расположена слева или вверху.

- Войти в системный журнал роутера, именно там изображается вся история и все действия возможных пользователей, которые входят в интернет через этот прибор.

- Нажать на кнопку очистки журнала.

После этого вся история исчезнет. Возможно, система попросит подтвердить выбор, в этом случае следует нажать «Да».

После запроса по очистке истории уже нельзя будет отследить, какие сайты были посещены ранее на компьютере, смартфоне и других устройствах, выходящих в сеть от маршрутизатора.

История посещений позволит узнать много полезной информации. Для того, чтобы сохранить свои персональные данные в безопасности, рекомендуется установить пароль, который нужно вводить перед каждым входом в интернет или перед каждым подключением к вай-фай. Эта мера предосторожности поможет защитить важную информацию и не допустить к ней третьих лиц.