Январь 5, 2015

Read the article CONFIGURING INTERVLAN ROUTING ON CISCO ROUTERS (ROUTER ON A STICK) in English

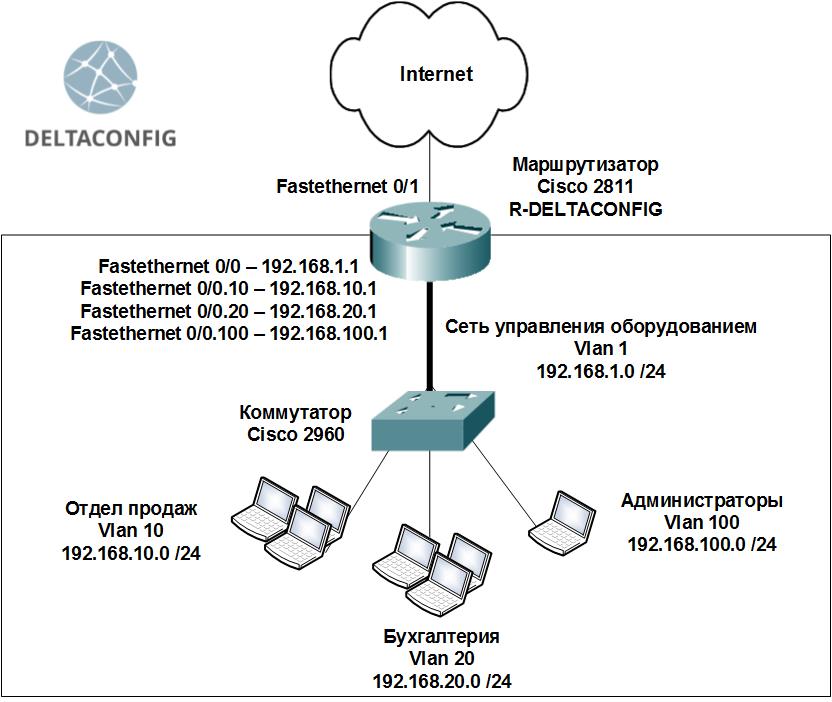

Для настройки взаимодействия между несколькими виртуальными сетями (Vlan), расположенными на одном коммутаторе, необходим маршрутизатор, подключенный к коммутатору через Trunk порт. При передаче трафика по этому порту каждый пакет помечается номером Vlan, которому принадлежит. Это позволяет устройствам корректно перенаправлять пакеты.

На этом интерфейсе настраиваются сабинтерфейсы (subinterfaces) с соответствующими ip адресами для каждой из сетей Vlan.

Ниже приведен пример настройки Trunk порта маршрутизатора Cisco 2811 для связи с коммутатором.

Видео версия этой статьи

Зайдите в режим конфигурирования (conf t)

R-DELTACONFIG#conf t

Выберите интерфейс FastEthernet0/0 и очистите его

interface FastEthernet0/0

no shut

no ip address

Настройка интерфейса для сети управления оборудованием. Здесь не ставим точку после названия и не указываем идентификатор. Vlan. Это Vlan 1 по умолчанию.

interface FastEthernet0/0

ip address 192.168.1.1 255.255.255.0

Настройка сабинтерфейса для сети отдела продаж

interface FastEthernet0/0.10

encapsulation dot1q 10

ip address 192.168.10.1 255.255.255.0

description Sales

Настройка сабинтерфейса для сети бухгалтерии

interface FastEthernet0/0.20

encapsulation dot1q 20

ip address 192.168.20.1 255.255.255.0

description Account

Настройка сабинтерфейса для сети администраторов

interface FastEthernet0/0.100

encapsulation dot1q 100

ip address 192.168.100.1 255.255.255.0

description Admins

Важно!

На каждом интерфейсе рекомендую подписывать предназначения сетей командой description. Это поле никак не влияет на другие настройки, однако делает конфигурацию более удобной для восприятия.

Важно!

Обратите внимание, что рядом с указанием инкапсуляции (encapsulation dot1q 20) и в названии сабинтерфейса (interface FastEthernet0/0.20) стоит цифра, обозначающая номер Vlan (20). При этом порядковый номер сабинтерфейса может быть любым, но в строчке с настройкой инкапсуляции обязательно должен быть номер того Vlan, которому принадлежит сеть.

На коммутаторе помимо access портов, к которым подключены пользователи различных Vlan, должен быть сконфигурирован такой же trunk порт. (Как это сделать описано здесь)

Убедившись, что на коммутаторе настроен trunk порт и созданы Vlan с соответствующими номерами (10, 20 и 100), следует соединить его с интерфейсом FastEthernet0/0 маршрутизатора.

Для взаимодействия устройств из разных Vlan необходимо, чтобы:

- каждая рабочая станция была подключена к порту коммутатора, на котором настроен соответствующий ей Vlan

- На портах, куда подключаются рабочие станции должны присутствовать строчки вида

switchport access vlan Х

Например для бухгалтерии:

switchport access vlan 20 - каждая рабочая станция должна иметь ip адрес в соответствующей сети

Рабочая станция в отделе продаж будет иметь адрес 192.168.10.5 255.255.255.0 - на каждой рабочей станции в сетевых настройках в качестве шлюза по умолчанию должен быть указан ip адрес сабинтерфейса маршрутизатора того же Vlan, что и рабочая станция. Например для сети отдела продаж это 192.168.10.1

- все используемые порты коммутатора и маршрутизатора должны быть включены

Команда show ip inter brief покажет состояния всех интерфейсов. Используемые должны быть в состоянии Up/Up.

Результатом настройки должна стать доступность друг другу всех объектов сети (как рабочих станций, так и интерфейсов маршрутизатора). Проверять следует командой ping с любого хоста или маршрутизатора.

Важно!

Не забудьте сохранить конфигурацию всех устройств командой write или copy run start. Иначе после перезагрузки все изменения будут потеряны.

R-DELTACONFIG#write

Building configuration...

[OK]

Перейти к оглавлению

Всем привет! И сегодня мы постараемся полностью раскрыть вопрос – что такое VLAN и как его настроить на CISCO. Постараюсь писать, как можно проще и с простыми примерами – для чайников. Для полного понимания я советую прочесть статью от начала и до конца. Вам не нужно иметь под рукой коммутатор от CISCO, чтобы понять принципы стандартной настройки – все можно понять «на лету», так как я буду использовать простой пример. Если у вас будут какие-то вопросы или дополнения, пишите в комментариях.

Содержание

- Начало

- Настройка VLAN на коммутаторе

- Ситуация с переездом сотрудника

- Общение между собой

- Настройка маршрутизатора

- Видео

- Задать вопрос автору статьи

Начало

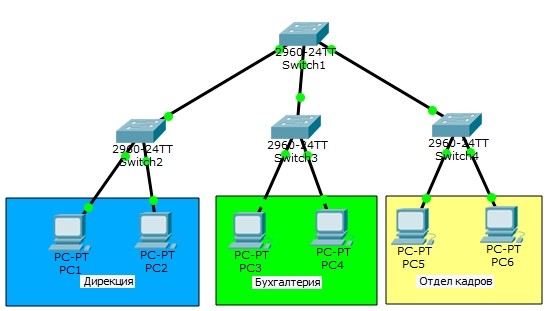

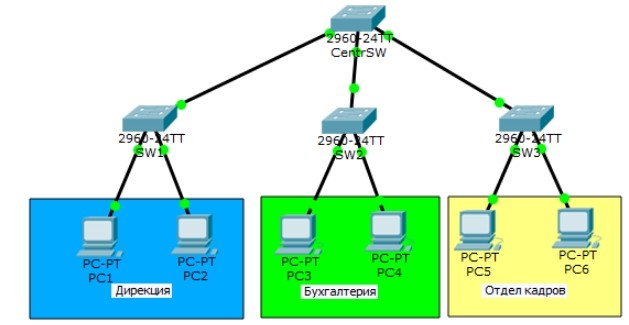

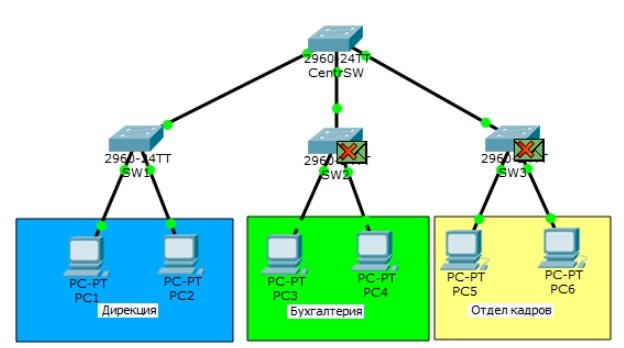

Проблема локальных сетей и нескольких подсетей в том, что появляется угроза утечки информации. Давайте посмотрим на пример трех сетей: дирекция, бухгалтерия и отдел кадров. Конечно, в крупных компаниях сети куда больше, но мы рассмотрим более ужатый пример.

Представим себе, что все из этих компьютеров имеют одинаковую первую (1) подсеть, то есть – PC1 имеет адрес 192.168.1.2; PC2 имеет – 192.168.1.3; PC3 имеет адрес 192.168.1.4 и т.д. То есть все они находятся в одной подсети.

Подключены они все к разным коммутаторам. Если кто не знает, то коммутатор при отсутствии таблицы коммутации (при первом запуске) – отправляет приемный пакет на все порты. То есть если PC1 отправит пакет данных на компьютер PC2, то произойдет следующее:

- Пакет дойдет до Switch2, и он отправит его на PC2 и на центральный Switch

- Далее пакет дойдет до центрального Switch-а. Но Switch1 отправит пакеты на два других коммутатора: 3 и 4.

- Те в свою очередь отправят пакеты на все остальные PC: 3, 4, 5 и 6.

Если вы подзабыли, что такое коммутатор, то идем читать статейку тут.

А почему же так происходит? А происходит все из-за того, что PC1 пока не знает MAC-адрес второго компа и отправляем специальный пакет по протоколу ARP, для так называемого «прозвона». Также отправляющий комп не знает адрес канального уровня – вспоминаем сетевую модель OSI.

И тут возникает две проблемы:

- Безопасность – трафик могут просто перехватить злоумышленники. В целом это можно сделать стандартными программами перехватчиками.

- Ненужный трафик – когда сеть небольшая, это не так заметно. Но представьте, что у вас сеть состоит из тысячи компьютеров. Все может привести к забитости канала и потери пакетов.

Как ни странно, но пример, который я привел был работоспособным почти в самом начале создания сетей, когда ещё интернет был слабым и юным. О проблеме знали все, и её постаралась решить компания Cisco, которая в своих лабораториях изобрела совершенно новый протокол ISL. После этого протокол Inter-Switch Link был прикручен к IEEE под кодовым названием 802.1q – именно это название вы и можете встречать в интернете или на коробке от коммутаторов.

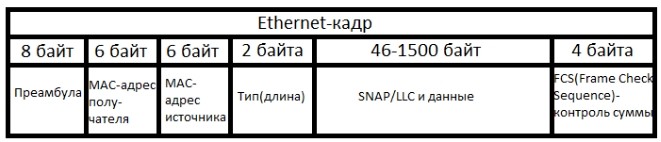

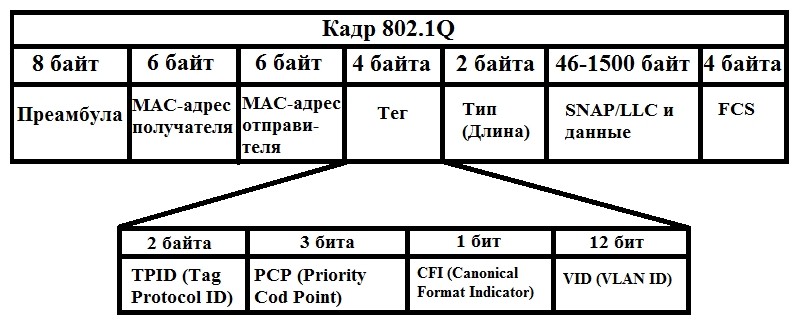

Для начала взглянем на обычный «Ethernet-кадр», находящийся в своей привычной среде обитания:

А теперь взглянем на новый кадр 802.1q:

Что у нас в итоге получается – добавляется ещё один тег с нужной для нас информацией:

- TPID – всегда будет состоять из 2 байт и обычно равен 0x8100. В переводе с английского «Tag Protocol ID» – обозначает «Идентификатор тегированного протокола».

- PCP – в нем обычно записывается приоритет того или иного трафика. Чем приоритетнее трафик, тем больше шансов, что коммутатор обработает его первым. Полезная вещь в крупных сетях. Три буквы расшифровываются – как «Priority Code Point», а переводятся как – приоритет или значение приоритета

- CFI – может иметь только два значения: 0 и 1, – так как данное поле имеет размер в 1 бит.

- VID – определяет в каком VLAN находится выделенный кадр. Обычно состоит из 12 бит. Расшифровывается как VLAN ID.

Теперь мы подошли к одному очень интересному понятию. Как вы уже поняли, данный кадр 802.1q помогает правильно отправлять пакеты данных. Но вопрос в том, зачем добавлять кадр к пакету, который уже идёт на конечное устройство пользователя? Правильно – незачем.

Именно поэтому в маршрутизаторах и коммутаторах есть два понятия:

- Trunk port (магистральный порт) – порт, который идет на другое сетевое устройство: коммутатор, маршрутизатор и т.д. Из этого порта обычно отправляются тегированные пакеты, то есть пакеты с этим самым тегом.

- Access port (порт доступа) – открытый или последний порт, из которого информация льется прямиком на компьютер пользователя. Сюда бессмысленно добавлять тег, забивая размер пакета.

Нетегированный трафик – это пакеты данных, которые идут без кадра 802.1q. Тегирование VLAN как раз и происходит по двум портам: Trunk и Access. Если вам пока ничего не понятно, то не переживайте, дальше я все покажу на примере.

Приведу пример настройки VLAN на коммутаторе от компании CISCO. По сути у них все настройки делаются примерно одинаково, поэтому вы можете использовать данную инструкцию и в своих целях. Поддержка VLAN должна быть на всех коммутаторах с канальным уровнем.

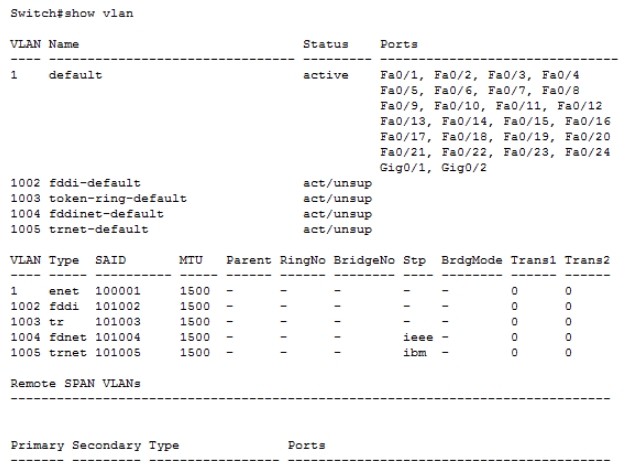

Для начала давайте посмотрим всю таблицу коммутации VLAN стандартной консольной командной:

show vlan

Смотрим по столбцам:

- Тут находится номер нашего ВЛАН подключения. Чуть ниже вы видите другие номера с 1002 по 1005 – они зарезервированы и их удалить или поменять как-то НЕЛЬЗЯ!

- Далее идут имена.

- Статус – может быть активным или активным и одновременно не поддерживаемым – как на последних зарезервированных портах.

- И последняя строка – одна из самых главных. Тут мы задаем каждому VLAN свои порты и тут мы «разделаем пространство» бухгалтеров от отдела кадров. FA0/1 переводится как «Fast Ethernet» – 1 порт. Как видите у нас тут 24 порта «Fast Ethernet» со скоростью 100 Мбит в секунду. И 2 порт: Gig01 и Gig02 – со скоростью 1000 Мбит (или 1 Гбит) в секунду (мы их пока трогать не будем).

Для примера я буду использовать модель Cisco 2960 24tt, но принцип настройки, который буду показывать далее – одинаковый для всех их аппаратов. Плюс вы поймете принцип VLAN сразу и на примере.

Далее назовём как-то нашего зверя:

Switch(config)#hostname SW1

SW1(config)#

Покажу настройку на примере нашей любимой картинки, которую я показывал в самом начале. Тут у нас есть:

- Коммутаторы: SenterSW, SW1, SW2, SW3.

- Компы: PC1, PC2, PC3, PC4, PC5, PC

Запомните примерно данные названия, чтобы было проще ориентироваться при вводе команд. Можете также иногда посматривать на эту картинку.

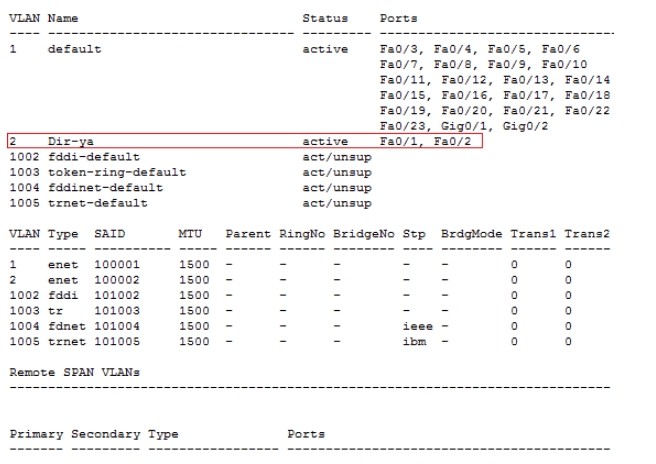

Создаем VLAN 2:

SW1(config)#vlan 2

Задаем ему имя:

SW1(config-vlan)#name Dir-ya

Теперь давайте подключим наши компьютеры, и заведем им отдельные VLAN. К первому порту мы подключим первый комп, а ко второму – второй. Для того, чтобы попасть в конфиг первого порта прописываем:

ПРИМЕЧАНИЕ! Просто запомните, что команда с надписью «interface» вводит вас в настройку данного объекта.

SW1(config)#interface fastEthernet 0/1

Так как наш порт будет направлен именно на комп, то тегирование не нужно, и мы переводим его в нужное состояние:

SW1(config-if)#switchport mode access

2-ой ВЛАН мы создали, осталось теперь привязать 1-ое устройство к нему:

SW1(config-if)#switchport access vlan 2

Теперь тоже самое проделайте и для второго порта. В самом конце надо будет привязать второй порт к тому же самому VLAN2 – мы же хотим, чтобы они находились в одной сети.

На будущее – чтобы не прописывать каждый порт таким образом, вы можете прописать диапазон портов вот так:

SW1(config)#interface range fastEthernet 0/1-2

SW1(config-if-range)#switchport mode access

SW1(config-if-range)#switchport access vlan 2

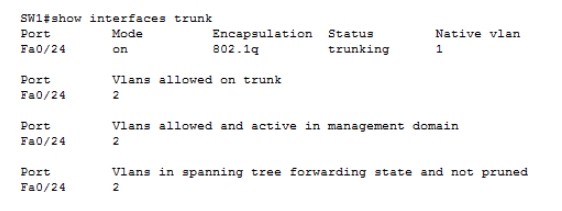

Итак, два компьютера теперь у вас настроены правильно и находятся в одной VLAN. Теперь нам надо подключить наш 1-ый коммутатор к центральному. Для этого мы будем использовать 24-ый порт. И конечно же нам надо перевести его в режим с тегированием:

SW1(config)#interface fastEthernet 0/24

SW1(config-if)#switchport mode trunk

Как бы вроде мы все сделали, но есть одна проблема: в коммутаторе нет правила, которое бы ограничивало поступление пакетов с других ВЛАН – то есть проблема с безопасностью остается. Нам нужно теперь прописать такое правило, которое бы разрешало поступление на наш 24 порт только пакеты для VLAN2:

SW1(config-if)#switchport trunk allowed vlan 2

На всякий случай проверяем таблицу маршрутизации:

Как видите наш второй VLAN теперь имеет только два доступных порта. Единственный минус данного вывода информации в том, что вы не можете посмотреть статус тегирования портов. Для этого есть отдельная команда:

show interfaces trunk

Вот тут мы видим наш 24 порт, который нам нужен для связи с центральным коммутатором. Ещё раз повторюсь, что статус тегирования (Trunk или Access) – обязательно нужно настраивать для внешних портов. В противном случае не будет смысла вообще в настройке VLAN.

Первый коммутатор мы настроили, теперь давайте настроим третий. В первую очередь нужно создать три ВЛАН для каждой из структур: дирекция, бухгалтерия и отдел кадров. VLAN 2 уже закрепился за дирекцией. Создаем VLAN для бухгалтерии:

CentrSW(config)#vlan 3

CentrSW(config-vlan)# name buhgalter

Теперь создаем внутреннюю сеть для отдела кадров:

CentrSW(config)#vlan 4

CentrSW(config-vlan)# name otdel-kadrov

Ну так как данный коммутатор будет иметь связь только с сетевыми устройствами, то мы будем использовать тегирования в статусе trunk. А использовать мы будем первые 3 порта.

CentrSW(config)#interface range fastEthernet 0/1-3

CentrSW(config-if-range)#switchport mode trunk

Вам не кажется, что мы что-то упустили? Наш центральный коммутатор по идее будет связующим звеном – ведь так?! Но мы забыли создать VLAN 2 для первого сегмента:

CentrSW(config)#vlan 2

CentrSW(config-vlan)# name Dir-ya

ПРИМЕЧАНИЕ! Дабы не запутаться обязательно называем ВЛАН как на первом коммутаторе.

А теперь останется настроить 2-ой и 3-ий коммутатор по аналогии с первым. Описывать это тут я не стану, так как делается все одинаково. Только не забудьте обозвать их – как «SW2» и «SW3». Далее нужно просто создать и прикрутить соответствующие VLAN: 3 и 4. Также не забудьте их обозвать теми же наименованиями, которые мы применили в центральном коммутаторе.

И тут мы подходим к следующей проблеме. VLAN мы создали и даже разделили на разные по портам. Вроде разделение есть, но давайте взглянем на IP адреса наших компов:

- 192.168.1.2

- 192.168.1.3

- 192.168.1.4

- 192.168.1.5

- 192.168.1.6

- 192.168.1.7

Да – все компы находятся в одной сети. Да, мы ограничили трафик на канальном уровне с помощью разбиения сегментов и портов на VLAN. Вообще мы могли просто бы разделить данную сеть на 3 подсети и трафик также бы был ограничен. Дело в том, что коммутатор не может разделять трафик между разными подсетями – это уже сетевой уровень модели OSI.

ПРИМЕЧАНИЕ! Если вы ещё путаетесь в этих понятиях, то советую прочесть статью про OSI – ссылку я оставил в самом начале статьи.

Все я это сделал в учебных целях и вообще нужно разделять сети и на канальном, и на сетевом уровне. Это можно сделать вручную на компьютерах. Но статья немного не об этом.

Теперь что будет происходить с отправлением данных? Если мы отправим пакет на PC2, то он дойдет до первого коммутатора. Далее коммутатор отправит его одновременно на PC2 и на центральный Switch. После этого центральный коммутатор отправит пакеты на другие SW (2 и 3). Там коммутаторы, у которых прописаны правила только для VLAN: 3 и 4 – просто отправят пакет в утиль. То есть данный пакет не дойдет до компов: 3, 4, 5 и 6.

Ситуация с переездом сотрудника

Давайте рассмотрим ситуацию, что в отдел бухгалтерии нужно будет посадить сотрудника из совершенно другого отдела (на время). Допустим Елена Павловна не может сидеть в отделе Дирекции летом, так как у нее сильно повышается давление, а там не кондиционера. Начальство решает переселить её на летнее время в бухгалтерию.

Итак, что мы будем делать?! В первую очередь мы подключим её компьютер к следующему третьему порту второго свича. Теперь возникла проблема в том, что на втором коммутаторе и слухом не слыхивали про 2-ой ВЛАН и его надо создать:

SW2(config)#vlan 2

SW2(config-vlan)#name Dir-ya

Теперь нужно 3-порт настроить и добавить его в VLAN2. И также не забываем прописать ему модель тегирования:

SW2(config)#interface fastEthernet 0/3

SW2(config-if)#switchport mode access

SW2(config-if)#switchport access vlan 2

Теперь нам нужно разрешить пропускать VLAN2 пакеты именно на внешнем порту. У второго свича (как и у всех) – это 24-ый порт. Внимательно пропишите команду:

SW2(config)#interface fastEthernet 0/24

SW2(config-if)#switchport trunk allowed vlan add 2

Теперь переходим к центральному коммутатору:

CentrSW(config)#interface fastEthernet 0/1

CentrSW(config-if)#switchport trunk allowed vlan 2

CentrSW(config)#interface fastEthernet 0/2

CentrSW(config-if)#switchport trunk allowed vlan 2,3

CentrSW(config)#interface fastEthernet 0/3

CentrSW(config-if)#switchport trunk allowed vlan 4

Заметьте, что для 2 внешнего порта мы разрешили использовать сразу два влана. Теперь при отправке пакета – он будет доходить до центрального коммутатора. Далее он будет отправлен на 2 свич, у которого уже прописано правило – разрешающее отправлять VLAN2 пакеты только на выделенный 3 порт – где как раз и сидит переселенный сотрудник: Елена Павловна.

Общение между собой

Теперь мы подошли к вопросу использования VLAN – как видите это полезная вещь, которая строго разделяет трафик на канальном уровне и позволяет отправлять пакеты только в нужную сторону. Таким образом организовывается работа больших организаций, где есть большое количество отделов, которые не должны видеть друг друга. Но одна из проблем у нас все же остается, а именно – проблема одной сети. Все наши компьютеры находятся в первой подсети, что неправильно, и нам надо их разбить.

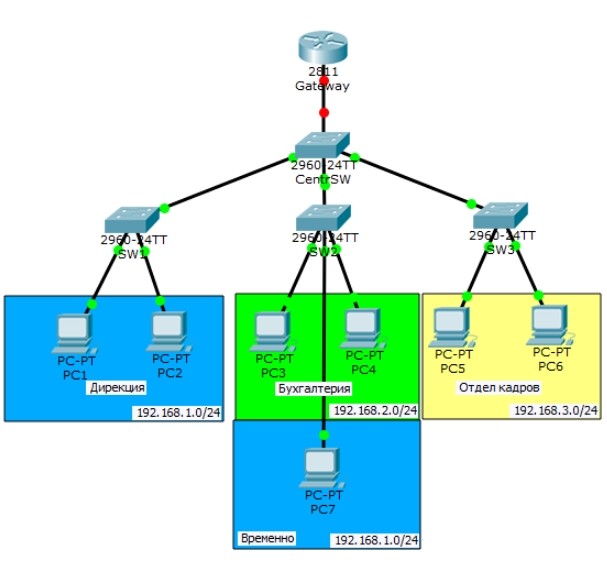

Но для этих целей нам также понадобится маршрутизатор, чтобы объединить сеть также и на сетевом уровне. Для этого мы подключим маршрутизатор Cisco 2811.

В настройках нам также надо будет указать шлюзы, но они будут стандартные:

- 192.168.1.1 – для дирекции

- 192.168.2.1 – для бухгалтерии

- 192.168.3.1 – для отдела кадров

Маска будет везде одинаковая: 255.255.255.0 (/24).

Для чего вообще нужен маршрутизатор – он будет позволять общаться компьютерам, которые находятся в разных VLAN. Для этого будет использоваться адрес шлюза, у каждой подсети.

Настройка маршрутизатора

Заходим в настройки и обзываем его исходя из картинки:

Router(config)#hostname Gateway

Gateway(config)#

Так как маршрутизатор подключен к центральному коммутатору, то шлюзы у нас будут не физические, а виртуальные (сабинтерфейс), так как мы ведь не подключили компьютеры напрямую к маршрутизатору. Для этого надо на маршрутизаторе настроить три этих самых сабинтерфейса – ведь у нас 3 VLAN и 3 подсети:

Gateway(config)#interface fastEthernet 0/0.2

Gateway(config-if)#encapsulation dot1Q 2

Gateway(config-if)#ip address 192.168.1.1 255.255.255.0

Теперь создаем виртуальный шлюз для второй подсети. Обратите внимание, что для порта мы прописываем команду: «0/0.3». Хотя в прошлых коммутаторах мы явно указывали порт. Все это из-за того, что за шлюз будет отвечать, как раз вот этот маршрутизатор, который не подключен напрямую к устройствам.

Gateway(config)#interface fastEthernet 0/0.3

Gateway(config-if)#encapsulation dot1Q 3

Gateway(config-if)#ip address 192.168.2.1 255.255.255.0

Осталось создать шлюз для последней подсети:

Gateway(config)#interface fastEthernet 0/0.4

Gateway(config-if)#encapsulation dot1Q 4

Gateway(config-if)#ip address 192.168.3.1 255.255.255.0

Чуть не забыл сказать – маршрутизатор мы подключим к 24 порту центрального коммутатора. Теперь нам нужно разрешить отправлять пакеты всех вланов на маршрутизатор через 24 порт, к которому мы и подключились:

CentrSW(config)#interface fastEthernet 0/24

Не забываем указать «транковое» тегирование, ведь пакеты будут идти на сетевое устройство, а не на компьютер:

CentrSW(config-if)#switchport mode trunk

Все VLAN можно прописать просто через запятую:

CentrSW(config-if)#switchport trunk allowed vlan 2,3,4

Теперь, например, если отправить пакет данных из первого компьютера к пятому, произойдет следующее:

- Отправка будет осуществлена по IP адресу с 192.168.1.1 (комп 1) на адрес 192.168.3.2 (комп 5).

- Первый комп вообще не понимает: «кто это вообще такой?», – и поэтому он отправляет пакет своему центральному шлюзу (192.168.1.1). Он отправляет пакет по протоколу ARP, используя MAC-адрес, чтобы запрос точно дошел до шлюза.

- Пакет доходит до центрального свича, далее идет к маршрутизатору. И потом ответ идет обратно до первого компа.

- Теперь первый комп понимает – где находится пятый и отправляет пакет по протоколу ICMP.

- Пакет доходит обратно до маршрутизатора. Роутер не знает ничего про пятый комп (192.168.3.2), но знает про коммутатор (SW3) и отправляет туда запрос.

- Коммутатор уже связывается с 5 компом, который отправляет ответ обратно.

- Но ответ доходит только до маршрутизатора, который записывает данный IP адрес в свою таблицу.

- Как видите, ответ все никак не может дойти до первого компа, хотя запрос уже был отправлен ранее. Тогда он отправляет новый пакет запросов, и вот уже тот через маршрутизатор идет до 5-го компьютера.

Именно так заполняется таблица маршрутизации. Такой долгий путь обычно начинается в самом начале. Впоследствии маршрутизатор помогает общаться всем компьютерам именно через канальный уровень.

Видео

Более детально про VLAN рассказывается в данном видео, оно достаточно долгое, но максимально информативное.

Продукт

GT-AX11000 Pro, GT-AX6000, ROG Rapture GT-AXE16000, RT-AX86U Pro, RT-AX88U Pro, ZenWiFi Pro ET12, ZenWIFI Pro XT12

[Беспроводной маршрутизатор] Что такое VLAN и как его настроить?

VLAN (виртуальная локальная сеть) — это логическая сеть, которая создается внутри более крупной физической сети. Виртуальные сети VLAN позволяют сегментировать сеть на более мелкие виртуальные подсети, которые можно использовать для изоляции трафика и повышения производительности сети.

Виртуальные сети часто используются в корпоративных сетях для разделения различных отделов или групп или для сегментирования различных типов трафика (таких как голос, данные и видео). Они также могут использоваться в домашних сетях для изоляции различных устройств или пользователей или для отделения гостевых сетей от основной сети.

- Trunk/магистральный порт (Tagged/тегированный порт):

VLAN trunk port/магистральный порт VLAN — это сетевой порт, который используется для передачи трафика для нескольких VLAN (виртуальных локальных сетей) по одному физическому соединению. Магистральные порты часто используются для подключения коммутаторов, маршрутизаторов и других сетевых устройств в сети и обычно настраиваются таким образом, чтобы разрешать передачу трафика для нескольких VLAN по одному каналу.

- Access port/порт доступа (Untagged/не тегированный порт):

A VLAN access port/Порт доступа — это сетевой порт, который используется для передачи трафика для одной VLAN (виртуальной локальной сети) по физическому соединению. Порты доступа часто используются для подключения к сети таких устройств, как компьютеры, принтеры и другие устройства конечных пользователей, и обычно настраиваются таким образом, чтобы разрешать передачу через порт только трафика для одной VLAN.

Примечание:

1). При создании расширенной гостевой сети (Guest network pro) также будет создана VLAN в настройках VLAN.

2). Поддерживаемые модели VLAN:

- RT-AX86U Pro, RT-AX88U Pro

- GT-AX11000 Pro, GT-AXE16000, GT-AX6000

- ZenWiFi_Pro_ET12, ZenWiFi_Pro_XT12

- ExpertWiFi Series

3). Поддерживается в версии прошивки 9.0.0.6_102_4856(Beta Version). Это предварительная стадия бета-тестирования. Эта версия может быть понижена только с помощью веб-интерфейса пользователя.

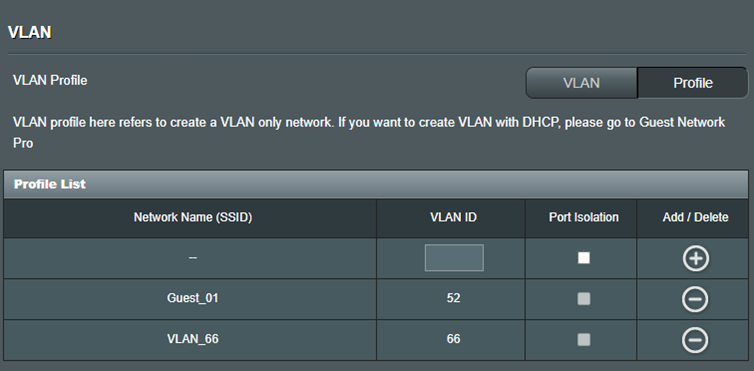

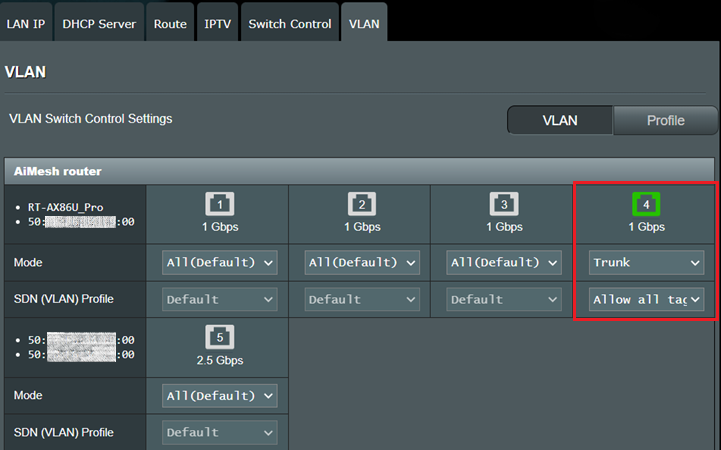

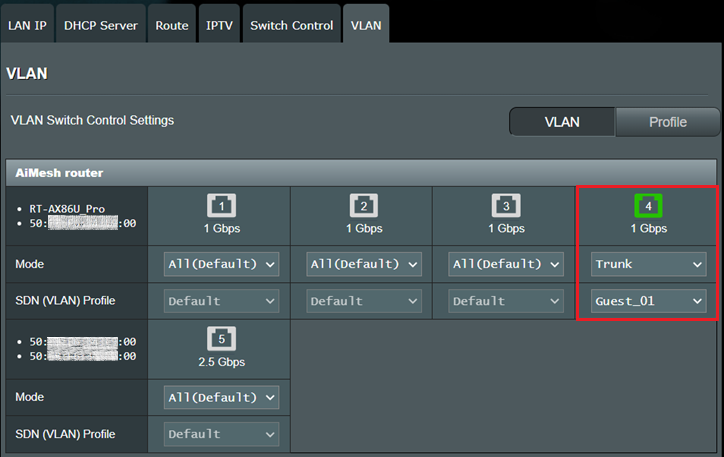

Как настроить VLAN в роутерах ASUS?

1. Подключите компьютер к маршрутизатору через проводное соединение или Wi-Fi и введите IP-адрес локальной сети Вашего маршрутизатора или URL-адрес маршрутизатора http://www.asusrouter.com для доступа на страницу настроек.

2. Введите имя пользователя и пароль вашего маршрутизатора для входа в систему.

3. Откройте страницу Локальная сеть > VLAN.

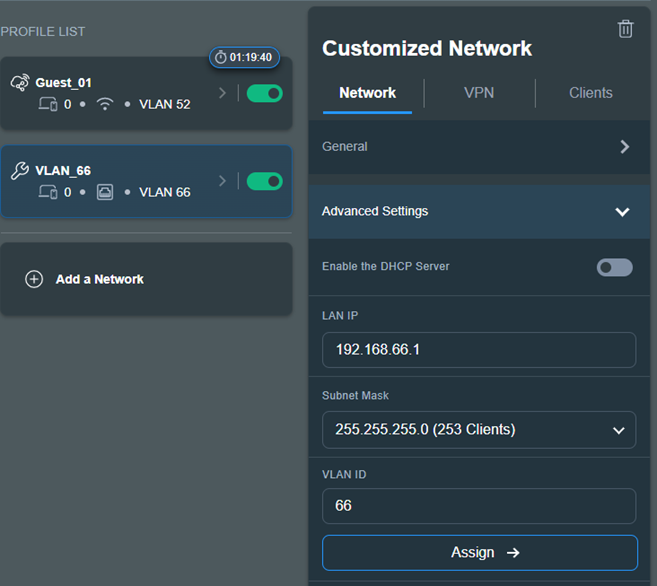

4. Создайте VLAN профиль на закладке “Профили/Profile”. Вы можете назначить свой собственный VLAN ID.

5. Изоляция портов ограничивает права доступа к различным устройствам в одной и той же VLAN.

На этой странице вы сейчас создаете “Сеть только для VLAN”, что означает сеть с VID, но без DHCP.

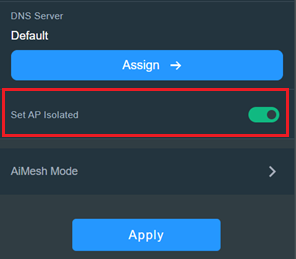

Если VLAN имеет профиль Guest Network Pro (SDN), Вы можете включить изоляцию точек доступа, чтобы ограничить права доступа к различным устройствам Wi-Fi соответственно.

Если Вы хотите включить DHCP в этой сети VLAN, Вы можете перейти в Guest Network Pro (SDN), Дополнительные настройки для изменений.

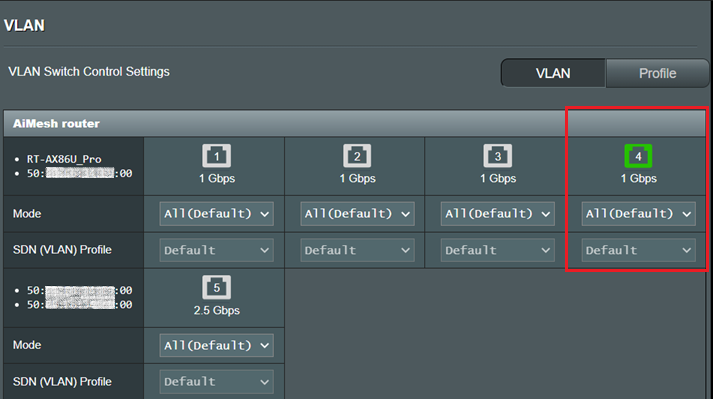

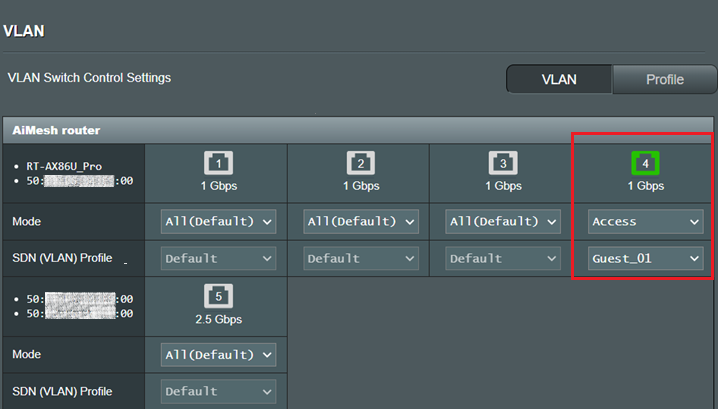

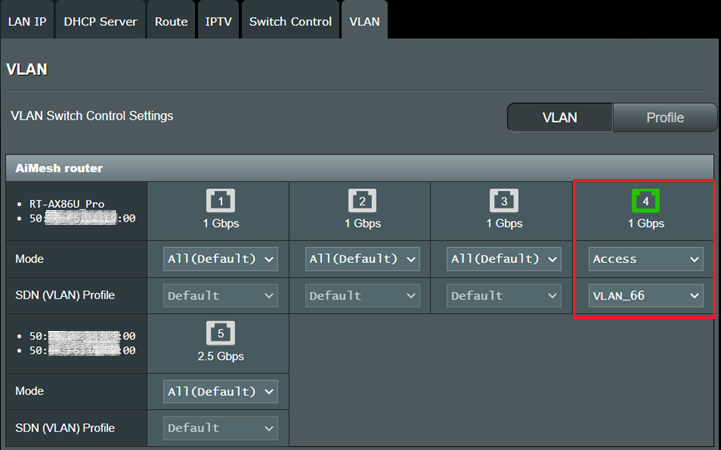

6. 6. На вкладке “VLAN” вы можете выбрать порт с определенным профилем и режимом (Trunk/Access).

Режим работы LAN:

а. По умолчанию: “Все (По умолчанию)” означает, что разрешены все помеченные (Tagged) и немаркированные (Untagged) пакеты.

б. Access/режим доступа: Разрешить выбранную SDN(VLAN). Вы можете выбрать профили, созданные либо с помощью Guest Network pro, либо с помощью VLAN.

Например, если у нас есть Guest_01(гостевая сеть) с VID=52, выберите порт 4 в качестве режима доступа, а профиль — Guest_01, этот порт предоставит те же права, что и Guest_01.

в. Trunk/магистральный режим:

-Разрешить все помеченные: Разрешены все помеченные пакеты, не помеченные тегами будут отброшены.

-С выбранным SDN(VLAN): разрешен только выбранный SDN или VLAN.

Вы можете использовать режим магистрали для подключения маршрутизатора к управляемому коммутатору.

Как получить (Утилиты / Прошивку)?

Вы можете загрузить последние версии драйверов, программного обеспечения, встроенного ПО и руководств пользователя через Центр загрузки ASUS.

Если вам нужна дополнительная информация о Центре загрузки ASUS, пожалуйста, перейдите по Ссылке.

Время на прочтение

5 мин

Количество просмотров 133K

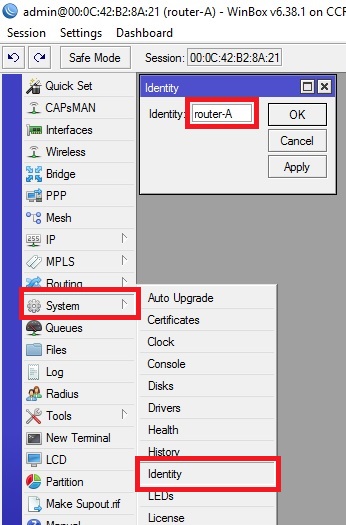

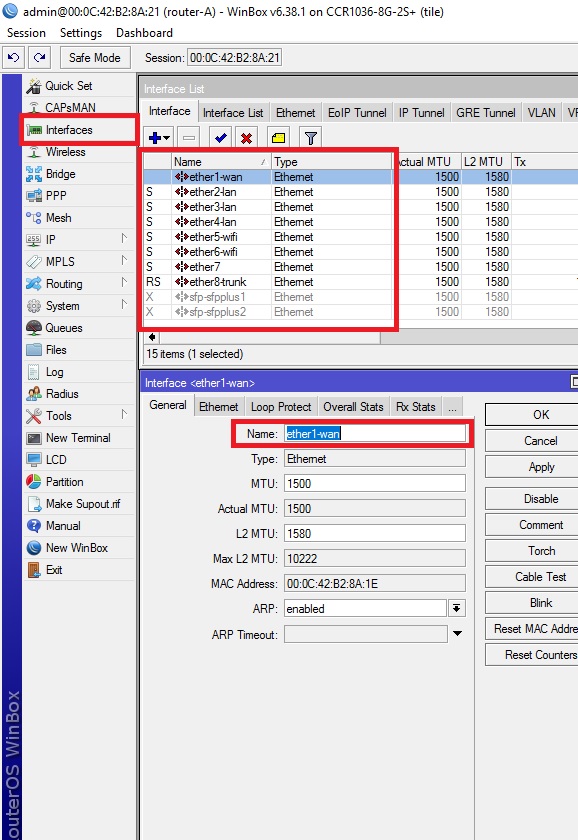

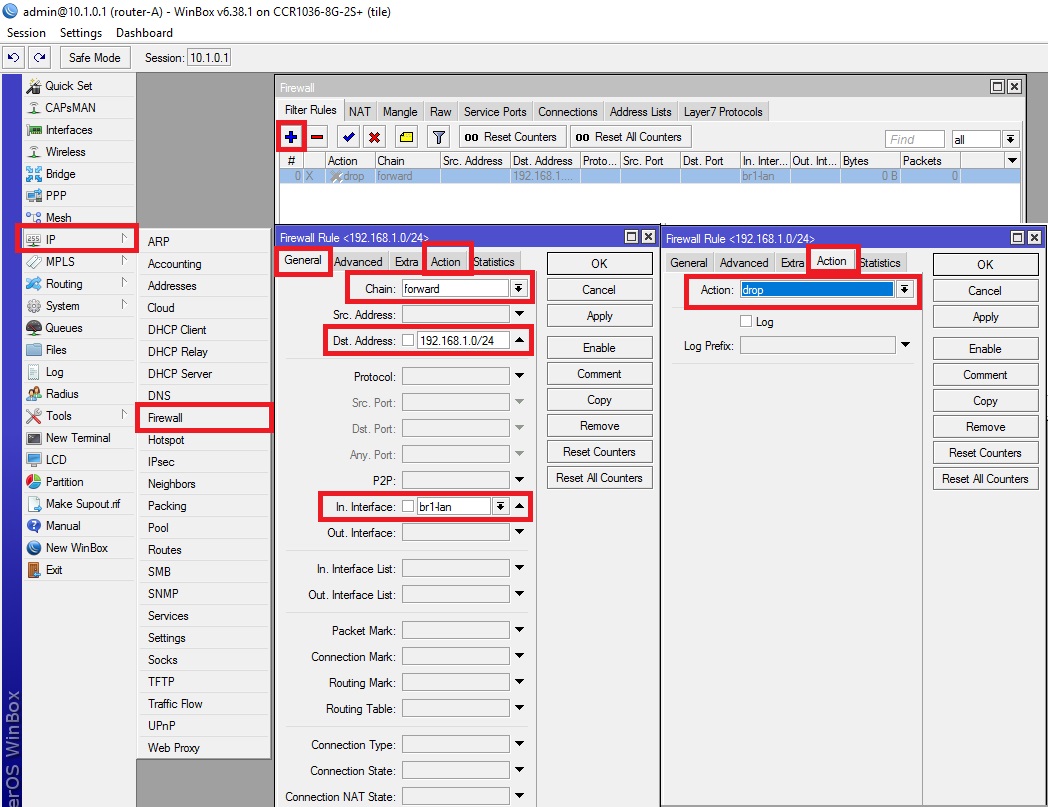

Для наглядного примера я буду использовать маршрутизатор Mikrotik CCR1036-8G-2S+ и коммутатор CRS125-24G-1S.

Этот вариант на данный момент работает в нескольких гостиницах Москвы и Московской области.

Поставим условную задачу, чтобы на каждом коммутационном узле присутствовала сеть класса А (10.1.0.0/24) для работников фирмы и сеть класса С (192.168.1.0/24) для WiFi для посетителей.

Допустим, у нас имеется коммутационный узел A c маршрутизатором Mikrotik CCR1036-8G-2S+, коммутационный узел B с коммутатором CRS125-24G-1S. Коммутационные узлы А и В будут соединены каналом связи (Trunk) в нашем случае по витой паре (каналов связи (trunk) может быть несколько в зависимости от количества коммутационных узлов; также если имеется ВОЛС и оптический модуль SFP mikrotik, то можно trunk назначить и на SFP). Приведу ниже схему с использованием trunk по витой паре.

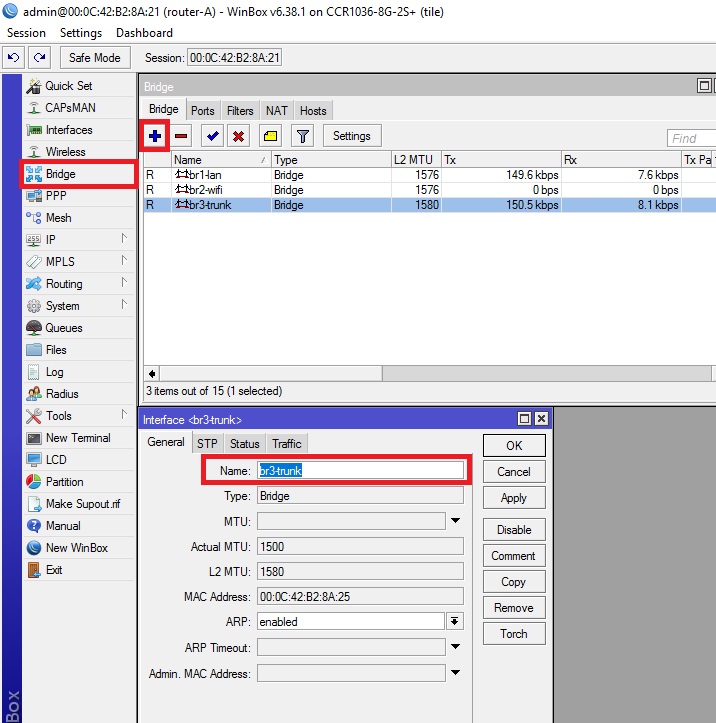

Приступим к настройке коммутационного узла A с маршрутизатором Mikrotik CCR1036-8G-2S+.

Назовем наш маршрутизатор «router-A».

system identity set name=router-AОбозначим физические порты так, чтобы не возникало путаницы, каким сетям они принадлежат. Обозначим маркировкой lan физические порты, которые будут принадлежать сети (класса А) 10.1.0.0/24, маркировкой wifi физические порты, которые будут принадлежать сети (класса С) 192.168.1.0/24 и маркировкой trunk физические порты, которые будут использоваться под канал связи типа trunk.

interface ethernet set [ find default-name=ether1 ] name=ether1-wan

interface ethernet set [ find default-name=ether2 ] name=ether2-lan

interface ethernet set [ find default-name=ether3 ] name=ether3-lan

interface ethernet set [ find default-name=ether4 ] name=ether4-lan

interface ethernet set [ find default-name=ether5 ] name=ether5-wifi

interface ethernet set [ find default-name=ether6 ] name=ether6-wifi

interface ethernet set [ find default-name=ether8 ] name=ether8-trunk

interface ethernet set [ find default-name=sfp-sfpplus1 ] disabled=yes

interface ethernet set [ find default-name=sfp-sfpplus2 ] disabled=yesСоздадим виртуальные интерфейсы во вкладке bridge, для объединения LAN портов.

interface bridge add name=br1-lan

interface bridge add name=br2-wifi

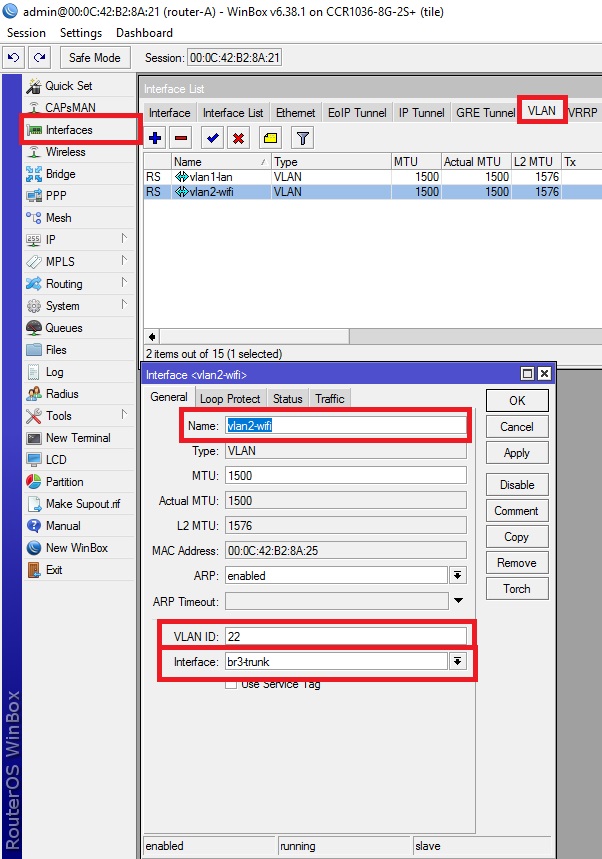

interface bridge add name=br3-trunkСоздаем Vlan интерфейсы, с помощью которых будут транспортироваться сети 10.1.0.0/24 и 192.168.1.0/24 до коммутационного узла B по каналу связи типа trunk. VLAN id для сети 10.1.0.0/24 будет 11, а для сети 192.168.1.0/24 будет 22. С помощью этих id будет передаваться информация о принадлежности трафика к vlan1-lan и vlan2-wifi.

interface vlan add interface=br3-trunk name=vlan1-lan vlan-id=11

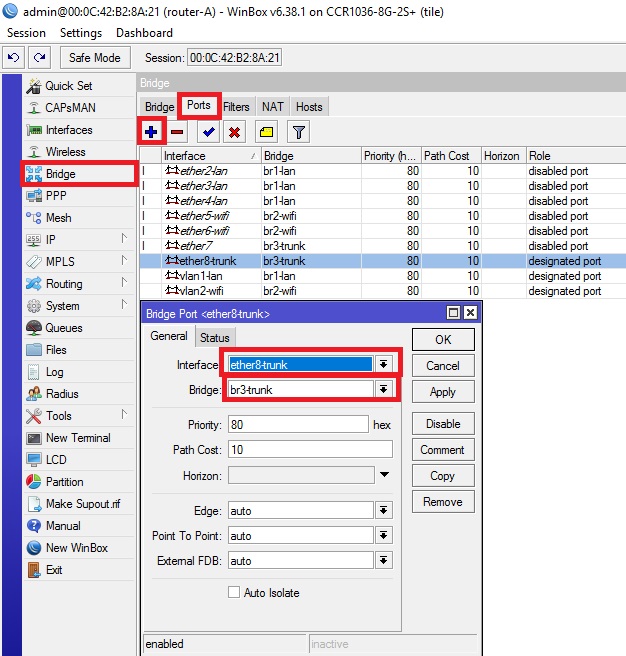

interface vlan add interface=br3-trunk name=vlan2-wifi vlan-id=22Назначаем LAN порты маршрутизатора виртуальным интерфейсам (bridge) согласно вышеуказанной схеме

interface bridge port add bridge=br1-lan interface=ether2-lan

interface bridge port add bridge=br1-lan interface=ether3-lan

interface bridge port add bridge=br1-lan interface=ether4-lan

interface bridge port add bridge=br2-wifi interface=ether5-wifi

interface bridge port add bridge=br2-wifi interface=ether6-wifi

interface bridge port add bridge=br3-trunk interface=ether8-trunk

interface bridge port add bridge=br1-lan interface=vlan1-lan

interface bridge port add bridge=br2-wifi interface=vlan2-wifi

interface bridge port add bridge=br3-trunk interface=ether7(Добавлю этот LAN порт для возможно будущего коммутационного узла С, на всякий пожарный)

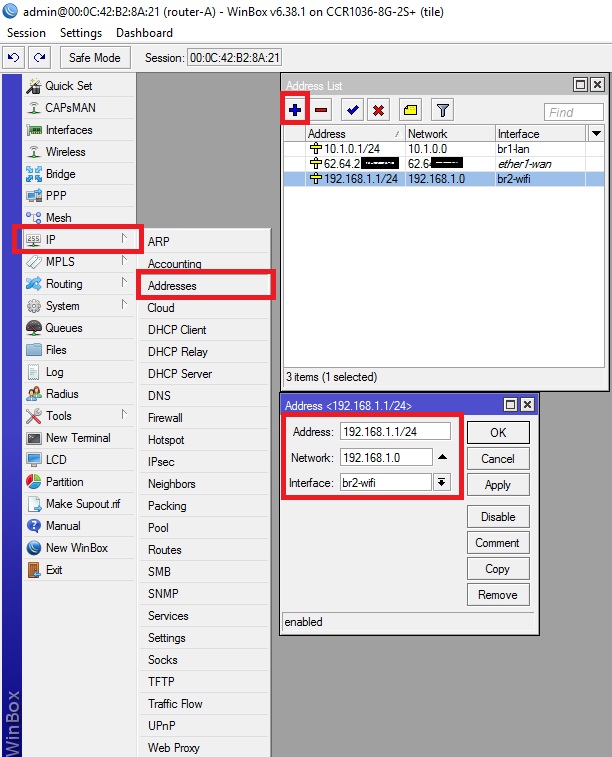

Назначаем сети виртуальным интерфейсам

ip address add address=10.1.0.1/24 interface=br1-lan network=10.1.0.0

ip address add address=192.168.1.1/24 interface=br2-wifi network=192.168.1.0

ip address add address=62.64.2.0/0 interface=ether1-wan network=62.64.2.0Провайдер предоставляет мне интернет по протоколу EOiP. Поэтому вы на эту команду не обращайте внимания, а настраивайте доступ в интернет по wan-порту согласно настройкам, предоставленным Вашим провайдером

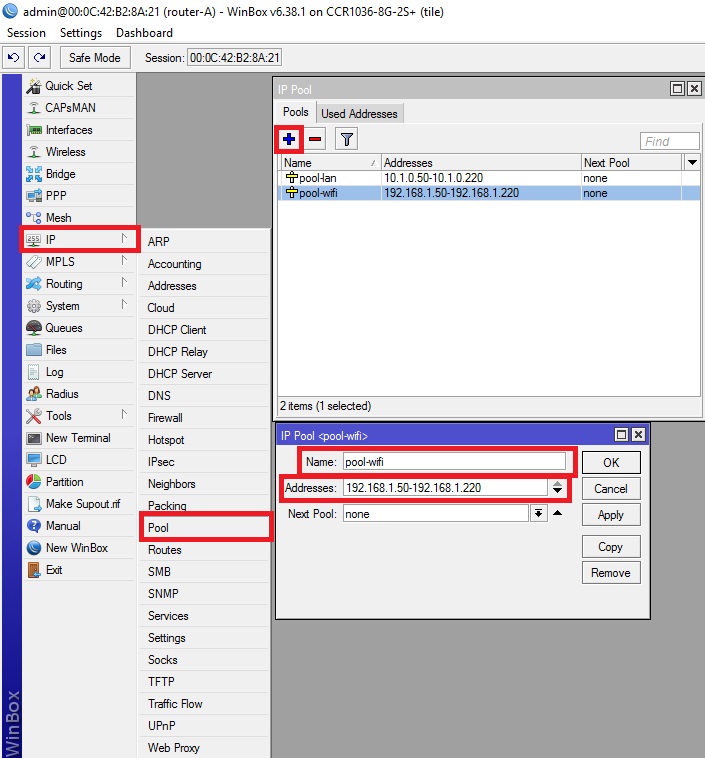

Настроим Пул раздаваемых адресов сетям, настроим dhcp

ip pool add name=pool-wifi ranges=192.168.1.50-192.168.1.220

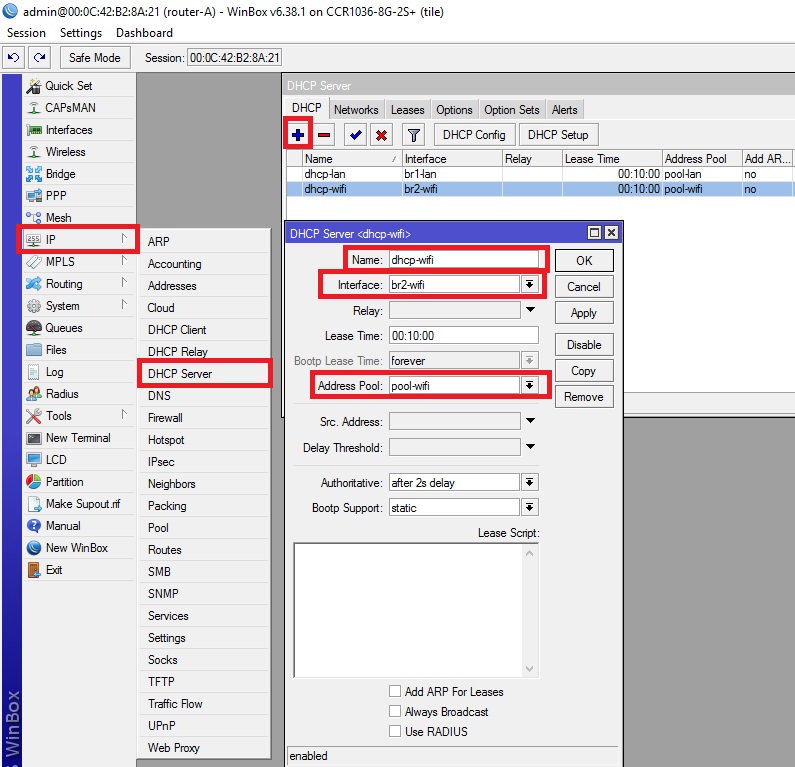

ip pool add name=pool-lan ranges=10.1.0.50-10.1.0.220ip dhcp-server add address-pool=pool-lan disabled=no interface=br1-lan name=dhcp-lan

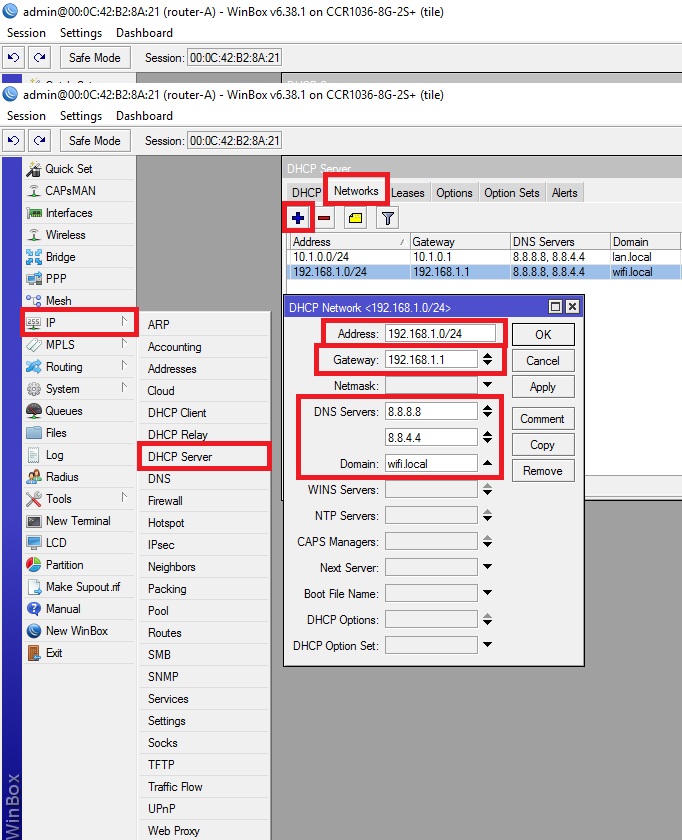

ip dhcp-server add address-pool=pool-wifi disabled=no interface=br2-wifi name=dhcp-wifiip dhcp-server network add address=10.1.0.0/24 dns-server=8.8.8.8,8.8.4.4 domain=lan.local gateway=10.1.0.1

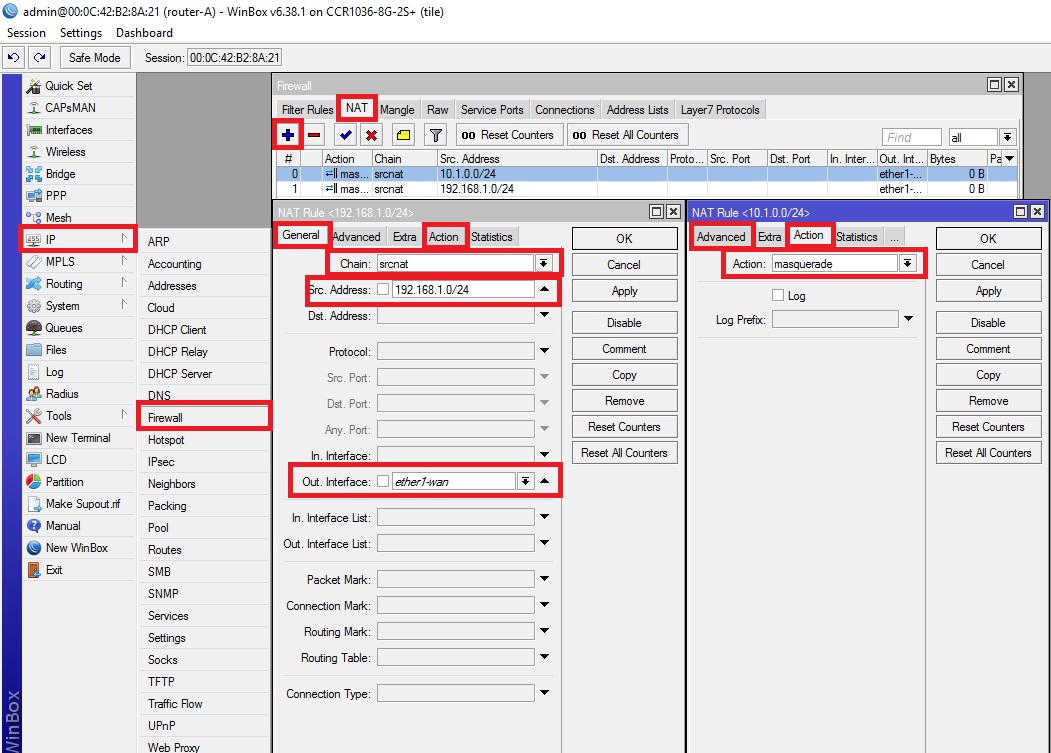

ip dhcp-server network add address=192.168.1.0/24 dns-server=8.8.8.8,8.8.4.4 domain=wifi.local gateway=192.168.1.1Включим NAT, чтобы устройства, находящиеся в сетях 192.168.1.0/24 и 10.1.0.0/24, имели выход в интернет.

ip firewall nat add action=masquerade chain=srcnat out-interface=ether1-wan src-address=10.1.0.0/24

ip firewall nat add action=masquerade chain=srcnat out-interface=ether1-wan src-address=192.168.1.0/24Изолируем подсети, чтобы устройства из сети 192.168.1.0/24 не видели и не использовали устройства, находящиеся в сети 10.1.0.0/24. (Я предпочитаю таким способом осуществить изоляцию; есть еще способ изолировать подсети с помощью Route Rules, но я буду использовать правило Firewall)

ip firewall filter add action=drop chain=forward disabled=yes dst-address=192.168.1.0/24 in-interface=br1-lanДанное правило можно включать и отключать в зависимости от вашей потребности в доступе к устройствам из сети 10.1.0.0/24 в 192.168.1.0/24 или наоборот.

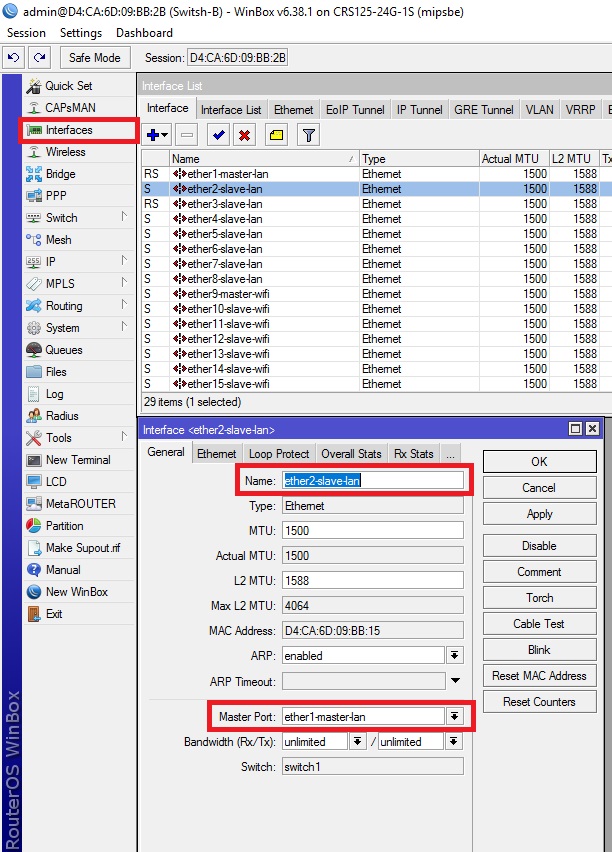

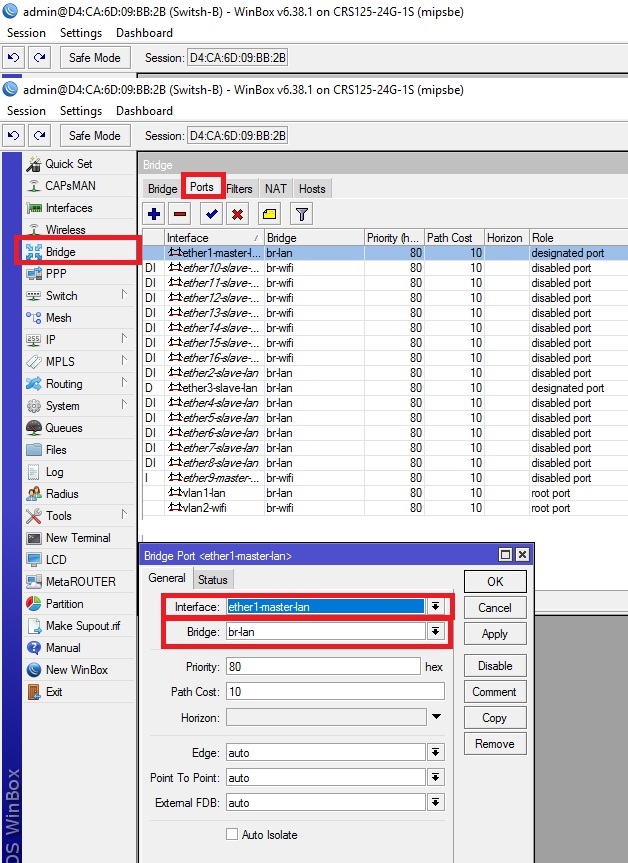

Теперь настроим коммутационный узел B с коммутатором Mikrotik CRS125-24G-1S

Назовем наш коммутатор «switch-B»:

system identity set name=switch-BОбозначим физические LAN порты. Объединим порты с 1 по 8 включительно в общий аппаратный коммутатор с мастер портом ether-1 и обозначим его master, остальные со 2 по 8 включительно обозначим slave. Аналогично сделаем и с портами с 9 по 16 включительно с мастер портом ether-9.

interface ethernet set [ find default-name=ether1 ] name=ether1-master-lan

interface ethernet set [ find default-name=ether2 ] master-port=ether1-master-lan name=ether2-slave-lan

interface ethernet set [ find default-name=ether3 ] master-port=ether1-master-lan name=ether3-slave-lan

interface ethernet set [ find default-name=ether4 ] master-port=ether1-master-lan name=ether4-slave-lan

interface ethernet set [ find default-name=ether5 ] master-port=ether1-master-lan name=ether5-slave-lan

interface ethernet set [ find default-name=ether6 ] master-port=ether1-master-lan name=ether6-slave-lan

interface ethernet set [ find default-name=ether7 ] master-port=ether1-master-lan name=ether7-slave-lan

interface ethernet set [ find default-name=ether8 ] master-port=ether1-master-lan name=ether8-slave-lan

interface ethernet set [ find default-name=ether9 ] name=ether9-master-wifi

interface ethernet set [ find default-name=ether10 ] master-port=ether9-master-wifi name=ether10-slave-wifi

interface ethernet set [ find default-name=ether11 ] master-port=ether9-master-wifi name=ether11-slave-wifi

interface ethernet set [ find default-name=ether12 ] master-port=ether9-master-wifi name=ether12-slave-wifi

interface ethernet set [ find default-name=ether13 ] master-port=ether9-master-wifi name=ether13-slave-wifi

interface ethernet set [ find default-name=ether14 ] master-port=ether9-master-wifi name=ether14-slave-wifi

interface ethernet set [ find default-name=ether15 ] master-port=ether9-master-wifi name=ether15-slave-wifi

interface ethernet set [ find default-name=ether16 ] master-port=ether9-master-wifi name=ether16-slave-wifi

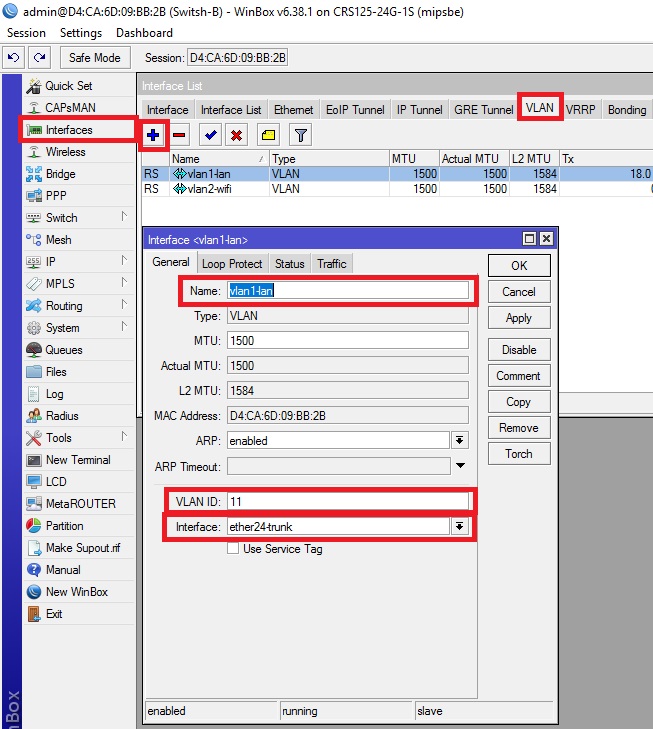

interface ethernet set [ find default-name=ether24 ] name=ether24-trunkСоздаем Vlan интерфейсы на физическом 24 lan-порту, с помощью которых будут транспортироваться сети 10.1.0.0/24 и 192.168.1.0/24 от коммутационного узла А по каналу связи типа trunk. Не забываем указать тот vlan id, который мы указали в соответствии с начальной схемой.

interface vlan add interface=ether24-trunk name=vlan1-lan vlan-id=11

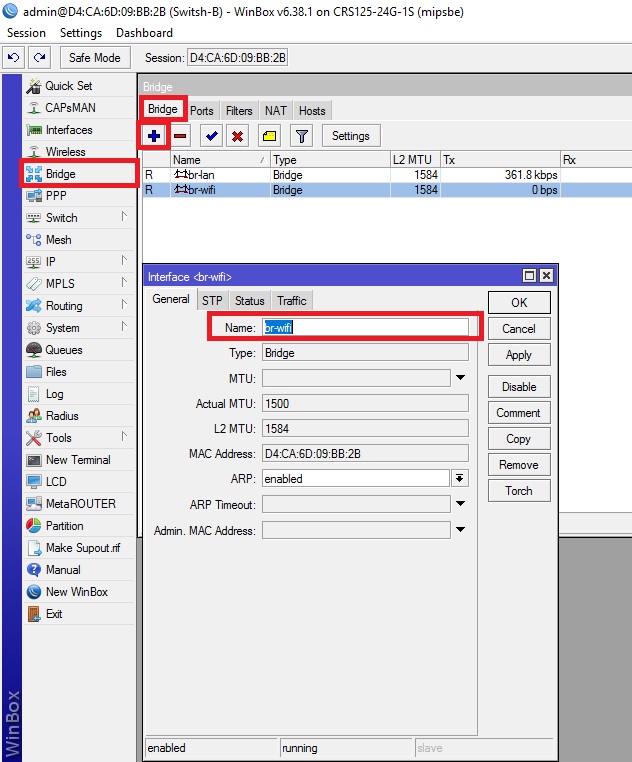

interface vlan add interface=ether24-trunk name=vlan2-wifi vlan-id=22Создадим виртуальные интерфейсы во вкладке bridge для объединения LAN портов.

interface bridge add name=br-lan

interface bridge add name=br-wifiinterface bridge port add bridge=br-lan interface=vlan1-lan

interface bridge port add bridge=br-wifi interface=vlan2-wifi

interface bridge port add bridge=br-lan interface=ether1-master-lan

interface bridge port add bridge=br-wifi interface=ether9-master-wifiТаким образом, мы имеем связь между коммутационными узлами А и В, соединенные витой парой, по которой проходят две разные сети 10.1.0.0/24 и 192.168.1.0/24 с помощью VLAN.

В данной статье разбираемся с настройкой виртуальной локальной сети VLAN для сетевого оборудования Mikrotik поэтапно в состояние: access, trunk, и в двух состояниях одновременно.

Для начала разберемся, что же означает VLAN. VLAN – это аббревиатура Virtual Local Area Network виртуальная локальная сеть. Другими словами — эта технология позволяет, на основе реальной сети, создавать виртуальные сети с разными уровнями доступа и распределением пользователей. Виртуальные сети повышают безопасность локальной сети, как пример, отделив рабочую сеть от гостевой и запретив гостевой сети доступ в рабочую, можно использовать физически одну точку доступа для доступа в сеть интернет как для сотрудников, так и для гостей компании. Или разделив сети для разных подразделений или отделов одной компании упростив тем самым обслуживание и мониторинг сети. Сегментируя сеть можно обеспечить отдельные сети для разных компаний в большом бизнес центре, таким образом можно соединить в одну сеть офисы расстояние которых превышает физическую длину сегмента Ethernet кабеля (100-150 метров). Благодаря разделу сети на сегменты с помощью VLAN, можно уменьшить нагрузку на оборудование, а также более точно определить и исправлять ошибки возникающие в сети.

ВАЖНО! Для построения сети с продержкой VLAN нужно использовать оборудование, которое поддерживает данный функционал. Также желательно использовать оборудование одного производителя или же убедиться, что все оборудование в сети поддерживаю модификацию стандарта VLAN.

Технические параметры и стандарты

В одном сегменте локальной сети нет возможности сделать нескончаемое число виртуальных сетей, все дело в ограничении стандарта, он ограничен – 4096 сегментов (от 0 до 4095). Надо учесть тот факт, что VLAN с идентификатором 1 является основным или native и по умолчанию используется на всех портах сетевых устройств.

Стандартные настройки состояния порта

- access port или не тегированный – порт транслирует только один VLAN. Это порт, к которому непосредственно подключается конечное устройство(компьютер, точка доступа, принтер и другие устройства).

- trunk port или тегированный – порт транслирует несколько VLAN. Этот порт передает несколько идентификаторов VLAN с одного сетевого устройства на другое.

Ввиду особенности оборудования MikroTik настройка VLAN можно делать разными способами. К сожалению, не все способы настройки VLAN будут совместимы с настройками оборудования других производителей, и по этой причине, в данной статье будет рассмотрены настройки которые будут максимально совместимы с оборудованием разных производителей. В данной статье настройки оборудования MikroTik будут осуществляться через программу WinBox.

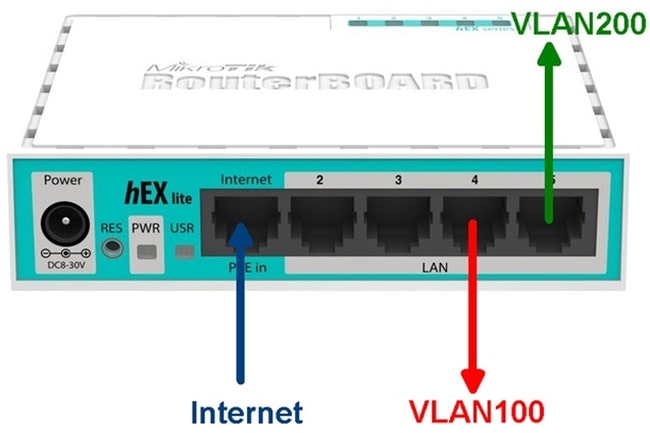

Пример №1: Настройка VLAN в состоянии access

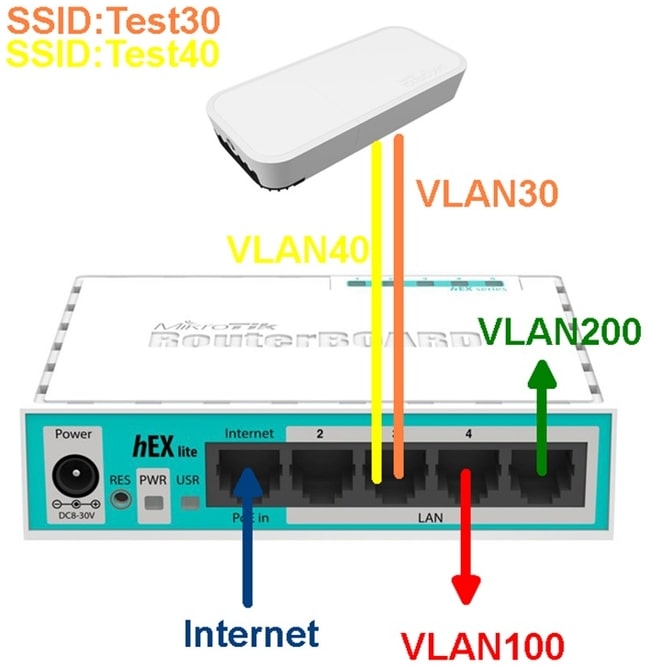

В первом примере рассмотрим настройку VLAN на устройстве RB750r2 (hEx lite) у которого порты будут в разных VLAN-ах и в режиме access. Схема приведена ниже.

Первый порт будет использоваться для подключению к интернет провайдеру, второй и третий порты для общей сети и останутся в базовой конфигурации. А на четвертый и пятый порты будут навешены VLAN, на четвертый – VLAN100 (VLAN с меткой сто), а на пятый порт – VLAN200 (VLAN с меткой двести).

Настройка VLAN

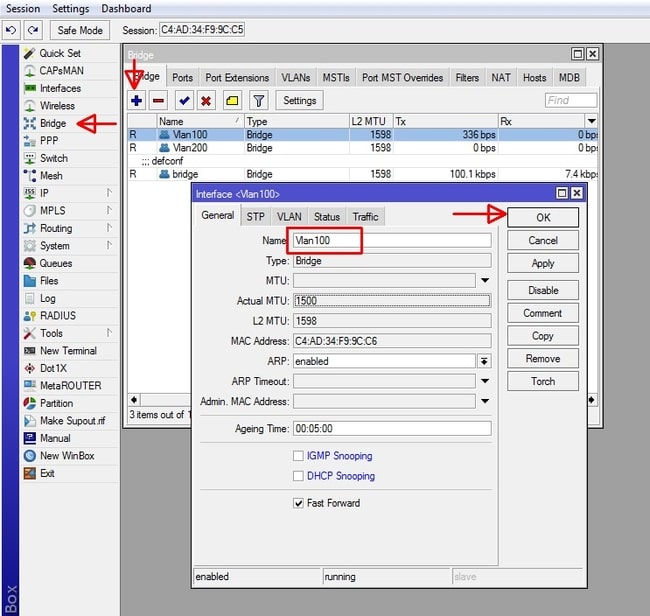

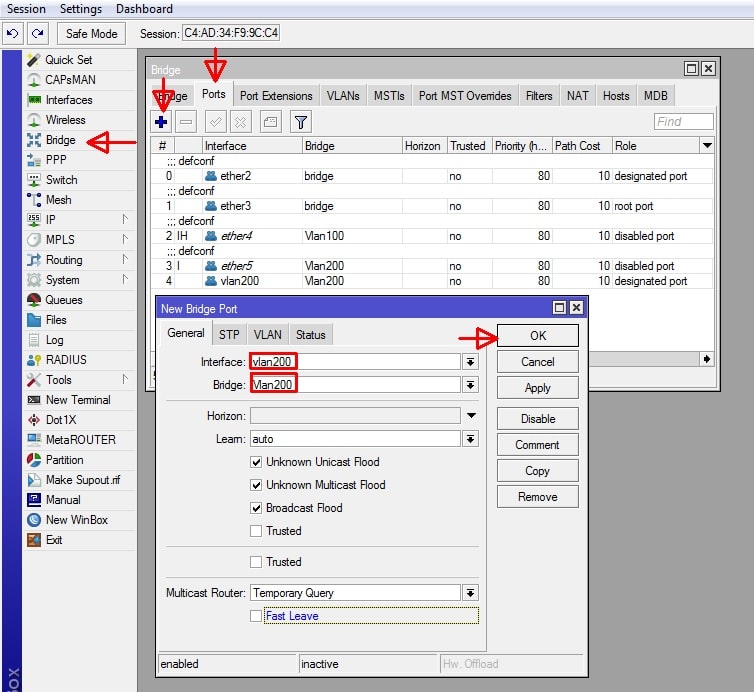

Создадим Bridge для каждого из VLAN-ов — Vlan100 и Vlan200. Главное меню – Bridge, нажимаем «+» для создания bridge. Далее задаем имя (в примере будем использовать Vlan100) и нажимаем кнопку ОК. И повторяем такие же действия для создания bridge Vlan200.

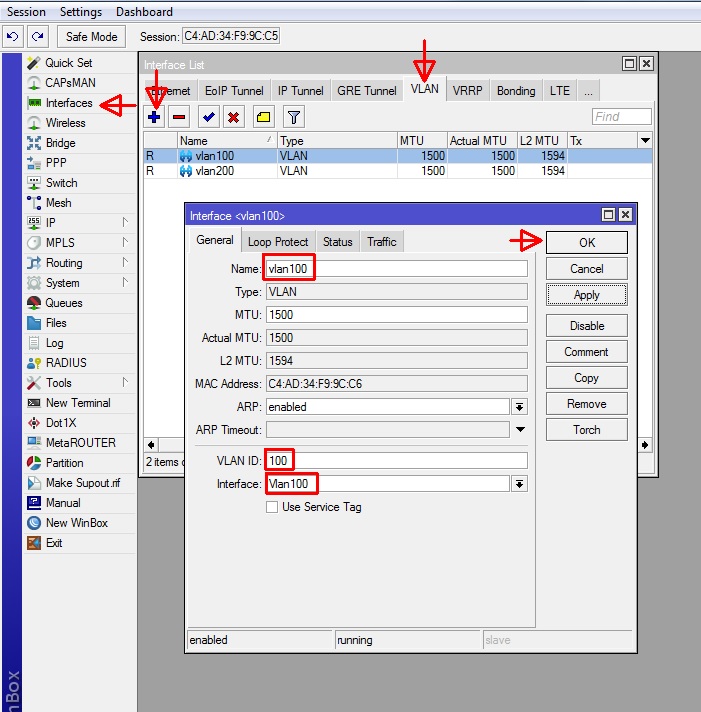

Вторым этапом нам потребуется создать непосредственно VLAN с метками 100 и 200. Главное меню – Interfaces — вкладка VLAN, нажимаем «+» для создания VLAN. Далее даем ему имя и ставим метку согласно нашему VLAN, а также выбираем интерфейс, к которому будет принадлежать VLAN, выбираем ранее созданный нами bridge – Vlan100 и Vlan200 соответственно для 100 и 200 VBLAN-ов.

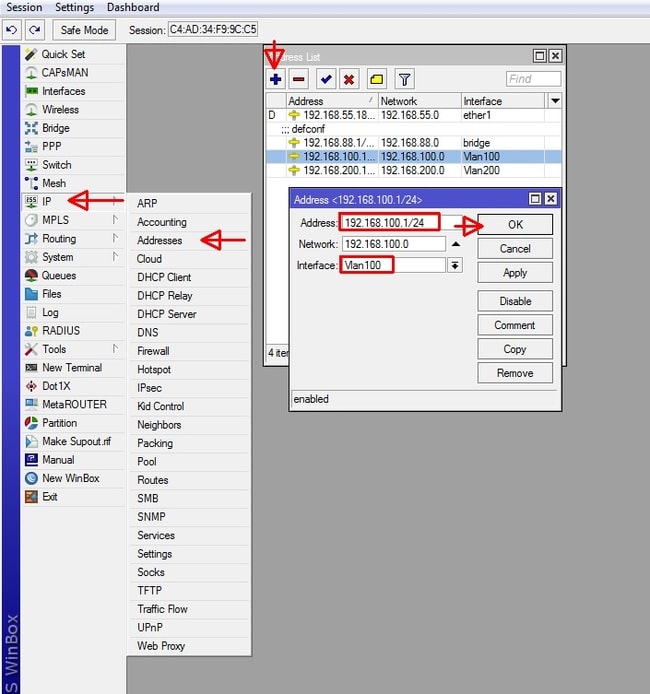

Следующий этап, назначим IP адрес для каждого VLAN-на. Главное меню – IP – Addresses, нажимаем «+» для назначения IP адреса, задаем адресного пространства и выбираем интерфейс, как и в предыдущем шаге нашем интерфейсом служит bridge Vlan100 и Vlan200.

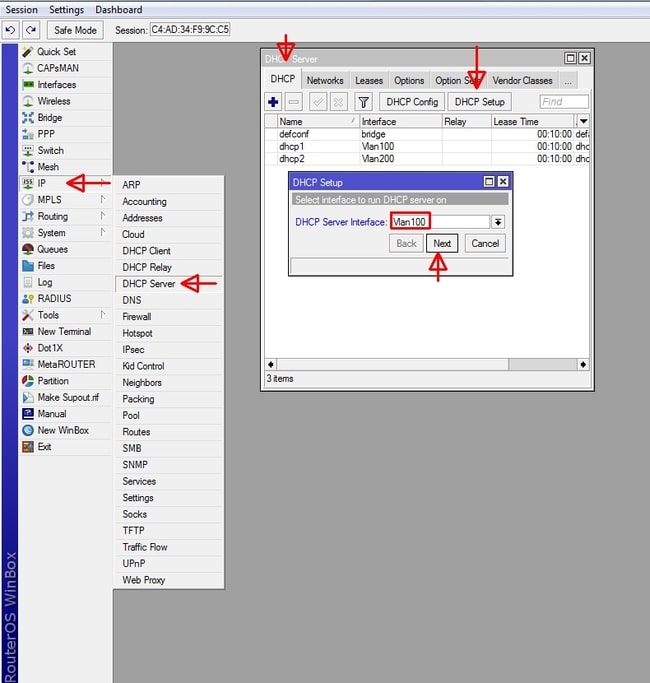

Теперь настроим DHCP Server для каждого из VLAN bridge, для примера будет использоваться наиболее простой и быстрый вариант создание DHCP Server. Главное меню – IP – DHCP Server, нажимаем «DHCP Setup» выбираем интерфейс bridge Vlan100 и нажимаем кнопку «Next», в конце нажимаем «ОК», и повторяем процедуру для следующего интерфейса bridge Vlan200.

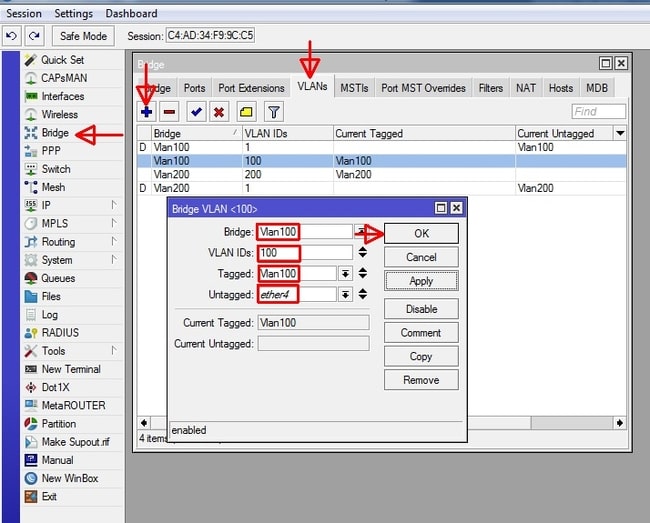

Следующий этап — переводим четвертый и пятый порт в состояние access. Главное меню – Bridges, вкладка VLANs, нажимаем «+» и создаем настройки для VLAN100, в качестве Bridge – выбираем созданный ранее Bridge Vlan100, метка VLAN 100, далее выбираем какой VLAN будет передаваться – Tagged — Bridge Vlan100 и последнее выбираем какой порт будет в состояние access (Untagged – порт 4), нажимаем «ОК» и правило готово. И создаем еще одно правило, но теперь для VLAN200 подставляя все значения для двухсотого VLAN-на, а в качестве access порта выбираем пятый порт согласно нашей схеме. Vlan100 и Vlan200 с меткой 1 создается автоматически, так как VLAN с меткой 1 это VLAN управления, по умолчанию назначается всем портам и bridges. Это означает, что пользователи VLAN100 и VLAN 200 могут попасть в служебную сеть. В следующем этане настроек мы создадим правила, которые помогут изолировать сети одну от другой.

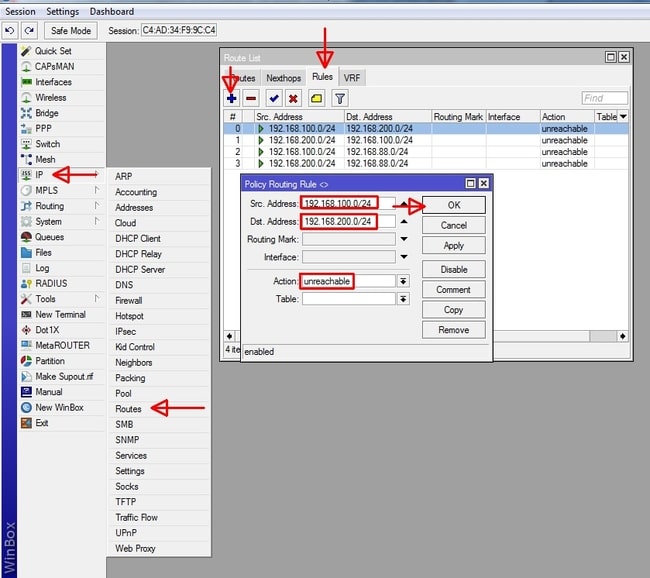

Последним действием будет изолирование VLAN-ов один от одного, а также от VLAN с меткой 1, сети управления. Главное меню IP – Routes вкладка Rules нажимаем «+» и создаем правило. Сеть 192.168.100.0/24 недоступна (unreachable) сеть 192.168.200.0/24 и наоборот, а также сетям 192.168.100.0/24 и 192.168.200.0/24 не будет доступна сеть управления 192.168.88.0/24. Для каждого такого ограничения создаться отдельное правило.

В итоге мы получили маршрутизатор с настроенными в режиме access четвертого и пятого портов, согласно нашей схеме.

Пример №2: Настройка VLAN в состоянии trunk

Во втором примере к предыдущим настройкам добавим VLAN 40 и 30 в состоянии trunk на третий порт RB750r2 (hEx lite). Для примера подключим к третьему порту точку доступа и назначим разные VLAN-ны разным беспроводным сетям VLAN30 – Test30, а VLAN40 – Test40. В качестве точки доступа будет использоваться точка RBwAPG-5HacD2HnD (wAP ac), подключенная к третьему порту RB750r2 (hEx lite).

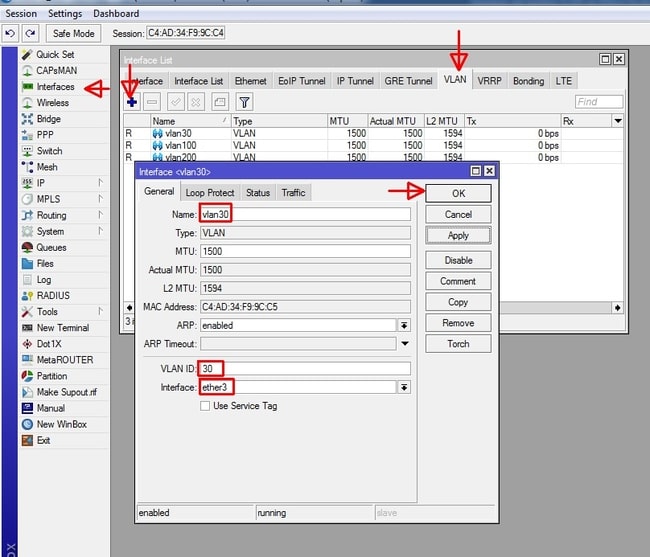

C начала настроим маршрутизатор. Создадим VLAN 30 и 40. Главное меню – Interfaces — VLAN, нажимаем «+» для создания VLAN. Далее даем ему имя и ставим метку согласно нашему VLAN, и выбираем третий порт, к которому будет принадлежать VLAN. В отличии от предыдущего примера VLAN 30 и 40 будут принадлежать к одному порту (ether3).

Следующий этап, назначим IP адрес для каждого VLAN-на. Главное меню – IP – Addresses, нажимаем «+» для назначения адреса, задаем адресного пространства 192168.30.0 для интерфейса Vlan30, а для интерфейса Vlan40 назначаем адрес пространства 192.168.40.0.

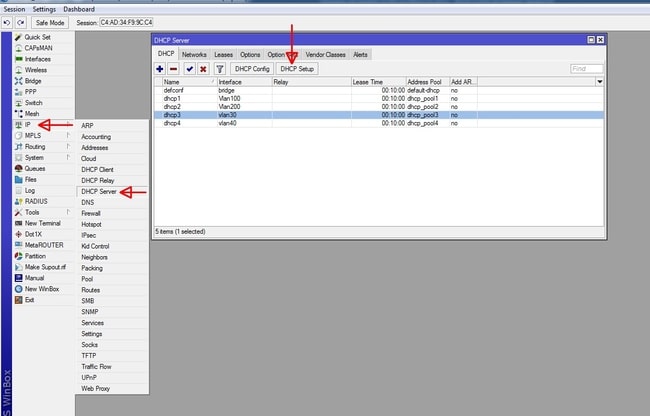

Теперь настроим DHCP Server для каждого из VLAN-ов. Главное меню – IP – DHCP Server, нажимаем «DHCP Setup» выбираем интерфейс VLAN30 и жмем кнопку «Next», в конце нажимаем «ОК», и повторяем процедуру для интерфейса VLAN40.

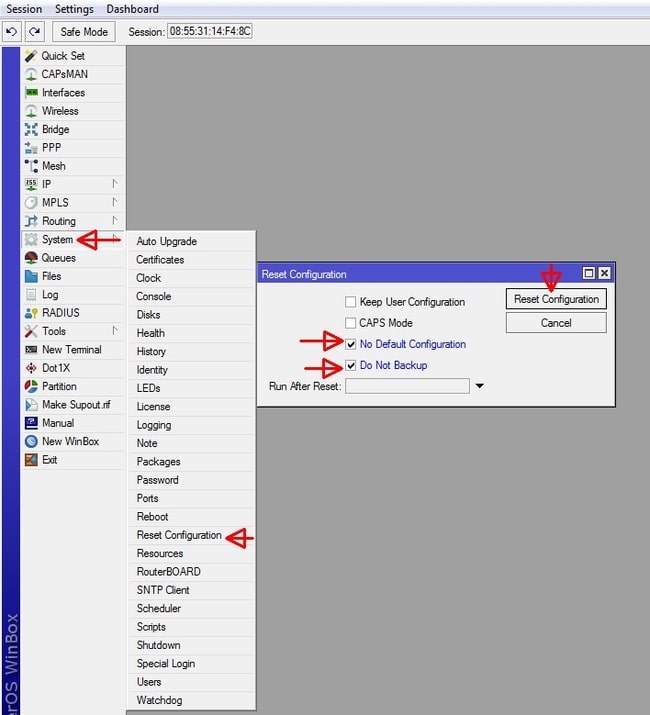

Переходим к настройкам точки доступа RBwAPG-5HacD2HnD (wAP ac). Первым этапом удалим все настройки, а также не будем использовать заводские настройки при загрузке устройства. Главное меню – System – Reset Configuration, выбираем пункты No Default Configuration и Do Not Backup далее нажимаем кнопку Reset Configuration.

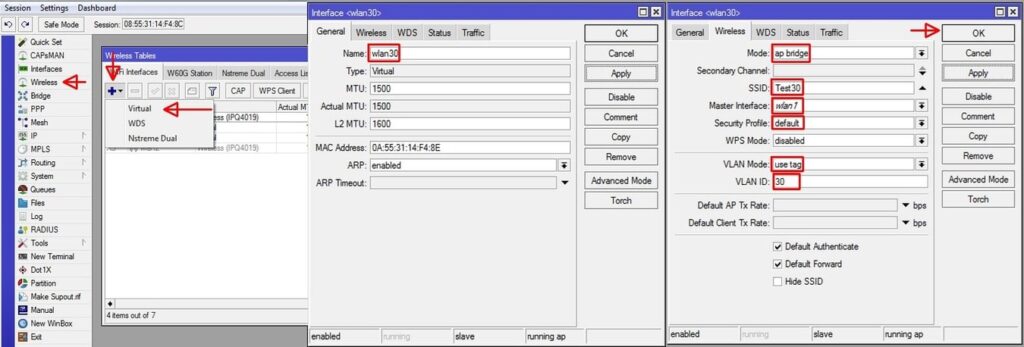

После перезагрузки приступим к настройке беспроводной сети. Главное меню – Wireless, нажимаем «+» для создания Virtual (виртуальной сети), во вкладке General называем беспроводный интерфейс (в примере wlan30 и wlan40 для VLAN 30 и VLAN40 соответственно), далее переходим во вкладку Wireless и настраиваем беспроводный интерфейс: Mode – ap bridge (тип вещания радиомодуля), SSID – Test30 (название беспроводной сети), Master Interface – wlan1 (так как был создан виртуальный беспроводный интерфейс нужно определить к какому радиомодулю он будет относиться, в данном примере виртуальные интерфейсы будут относиться к радиомодулю с частотой 2,4ГГц), Security Profile – default (профиль безопасности беспроводной сети, в примере будем использовать профиль по умолчанию, изменить параметры которого можно во вкладке Security (Гласное меню – Wireless вкладка Security)), VLAN Mode – use tag (выбираем использовать метку VLAN, другими словами переводим беспроводный интерфейс в access), VLAN ID – 30 ( прописываем метку VLAN). Нажимаем «ОК» и создаем еще один беспроводный интерфейс, но уже для VLAN 40 (он будет отличаться от предыдущих настроек следующими параметрами SSID – Test40, VLAN ID – 40, а также может быть выбран другой профиль безопасности).

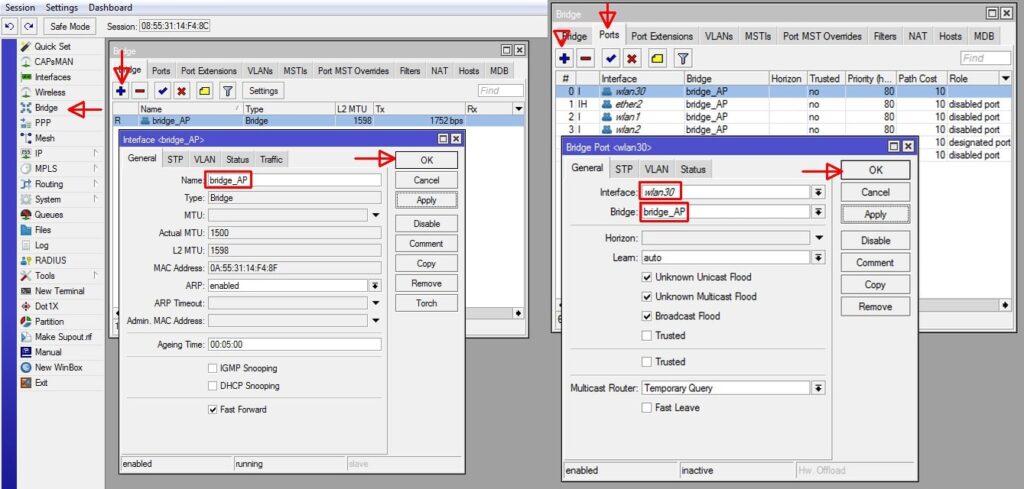

Cледующим шагом будет создание и объединение всех интерфейсов (физических и виртуальных) в один Bridge. Главное меню – Bridge, нажимаем «+» для создания bridge. Далее даем ему имя (в примере bridge_AP) и нажимаем кнопку ОК. Переходим во вкладку Ports и нажимаем «+» добавляем все порты в созданный ранее bridge_AP. После этого этапа оборудование будет настроено согласно нашей схеме. Так же эта схема в этом примере будет работать если в разрыв между точкой доступа и маршрутизатором установить неуправляемый коммутатором. Далее в следующем примере рассмотрим схему с использованием управляемого коммутатора для расширения нашей сети.

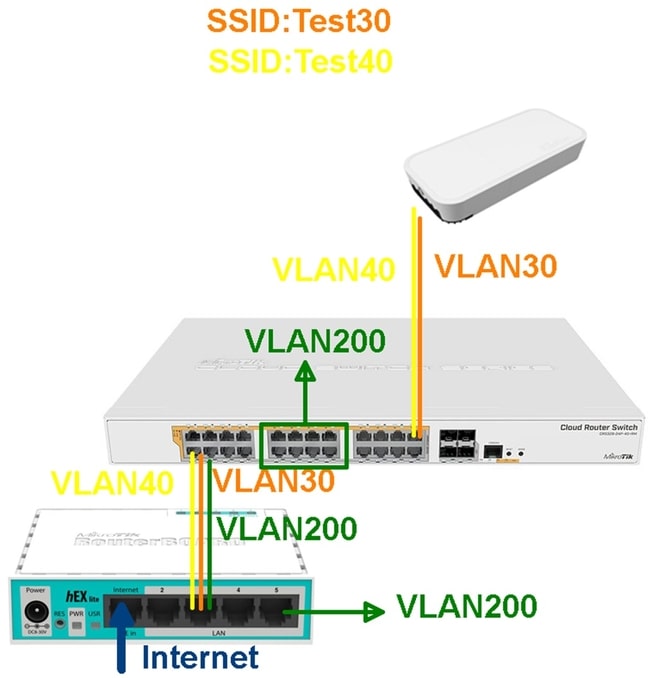

Пример №3: Настройка VLAN в состоянии trunk и access

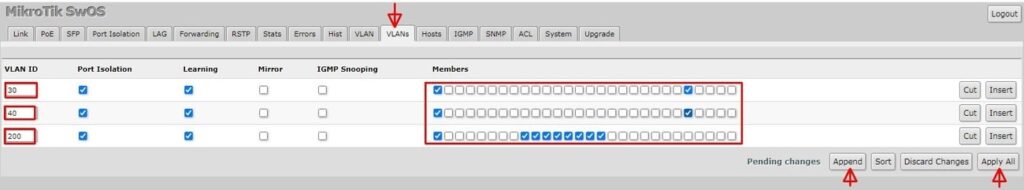

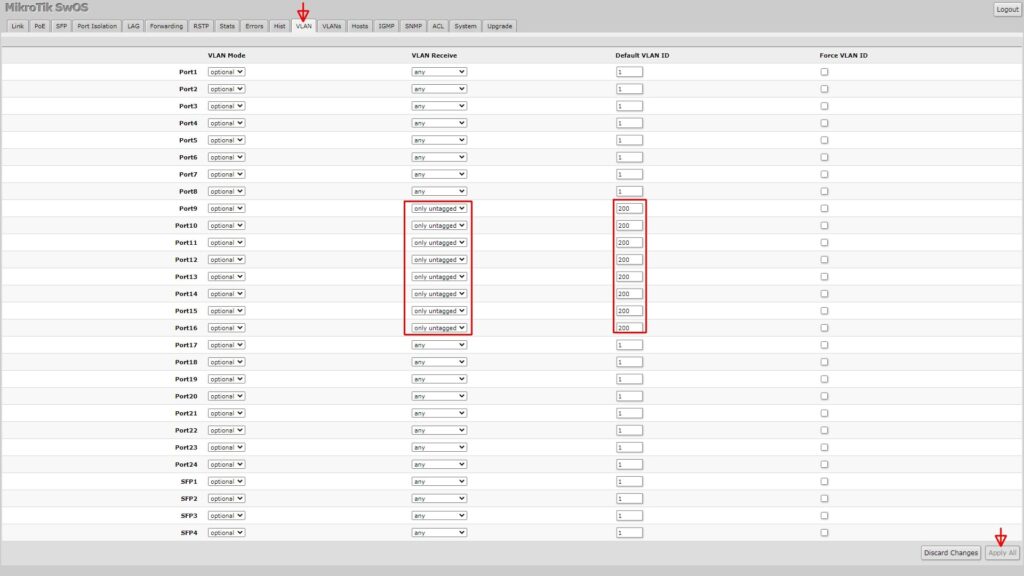

В данном примере мы расширим нашу сеть при помощи коммутатора CRS328-24P-4S+RM под управлением операционной системой SwitchOS. На первый порт коммутатора будут оправлены три VLAN (VLAN30, VLAN40 и VLAN200) в режиме trunk, с двадцать четвертого порта VLAN30 и VLAN40, также в trunk, будут уходить на точку доступа RBwAPG-5HacD2HnD (wAP ac). А VLAN200 будет на портах с девятого по шестнадцатый в режиме access. Схема представлена ниже. В данном примере будут продолжаться настройки создание в первом и втором примерах. Будут изменены настройки RB750r2 (hEx lite), а настройки на точке доступа RBwAPG-5HacD2HnD (wAP ac) останутся без изменений. Коммутатор CRS328-24P-4S+RM будет настроен под нашу задачу из базовой конфигурации. Поэтому, перед тем как перейти к третей части, нужно ознакомиться с первым и вторым примером, а настройки коммутатора привести к базовым.

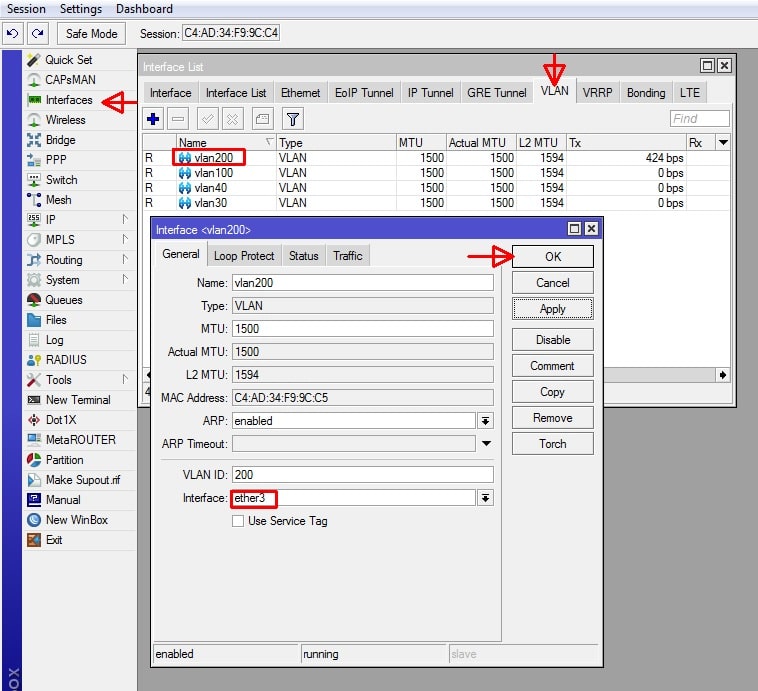

Первым этапом на маршрутизаторе RB750r2 (hEx lite нужно изменить настройки VLAN200. Главное меню – Interface, вкладка VLAN , выбираем VLAN200 и меняем интерфейс к которому принадлежит этот VLAN с bridge Vlan200 на ethernet3. Нажимаем «ОК».

Далее. Главное меню – Bridges, вкладка Ports нажимаем «+« добавим vlan200 в bridge Vlan200. Нажимаем «ОК», и переходим к следующему этапу.

Следующий этап – это настройка коммутатора CRS328-24P-4S+RM. Обратите внимание, что оборудование MikroTik под управлением Switch OS настраивается не через привычный интерфейс программы WinBox, а не посредственно через веб-интерфейс. IP – адрес по умолчанию (192.168.88.1) такой же как и в большинстве устройств MikroTik. Логин admin, а поле пароля пустое. Используя веб-браузер заходим на устройство CRS328-24P-4S+RM (в данном примере настройки будут касаться VLAN). Добавляем выше созданные VLAN200, VLAN40 и VLAN30. Переходим во вкладку VLANs, жмем Append и добавляем идентификатор VLAN вторым шагом выбираем, к которому порту будет принадлежать тот или иной VLAN (в примере VLAN30 и VLAN40 транслируется на двадцать четвертый порт к которому подключена точка доступа, а VLAN200 отдаем с девятого по шестнадцатый порты). Первый порт будет содержат все три VLAN-на, так как в это порт подключен маршрутизатор сети RB750r2 (hEx lite) третьим портом. Нажимаем кнопку Apply All применяем создание настройки. Теперь VLAN30 и VLAN40 транслируется на двадцать четвертый.

Следующим шагом отдадим VLAN200 в режиме access. Переходим во вкладку VLAN переводим нужные порты в состояние only untagged (access) и идентификатор VLAN 200, нажимаем кнопку Apply All. Все этапы настроек в третьем примере выполнены, сеть работает согласно нашей схеме.