| Автор | Сообщение |

|---|---|

|

Заголовок сообщения: Скрыть роутер от провайдера,подскажите

|

|

|

|

Как можно скрыть роутер от провайдера?

Насколько я понял они определяют, что есть NAT, и не выдают настройки, через маршрутизатор, если втыкаешь проводок в комп «настройки получать автоматически», ни каких неприятностей с интернетом нет. Последний раз редактировалось Alexsew Вт апр 28, 2009 17:41, всего редактировалось 1 раз. |

| Вернуться наверх |

|

|

danilovav |

Заголовок сообщения:

|

|

|

Определить наличие NAT за вашим клиентским подключением можно только косвенно. И тут лучше уточнять это все с провайдером. Некоторые недобросовестные провайдеры запрещают использование роутеров. Чаще всего это клиника и от таких просто надо уходить. В вашем случае я бы вам советовал прояснить все с провайдером сразу — почему перестало работать и почему работать не будет. _________________ Хотите считать с него трафик? http://www.raresoftware.ru/products/lan/dfltc

|

| Вернуться наверх |

|

|

Alexsew |

Заголовок сообщения:

|

|

|

Техподержка провайдера,говорит не 2 -компьютера подключать нельзя, и с роутором соеденнения не будет. |

| Вернуться наверх |

|

|

MTRX |

Заголовок сообщения: Re: Скрыть роутер от провайдера,подскажите

|

|

|

Alexsew писал(а): Насколько я понял они определяют, что есть NAT, и не выдают настройки, через маршрутизатор, … Не понял эту фразу. Кому не выдают?

Понимаете, им денег надо заработать. Особенно сейчас, когда перестали намазывать икру на сервелад, а намазывают икорное масло на кусок белого хлеба. В Договоре на подключение есть фраза про то, что запрещается использовать технические средства для разделения канала? Читайте внимательно условия подключения на их сайте и в Договоре. _________________ |

| Вернуться наверх |

|

|

AndreTM |

Заголовок сообщения:

|

|

|

Ага, выдержка из их Договора: Код: … И при этом, выдержка из их Правил пользования сетью: Код: I.ТЕХНІЧНІ УМОВИ ПІДКЛЮЧЕННЯ Так что провайдер прав, со своей колокольни… Пользователю остается только выяснять, каким образом проверяют различие в оконечном оборудовании, и настраивать роутер. Во, как вариант — попробуйте комп поставить в DMZ (при этом остальные — выключить) — заработает через роутер или нет? _________________ |

| Вернуться наверх |

|

|

danilovav |

Заголовок сообщения:

|

|

|

NAT определяется на основании анализа трафика, который идет от вас. Натированный слегка отличается (значениями TTL в первую очередь), но это — субъективно. _________________ Хотите считать с него трафик? http://www.raresoftware.ru/products/lan/dfltc

|

| Вернуться наверх |

|

|

Alexsew |

Заголовок сообщения:

|

|

|

DMZ — пробовал включать, на роутере интернета нет. |

| Вернуться наверх |

|

|

Alexsew |

Заголовок сообщения:

|

|

|

danilovav писал(а): NAT определяется на основании анализа трафика, который идет от вас. Натированный слегка отличается (значениями TTL в первую очередь), но это — субъективно. Да я тоже, читал что маршрутизатр добавлят что-то к TTL. Только я не знаю где это найти, и как его изменить. |

| Вернуться наверх |

|

|

Alexsew |

Заголовок сообщения: Re: Скрыть роутер от провайдера,подскажите

|

|

|

MTRX писал(а): Alexsew писал(а): Насколько я понял они определяют, что есть NAT, и не выдают настройки, через маршрутизатор, … Не понял эту фразу. Кому не выдают? . В настройках соединения с провайдером я указываю только,Мак адрес, А дальше все настройки роутер должен получать автоматически. Не получает. Хотя 2 месяца работало. |

| Вернуться наверх |

|

|

AndreTM |

Заголовок сообщения:

|

|

|

Ну, тут вопрос интересный… И требовать от роутера настроек под провайдера, который «палит» роутеры — не есть гуд… Вот вопрос — если, скажем, включить NAT на компе (прокси поднять, или «Общий доступ к подключению» сделать) — будет инет на других компах? И на нем самом? А по сути, поможет только перехват трафика в момент установки соединения с провом (MitM, например) и анализ, что там такое проверяется. Кстати, ttl здесь совершенно ни при чем, скорее всего — раз роутер даже адрес получить не может от прова и сессию поднять — а ведь свои пакеты он без -1 посылает… _________________ |

| Вернуться наверх |

|

|

danilovav |

Заголовок сообщения:

|

|

|

По DHCP пакетам роутер вполне идентичен обычному компу. Особенно если ему можно прописать hostname. А TTL — говорю же, все субъективно. Однако вот 2 пункта, которые достаточно хорошо показывают наличие роутера. Цитата: Во-первых, это поле числа переходов (TTL) IP пакета. На выходе из нашей сети пакеты принадлежащие системам находящимся за NAT, будут иметь значение TTL на единицу меньшее, чем пакеты принадлежащие системе на которой установлен NAT. Это вполне естественное следствие выполненной маршрутизации. Таким образом увидев в нашем внешнем трафике пакеты с разными значениями TTL, провайдер может сделать вполне законный вывод об использовании маршрутизатора (NAT). Во-вторых, это поле идентификатора IP пакета. Для каждой системы (по крайней мере в Windows системах) это поле изменяется независимо, по очень простому закону: в каждом следующем исходящем IP пакете оно на единицу больше чем в предыдущем. Таким образом, если во внешнем трафике отчетливо видны несколько независимых последовательностей идентификаторов пакетов, то можно сделать вывод, что реально на канале висит несколько систем, причем ровно столько сколько независимых последовательностей мы видим. А вот очень хорошо расписанная статься от Криса Касперски — http://www.xakep.ru/magazine/xa/111/150/1.asp и http://www.xakep.ru/magazine/xa/111/150/2.asp _________________ Хотите считать с него трафик? http://www.raresoftware.ru/products/lan/dfltc

|

| Вернуться наверх |

|

|

Sergey Vasiliev |

Заголовок сообщения:

|

|

|

Тут боюсь без снифа что либо сказать будет невозможно. _________________ |

| Вернуться наверх |

|

|

Alexsew |

Заголовок сообщения:

|

|

|

Как можно сделать сниф, какой программой? |

| Вернуться наверх |

|

|

MTRX |

Заголовок сообщения:

|

|

|

|

| Вернуться наверх |

|

|

danilovav |

Заголовок сообщения:

|

|

|

|

| Вернуться наверх |

|

Защита собственной сети Wi-Fi – правильный и ответственный шаг. Да, интернет можно раздавать и всем желающим, соседям и прохожим. Но, таким образом, вы снизите срок службы своего роутера, замедлите скорость, поставите под угрозу собственные файлы и конфиденциальные данные. Если вы не знаете, как защитить Вай-Фай от других пользователей, то электронная почта, история интернет-серфинга и банковские реквизиты – вся эта информация может достаться посторонним. Кроме того, если они в самом деле окажутся злоумышленниками, то смогут нарушать закон с вашего IP, что чревато проблемами именно для вас.

Даже если Wi-Fi вроде как защищен паролем, остается много лазеек, чтобы к нему подключиться. Это не обязательно будут хакеры-преступники. Такими уязвимостями смогут воспользоваться даже соседские дети, прочитавшие об этом в интернете. Если они получат доступ к вашей сети, то могут скачивать терабайты на торрентах, что заметно снизит скорость. А еще они могут «пошутить» с роутером или вашими файлами так, что последствия придется устранять долго и с участием специалистов. Поэтому лучшая профилактика проблем – это знания, как контролировать собственный Wi-Fi, и какими способами можно повысить его безопасность.

Содержание

- Общая информация

- Защитите доступ к настройкам

- Надежный пароль

- Правильный тип шифрования

- Отключить вход без пароля (WPS)

- Дополнительные меры защиты

- Регулярно обновлять прошивку

- Отключить удаленный доступ

- Создать подсети (гостевой доступ)

- Сделать Wi-Fi скрытым

- Организовать фильтрацию по МАС-адресам

- Уменьшить зону покрытия сигнала

- Купить маршрутизатор с файрволлом

- Роутер с VPN

- Периодически менять пароль

- Проверять перечень устройств в списке подключенных

- Установить специальное оборудование и ПО

- Вывод

- Задать вопрос автору статьи

Общая информация

Для обычной домашней сети достаточно нескольких простейших способов, которые решают 80% потенциальных проблем:

- Поменять логин и пароль для входа в роутер.

- Установить надежный пароль.

- Выбрать правильный тип шифрования.

- Отключить соединение без пароля (WPS).

Если вам нужен больший контроль и хочется сделать Wi-Fi «неприступным», есть и более продвинутые методы:

- Регулярно обновлять прошивку маршрутизатора.

- Отключить удаленный доступ к роутеру.

- Разделить доступ на подсети (гостевой доступ).

- Сделать Wi-Fi скрытым.

- Организовать фильтрацию по МАС-адресам.

- Уменьшить зону покрытия сигнала.

- Купить маршрутизатор с файрволлом.

- Купить маршрутизатор с VPN.

- Периодически менять пароль сети.

- Проверять перечень подключенных девайсов на наличие чужих.

- Установить специальное оборудование и ПО.

Защитите доступ к настройкам

Если кто-то чужой подсоединится к сети, то он может получить доступ к маршрутизатору. В случае успеха, он узнает о настройках безопасности и сможет их изменять по своему желанию. Или просто поменять пароль к Wi-Fi и придется сбрасывать настройки. Поэтому действия, как обезопасить роутер от несанкционированного доступа, – первый пункт из списка необходимых.

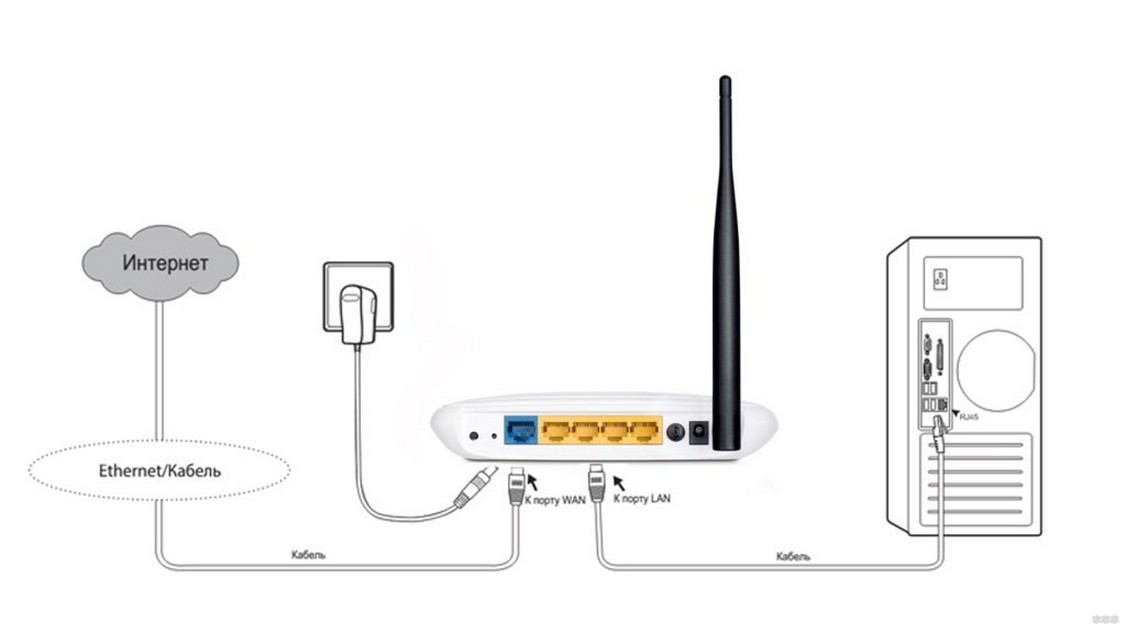

Шаг 1. Подключиться к маршрутизатору можно с помощью провода или по Wi-Fi. Первый способ – безопаснее. Провод подключают к желтому LAN-порту, обратный конец – к компьютеру.

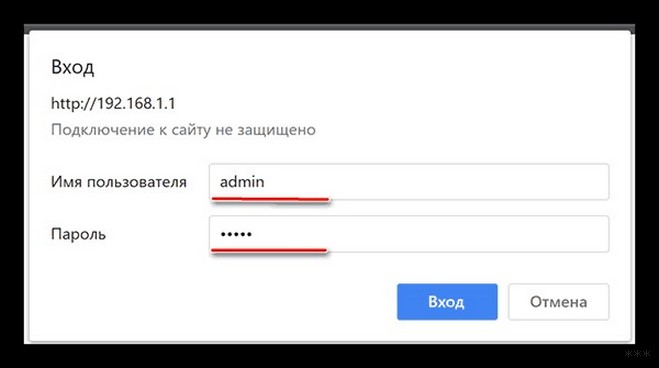

Шаг 2. По умолчанию в меню маршрутизатора входят, набрав в адресной строке браузера 192.168.1.1 или 192.168.0.1. Обычно IP указан на наклейке устройства. Если вы изменили эти адреса ранее (или это сделал «незваный гость»), то есть два способа войти в «админку»:

- Сбросить настройки. Нужно найти кнопку Reset. Длительное нажатие (до 10 секунд) вернет все параметры к заводским. Возможно, именно с этого стоит начать защиту сети Wi-Fi. Теперь заработает стандартный адрес 192.168.1.1, 192.168.0.1, или указанный на роутере.

- Можно посмотреть IP адрес через командную строку. Ее откроет комбинация клавиш + R и введенная команда «cmd» + Enter. Затем нужно набрать «ipconfig» и также нажать Enter. «Основной шлюз» – это адрес, который нужно вводить.

Шаг 3. Нужно указать логин и пароль. По заводским установкам это либо пустые поля, либо «admin» и «admin», «1234» и тому подобное. Они указаны на самом роутере, либо в документации. Если вы их не помните, либо их кто-то заменил, придется выполнить сброс к заводским настройкам.

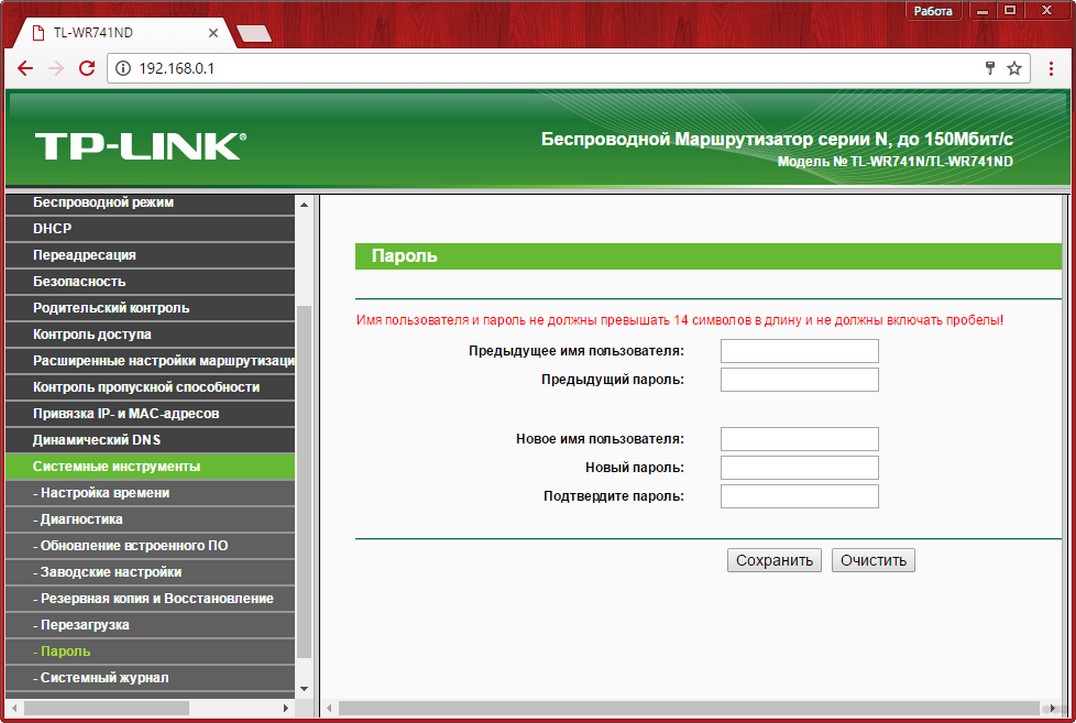

Шаг 4. Вы вошли в ВЕБ-интерфейс. В разных устройствах он немного отличается, но принцип одинаковый. В меню слева выберите Системные инструменты / Система / Администрирование / Управление или подобную надпись. Далее вы сможете ввести новый логин и пароль и сохранить изменения.

Надежный пароль

Как поставить пароль на Wi-Fi, рассказано в следующем видео:

Хорошо составленный сетевой ключ – это самый главный пункт, который обезопасит Wi-Fi. В надежном пароле используются строчные и заглавные буквы («а» и «А» для него – это разные символы), а также цифры и специальные знаки (-, _, !, ~, @, $, #, &, %, *). Избегайте простых комбинаций, вроде цифр или букв, набранных с клавиатуры в ряд.

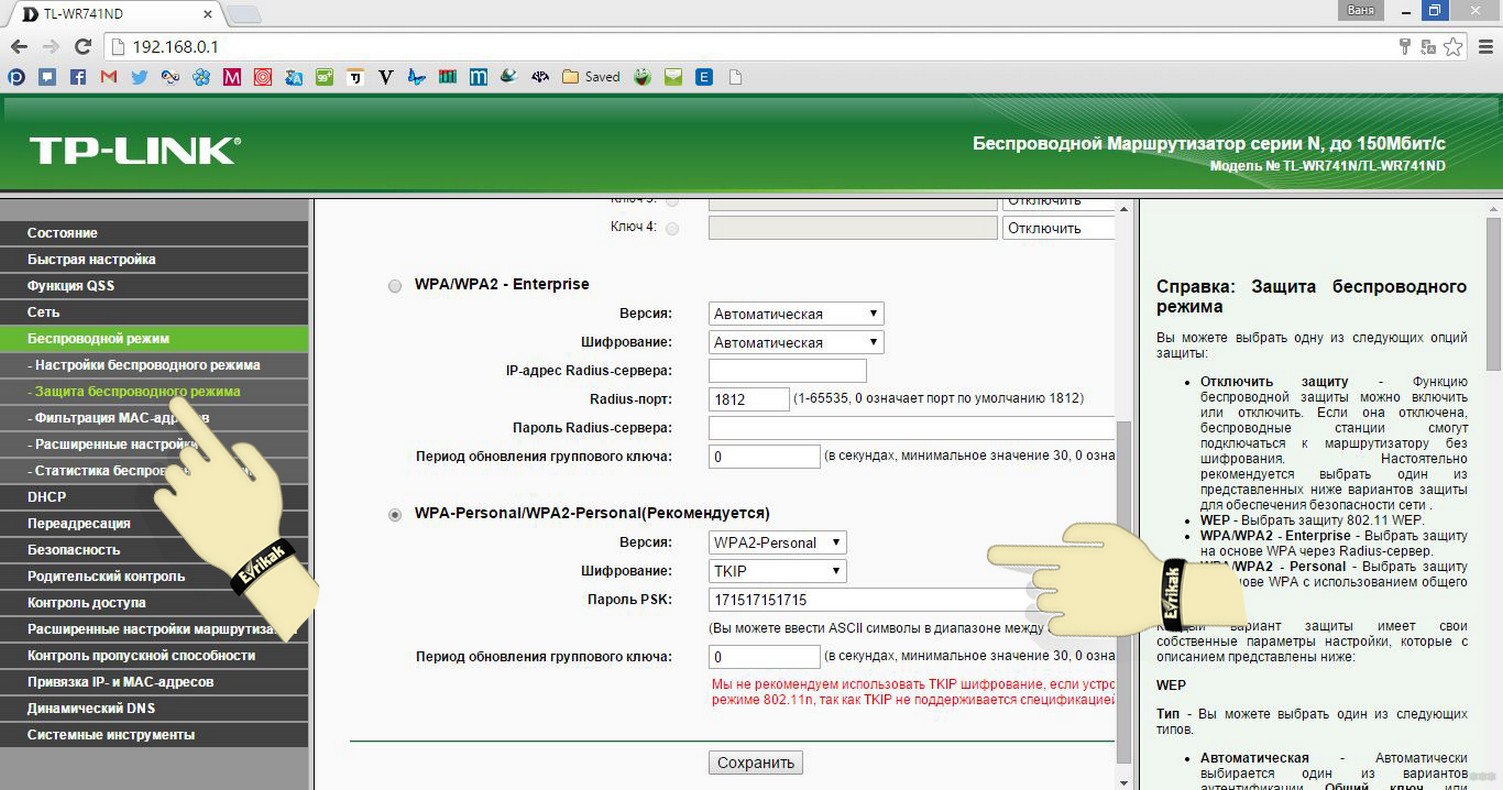

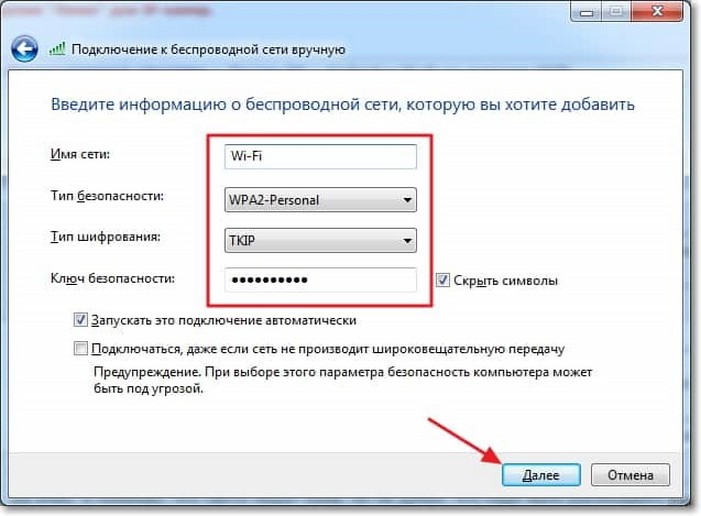

Шаг 1. Зайдите в панель управления роутером, как было описано в первом пункте.

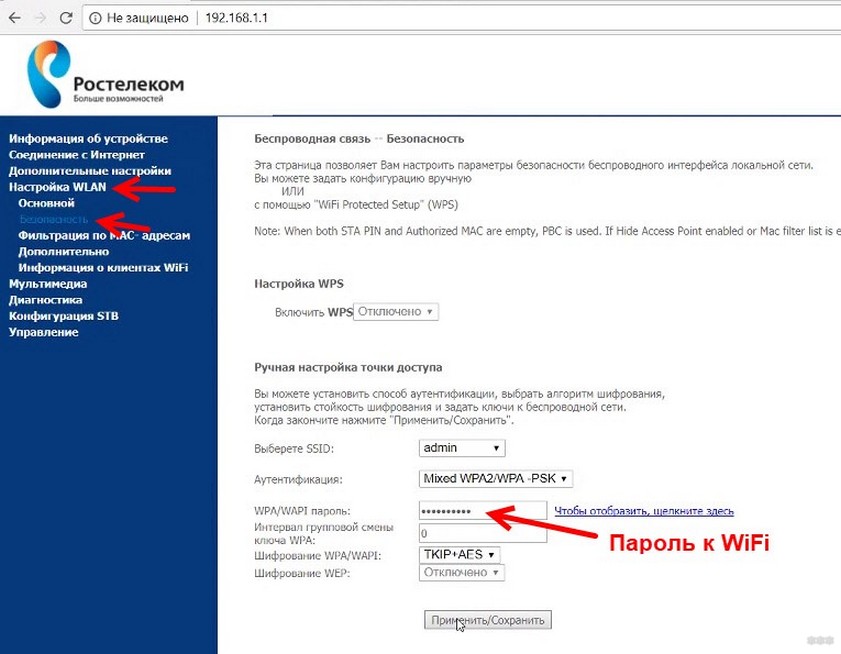

Шаг 2. Найдите пункт меню «Беспроводной режим», «Wireless» и т.п. и вкладку (или подменю) «Безопасность», «WLAN». У Sagem F@st 1744 v2.2, которые использует Ростелеком, защитить Вай-Фай паролем как раз можно с помощью пунктов «Настройка WLAN» – «Безопасность».

Шаг 3. В поле Password / Пароль PSK / Пароль введите выбранный вами код. Его придется вводить при подключении новых устройств или гостей.

Шаг 4. Сохраните изменения. Роутер перезагрузится. После этого придется заново вводить пароль для всех устройств, которые вы хотите подключить к Wi-Fi.

Дополнительно. На этом этапе можно сменить имя сети (SSID) на уникальное – по своему усмотрению. Это нужно, если в стандартном имени было указано название роутера. В некоторых панелях управления SSID изменяется не в этом пункте меню. Тогда проверьте соседние.

Правильный тип шифрования

Это так же важнейший пункт, как защитить роутер от несанкционированного доступа. Настройки доступны на той же странице, где меняется пароль сети. Есть несколько типов шифрования. Некоторые нужны для устаревших устройств:

- WEP – не стоит выбирать ни при каких условиях. Иногда этот пункт отсутствует вовсе. Это устаревший тип шифрования из 90-х, который был спроектирован так, что передает часть пароля с каждой передачей. Взломать его – дело нескольких минут.

- WPA – сравнительно надежный, но устаревший протокол. Он не поддерживает высокую скорость Wi-Fi. Однако, может быть необходим некоторым девайсам. На этот случай роутер предложит «Смешанный режим WPA/WPA2».

- WPA2 – современная и рекомендуемая защита Вай-Фай соединения. Могут быть ее разновидности – Personal (PSK) и Enterprise. Обычно для домашних сетей нужен первый тип. Назначается один пароль для всех подключаемых гаджетов. Во втором случае нужен специальный сервер RADIUS, который выдает ключи. Этот тип используется на предприятиях.

- Шифрование – может быть предложено два типа: TKIP и AES. TKIP устарел, он нужен только для старых устройств. В этом случае можно выбрать «Авто» в настройках. В большинстве случаев рекомендуется использовать AES.

Таким образом, наиболее современный тип шифрования – WPA2–Personal с шифрованием AES. Но иногда необходимо отметить другой пункт.

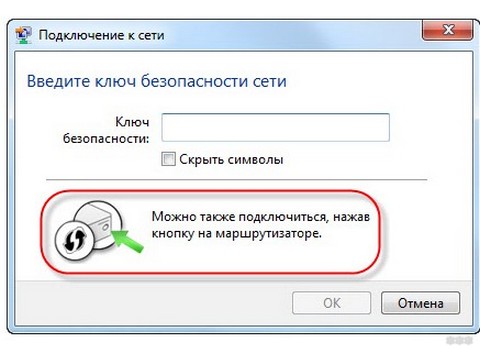

Отключить вход без пароля (WPS)

WPS (QSS) кажется удобной функцией. Нужно нажать на кнопку роутера, и устройства можно подключать к сети без ввода пароля. Однако, используя этот метод, Wi-Fi становится крайне уязвимым. Подобрать пин-код из 8 цифр можно очень быстро, а значит, вероятность взломать пароль (если этого кто-то захочет) приближается к 100%.

Отключить WPS можно на той же странице, где выставляется пароль Wi-Fi и шифрование, либо в соседних пунктах меню. Достаточно снять галочку с соответствующего пункта.

Дополнительные меры защиты

Помимо основных, дополнительные меры позволяют добавить еще несколько кругов защиты вокруг Wi-Fi. Обычно они не требуются для домашних сетей. Но если вы считаете, что лучше быть предусмотрительнее, то можно использовать и их.

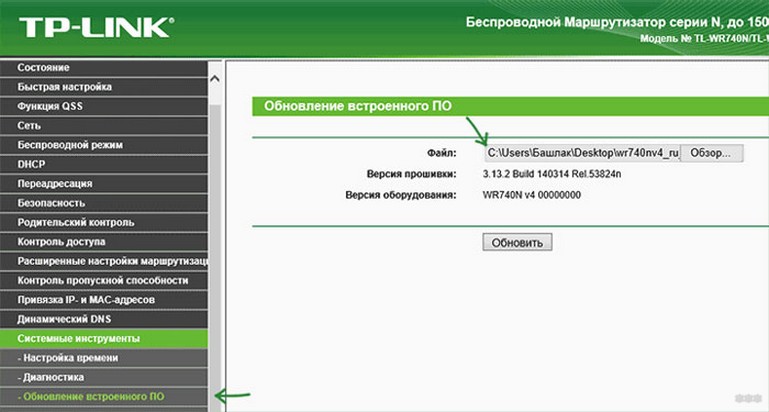

Регулярно обновлять прошивку

Периодически в интернете появляются новости вроде «Протокол WPA2 взломан, под угрозой теперь все». На самом деле, протоколы безопасности и конкретные модели устройств могут иметь невыявленные уязвимости. Но производители оборудования всегда «держат руку на пульсе». Как только они узнают о проблеме, сразу же готовят пакет обновления, чтобы помочь клиентам защитить Вай-Фай маршрутизаторы от других пользователей. Если регулярно обновлять прошивки, можно быть уверенным в самой современной защите.

Для обновления крайне важно выполнить следующие правила:

- соединение с роутером должно быть только по кабелю;

- очень важно выбрать правильную версию прошивки. Нужно переписать название модели и номер версии с наклейки на аппарате. На сайте производителя по этим номерам выбрать подходящую версию ПО;

- во время прошивки нужно отключить маршрутизатор от внешней сети (синий порт).

После того, как файл скачан, в меню роутера нужно найти пункт «Системные инструменты» / «Управление» или подобные, а затем – «Обновление». Выбрать файл прошивки и запустить процесс.

Неправильные действия могут привести к тому, что устройство перестанет функционировать. Поэтому подходите к этому шагу ответственно.

Отключить удаленный доступ

Опция позволяет управлять роутером через внешний сигнал, поступающий по кабелю WAN. Проще говоря, через интернет. Это значит, что не нужно находиться в той же сети, чтобы зайти в настройки. Эта функция бывает нужна провайдеру, чтобы решить вместо вас какую-либо проблему на маршрутизаторе. Однако, для полного контроля над своим оборудованием ее лучше отключить. Сделать это можно из раздела настроек безопасности («Безопасность» / «Network security»).

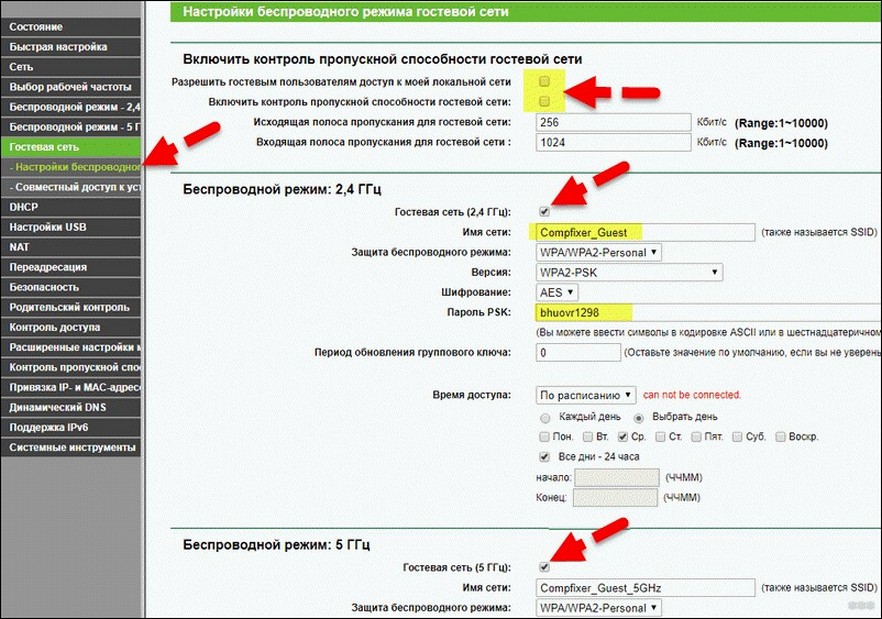

Создать подсети (гостевой доступ)

Некоторые модели предоставляют возможность создать вторую сеть. Она никак не связана с вашей основной. Паролем можно спокойно делиться с гостями и друзьями.

Чтобы включить эту функцию, проверьте «Настройки беспроводной сети» (Wireless Network) или «Настройки домашней сети» (Home Network) в меню настроек. На некоторых беспроводных устройствах ее нет.

Сделать Wi-Fi скрытым

Закрывают Вай-Фай через «Основные настройки» / «Беспроводная сеть» в меню маршрутизатора. Здесь можно «Скрыть точку доступа» / «Отключить широковещание SSID» – для этого достаточно поставить галочку. После этого, вашей сети не будет в списке доступных для подключения. После перезагрузки роутера, чтобы подсоединиться к Wi-Fi, придется выполнять такую процедуру:

- в списке сетей выбрать пункт «Другие сети»;

- вводим SSID;

- вводим пароль;

- компьютер подсоединяется к Wi-Fi;

- для мобильных гаджетов – в пункте Wi-Fi настроек есть раздел «Другая сеть» или «Добавить сеть». Нужно выбрать его, ввести название и пароль.

Установка невидимого SSID не является признанным способом повысить безопасность. Специальные программы все равно смогут увидеть сеть. Однако, от надоедливых соседей этот метод убережет.

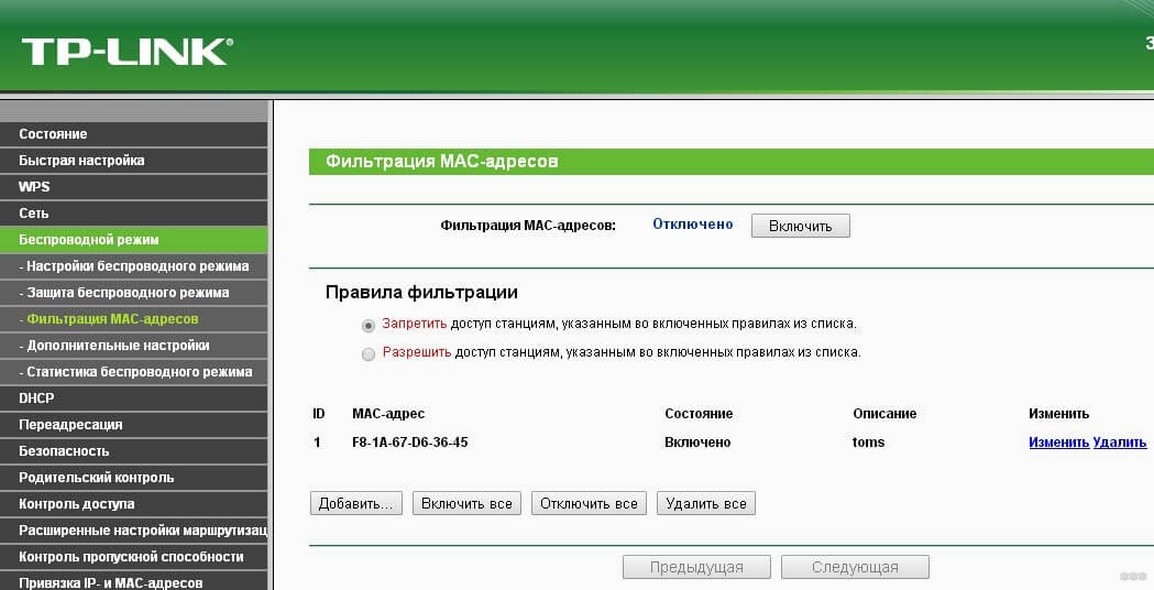

Организовать фильтрацию по МАС-адресам

Как отключить посторонних пользователей от Wi-Fi, узнаете в следующем видео:

MAC-адрес – уникальный номер девайса. Роутеры предоставляют возможность создавать «белые» и «черные» списки гаджетов. В меню есть отдельный пункт «Фильтрация по MAC-адресам». Таким образом, мы защищаем беспроводную сеть и закрываем ее от других девайсов.

Посмотреть МАС-адрес можно в пункте «Об устройстве» (для мобильных гаджетов), либо в свойствах подключения, раздел «Дополнительно» (на компьютере). Он выглядит как «A0-BF-5C-7B-33-64»: 6 блоков по 2 символа – цифры 0-9 и буквы A-F (это все 16-разрядные цифры).

Этот способ не гарантирует безопасности. МАС адрес можно перехватить и «клонировать», сымитировав ваше устройство. Однако, в условиях домашней сети он может снизить вероятность взлома.

Неудобный момент – каждый новый девайс надо прописывать в настройках роутера отдельно.

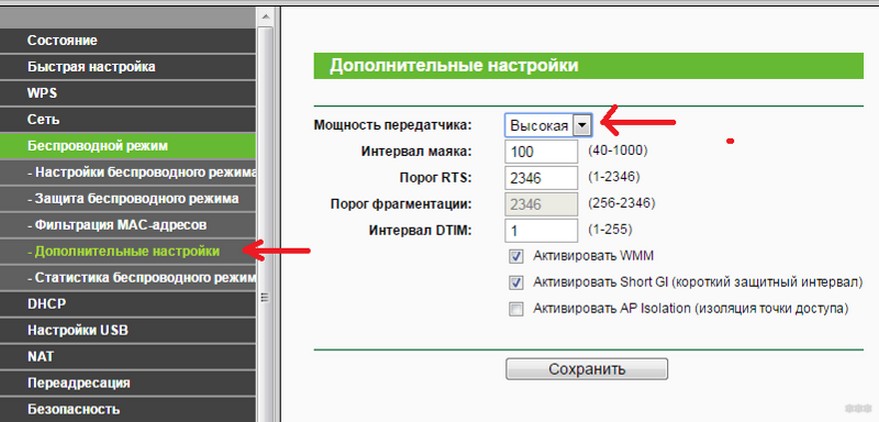

Уменьшить зону покрытия сигнала

Можно сделать Wi-Fi менее заметным, если снизить уровень сигнала. Обычно сигнал можно «поймать» просто на улице, в соседнем доме. Однако, он нужен вам только в квартире или офисе. Такое ограничение, кроме прочего, снизит количество помех для других сетей и устройств. Это также поможет, не меняя других настроек, защитить Вай-Фай, чтобы соседи больше не смогли им пользоваться.

Купить маршрутизатор с файрволлом

Любые дополнительные меры безопасности, связанные с файрволлом, межсетевым экраном, брандмауэром, защитой DoS, могут оказаться очень действенными. Это средства защиты, специально препятствующие атакам. Если они есть в роутере, то включены по умолчанию. Также можно настроить дополнительные параметры, чтобы создать еще более защищенную сеть Wi-Fi.

Роутер с VPN

VPN считают одним из самых действенных способов защиты данных при их передаче. VPN создает «шифрованный туннель» для связи между узлами сети. Такая функция присутствует далеко не на всех устройствах, но позволяет сразу защитить все девайсы в вашей сети.

Периодически менять пароль

Для высокой безопасности считается «хорошим тоном» периодически менять свои пароли, пин-коды и ключи шифрования. Пароль Wi-Fi может (теоретически) быть скомпрометирован, или же его могут начать подбирать для последующего взлома. Управляя паролями Wi-Fi раз в три месяца, можно быть более уверенным в безопасности сети.

Проверять перечень устройств в списке подключенных

Можно не применять методы, перечисленные выше, а просто периодически просматривать, какие устройства подключены к сети. Здесь вы сразу увидите, есть ли «несанкционированный доступ» к вашему Wi-Fi.

Установить специальное оборудование и ПО

Если вы храните действительно ценную информацию, то не стоит надеяться, что простые методы ее защитят. Следует обратиться к специалистам, купить специальное оборудование и программное обеспечение. Но такой тип безопасности выходит за рамки домашней сети. Перечисленных методов вполне достаточно, чтобы чувствовать себя в безопасности.

Вывод

Защита Wi-Fi – несложный процесс, если не «увлечься». Достаточно установить хорошие пароли, правильное шифрование и отключить доступ по WPS. Остальные методы можно применять по желанию. Можно, конечно, создать свою «цифровую крепость» – скрытую сеть с полным контролем над всем, что в ней происходит. В любом случае, все это можно сделать, лишь выполнив простые пошаговые инструкции.

Полная анонимность: защищаем домашний роутер

Время на прочтение

5 мин

Количество просмотров 45K

Всем салют, дорогие друзья!

Сегодня мы расскажем о том, как из обычного роутера сделать роутер, который будет обеспечивать все ваши подключенные устройства анонимным интернет-соединением.

Погнали!

Как заходить в сеть через DNS, как настроить постоянно зашифрованное соединение с интернетом, как защитить домашний роутер – и еще несколько полезных советов вы найдете в нашей статье.

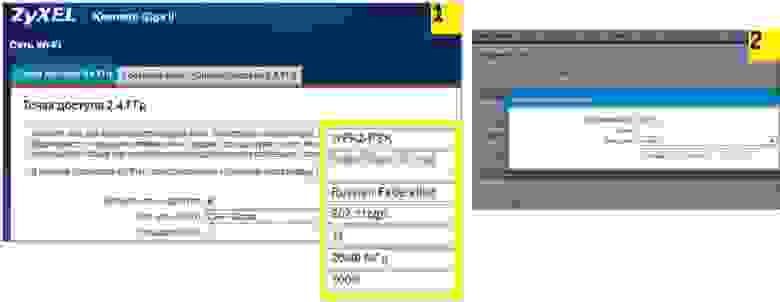

Для предотвращения отслеживания вашей личности по конфигурации маршрутизатора необходимо отключить по максимуму веб-сервисы вашего устройства и изменить стандартный идентификатор SSID. Как это сделать, мы покажем на примере Zyxel. С другими роутерами принцип действия аналогичен.

Откройте в браузере страницу конфигурации вашего маршрутизатора. Пользователям роутеров Zyxel для этого нужно ввести «my.keenetic.net» в адресную строку.

Теперь следует включить отображение дополнительных функций. Для этого нажмите на три точки в правом верхнем углу веб-интерфейса и щелкните по переключателю для опции «Advanced View».

Зайдите в меню «Wireless | Radio Network» и в разделе «Radio Network» введите новое название вашей сети. Наряду с именем для частоты 2,4 ГГц не забудьте изменить и название для частоты 5 ГГц. В качестве SSID укажите любую последовательность символов.

Затем перейдите в меню «Internet | Permit Access». Снимите флажок перед опциями «Internet access via HTTPS enabled» и «Internet access to your storage media via FTP/FTPS enabled». Подтвердите произведенные изменения.

Построение DNS-защиты

В первую очередь измените SSID своего роутера

(1). Затем в настройках DNS укажите сервер Quad9

(2). Теперь все подключенные клиенты в безопасности

На вашем маршрутизаторе также должен использоваться альтернативный DNS-сервер, например Quad9. Преимущество: если этот сервис настроен непосредственно на роутере, все подключенные к нему клиенты автоматически будут заходить в Интернет через данный сервер. Мы поясним конфигурацию опять-таки на примере Zyxel.

Описанным в предыдущем разделе образом разделе «Изменение имени роутера и идентификатора SSID» образом зайдите на страницу конфигурации Zyxel и перейдите в раздел «Сеть Wi-Fi» на вкладку «Точка доступа». Здесь поставьте галочку в чекпойнте «Скрыть SSID».

Перейдите на вкладку «Серверы DNS» и задействуйте опцию «Адрес сервера DNS». В строке параметра введите IP-адрес «9.9.9.9».

Настройка постоянного перенаправления через VPN

Еще больше анонимности вы добьетесь с помощью постоянного соединения по VPN. В этом случае вам не придется больше беспокоиться об организации такого подключения на каждом отдельном устройстве — каждый клиент, соединенный с роутером, автоматически будет заходить в Сеть через защищенное VPN-подключение. Однако для этой цели вам понадобится альтернативная прошивка DD-WRT, которую необходимо установить на роутер вместо прошивки от производителя. Это ПО совместимо с большинством роутеров.

Например, на маршрутизаторе премиум-класса Netgear Nighthawk X10 имеется поддержка DD-WRT. Впрочем, вы можете использовать в качестве точки доступа к Wi-Fi и недорогой роутер, например TP-Link TL-WR940N. После выбора маршрутизатора следует решить, какую VPN-службу вы предпочтете. В нашем случае мы остановились на бесплатной версии ProtonVPN.

Установка альтернативной прошивки

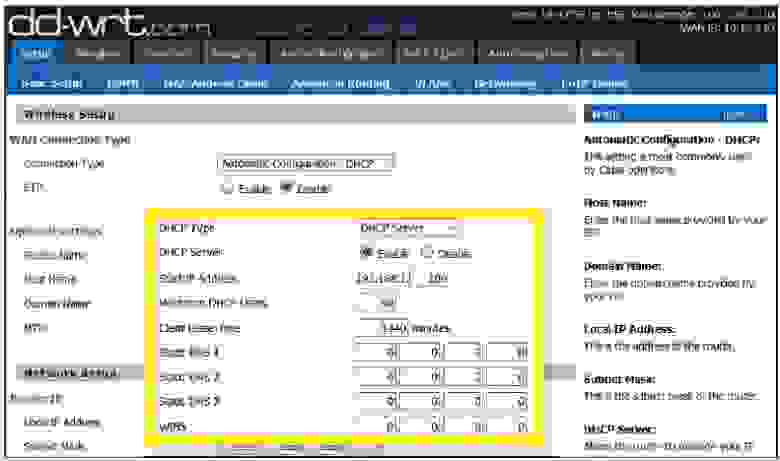

После установки DD-WRT измените DNS-сервер устройства прежде чем настраивать подключение по VPN.

Мы поясним установку на примере роутера Netgear, однако для других моделей процесс аналогичен. Скачайте прошивку DD-WRT и установите ее с помощью функции обновления. После перезагрузки вы окажетесь в интерфейсе DD-WRT. Вы можете перевести программу на русский язык, выбрав в меню «Administration | Management | Language» вариант «Russian».

Перейдите к пункту «Setup | Basic setup» и для параметра «Static DNS 1» пропишите значение «9.9.9.9».

Также поставьте флажки перед следующими опциями «Use DNSMasq for DHCP», «Use DNSMasq for DNS» и «DHCP-Authoritative». Сохраните изменения щелчком по кнопке «Save».

В разделе «Setup | IPV6» отключите «IPV6 Support». Тем самым вы предотвратите деанонимизацию через утечки IPV6.

Совместимые устройства можно найти в любой ценовой категории, например TP-Link TL-WR940N (около 1300 руб.)

или Netgear R9000 (около 28 000 руб.)

Конфигурация виртуальной частной сети (VPN)

Запустите OpenVPN Client (1) в DD-WRT. После ввода данных доступа в меню «Status» можно проверить, построен ли туннель для защиты данных (2)

Собственно для настройки VPN вам необходимо изменить параметры ProtonVPN. Конфигурация нетривиальна, поэтому строго следуйте указаниям. После того как вы зарегистрируетесь на сайте ProtonVPN, в настройках аккаунта скачайте файл Ovpn с узлами, которые вы хотите использовать. Этот файл содержит всю необходимую информацию для доступа. В случае с другими поставщиками услуг вы найдете эти сведения в другом месте, однако чаще всего в своем аккаунте.

Откройте файл Ovpn в текстовом редакторе. Затем на странице конфигурации роутера нажмите на «Services | VPN» и на этой вкладке переключателем активируйте опцию «OpenVPN Client». Для доступных опций внесите информацию из файла Ovpn. Для бесплатного сервера в Голландии, к примеру, используйте в строчке «Server IP/Name» значение «nlfree-02.protonvpn.com», а в качестве порта укажите «1194».

«Tunnel Device» установите на «TUN», а «Encryption Cipher» – на «AES-256 CBC».

Для «Hash Algorithm» задайте «SHA512», включите «User Pass Authentication» и в полях «User» и «Password» укажите свои данные для входа в Proton.

Теперь пришло время заняться разделом «Advanced Options». «TLS Cypher» переведите в положение «None», «LZO Compression» — на «Yes». Активируйте «NAT» и «Firewall Protection» и в качестве «Tunnel MTU settings» укажите число «1500». «TCP-MSS» необходимо выключить.

В поле «TLS Auth Key» скопируйте значения из файла Ovpn, которые вы найдете под строчкой «BEGIN OpenVPN Static key V1».

В поле «Additional Configuration» введите строчки, которые вы найдете под «Server Name».

В завершение для «CA Cert» вставьте текст, который вы видите в строчке «BEGIN Certificate». Сохраните настройки нажатием на кнопку «Save» и запустите установку нажатием на «Apply Settings». После перезагрузки ваш роутер будет связан с VPN. Для надежности проверьте соединение через «Status | OpenVPN».

Советы для вашего роутера

С помощью пары несложных приемов вы сможете превратить свой домашний маршрутизатор в безопасный узел. Прежде чем приступать к настройке, следует изменить стандартную конфигурацию устройства.

Изменение SSID Не оставляйте название роутера по умолчанию. По нему злоумышленники могут сделать выводы о вашем устройстве и провести целенаправленную атаку на соответствующие уязвимости.

DNS-защита Установите DNS-сервер Quad9 в качестве стандартного на странице конфигурации. После этого все подключенные клиенты будут заходить в Сеть через безопасный DNS. Это также избавляет вас от ручной настройки устройств.

Использование VPN Через альтернативную прошивку DD-WRT, доступную для большинства моделей маршрутизаторов, вы сможете построить VPN-соединение для всех клиентов, связанных с этим устройством. Необходимость конфигурировать клиенты по отдельности отпадает. Вся информация поступает в Сеть в зашифрованном виде. Веб-службы больше не смогут вычислить ваши реальные IP-адрес и местоположение.

При выполнении всех рекомендаций, изложенных в этой статье, даже специалисты в области защиты данных не смогут придраться к вашим конфигурациям, поскольку вы добьетесь максимальной анонимности(на сколько это возможно).

Спасибо за прочтение моей статьи, больше мануалов, статей про кибербезопасность, теневой интернет и многое другое вы сможете найти на нашем [Telegram канале](https://t.me/dark3idercartel).

Всем спасибо кто прочитал мою статью и ознакомился с ней.Надеюсь вам понравилось и вы отпишите в комментариях, что думаете по этому поводу?

- Печать

Страницы: [1] 2 3 4 Все Вниз

Тема: Скрыть маршрутизатор от провайдера (Прочитано 8927 раз)

0 Пользователей и 1 Гость просматривают эту тему.

cebrione

Живу в общаге, хочу расшарить нет друга на себя. У друга 7 винда. Подключаться хочу по WiFi

В договоре прописано следуещее

За использование Заказчиком несертифицированного оборудования, нелицензионного ПО, маршрутизаторов (WiFi, программные маршрутизаторы, Proxy и др.), которые приносят ущерб исполнителю (Провайдеру), с Заказчика взымается штраф.

Возможно обмануть?

testerka

вы в России живете?

класть не умеете?

UBUNTU 10.10 + TT-budget S-1401=36Е

cebrione

Живу в Киеве. Класть не хочу, ибо одного товарища на этаже уже оштрафовали на ~3500 рублей в эквиваленте.

AnrDaemon

Какой именно ущерб, там вообще указано?

Или абстрактный ущерб в вакууме?

Хотите получить помощь? Потрудитесь представить запрошенную информацию в полном объёме.

Прежде чем [Отправить], нажми [Просмотр] и прочти собственное сообщение. Сам-то понял, что написал?…

igory

А каким образом провайдер контролирует исполнение данного пункта договора?

xkool

У провайдера фильтрация по mac?Если да ,то клонировать mac и подключить роутер.

Лучше маленький доллар, чем большое спасибо.

fisher74

Вообще, читайте договор правильно. Если там написано так, как написал ТС (с учётом знаков препинания), разговор идёт о сертификации перечисленных объектов (ПО, железо), а не об их использовании вообще. Товарища Вашего запугали и содрали бабло ни за что. Претензия в суд и вернут с извинениями и просьбами забрать заявление. Хотя там возможны моменты, которых ни ТС, ни, естественно, мы не знаем.

DR_Freemen

У нас провайдеры сами Wi-Fi маршрутизаторы устанавливают по заявке пользователя, я сам два года уже использую маршрутизатор и про запреты в первый раз слышу. Если провайдер реально запрещает ставить маршрутизатор — пора менять провайдера.

xkool

Если провайдер реально запрещает ставить маршрутизатор — пора менять провайдера.

Я думаю,в общаге со сменой провайдера не очень разгонишься.

Лучше маленький доллар, чем большое спасибо.

danilsl

Всем привет.

Единственный реальный способ для провайдера пропалить маршрутизатор — это контроль TTL. В Вашем случае Вы пытаетесь пролезть в нет сквозь винду. Я не знаю способа как заставить винду изменять этот параметр. Но если действовать наоборот, то есть раздавать интернет сквозь линукс роутер, то проблема решается одним единственным правилом iptables. В таблице mangle. Полностью правила не помню, но таким образом уже год * мегафон, который на трубу даёт нормальную скорость, а вот если труба раздаёт тот же нет по wi-fi то в нет почти не пробиться.

* У нас так не говорят — Дмитрий Бо

« Последнее редактирование: 10 Сентября 2011, 01:37:00 от Дмитрий Бо »

cebrione

Под ущербом имеется в виду сумма, которую я должен в теории заплатить за официальное подключение. Плюс штраф.

Как они проверяют — не знаю, но знаю что мак тоже учитывается, о чем описывается в договоре.

Про сертификацию — видимо, они имеют в виду, что я должен заключить новый договор, все оплатить, а потом они сами все подключат.

Менять провайдера — вкусный вариант, но тут присутсвует монополия, поощряемая ректором. Можно и пожалеть.

А можно подробнее про TTL?

OldSamuray

А можно подробнее про TTL?

При прохождении роутера ТТЛ уменьшается на единичку, «умный» (хитрый) роутер эту единичку добавит, но как мне помнится из длинного треда на хоботе, есть еще один ньюанс.

http://forum.ixbt.com/topic.cgi?id=14:34550

« Последнее редактирование: 10 Сентября 2011, 01:33:56 от OldSamuray »

Посмотрел чужие костыли — не понравились — сделал свои, родные

El Scorpio

За использование Заказчиком несертифицированного оборудования, нелицензионного ПО, маршрутизаторов (WiFi, программные маршрутизаторы, Proxy и др.), которые приносят ущерб исполнителю (Провайдеру), с Заказчика взымается штраф.

Не знаю, как с этим делом на Украине, но с точки зрения российского законодательства сей пункт — бред сивой кобылы.

«Нелицензионное ПО». Оператор связи оказывает услуги связи Абоненту. Следить за аппаратным и программным обеспечением компьютера Абонента Оператор связи права не имеет. Тем более, что прокси-сервер можно и для самого себя использовать (экономия трафика и всё такое)

«несертифицированного оборудования». Здесь Оператора связи можно большими буквами посылать строевым шагом в символическом направлении, поскольку любое оборудование, продающееся в магазинах уже имеет сертификаты соответствия требуемым стандартам (или ты свой модем на коленке спаял?). А выдавать какие-то свои «сертификаты» Оператор Связи опять же не имеет права.

Ну и так далее по списку. Согласно «Закону о Связи» Оператор связи обязан предоставлять Абонентскую линию (в количестве 1 шт) до Оконечного (пользовательского) оборудования (в количестве 1 шт). Причём «аппаратный маршрутизатор с WiFi» — точно такое же оконечное оборудование. А что и в каком количестве к этому оборудованию будет подключено, Оператор связи регламентировать не имеет права.

На вопросы техподдержки «зачем вам маршрутизатор» отвечать «Мне на день рождения мобильный телефон с Вайфаем подарили, и я по вечерам, лёжа на кровати, башорг читаю»

Вот только есть один момент

хочу расшарить нет друга на себя. У друга 7 винда. Подключаться хочу по WiFi

Понятие «дружбы» юридически не определено, посему с точки зрения Договора и Законодательства ты станешь «третьим лицом», и попытка «поделиться» с тобой интернетом будет «оказанием услуги связи» (пусть даже по себестоимости или безвозмездно). И здесь начинается грустное…

Согласно российскому законодательству «оказание услуг связи» является лицензируемым видом деятельности, соответственно «раздача интернетов» без лицензии будет караться гораздо большим штрафом, чем пресловутые «три с половиной тыщи»

По большому счёту нормальным провайдерам всё равно, пользуются ли интернетом только совместно проживающие члены семьи или же ещё кто-то из соседей присоседился — деньги они в любом случае одни и те же получают. Но здесь случай другой — упоротый провайдер вполне может «куда надо» заяву накатать так, что мало не покажется

igory

Звучит примерно так, как если бы я купил аспирин, а потом дал таблетку другу от головной боли, а на меня подали бы в суд, за то что я занимаюсь распространением лекарств без лицензии.

Почему тогда вообще роутеры без проблем продают…

Выходит, что только у меня в парадной только 10 злостных нарушителей закона.

cebrione

Итак, я решил для себя, что

— если и заниматься этой темой, то только на основе роутера-компьютера. Ибо обыкновенный просто не пропустит в таблицы роутинга. Так?

— лучше не ввязываться вообще

— курить юридическую сторону и быть готовым получить трындюлей

- Печать

Страницы: [1] 2 3 4 Все Вверх

Привет! Сегодня снова поговорим о безопасности беспроводных сетей и я расскажу о том, как разрешить доступ к панели управления маршрутизатором, только определенным устройствам.

Все устройства, которые подключены к Вашему роутру, по Wi-Fi, или по сетевому кабелю, могут получить доступ к настройкам. Конечно, если Вы сменил логин и пароль для доступа к панели управления маршрутизатором, то получить доступ будет не так просто. Но, многие эти данные просто не меняют и оставляют все по умолчанию.

Вот для примера. Смотрю, у себя на ноутбуке есть три сети, без защиты. Подключаемся. Первая выдала что-то типа «Windows не удалось подключится к…», наверное фильтрация по MAC адресам. А ко второй я сразу же подключился. Открываю браузер и набираю привычный адрес 192.168.1.1 ввожу стандартный логин и пароль, admin и admin и я уже в настройках чужого роутера. Хотя, то был даже не роутер, а ADSL модем TP-LINK с Wi-Fi.

Вот так, я уже подумал, может установить им пароль на сеть :). Это очень большая угроза в безопасности, можно даже получить доступ к локальной сети, если она настроена.

Поэтому, нужно обязательно устанавливать пароль на свою беспроводную сеть. Так же, нужно менять пароль и логин, который используется для доступ к настройкам роутера. А не оставлять стандартные, в случае с TP-LINK, это admin и admin. Я вроде бы об этом не писал отдельной статьи. Но в статьях по настройке определенных маршрутизаторов, я об этом писал.

По умолчанию, доступ к настройкам роутера может получить любое устройство, которое подключено к Вашей сети. И это не очень хорошо. Например, у Вас незащищенная сеть, ну так нужно. Или к Вашей сети подключено много чужих устройств, которым вы хотите запретить управлять роутером.

Если в нескольких словах и с юмором, то так:

Теперь мужик в доме тот, кто контролирует Wi-Fi 🙂

Сейчас мы сделаем так, что бы доступ ко всем настройкам имел только Ваш компьютер, ну и если нужно, то еще какие-то устройства. Мы просто укажет MAC адреса тех устройств, которым доступ разрешен. Все остальные пусть отдыхают :).

Показывать буду на примере роутеров TP-LINK. Сейчас под рукой нет других роутеров. Возможно позже добавлю для ASUS, но что-то я не помню, есть ли там такая возможность.

Доступ к настройкам роутера только для определенных устройств

Заходим в настройки маршрутизатора. В браузере набираем адрес 192.168.1.1, или 192.168.0.1. Появится запрос пароля и логина. Если Вы их не меняли, то водим admin и admin (обязательно потом смените!). Если не получается зайти в панель управления, то смотрите эту статью.

В настройках, сразу переходим на вкладку Security — Local Management (в русской версии Безопасность — Локальное управление).

Дальше все просто. Там по умолчанию стоит «All the PCs on the…». Это значит, что всем компьютерам, которые подключены к сети разрешен доступ к веб-утилите маршрутизатора. Нам так не нужно, сейчас исправим.

Ставим отметку возле «Only the PCs listed…» (Только указанные в списке компьютеры…).

В самом низу есть пункт «Your PC’s MAC Address» (MAC-адрес вашего компьютера) напротив него есть кнопка «Add» (Добавить). Нажимаем на нее и MAC-адрес нашего компьютера (с которого мы сейчас зашли в настройки) уже есть в списке разрешенных. Это значит, что доступ к панели управления можно будет получить только с этого компьютера.

Вы можете добавить еще другие MAC-адреса, других устройств, для которых хотите открыть доступ к настройкам. Просто пропишите новый MAC-адрес в другом поле. Посмотреть MAC-адреса уже подключенных устройств можно на вкладке DHCP — DHCP Clients List (DHCP — Список клиентов DHCP). Оттуда и можно скопировать адрес нужного устройства.

Дальше сохраните изменения, нажав на кнопку «Save».

И вот еще для русской версии:

Думаю, что там все понятно. Кстати, перезагружать маршрутизатор не нужно. После нажатия на кнопку сохранить, все уже начинает работать.

Я разрешил доступ только для своего ноутбука. Попробовал открыть адрес 192.168.1.1 на планшете, но он не открывается, просто бесконечно идет загрузка. Все работает!

Для того, что бы снова открыть доступ для всех устройств, просто снова установите отметку возле пункта «Всем компьютерам локально сети…» и сохраните изменения.

Все проверено, все работает!

Если что-то там нахимичите, то возможно Вам пригодится статья о том, как сбросить настройки на маршрутизаторе.

Всего хорошего!