Запрет сетевой службы TELNET в Keenetic

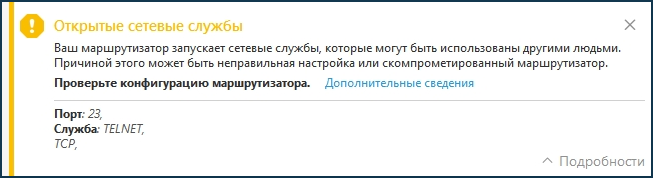

Вопрос: Антивирусное приложение ESET NOD32 при проверке роутера Keenetic показывает такое сообщение:

«Открытые сетевые службы. Ваш маршрутизатор запускает сетевые службы, которые могут быть использованы другими людьми. Причиной этого может быть неправильная настройка или скомпромитированный маршрутизатор. Проверьте конфигурацию маршрутизатора. Порт 23; Служба TELNET, TCP«.

Действительно ли это является угрозой для моего ПК и домашней сети? Нужно ли с этим что-то делать? И если нужно, то что и как.

Ответ: Антивирусное ПО может показывать похожие сообщения из-за работы стандартной службы TELNET на роутере Keenetic, которая используется для настройки устройства из интерфейса командной строки (CLI). Это уведомление не является компрометирующим фактором. Можно просто не обращать внимание на него.

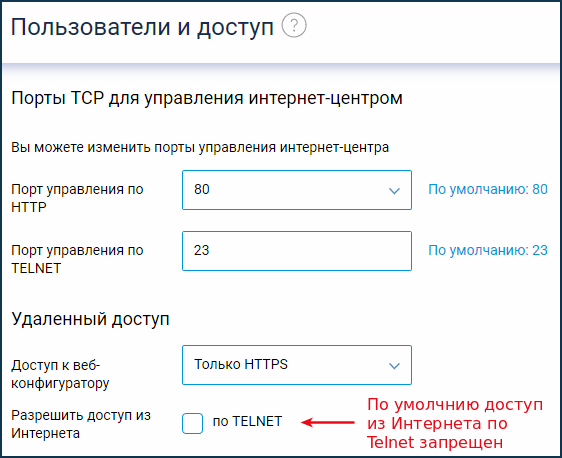

По умолчанию служба TELNET открыта только со стороны вашей домашней сети, защищена паролем (имя и пароль те же, что и для доступа в веб-конфигуратор) и функцией защиты от перебора паролей. С настройками по умолчанию любые внешние подключения блокируются на уровне межсетевого экрана, а если провайдер вам предоставляет IP-адрес из частного диапазона, то ни одно внешнее подключение к вашему роутеру не пройдет в принципе. Реальную опасность могут создать только приложения внутри сети, которые могут инициировать исходящие соединения и таким образом открыть канал для злоумышленника, то есть приложения, которые запускаются на ваших устройствах.

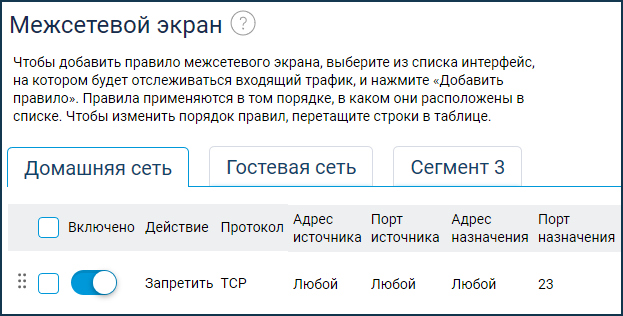

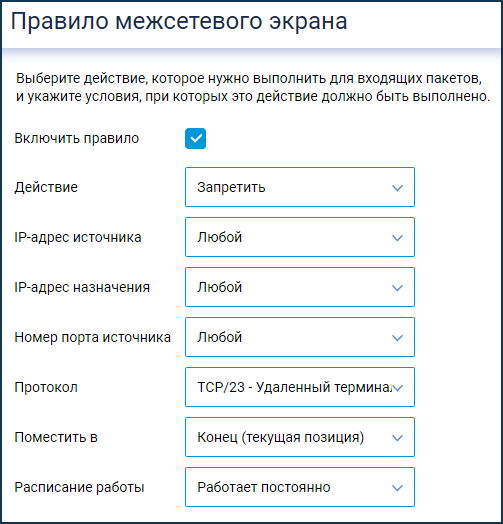

Если командной строкой вы никогда не пользуетесь, можно полностью заблокировать службу TELNET при помощи межсетевого экрана роутера. Для этого зайдите в веб-конфигуратор интернет-центра и на странице «Межсетевой экран» для интерфейса «Домашняя сеть» добавьте запрещающее правило для протокола «TCP/23 — Удаленный терминал (Telnet)».

После этого доступ для управления командами через протокол TELNET будет закрыт для всех устройств домашней сети.

Пользователи, считающие этот материал полезным: 6 из 6

Источник

Порт 23 служба telnet tcp как закрыть. TELNET— основы использования. Как же всё-таки не дать взломать роутер

TechnoDrive неоднократно писал о том, что защищать WiFi-роутер необходимо, и что это должно быть главной заботой администратора домашней сети. С чего бы это, спросите вы? Ведь информация на маршрутизаторе обычно не хранится! Это так, однако через роутер проходят ваши данные, и на взломанном устройстве они могут быть перехвачены или перенаправлены. После чего, к примеру, вы предоставите свой логин и пароль вовсе не любимой социальной сети или банку, а введёте его на поддельной страничке злоумышленников (напоминающую нужную лишь дизайном). Недавно автор был свидетелем того, как роутер Asus в домашней сети был взломан в ходе обычного просмотра фильма из Интернета на планшете. Давайте подумаем, как этого можно было избежать?

Для безопасной настройки роутера веб-интерфейса недостаточно

Итак, роутер Asus был взломан через Интернет при обычном просмотре фильма онлайн на планшете в домашней сети. Гаджет, соответственно, был подключён по WiFi. При этом, на планшете использовался фирменный браузер, — без всяких плагинов, — с самой свежей версией модной ОС.

Казалось бы, ничто не предвещало беды! Ведь маршрутизатор был защищён длинным паролем, telnet-доступ (как и администрирование через браузер из Интернета) были заблокированы, беспроводная сеть была доступна только для доверенных MAC-адресов, а для шифрования использовалось технология WPA2-PSK (AES). Идентификатор сети SSID был скрыт (и так далее).

Однако настройка роутера Asus была изменена прямо с веб-страницы «кинотеатра», после чего Интернет пропал, а после перезагрузки роутера связь возобновилась с досадным «нововведением». Пароль для админки роутера уже не работал!

Этот случай ярко продемонстрировал, что должна включать в себя не только обязательные манипуляции с веб-интерфейсом, но и нечто большее!

И связано это с тем, что производители домашних маршрутизаторов не всегда предоставляют новые прошивки вовремя, а со старым программным обеспечением часто содержат известные хакерам уязвимости.

Как же всё-таки не дать взломать роутер?

0. Прежде всего, следуйте инструкциям из текста по ссылке, нужный раздел называется (иначе дальше можно не читать).

1. Тщательно поищите в Интернете, не входит ли производитель вашего WiFi-роутера в заголовки новостей про уязвимости.

Пример запроса на английском языке: «asus router vulnerability» (на русском информация может запаздывать).

Вендор «засветился»? Надо действовать! Причём, действовать даже в том случае, если используется другая модель WiFi-роутера, чем в обзорах (вашу могли не успеть протестировать, либо тестер живёт в стране, где она не продаётся).

Внимание! Дальнейшие действия вы выполняете на свой страх и риск. Автор не может предугадать последствий для всех роутеров всех производителей при настройке всех версий операционных систем. Перепрошивка и iptables — это серьёзно, есть шанс поломать устройство так, что не восстановит и сервисный центр! Особенно это касается перепрошивок!

2. Если засвеченная в Инете уязвимость «лечится» новой прошивкой, попробуйте поменять прошивку. Не торопитесь, внимательнейшим образом прочтите инструкции на сайте производителя!

Совет: под рукой желательно иметь запасной рабочий WiFi-маршрутизатор, если перепрошивка «превратит в кирпич» (или временно сделает недоступным) вашего основного «пациента». Либо, как минимум, нужен альтернативный доступ в Интернет с мобильного устройства, не привязанного к «локалке» и WiFi.

Подсказка: мы не рекомендуем использовать «альтернативные» прошивки, хотя бы потому, что в них уязвимости тоже встречаются. Альтернативные прошивки — это вовсе не панацея против взлома (хотя, конечно, некоторые из них допускают более тонкие настройки безопасности)

Настройка маршрутизатора: вначале — обязательная проверка сброса параметров через выключение и включение

Дальше начинается самое интересное! Чтобы предотвратить взлом роутера, мы вручную защищаем его порты для того, чтобы заражённый планшет, смартфон, Smart TV или «умный холодильник» не смогли добраться до админки WiFi-роутера. Конечно, это не гарантия 100%, но здорово затрудняет работу вредоносным скриптам!

Прежде всего, нужно убедиться в том, что к маршрутизатору есть доступ через Telnet, и что наши новые дополнительные настройки сбросятся, если выключить и включить роутер!

1. Убедитесь в том, что у вас есть доступ к роутеру по Телнету. Для это узнайте IP-адрес роутера. Нажмите «Пуск» — «Выполнить» — введите «cmd» — «Enter» — введите «ipconfig /all» — «Enter». «Основной шлюз» — это и есть айпишник роутера.

Команда для Linux: «route -n», ищите второй IP в первой строке.

2. Попробуйте зайти в роутер через Telnet, наберите в чёрном окне терминала: «telnet IP_адрес_роутера» (к примеру, 192.168.1.2).

Кстати, доступ через Telnet должен быть предварительно разрешён через веб-интерфейс роутера, введите в браузере адрес http://IP_адрес_роутера и поищите эту опцию в настройках (в состоянии Off Телнет точно не будет подключаться).

3. Логин и пароль для Телнета должны быть такие же, как для web-интерфейса управления, и если они «admin/admin» или «admin/1234», то обязательно установите нормальный длинный пароль со спецсимволами и цифрами через web-интерфейс!

Повторяем, вы действуете на свой страх и риск, автор не может гарантировать, что его личный опыт можно успешно повторить на всех возможных роутерах!

5. Давайте попробуем заблокировать какой-нибудь сайт, который вам никогда не понадобится, в целях тестирования работы netfilter и для проверки успешной работы сброса параметров при выключении роутера.

К примеру, пусть этим сайтом будет ’Action For Singapore Dogs’ (asdsingapore.com, IP: 192.185.46.70). Откройте в интернет-браузере адрес asdsingapore.com. Открылся? Теперь введите в терминале команду:

Iptables -I FORWARD -s 192.185.46.70 -j DROP

6. Если роутер не ругается на эту команду, а воспринял её вполне спокойно, то откройте интернет-браузер и попробуйте зайти на сайт asdsingapore.com. Если раньше он ГРУЗИЛСЯ, а теперь — НЕТ, значит вы можете закрывать порты на своём wifi-роутере Asus (или на любом другом, который вы тестируете).

У вас работает netfilter и есть права использовать iptables!

7.САМАЯ ВАЖНАЯ ЧАСТЬ! Выключите WiFi-роутер из сети, а через несколько секунд включите обратно. Если прошла минута, и сайт asdsingapore.com снова ЗАГРУЖАЕТСЯ в браузере, значит, включение и выключение стёрло изменения в iptables и вы можете невозбранно вносить туда свои правки, а потом сбрасывать их (когда понадобится доступ к панели управления ) простым выключением и включением роутера.

8. А вот если asdsingapore.com после манипуляций с iptables НЕ грузится, лучше не экспериментировать дальше! Это говорит о том, что устройство запоминает своё состояние, и неверно введённые команды заставят вас, как минимум, возвращать маршрутизатор к заводским настройкам (процесс описан в инструкции по настройке роутера) или обращаться в сервисный центр.

9.Если же ’Action For Singapore Dogs’ был вами успешно заблокирован, а затем благополучно открылся, введите по телнету новые команды «в чёрном окне», строка за строкой:

Iptables -I INPUT -p udp —dport 443 -j DROP

Iptables -I INPUT -p udp —dport 80 -j DROP

Iptables -I INPUT -p udp —dport 23 -j DROP

Iptables -I INPUT -p udp —dport 22 -j DROP

Iptables -I INPUT -p udp —dport 21 -j DROP

Iptables -I INPUT -p tcp —dport 443 -j DROP

Iptables -I INPUT -p tcp —dport 80 -j DROP

Iptables -I INPUT -p tcp —dport 22 -j DROP

Iptables -I INPUT -p tcp —dport 21 -j DROP

Iptables -I INPUT -p tcp —dport 23 -j DROP ; exit

Подсказка: это не так сложно, ведь «стрелка вверх» позволяет снова открывать предыдущие строки и редактировать их, а затем нужно нажать «Enter». Кроме того, строки можно просто скопировать и выполнить, одну за другой, из текста TechnoDrive в окне терминала.

10. Если вы заходите с 23-го порта Телнетом (это настройка по умолчанию), то после самой последней строчки у вас пропадёт доступ к роутеру и он выйдет из Telnet. Так и должно быть!

Теперь данными портами (21, 22, 23, 80 и 443), по протоколам TCP и UDP не смогут воспользоваться хакеры (даже если взломают пользовательские устройства вашей сети, к примеру, «IP-видеоняню» или «умную лампочку»).

11. А когда вам понадобится войти в админку (панель управления) через браузер, достаточно будет выключить и включить роутер.

Затем внести, при необходимости, через веб-интерфейс, а потом повторить всё то, что было сказано выше про telnet и iptables (за исключением тестирования сайта из Сингапура).

Кстати, если в уязвимостях вашего роутера в Интернете указаны и другие уязвимые порты, к примеру, 9999, нужно внести их в начало списка команд! Рабочий пример:

Iptables -I INPUT -p udp —dport 9999 -j DROP

Iptables -I INPUT -p tcp —dport 9999 -j DROP

Иначе настройка роутера будет неполной, есть шанс взлома маршрутизатора именно через этот порт! Иными словами, ваш производитель мог задействовать для управления устройством и нестандартные порты, тогда правила для iptables надо корректировать. В общем, постарайтесь узнать про недостатки вашего маршрутизатора в Интернете как можно больше!

Что делать, если настроить роутер «до конца» не получается?

Конечно, желательно закрыть все подозрительные порты в WiFi-роутере, поскольку через них обычно подменяют DNS и даже перепрошивают маршрутизаторы.

Оставить открытым, к примеру, стоит UDP-порт для службы DHCP/67 (хотя без DHCP можно обойтись, если сетевые установки на всех устройствах задать вручную). Их текущее состояние, в режиме автоматической настройки (на каждом клиенте), можно выписать — и затем внести IP-адреса в поля для статичной настройки.

Вопрос про UPD для DNS-порта 53 более спорный, тут нужно экспериментировать в зависимости от того, какие DNS-серверы и сетевые настройки вы используете. К примеру, при статических IP (без DHCP) и гугловских DNS-серверах, заданных нами на каждом «клиенте», закрытый по протоколам TCP/UDP порт 53 на роутере Asus на работу сети плохо не влиял.

А если совсем «забить» на настройку роутера?

Если же совсем не настраивать роутер против взлома, как было сказано выше, после вторжения хакеров, к примеру, вы наберёте в браузере на любом устройстве домашней сети online.svoi-bank-doverie.ru, и попадёте на сайт-«обманку», где у вас пытаются вытащить логин и пароль от банковского счёта. Останется надежда только на SMS-верификацию!

WiFi-роутер можно защитить от атак клиентских устройств, защитив сами эти устройства

Что же касается планшетов, то в качестве мер защиты браузеров от атак, затрагивающих роутеры (и не только!) порекомендуем Kaspersky Safe Browser для iOS и AdBlock Plus для Chrome/Chromium.

Также продвинутые технологии защиты обещает обновлённый Яндекс.Браузер .

На Дону беспилотники тоже ищут пропавших

По данным МЧС и МВД России, в стране ежегодно пропадают без вести более 120 тысяч граждан (бóльшая часть быстро находится сама, это важный момент — БЗ). В день это порядка 330 человек, и жизнь многих зависит от эффективности поисков. Ведь особенно часто теряются дети (в этом году на 7% больше) и пожилые люди. Поэтому для поисков используется широкий арсенал технических средств: геолокаторы, тепловизоры — и, разумеется, беспилотники. Эффективность такого комплексного подхода постоянно находит своё подтверждение. Один из недавних примеров — спасение 79-летней жительницы Новошахтинска, заблудившейся в лесу.

Немногие пользователи компьютера сегодня знают о существовании различных специальных протоколов на компьютере, позволяющих без использования графического интерфейса и сторонних программ выполнять различные действия. Поэтому сразу возникает желание узнать, как пользоваться службой TELNET, когда узнают о соответствующем протоколе.

Далее будут изложено немного теории о том, что такое TELNET, то, ради чего многие и стремятся ей овладеть: возможности службы, а также список основных команд, позволяющий эти возможности осуществить на Windows .

TELNET — это средство связи, которое устанавливает транспортное соединение между терминальными устройствами, клиентами, то есть вашим компьютером и чьей-то ещё машиной, сервером, поддерживающей этот стандарт соединения. Это не специальная программа, а всего лишь сетевой протокол, но также словом TELNET (terminalnetwork) называют различные утилиты, которые также используют этот протокол. Сегодня Телнет присутствует практически везде, все ОС, так или иначе, его используют, в

TELNET реализует текстовый интерфейс, который отличается от привычного рядовому пользователю графического тем, что все команды необходимо вбивать вручную.

Что нам всё это даёт?

Ранее эта служба была одним из немногих способов подключения к сети, но с течением времени утратила свою актуальность. Сегодня есть гораздо более удобные программы, которые делают за пользователя всю работу, и не заставляют его заучивать наизусть различные команды для того, чтобы выполнить простейшие действия. Однако кое-что при помощи Телнет можно сделать и сейчас.

Подключения к сети

При помощи Телнет вы можете:

- подключаться к удалённым компьютерам;

- проверить порт на наличие доступа;

- использовать приложения, которые доступны только на удалённых машинах;

- использовать различные каталоги, к которым получить доступ можно только таким образом;

- отправлять электронные письма без использования специальных программ (клиентов);

- понимать суть работы многих протоколов, использующихся сегодня, и извлекать из этого для себя определённую выгоду;

- обеспечивать другим юзерам доступ к данным, размещённым на своём компьютере.

Начинаем пользоваться

Запуск

Запустить TELNET на Windows 7 и на любой другой Винде достаточно просто. Для этого необходимо сначала клиент, если он ещё не установлен:

- Зайти в Панель управления.

- Выбрать пункт «Программы».

- Выбрать вкладку «Включение или отключение компонентов Windows».

- Найти Telnet-клиент и поставить напротив него маркер, если он ещё не установлен.

После нажимаем «ОК» и ждём минуту, пока клиент устанавливается.

Запуск терминала осуществляется в Windows через командную строку, если у вас не установлено каких-либо специальных утилит для работы с Телнет. Но раз вы читаете эту статью, значит, только начинаете знакомство с этой темой, и для начала неплохо бы было освоить основы управления при помощи командной строки.

- Запускаем командную строку от имени администратора.

- Вводим «telnet».

Командная строка перезагружается, и теперь откроется командная линия TELNET, в которой мы и будем работать.

Проверяем порт

Одно из простейших действий, выполняемых в TELNET — проверка порта . Вы можете проверить порт на наличие доступа к нему с вашего компьютера. Для этого нужно сделать следующее:

В командной строке, открытой по методу выше вводим: telnetip-адрес номер порта

К примеру, если ваш IP-адрес 192.168.0.1, а номер порта 21 (порт FTP), то вводим:

telnet 192.168.0.1 21

Если команда выдаёт сообщение об ошибке, значит, порт недоступен. Если появляется пустое окно или просьба ввести дополнительные данные, значит, порт открыт. Для Windows такой способ проверить порт может быть достаточно удобным.

Команды

Команды TELNET составляют основу использования терминала. С их помощью можно управлять компьютером , который использует этот протокол, если для вас разрешён доступ, а также совершать другие различные действия. Как уже сказано выше, на Windowsони вводятся в командной строке приложения Телнет.

Для того чтобы увидеть основной список команд, введите в строке help и нажмите «Enter». Базовые команды:

- Open — подключение к удалённому серверу. Необходимо ввести эту команду вместе с именем управляемого сервера и номером порта, например: openredmond 44 . Если параметры не указаны, то используются локальный сервер и порт по умолчанию.

- Close — отключение от удалённого сервера. Используются аналогичные параметры.

- Set — настройка удалённого сервера, используется с именем управляемого сервера. Вместе с Set используются следующие команды:

- — используется, чтобы задавать терминал указанного типа.

- — задаёт управляющий символ.

- — задаёт режим работы.

- Unset [параметр] — отключает заданный ранее параметр.

- Start — запускает сервер Телнет.

- Pause — ставит работу сервера на паузу.

- Continue — возобновляет работу.

- Stop — останавливает сервер.

TELNET — один из старейших протоколов, но при этом он до сих пор применяется. Это означает, что и вы можете начать использовать его в своих целях. Для этого нужно лишь изучить синтаксис и список команд и начать практиковаться. Вы можете почерпнуть много нового, а заодно совсем по-другому начать смотреть на интернет и на привычные ранее действия в сети.

Не все пользователи компьютеров знают о наличии скрытых служб, которые позволяют выполнять различные операции без использования специального программного обеспечения. В операционных системах Windows и Linux присутствует служба Telnet. В этом материале будет подробно рассмотрено назначение службы, команды, возможности и как с ней правильно работать.

Что такое Telnet

Telnet – представляет собой средство связи, которое устанавливается между терминальными устройствами. Пример такой связи достаточно простой: персональный компьютер и сервер, который поддерживает подобный тип соединения. Телнет не является каким-либо программным обеспечением, это протокол связи . Но необходимо отметить, что есть некоторые утилиты, которые работают посредством протокола «terminalnetwork».

В недавнем прошлом Телнет был одним из основных способов подключения к сети. Сейчас утилита практически не используется . На сегодняшний день в операционные системы установлены более совершенные протоколы, исключая какие-либо дополнительные действия от пользователя.

Этот протокол связи используется в некоторых операциях:

- подключение к удаленному рабочему столу;

- проверка портов на возможность подключения;

- использование программного обеспечения, которое доступно только на удаленных машинах;

- применение системных каталогов , которые могут быть открыты только с использованием этого типа протокола;

- отправкаэлектронной почты без использования дополнительного софта;

- пользователи, применяя этот протокол позволяет другим юзерам получить доступ к своему персональному компьютеру.

Установка и запуск

Скачивать утилиту не нужно, Telnet встроен в Windows 7/8/10 по умолчанию.

Инструкция по установке и запуску:

Для того, чтобы запустить клиент нужно открыть командную строку:

Предлагаем ознакомиться с видео по установке Телнет в Windows:

Проверка порта

Проверка сетевого порта на наличие доступа к нему персонального компьютера в Telnet:

- в окне необходимо ввести команду telnetip;

- далее следует ввестиIP адрес компьютера, например, 192.168.1.1. Посмотреть адрес можно в настройках сетевого маршрутизатора;

- в конце вводим порт FTP «21». Таким образом команда будет выглядеть так: telnet 192.168.0.1 21;

- после этого появится сообщение об ошибке , если порт недоступен или с просьбой ввести дополнительные данные, если порт открыт.

Команды Telnet

Команды утилиты являются способом взаимодействия с ней. Для отображения списка всех команд , необходимо ввести «help». Далее подробно разберем основные команды:

- «open» — запрос позволяет выполнить подключение к удаленному серверу;

- «close» — прерывание процесса подключения к удаленному серверу;

- «set» — настройка параметров подключения к серверу;

- «term» — запрос предназначен для указания типа терминала ;

- «escape» — задает управляющий символ ;

- «mode» — выбор режима работы ;

- «unset» — сброс ранее введенных параметров;

- «start» — запуск сервера;

- «pause» — временная остановка работы сервера;

- «continue» — продолжение работы сервера после паузы;

- «stop» — полное прекращение работы сервера.

Telnet в Linux

Как и в Виндовс, Телнет встроен в операционную систему Linux. Ранее он использовался, как стандартный протокол Telnet, теперь на его место пришел более улучшенный SSH. Как и с предыдущей ОС, утилита в Linux используется для проверки портов, маршрутизаторов и т.д.

Рассмотрим основные режимы работы:

- «построчный ». Данный режим работы является рекомендованным. В этом случае редактирование запроса осуществляется на локальном ПК и отправляется на сервер только в том случае, когда она готова;

- «посимвольный ». Каждый набранный символ в окне консоли отправляется на удаленный сервер. Здесь нельзя осуществить редактирование текста. При удалении символа с помощью «Backspace», он тоже будет отправлен на сервер.

Базовые команды в Linux:

- «close» — прерывание подключения;

- «encrypt» — включение шифрования;

- «logout» — выключение утилиты и закрытие соединения;

- «mode» — выбор режима работы;

- «status» — состояние соединения;

- «send» — отправка запроса телнет;

- «set» — настройка параметров сервера;

- «open» — подключение к удаленному серверу;

- «display» — отображение специальных символов.

- в окне консоли вводим запрос для проверки доступности сервера , например, «telnet 192.168.1.243»;

- далее проверим доступ к порту путем ввода запроса «telnet localhost 122» и «telnet localhost 21». На экране консоли появится сообщение о том принимает ли соединение какой-либо из портов;

- пример удаленного управления с помощью телнет. Для этого необходимо ввести в главном окне запрос «telnet localhost 23». «23» порт используемый по умолчанию. Чтобы произвести удаленное управление, необходимо установить на локальный компьютер «telnet-server». После этого появится сообщение с требованием ввода логина и пароля.

Недостатки Telnet

Главным недостатком данного протокола является – удаленное соединение без использования шифрования . Единственным моментом безопасности является авторизация пользователей в сессии телнет. Но тем не менее логин и пароль также передаются в незашифрованном виде, тем самым доступ к ним можно так или иначе получить. Настоятельно не рекомендуется передавать какие-либо важные данные в локальных сетях.

Прогресс — явление, не знающее остановок. В области информационных технологий изменения происходят каждый день: появляются новые продукты, уходят в прошлое отжившие свое сервисы. Но есть инструменты, которые до сих пор пользуются популярностью несмотря на появившуюся альтернативу. Ярким примером является протокол Telnet. Что такое Telnet и как его использовать?

Немного истории: когда и для чего появился Telnet?

Telnet появился более 40 лет назад, вскоре после установки первого сервера ARPANET. Это один из наиболее старых протоколов сети Интернет. В эпоху, когда не было и в помине, а первые сети уже появились, необходимость в удаленном подключении к устройствам диктовала свои требования. Первое решение появившейся проблемы, как и все последующие, позволяло работать на удаленном устройстве как на своем. В интерфейсе стал доступен весь функционал, поддерживающийся Достаточно лишь получить необходимый уровень доступа и знать команды Telnet. Что такое и для чего нужен этот протокол мы разобрались. Но как на сегодняшний день реализуется подключение Telnet?

Запуск терминала. Включение необходимых служб

В современных операционных системах семейства Windows, перед тем как запустить Telnet, необходимо проверить, установлен ли данный компонент в системе. Сделать это несложно. Для Windows 7, самой распространённой на сегодняшней день операционной системы, необходимо выполнить приведенную ниже последовательность действий:

- Выбрать пункт «Панель Управления» или Control Panel в меню «Пуск» (Start).

- В открывшемся окне выбрать пункт «Программы». В английской версии системы это будет Programs.

- Переходим на вкладку «Включение или отключение компонентов Windows» (Turn Windows features on or off). Система составляет список всех доступных компонентов. Уже установленные будут отмечены флажками. Этот процесс может затянуться на несколько минут.

- После того как подгрузится список, необходимо найти пункт Telnet-клиент. В меню есть и Telnet-сервер, но к этому мы вернемся чуть позже. Если галочка напротив нужного нам пункта не стоит, ее нужно поставить.

- После нажатия кнопки «ОК» система начнет устанавливать необходимые составляющие для правильной работы протокола. На это может потребоваться некоторое время, но на современных компьютерах процесс вряд ли займет больше минуты. Таким образом, вопрос, как включить Telnet, был решен в 5 простых шагов.

Служба Telnet: и клиент Telnet?

Чуть выше уже упоминались оба понятия из заголовка. Как и у множества других приложений, в Telnet различают клиентскую и серверную части. Однако сервер Telnet — вовсе не обязательно сервер в общем понимании этого слова. Компьютер, с которого осуществляется подключение, принято считать клиентом, устройство, к которому осуществляется данное подключение, будет сервером. Это может быть маршрутизатор, компьютер, или любой другой хост, поддерживающий управление с командной строки. Если речь идет об удаленном администрировании персонального пользовательского компьютера или сервера, Telnet-порт должен быть открыт. Часто его закрывают в целях безопасности, поэтому при попытке установить сессию появится сообщение об ошибке. Для проверки открытых и закрытых портов можно использовать специальную утилиту либо веб-сервис. Стандартный Telnet порт — 23. Если вы хотите не только самостоятельно подключаться к другим компьютерам, но и разрешить администрирование вашего ПК посредством Telnet, то в той же оснастке операционной системы необходимо поставить галочку и напротив компонента сервера Telnet. Аналогичным образом должны быть настроены те ПК и серверное оборудование, которые вы администрируете.

Программы для работы с Telnet

После запуска всех необходимых служб Telnet можно смело начинать работу с помощью встроенного инструмента Windows — командной строки. Вызывается она из меню «Пуск», либо щелчком мыши по соответствующему пункту, либо быстрым набором (cmd). Желательно всегда запускать командную строку с правами пользователя «Администратор» (либо локальный, устройства на котором вы работаете, либо доменный). В этом случае вам не придется перезапускать приложение, если потребуется повышение прав. Помимо имеющегося инструмента самой операционной системы, существуют и сторонние программы, позволяющие осуществлять доступ по Telnet-протоколу. Самой популярной из них является Putty. Наряду с ней пользуются успехом и другие приложения, работающие под разными операционными системами, такие как TeraTerm, AnyConnect, DTelnet, EasyTerm, KoalaTerm и многие другие. Какой программой пользоваться, каждый решает сам, в зависимости от личных предпочтений, требований к интерфейсу и т. д. Существенных отличий в плане функциональности между ними нет, и быть не может. Каждая из утилит реализует весь доступный список команд Telnet.

Telnet-команды: как разобраться?

Опытному не составит труда в считаные минуты установить необходимые компоненты (если они не были проинсталлированы ранее), открыть Telnet-сессию и выполнить всю настройку удаленного хоста. Однако есть и новички, которые видят консоль чуть ли не в первый раз в жизни. Как узнать список доступных команд в Telnet? Что такое WONT AUTH или SET LOCALECHO? Все не так сложно, как кажется поначалу. Во-первых, всегда надо помнить о том, что в любом командном интерфейсе есть встроенная справка. Она бывает доступна по стандартным ключам, например, help или «?». Во-вторых, учитывая, насколько старый в сети можно найти бесконечное множество ресурсов с полезной информацией по синтаксису. Таким образом, переживать совершенно не о чем. А практика показывает, что с помощью нескольких строк команд результата добиться намного легче в большинстве случаев. И уже через несколько сессий вы с уверенностью будете набирать нужные команды без обращений к синтаксис-помощнику.

Telnet на сетевых устройствах

Мы уже говорили о том, что с помощью протокола Telnet можно управлять не только компьютерами, но и самыми различными сетевыми устройствами. Наиболее часто встречающийся класс таких устройств — это маршрутизаторы. Так что такое Telnet в роутере, для чего он нужен, как его включить?

В зависимости от производителя и конкретной модели включить доступ по Telnet можно по-разному. Вы можете зайти на роутер по веб-интерфейсу либо через консоль. В первом случае вам нужно будет найти пункт удаленного администрирования, где разрешается тот или иной вид подключения (Telnet, ssh). Во втором случае доступ может быть предоставлен посредством командной строки. Каждый администратор выбирает удобный для себя сценарий. Однако встречаются маршрутизаторы, в которых реализован только один из двух возможных вариантов первоначального подключения, например, доступен лишь веб-интерфейс. Администратору, привыкшему к работе с консолью, будет достаточно некомфортно искать пункт, где нужно поставить заветную галочку, но в действительности ничего сложного в этом нет. Интерфейс большинства современных роутеров достаточно понятен. Названия пунктов меню говорят сами за себя, минималистический дизайн не позволит запутаться.

Преимущества Telnet-сессий

К этому моменту мы в достаточной мере ознакомились с технологией, чтобы поговорить о достоинствах и недостатках Telnet. Каким бы удачным ни был продукт, нельзя говорить о том, что он абсолютно лишен минусов. А если речь идет о службе, которая была выпущена в самом начале 70-х годов прошлого века, забывать об этом факте и вовсе не стоит.

Из очевидных плюсов обязательно нужно отметить простоту, быстроту и удобство протокола. Меньше чем за минуту удобный клиент обратится к выбранному вами TCP-порту сервера и создаст эмуляцию локального терминала. Выше мы говорили о стандартном 23 рабочем порте. На самом деле и «прослушивать», и «разговаривать» по Telnet можно на любом порте. Именно в этом и заключается гибкость работы протокола.

По сравнению с другими протоколами удаленного администрирования Telnet менее требователен к процессору. С современными темпами развития этот плюс может показаться незначительным, но лишь на первый взгляд. Наряду с развитием техники, не стоят на месте и компании, выпускающие программное обеспечение. Приложения становятся все более громоздкими, требуют все больше места на жестком диске, больше оперативной памяти, более мощные процессоры. Утилита, которая на фоне остального установленного ПО будет потреблять незначительное количество системных ресурсов, придется как нельзя кстати.

Недостатки Telnet-протокола

Основной и часто приводимый недостаток Telnet — доступ к удаленному устройству осуществляется по незашифрованному каналу связи. Единственной преградой для злоумышленника служит аутентификация пользователя в момент открытия Telnet-сессии, то есть требование логина и пароля. Однако эти данные также передаются в незашифрованном виде. Поэтому, если кто-то задастся целью взломать доступ по Telnet, ему достаточно ненадолго запустить packet sniffer (программное обеспечение для «отлова» пакетов). Через какое-то время администратор откроет свою Telnet-сессию и сообщит удаленному серверу логин и пароль, которые тут же будут перехвачены злоумышленником в открытом виде. В этом разрезе альтернативой Telnet является SSH (защищенное соединение). Поэтому не рекомендуется использовать Telnet в сетях широкой доступности, например, вне вашей защищенной локальной сети офиса. Кроме того, следует помнить о том, что соединение с сервером может быть прервано.

Заключение. Использовать или нет?

Безусловно, за более чем четыре десятилетия появились и другие способы удаленного администрирования. Большой популярностью пользуется SSH. Казалось бы, Telnet должен был исчезнуть уже давно. Но он по-прежнему востребован, все так же используется. Если следовать определенным принципам безопасности, не забывая о том, что ваша локальная сеть должна быть надежно защищена от проникновения извне, использование Telnet не причинит вреда вашему оборудованию. При халатном отношении к безопасности не спасет ни SSH, ни любая другая технология.

Telnet используется до сих пор в таких сферах, как подключение к базам данных, проверка доступности сетевых устройств (маршрутизаторов и коммутаторов), серверного оборудования и т. д.

Недавняя крупнейшая DDoS атака на DNS-серверы компании Dyn на Хабре не прошла незамеченной . Особенностью этого блэкаута стала широкое применение http запросов c IoT устройств и открытый 23-й tcp порт, используемый службой telnet .

Оказывается, телнет жив и хорошо устроился на встроенных системах и приманках. По злому-ли умыслу или человеческому недомыслию что это, глупость или измена? telnet порт был открыт и вовсю гадил у огромного количества IoT устройств, за несколько месяцев до блэкаута, но контр-мер не принимали, пока гром не грянул.

Теоретический минимум

Уязвимость CVE-2016-1000245 — это просто караул. На всех девайсах один и тот же рутовый пароль xc3511, который нельзя изменить так как на системе нет команды passwd . Служба telnet включена и из настроек никак не отключается, разве что удалить инит скрипт из /etc/init.d/rcS .

/etc $ cat passwd root:absxcfbgXtb3o:0:0:root:/:/bin/sh /etc $ cat passwd- root:ab8nBoH3mb8.g:0:0::/root:/bin/sh

All internet-capable XiongMai Technology boards running the DVR/NVR CMS (Also known as

NetSurveillance) enable the telnet service to run on the primary ethernet interface. This service

is run via /etc/rcS and cannot be disabled. The user «root» has a hardcoded and immutable

password of xc3511. These systems do not have the «passwd» tool installed and the root

password cannot be changed from command line nor from the web interface.

Уязвимость CVE-2016-1000246 не уступает первой. Можно обойти ввод учетной записи и пароля, если зайти через http:// /DVR.htm .

Many known XiongMai DVRs, NVRs and IP Cameras run «CMS» (also called NetSurveillance) built by XM Technologies. This software is also used by all downstream vendors of XiongMai Technologies. The login page for these devices can be bypassed by simply changing the from http://_IP_/Login.htm to http://_IP_/DVR.htm . This allows you access to view all the camera systems without authentication. Furthermore, there is no logging on the system so user management is not possible. The web-server version on all affected products is the same; “uc-httpd”. All products currently affected by CVE-2016-1000245 are also vulnerable to the authentication bypass.

Надеюсь, что в наших аэропортах не установлены эти самые XiongMai и Dahua .

Итоги

Телнет оказался очень живуч и даже спустя десятилетия после появления ssh не спешит покидать сцену. Он вполне пригоден, даже полезен, если его использовать по назначению — в пределах прямой видимости между клиентом и сервером. Дело, однако в том, что телнет вырвался на волю из серверной, как джин из бутылки и уже начал пошаливать. По чьей вине это случилось?

С моего забора вижу так. Во-первых , основная вина на горе-производителях дырявых IoT устройств и встроенных систем. Все эти XiongMai и Dahua . С опозданием, но производитель отзывает из продажи IP-камеры . Однако, беглый обзор новостей показывает, что PR-отделы китайских компаний и сотрудники министерства коммерции не даром едят свой хлеб.

Мне это отделение известно! Там кому попало выдают паспорта!

Во-вторых , конечно виноваты регулирующие органы — те, кто их сертифицирует и дает положительное заключение. Из отчета Rapid7.

These results all speak to a fundamental failure in modern internet engineering. Despite calls from the Internet Architecture Board, the Internet Engineering Task Force, and virtually every security company and security advocacy organization on Earth, compulsory encryption is not a default, standard feature in internet protocol design. Cleartext protocols “just work,” and security concerns are doggedly secondary.

В-третьих , подрядчики и интеграторы, которые засадили весь мир этими CCTV камерами.

Если не принять законодательные меры, регулирующие ИТ безопасность интернет-утюгов и видеокамер, то блэкауты станут все чаще и круче, как кайдзю.

P. S. Пока набирал текст, возникло сильное желание — проверить домашний роутер nmap-ом и прочими инструментами. Проверил и успокоился, но видимо ненадолго.

Источник

Роутеры — это устройства, которые осуществляют передачу данных между разными сетями. Как и любое другое устройство, роутеры имеют уязвимости, которые могут быть использованы злоумышленниками для несанкционированного доступа.

Одним из таких уязвимых мест является служба telnet tcp и порт 23, которые могут быть использованы для удаленного подключения к роутеру. Если захакировать порт 23, злоумышленник может получить полный контроль над роутером и сетью.

Для предотвращения такого несанкционированного доступа необходимо закрыть порт 23 и отключить службу telnet tcp на роутере. Это можно сделать, войдя в настройки роутера через веб-интерфейс и отключив соответствующие опции. Вместо telnet tcp рекомендуется использовать более безопасный протокол SSH (Secure Shell).

Закрытие порта 23 и отключение службы telnet tcp на роутере являются важными шагами для обеспечения безопасности вашей сети. Не забывайте также регулярно обновлять программное обеспечение роутера и использовать сильные пароли для доступа к его настройкам.

Содержание

- Как отключить порт 23 и отключить telnet tcp

- Почему необходимо закрыть порт 23 и отключить telnet tcp?

- Альтернативы использования порта 23 и telnet tcp

- Шаги по закрытию порта 23 и отключению telnet tcp на роутере

- Проверка успешного закрытия порта 23 и отключения telnet tcp

- 1. Проверка портов с помощью онлайн-инструментов

- 2. Проверка с помощью утилит командной строки

- 3. Проверка наличия службы telnet на роутере

- Возможные проблемы и способы их решения при закрытии порта 23 и отключении telnet tcp

- Проблема 1: Потеря удаленного доступа к роутеру

- Проблема 2: Переключение на другой порт

- Проблема 3: Ошибочное закрытие порта или отключение службы

- Рекомендации по безопасному использованию роутера после закрытия порта 23 и отключения telnet tcp

- Вопрос-ответ

- Как закрыть порт 23 на роутере?

- Как отключить службу telnet tcp на роутере?

Как отключить порт 23 и отключить telnet tcp

Порт 23 и протокол Telnet TCP широко используются для удаленного управления роутерами и другими сетевыми устройствами. Однако, из-за открытого доступа к командной оболочке, использование Telnet может создать уязвимость в безопасности сети и представлять угрозу для конфиденциальности данных.

Для отключения порта 23 и протокола Telnet TCP на роутере необходимо выполнить следующие шаги:

- Войдите в интерфейс администратора вашего роутера.

- Перейдите в раздел настроек безопасности или администрирования.

- Найдите настройку, связанную с Telnet или удаленным доступом.

- Отключите Telnet или выберите опцию «Запретить доступ» или «Отключить».

- Сохраните изменения и перезагрузите роутер.

После выполнения этих шагов порт 23 будет отключен, а протокол Telnet TCP не будет доступен для удаленного подключения к вашему роутеру.

Вместо Telnet рекомендуется использовать более безопасные протоколы, такие как SSH (Secure Shell), которые предоставляют защищенное подключение к командной оболочке удаленного устройства.

Отключение порта 23 и протокола Telnet TCP повышает безопасность вашей сети и помогает предотвратить несанкционированный доступ к вашему роутеру и другим устройствам.

Почему необходимо закрыть порт 23 и отключить telnet tcp?

Порт 23 и протокол Telnet TCP представляют серьезную угрозу безопасности сети и устройств, поэтому рекомендуется закрыть и отключить их.

Уязвимости Telnet TCP:

- Открытый порт 23 и включенный Telnet TCP позволяют злоумышленникам получить удаленный доступ к сетевому устройству или роутеру.

- Протокол Telnet передает информацию без шифрования, что делает легкой задачу перехвата данных, включая логины, пароли и другую конфиденциальную информацию.

- Злоумышленники могут использовать Telnet для внедрения в систему и выполнения неавторизованных команд, что может привести к серьезным последствиям, таким как кража данных, их повреждение или уничтожение.

- Уязвимость в Telnet может привести к DDoS-атакам (атакам отклонения обслуживания) путем захвата устройства и использования его в качестве зомби-ботнета для отправки большого количества запросов на другие цели.

Преимущества закрытия порта 23 и отключения Telnet TCP:

- Закрытие порта 23 и отключение Telnet TCP значительно снижает риск возможных взломов и несанкционированного доступа к сетевым устройствам.

- Путем закрытия порта 23 и отключения Telnet TCP пользователи могут повысить уровень безопасности своей сети и защитить свою конфиденциальную информацию от злоумышленников.

- Отключение Telnet TCP и замена его на безопасные альтернативы, такие как SSH (Secure Shell), позволяет шифровать передаваемые данные и эффективно защищает систему от несанкционированного доступа.

В заключении, закрытие порта 23 и отключение Telnet TCP является важным шагом для обеспечения безопасности вашей сети и защиты ваших устройств от потенциальных угроз. Рекомендуется использовать безопасные протоколы и методы удаленного доступа для повышения уровня безопасности вашей системы.

Альтернативы использования порта 23 и telnet tcp

Порт 23 и протокол telnet tcp являются устаревшими и небезопасными методами удаленного доступа к сетевым устройствам. Они могут стать прямым путем для хакеров, чтобы получить доступ к вашему роутеру и совершить различные вредоносные действия. По этой причине рекомендуется искать альтернативы использования порта 23 и telnet tcp для обеспечения безопасности вашего роутера и сети.

Вот несколько альтернативных методов, которые вы можете использовать:

- SSH (Secure Shell): SSH является безопасным протоколом удаленного доступа к сетевым устройствам. Он шифрует все данные, передаваемые между вашим компьютером и роутером, что делает его намного безопаснее, чем telnet.

- VPN (Virtual Private Network): Использование VPN позволит вам безопасно подключаться к вашему роутеру через зашифрованный туннель. VPN также может обеспечить защиту ваших данных, когда вы подключены к интернету от других угроз.

- Web-интерфейс: Множество современных роутеров обеспечивают доступ к настройкам и управлению через веб-интерфейс. Это позволяет вам удаленно управлять своим роутером, используя защищенное соединение через веб-браузер.

- Утилиты удаленного доступа: Некоторые роутеры могут предлагать собственные утилиты удаленного доступа, которые обеспечивают защищенное соединение и управление вашим роутером. Это могут быть специальные программы или приложения для мобильных устройств.

Выбор конкретной альтернативы зависит от ваших потребностей и возможностей вашего роутера. Однако, важно помнить, что использование безопасных методов удаленного доступа является критически важным для обеспечения безопасности вашей сети и защиты от несанкционированного доступа.

Шаги по закрытию порта 23 и отключению telnet tcp на роутере

В данной статье рассмотрим как закрыть порт 23 и отключить сервис telnet tcp на роутере. Это такие шаги улучшат безопасность вашей сети и помогут предотвратить несанкционированный доступ к роутеру.

- Первый шаг: Зайдите в административный интерфейс вашего роутера. Для этого откройте браузер и в адресной строке введите IP-адрес вашего роутера.

- Второй шаг: Вам понадобится войти в настройки роутера. Обычно, после входа в административный интерфейс, вам будет предложено ввести логин и пароль. Сведения о логине и пароле обычно указаны на корпусе роутера или в документации.

- Третий шаг: После успешного входа в настройки роутера, найдите раздел «Настройки безопасности» или что-то подобное. В этом разделе вы сможете найти доступные службы и порты для блокировки.

- Четвертый шаг: Найдите опцию, которая позволяет отключить сервис telnet tcp и закрыть порт 23. Обычно это может быть сделано путем снятия флажка или выбора опции «Отключить».

- Пятый шаг: После внесения изменений, сохраните настройки роутера и перезагрузите его. Внимательно следите за инструкциями на экране, чтобы правильно сохранить и перезагрузить настройки.

После выполнения этих шагов порт 23 будет закрыт, и служба telnet tcp будет отключена на вашем роутере. Это поможет повысить безопасность вашей сети и защитить вас от несанкционированного доступа.

Примечание: telnet является небезопасным протоколом, поэтому рекомендуется использовать более безопасные методы удаленного управления роутером, такие как SSH или VPN.

Проверка успешного закрытия порта 23 и отключения telnet tcp

После того как вы закрыли порт 23 и отключили telnet tcp на своем роутере, можно выполнить несколько проверок, чтобы убедиться в успешности данного действия.

1. Проверка портов с помощью онлайн-инструментов

Если вы не хотите или не можете использовать утилиты командной строки, то можно воспользоваться различными онлайн-инструментами для проверки портов. На таких веб-сайтах достаточно ввести IP-адрес вашего роутера и номер порта (23) для проверки его доступности. Если порт закрыт, вы увидите сообщение о недоступности данного порта.

2. Проверка с помощью утилит командной строки

Если вы предпочитаете использовать утилиты командной строки, то можно воспользоваться следующими командами:

telnet {IP-адрес роутера} 23— попытка подключиться к порту 23 с помощью протокола telnet. Если порт закрыт, вы получите сообщение об ошибке подключения.nc -zv {IP-адрес роутера} 23— проверка порта с помощью утилиты nc (netcat). Если порт закрыт, вы получите сообщение об ошибке подключения.

3. Проверка наличия службы telnet на роутере

Для того чтобы убедиться, что служба telnet tcp действительно отключена, можно выполнить следующие шаги:

- Войдите в административный интерфейс вашего роутера. Для этого, введите веб-адрес роутера в браузере и введите учетные данные для входа.

- Найдите раздел с настройками служб и протоколов.

- Проверьте наличие опции «Включить telnet» или подобной ей. Если вы видите, что данная опция отключена, значит, служба telnet tcp успешно отключена.

Проверка успешного закрытия порта 23 и отключения telnet tcp на роутере очень важна для обеспечения безопасности вашей сети. Убедитесь, что все проверки дали положительный результат, чтобы защитить свою сеть от внешних угроз.

Возможные проблемы и способы их решения при закрытии порта 23 и отключении telnet tcp

Закрытие порта 23 и отключение службы telnet tcp на роутере являются важными шагами для обеспечения безопасности вашей сети. Однако, при выполнении этого действия могут возникнуть некоторые проблемы, которые необходимо решить. В данной статье мы рассмотрим несколько распространенных проблем и предложим способы их решения.

Проблема 1: Потеря удаленного доступа к роутеру

После закрытия порта 23 и отключения telnet tcp, вы можете лишить себя возможности удаленного доступа к роутеру через telnet. Это может быть проблематично, особенно если вы управляете сетью издалека.

Решение: Вместо telnet рекомендуется использовать SSH (Secure Shell). SSH является безопасным протоколом удаленного доступа, который обеспечивает шифрование данных. Чтобы восстановить удаленный доступ к роутеру, установите и настройте SSH-сервер на роутере, а затем используйте SSH-клиент для подключения к роутеру.

Проблема 2: Переключение на другой порт

Если вы решили закрыть порт 23 и отключить telnet tcp, вы можете столкнуться с проблемой при попытке использования другой службы, которая использует тот же порт.

Решение: Прежде чем закрыть порт 23, убедитесь, что никакие другие программы или службы не используют этот порт. Если другая служба требует порт 23 для своей работы, вы можете закрыть порт, но заменить его на другой свободный порт. В этом случае вам необходимо будет настроить роутер для прослушивания нового порта и внесение соответствующих изменений в настройки программ или служб, которые требуют доступ к роутеру.

Проблема 3: Ошибочное закрытие порта или отключение службы

При неправильной настройке маршрутизатора может возникнуть проблема с закрытием порта 23 или отключением telnet tcp. В таком случае вы можете потерять доступ к роутеру и иметь проблемы с его управлением.

Решение: Для предотвращения ошибочного закрытия порта или отключения службы рекомендуется внимательно ознакомиться с документацией вашего роутера или обратиться за помощью к специалистам. Если у вас возникли проблемы после закрытия порта или отключения службы, вы можете сбросить настройки роутера до заводских значений и начать процесс настройки заново.

В заключение, при закрытии порта 23 и отключении telnet tcp на роутере могут возникнуть некоторые проблемы, но все они имеют решения. Важно следовать рекомендациям и настройке роутера с осторожностью, чтобы избежать потери доступа к управлению сетью и соблюсти необходимые меры безопасности.

Рекомендации по безопасному использованию роутера после закрытия порта 23 и отключения telnet tcp

Закрытие порта 23 и отключение службы telnet tcp на роутере — это важные шаги для повышения безопасности вашей сети. Однако, необходимо принять дополнительные меры, чтобы гарантировать безопасное использование роутера. Вот несколько рекомендаций:

-

Измените стандартные учетные данные: Первым делом после установки нового роутера необходимо изменить стандартные учетные данные (логин и пароль), предоставляемые производителем. Используйте надежные и уникальные данные, чтобы предотвратить несанкционированный доступ к административному интерфейсу роутера.

-

Обновляйте прошивку регулярно: Производители выпускают обновления прошивки роутеров, чтобы исправить уязвимости и улучшить безопасность. Регулярно проверяйте сайт производителя на наличие обновлений и устанавливайте их при необходимости. Это поможет защитить вашу сеть от известных уязвимостей.

-

Включите брендмауэр: Брендмауэр — это программное или аппаратное обеспечение, которое контролирует трафик, входящий и выходящий из вашей сети. Убедитесь, что брендмауэр вашего роутера включен, чтобы предотвратить несанкционированные подключения.

-

Используйте безопасные протоколы: Избегайте использования небезопасных протоколов, таких как FTP, Telnet или незашифрованный HTTP. Вместо этого, предпочитайте безопасные протоколы, такие как SFTP, SSH или HTTPS. Это поможет защитить вашу сеть от перехвата данных и несанкционированного доступа.

-

Настройте гостевую сеть: Если ваш роутер поддерживает функцию гостевой сети, настройте ее для использования отдельного безопасного Wi-Fi для гостей. Это поможет изолировать гостевые устройства от вашей основной сети, предотвращая потенциальные атаки.

-

Отключите удаленный доступ: Если вы не планируете использовать удаленный доступ к административному интерфейсу роутера, отключите эту функцию. Это сильно снизит возможность несанкционированного доступа к роутеру извне.

-

Проверяйте логи роутера: Регулярно проверяйте логи роутера, чтобы выявить любые подозрительные активности или попытки несанкционированного доступа. Если заметите что-то подозрительное, обратитесь к специалисту по компьютерной безопасности для дальнейшей проверки.

Следуя этим рекомендациям, вы сможете повысить безопасность вашей сети и защитить ее от потенциальных атак.

Вопрос-ответ

Как закрыть порт 23 на роутере?

Для закрытия порта 23 на роутере необходимо зайти в его административную панель, обычно через браузер. Затем нужно найти раздел «Firewall» или «Настройки безопасности». В данном разделе будет возможность заблокировать конкретные порты. Найдите порт 23 или протокол Telnet в списке и выберите опцию «Блокировка» или «Запрет». После сохранения настроек, порт 23 будет закрыт.

Как отключить службу telnet tcp на роутере?

Отключение службы Telnet TCP на роутере можно выполнить, зайдя в его административную панель через браузер. Необходимо найти раздел «Службы» или «Сетевые сервисы». Там будет список доступных сервисов и протоколов. Найдите Telnet TCP в списке и выберите опцию «Отключить» или «Выключить». После сохранения настроек, служба Telnet TCP будет отключена на роутере.

Сервис Telnet TCP, работающий на порту 23, является устаревшим и небезопасным. Он позволяет удаленно управлять сетевым оборудованием без шифрования данных, что делает его подверженным атакам хакеров. Поэтому, закрытие порта 23 на вашем роутере является важным шагом для обеспечения безопасности вашей сети.

Необходимо отметить, что процедура закрытия порта 23 может различаться в зависимости от модели и прошивки вашего роутера. Однако, принцип действия остается практически одинаковым.

Первым шагом является вход в настройки роутера. Для этого откройте браузер и введите IP-адрес роутера в адресную строку. Обычно адресом является 192.168.1.1 или 192.168.0.1. Введите свои учетные данные (логин и пароль), чтобы получить доступ к настройкам роутера.

После успешного входа в настройки роутера, найдите раздел, связанный с портами или службами. Обычно он называется «Настройки портов» или «Управление службами». Найдите порт 23 или службу Telnet TCP в списке открытых портов или активных служб.

Выберите опцию, которая позволяет закрыть порт или отключить службу Telnet TCP. Нажмите «Сохранить» или «Применить», чтобы применить изменения. После этого порт 23 будет закрыт и доступ к службе Telnet TCP будет заблокирован.

После завершения этих шагов, убедитесь, что порт 23 был успешно закрыт. Вы можете воспользоваться онлайн-сканером портов или специальным программным обеспечением для проверки доступности порта 23.

Закрытие порта 23 службы Telnet TCP является важным шагом для повышения безопасности вашей сети. Неправильная настройка роутера может привести к потере интернет-соединения или другим сетевым проблемам. Если вы не уверены в своих действиях, рекомендуется обратиться к специалисту или узнать информацию у производителя вашего роутера.

Содержание

- Подготовка к настройке

- Выбор роутера для настройки

- Проверка текущих настроек роутера

- Вход в административную панель роутера

- Настройка безопасности

- Поиск вкладки «Настройки безопасности»

Подготовка к настройке

Перед тем как закрыть порт 23 и отключить службу Telnet TCP на роутере, необходимо выполнить несколько предварительных действий:

1. Получите доступ к административной панели роутера.

Для этого введите в адресной строке браузера IP-адрес роутера (обычно 192.168.0.1 или 192.168.1.1), а затем введите логин и пароль. Если вы не знаете логин и пароль, обратитесь к документации по роутеру или свяжитесь с поставщиком услуг интернет-соединения.

2. Создайте резервную копию текущих настроек роутера.

Это необходимо, чтобы в случае ошибки или некорректной настройки можно было восстановить предыдущие настройки. Обычно в административной панели роутера есть функция «Backup» или «Save Settings», позволяющая сохранить текущие настройки в файл.

3. Изучите документацию по роутеру.

В документации должна быть информация о доступных настройках роутера, включая настройки безопасности и отключение службы Telnet TCP. Ознакомьтесь с этой информацией, чтобы знать, какие параметры нужно будет изменить.

4. Убедитесь в доступности альтернативных способов удаленного управления роутером.

Если вы закрываете порт 23 и отключаете службу Telnet TCP, убедитесь, что у вас есть другие способы удаленного управления роутером, например, через протокол SSH или веб-интерфейс. Проверьте настройки роутера и убедитесь, что альтернативные методы доступа настроены и работают корректно.

Подготовка к настройке роутера перед закрытием порта 23 и отключением службы Telnet TCP поможет избежать потери доступа к роутеру и обеспечит безопасность вашей сети.

Выбор роутера для настройки

При выборе роутера для настройки и закрытия порта 23 службы telnet TCP следует учитывать несколько важных критериев:

- Поддержка функции закрытия портов: Перед покупкой роутера необходимо убедиться, что он позволяет закрывать порты и управлять доступом к ним. Это позволит вам легко настроить роутер и обеспечить безопасность вашей сети.

- Производительность: Роутер должен обладать достаточной производительностью для работы с большим количеством устройств в сети. Учтите количество подключаемых компьютеров, мобильных устройств и других устройств, которые будут использовать вашу Wi-Fi сеть.

- Наличие защитных функций: Важно, чтобы роутер имел различные защитные функции, такие как фаерволл, виртуальные частные сети (VPN), блокировка нежелательного контента и контроль доступа. Эти функции помогут повысить безопасность вашей сети и удержать в ней только авторизованных пользователей.

- Простота настройки: Роутер должен иметь интуитивно понятный интерфейс, который позволяет легко настраивать различные параметры сети, включая закрытие портов. Имеющиеся возможности по управлению портами должны быть доступны в нескольких кликах.

Выбор правильного роутера является одним из ключевых факторов для закрытия порта 23 службы telnet TCP на роутере и обеспечения безопасности вашей сети. Ознакомившись с указанными выше критериями, вы сможете выбрать роутер, который отвечает вашим требованиям и потребностям.

Проверка текущих настроек роутера

Перед тем как закрыть порт 23, необходимо проверить текущие настройки роутера:

1. Войдите в интерфейс управления роутером.

Для этого введите IP-адрес роутера в адресной строке браузера и нажмите Enter. Введите свои учетные данные (логин и пароль), если установлены.

2. Откройте раздел «Настройки безопасности» или «Firewall».

Местоположение этого раздела может отличаться в зависимости от модели и производителя роутера.

3. Найдите список открытых портов или таблицу портов.

В этом разделе вы должны найти информацию о текущих портах, которые находятся в открытом состоянии.

4. Поищите порт 23 или сервис Telnet.

Прокрутите список портов или используйте поиск, чтобы найти информацию о порту 23 или службе Telnet.

5. Запомните текущее состояние порта 23.

Обратите внимание на то, открыт ли порт 23 или закрыт. Если порт открыт, рекомендуется его закрыть в целях безопасности.

После проверки текущих настроек можно будет переходить к закрытию порта 23.

Вход в административную панель роутера

Для того чтобы закрыть порт 23 и отключить службу Telnet TCP на роутере, необходимо войти в административную панель устройства. Так как процедура входа может немного отличаться в зависимости от модели роутера и его прошивки, рассмотрим несколько самых популярных вариантов.

-

Откройте любой веб-браузер на компьютере, подключенном к тому же сетевому устройству, что и роутер.

-

Введите в адресной строке IP-адрес вашего роутера. Обычно этот адрес указан на задней панели самого устройства или в документации к нему.

-

Нажмите клавишу «Enter» или выберите соответствующую кнопку веб-браузера.

-

В появившемся окне авторизации введите логин и пароль для доступа к административной панели роутера. Если вы не знаете эти данные, попробуйте использовать стандартные комбинации «admin» и «password», так как они наиболее распространены.

-

После успешной авторизации вы попадете в административную панель роутера, где сможете выполнить дальнейшие настройки.

Не забывайте, что доступ к административной панели роутера должен быть защищен паролем, чтобы предотвратить несанкционированный доступ к настройкам устройства.

Настройка безопасности

Для начала необходимо подключиться к веб-интерфейсу роутера. Вам потребуется знать IP-адрес роутера, который можно найти в настройках подключения или у поставщика интернет-услуг. После ввода IP-адреса веб-интерфейс роутера должен открыться в браузере.

После того, как вы успешно подключились к веб-интерфейсу роутера, найдите раздел «Настройки безопасности» или «Файрволл». В этом разделе вы сможете управлять доступом к портам и настраивать правила безопасности.

| Шаг | Действие |

|---|---|

| 1 | Выберите раздел «Настройки безопасности» или «Файрволл» в веб-интерфейсе роутера. |

| 2 | Найдите список портов или правил безопасности. |

| 3 | Найдите порт 23 в списке портов или правил безопасности. Обычно порты пронумерованы, поэтому поиск порта 23 не должен вызвать проблем. |

| 4 | Выберите действие, которое нужно применить к порту 23. Обычно есть опция «Закрыть» или «Заблокировать». |

| 5 | Сохраните изменения в настройках безопасности. |

После того, как вы закрыли порт 23, служба Telnet будет недоступна для подключений из внешней сети. Это повысит безопасность вашей сети и предотвратит попытки вторжения и атаки.

Не забывайте регулярно обновлять программное обеспечение роутера, чтобы иметь последние исправления безопасности и функции.

Поиск вкладки «Настройки безопасности»

Для закрытия порта 23, отвечающего за службу Telnet, на роутере, вам понадобится найти вкладку «Настройки безопасности». Этот раздел находится в общем меню роутера, которое может отличаться в зависимости от его модели и производителя.

Чтобы найти вкладку «Настройки безопасности», выполните следующие шаги:

| Шаг 1 | Откройте веб-браузер на вашем компьютере и введите IP-адрес роутера в адресной строке. Обычно IP-адрес роутера указан на его корпусе или указан в документации к устройству. |

| Шаг 2 | В появившемся окне авторизации введите свое имя пользователя и пароль. Если вы не изменили эти данные ранее, то используйте стандартные логин и пароль, которые указаны в документации к роутеру или на его корпусе. |

| Шаг 3 | После успешной авторизации вы попадете в главное меню роутера. В этом меню вы найдете список доступных разделов и вкладок. Вам нужно найти вкладку «Настройки безопасности» или похожую на нее. |

Интерфейс роутера может отличаться, поэтому ниже приведены некоторые примеры вкладок, которые могут содержать настройки безопасности:

- — «Security»

- — «Firewall»

- — «Access Control»

- — «Administration»

Обратите внимание, что названия вкладок могут отличаться, но обычно они содержат в себе настройки безопасности и фильтрации доступа к различным службам и портам.

Как только вы найдете вкладку «Настройки безопасности», вы сможете перейти к выполняемым в ней действиям для закрытия порта 23 и отключения службы Telnet на вашем роутере.

Закрываем порты на Mikrotik

Итак, начнем с простого. Поскольку микротик имеет на борту свой собственный DNS сервер, то 53 порт смотрит у него наружу и просит его использовать. Чем грозит открытый 53 порт? Падением скорости вашего интернет-соединения. В моей практике был случай, когда в качестве роутера стоял Mikrotik RB951Ui. Провайдер давал 80 мегабит канал, а фактическая скорость у клиента не превышала 2-3 мегабита. Клиент ругался с провайдером, приезжали монтажники, проверяли линию, но все тщетно. Когда я приехал, то сделал следующее.

Подключаемся к нашему пациенту по Winbox и открываем раздел IP->Firewall->Filter Rules. На скриншоте ниже у меня уже добавлены необходимые правила для обработки трафика на 53 порту.

Что бы сделать так же, добавляем первое правило.

- Chain – input

- Protocol – 17(udp)

- Dst.port – 53

- In.interface – ваш интерфейс, куда включен шнурок провайдера. В моем случае это pppoe-соединение Ростелекома.

- Action – add src to address list

- Address List – DNS_FLOOD (название может быть любым)

И второе правило.

- Chain – input

- Protocol – 17(udp)

- Dst.port – 53

- In.Interface – ваш интерфейс, куда включен провайдер

- Action – drop

Отключаем стандартные порты

Обычные пользователи не обращают на них внимания, но я рекомендую всем либо выключить к ним доступ, либо настроить правила фильтрации. Самое простое, как закрыть порты:

Заходим IP-Services и видим список портов. Я всегда закрываю все, кроме Winbox потому что мне нет в них необходимости. Можно просто выключить, а можно изменить номер порта на тот, который вам нравится, но стоит быть внимательными, не советую менять порты 443, 80. Это служебные порты и их изменение может привести к потере доступа в Интернет. У меня выглядит вот так:

Закрываем любой порт

Для того, что бы закрыть любой порт для подключения из внешней сети достаточно одного правила, которое по своей сути очень простое. В нем мы указываем тип трафика – снаружи, номер порта или диапазон портов, на каком интерфейсе слушать и что с этим трафиком делать. Для примера давайте закроем порт 8080.

IP->Firewall->Filter Rules->New Firewall rule (синий плюсик)

- Chain – input

- Protocol – tcp

- Dst.port – 8080

- In.Interface – ваш интерфейс

- Action – drop

Все! Вот так просто! Порт закрыт. Но будьте предельно аккуратны, не стоит беспорядочно закрывать все. В mikrotike с завода идет принцип запрещено все, что не разрешено. Поэтому сильно заморачиваться нет необходимости.

В следующий раз напишу, как закрыться от брутфорса и флуда, если нет возможности закрыть порт целиком.

Открываем и закрываем порты на роутерах разных фирм

Интернет дает возможность не только посещать разнообразные сайты, пользоваться почтой и общаться с друзьями. Он используется еще и для специфических задач, к которым относится все — от онлайн игр до VPN и VOiP-телефонии. Такие функции чаще всего, кроме обычного соединения, требуют еще и специальных настроек – открытых портов на роутере.

Зачем это нужно?

Порт – это натуральное число, которые указывается в заголовках транспортного уровня. Каждый пакет любой программы, которая работает с сетью или интернетом, отправляется через один из нескольких тысяч портов.

Физически на роутере порт – это разъем, в который вставляется обжатый кабель. Если кабель напрямую воткнут в разъем компьютера – вникать в настройки портов не придется. Чаще всего, в этом случае все они открыты по умолчанию. Но если в квартире стоит маршрутизатор – информация об их настройке может быть полезна.

Как открыть порты на роутере?

Настройка оборудования зависит от модели производителя устройства. Но есть предварительные установки, одинаковые для всех. Для начала следует определить адрес роутера.

Если IP-адрес роутера уже настраивался и не соответствует тому, который указан на наклейке снизу устройства – узнавать его придется вручную. Реализуется это просто – сочетанием клавиш Win+R можно открыть окно Выполнить. И вписать туда команду, вызывающую оснастку сетевых подключений – ncpa.cpl.

Это же можно сделать и другим способом – через «Панель управления», найдя там «Сеть и Интернет», а в нем – «Сетевые подключения». Затем определить активное соединение, которое происходит через роутер, зайти в сведения о нем.

В сведениях будет строка «Шлюз по умолчанию» — это и есть адрес роутера. Необходимо зайти по этому адресу, набрав его в браузере, ввести логин и пароль, и попасть в параметры устройства.

Для выполнения дальнейших действий необходимо авторизоваться в административном интерфейсе роутера. Данные либо указаны на самом устройстве, либо уже менялись пользователем и их необходимо вспомнить. Можно сбросить маршрутизатор до заводских настроек, если на нем не было важных изменений, а порты пробросить необходимо. Если же пользователь не в курсе, как после сброса восстановить настройки подключения, то лучше обратиться к специалистам или техподдержке провайдера.

Работа производится в два этапа. Сперва задается адрес компьютеру, а потом открываются порты.

Для открытия или закрытия портов на роутере Асус, после авторизации в Администрировании необходимо перейти в «Локальную сеть» и там «DHCP-сервер».

В нижней части страницы будет «Включить назначение вручную», выбрать «Да».

Еще ниже будет список MAC-адресов. Следует подключить компьютер, которому будет задан статический адрес, «Добавить», а после – «Применить».

Обычно человек, который собирается открывать порты на роутере, знает, какой именно следует открыть. Если это не так – стоит уточнить данные. Для проброса выбирается «Интернет», а в нем – «Переадресация портов». В подпункте «Включить переадресацию» ставится «Да». После важно заполнить все необходимые поля, «Добавить» и «Применить». После этого роутер перезагружается и работает по новым правилам.

Huawei

Настройка роутера Huawei отличается несильно. Раздел для настройки — Forwarding Rules, а в нем — PortMapping Configuration. Прописывается Тип – Custom, внешние WAN-соединения и сами порты в диапазоне от — External Start Port, до — External End Port. Если открыть необходимо один – он пишется в последний. Адрес, которому открыть – в Internal Host.

Необходимо проверить галочку у Enable Port Mapping и нажать Apply. После перезагрузки все заработает.

Tenda

Маршрутизаторы Tenda имеют весьма дружественный интерфейс. В дополнительных параметрах следует найти привязку IP-MAC и сверить/вписать IP.

Затем в переадресации вписывается нужный адрес устройства. После – внутренний и внешний порты.

Netis

В Netis, как и в ASUS для открытия порта на маршрутизаторе в отдельной вкладке прописывается статический адрес подключаемого устройства. После – «Переадресация» — «Виртуальный сервер». Необходимо заполнить адрес, протокол, внешний и желаемый порты и «Добавть».

TP-Link

Для TP-Link правила таковы: переходим в «Forwarding», а оттуда в «Virtual Servers» , слева кнопка «Add New..».

Поле Service port – добавление порта, IP Address – путь к устройству.

D-Link

D-Link ради безопасности системы предложит сменить администраторский пароль для входа в веб-интерфейс. Открытие и закрытие портов происходит через «Виртуальные серверы» по пути: «Межсетевой экран» — «Виртуальные порты». Как и в других будет кнопка «Добавить».

Далее настраивается по принципу остальных маршрутизаторов.

Ростелеком

Следует ввести MAC-адрес, он прописывается через двоеточия и IP.

Затем добавляются нужные порты и адрес локальный через «Триггер» во вкладке «NAT».

Возможные проблемы

При настройке проблемы чаще всего связаны с ошибками в них или багами оборудования. Сперва стоит перепроверить введенные данные и перезагрузить маршрутизатор. Если до этого роутер был настроен под другие нужды – его стоит сбросить до заводских настроек удерживанием клавиши «Reset» и перенастроить заново.

Стоит учесть, что открыть заданный порт можно лишь для одного устройства в сети, для этого в любом роутере прописывается конечное, получающее заданный доступ рабочее место.

Как установить ограничение для портов на беспроводном маршрутизаторе TP-Link

Откройте браузер и в адресной строке введите сетевой IP адрес маршрутизатора (по умолчанию 192.168.1.1), затем нажмите Enter (Ввод).

Введите логин и пароль для входа в web -интерфейс, по умолчанию и логин, и пароль admin .

Нажмите Security -> Firewall (Безопасность -> Брандмауэр) в левой части страницы.

Активируйте Firewall (Брандмауэр) и функцию IP Address Filtering (Фильтрация по IP адресам), выберите Allow the packets not specified by any filtering rules to pass through the router (Разрешить пакеты, не указанные в правилах фильтрации).

Нажмите Save (Сохранить), чтобы сохранить настройки.

Нажмите IP Address Filtering (Фильтрация по IP адресам) в левой части страницы.

Нажмите Add New (Добавить), чтобы создать и настроить правило фильтрации.

Введите IP-адрес и порт сервиса, который вы хотите ограничить. Затем выберите Deny (Отклонить) в выпадающем меню Action (Действие).

Нажмите Save (Сохранить), чтобы сохранить настройки.

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

Подписаться на рассылку Мы с ответственностью относимся к вашим персональным данным. Полный текст положения об обработке персональных данных доступен здесь. С нашими условиями использования и программой улучшения пользовательского опыта можно ознакомиться здесь.

Как закрыть 23 порт на роутере

Откройте браузер и в адресной строке введите сетевой IP адрес маршрутизатора (по умолчанию 192.168.1.1), затем нажмите Enter (Ввод).

Введите логин и пароль для входа в web -интерфейс, по умолчанию и логин, и пароль admin .

Нажмите Security -> Firewall (Безопасность -> Брандмауэр) в левой части страницы.

Активируйте Firewall (Брандмауэр) и функцию IP Address Filtering (Фильтрация по IP адресам), выберите Allow the packets not specified by any filtering rules to pass through the router (Разрешить пакеты, не указанные в правилах фильтрации).

Нажмите Save (Сохранить), чтобы сохранить настройки.

Нажмите IP Address Filtering (Фильтрация по IP адресам) в левой части страницы.

Нажмите Add New (Добавить), чтобы создать и настроить правило фильтрации.

Введите IP-адрес и порт сервиса, который вы хотите ограничить. Затем выберите Deny (Отклонить) в выпадающем меню Action (Действие).

Нажмите Save (Сохранить), чтобы сохранить настройки.

Для безопасной настройки роутера веб-интерфейса недостаточно

Итак, роутер Asus был взломан через Интернет при обычном просмотре фильма онлайн на планшете в домашней сети. Гаджет, соответственно, был подключён по WiFi. При этом, на планшете использовался фирменный браузер, — без всяких плагинов, — с самой свежей версией модной ОС.

Казалось бы, ничто не предвещало беды! Ведь маршрутизатор был защищён длинным паролем, telnet-доступ (как и администрирование через браузер из Интернета) были заблокированы, беспроводная сеть была доступна только для доверенных MAC-адресов, а для шифрования использовалось технология WPA2-PSK (AES). Идентификатор сети SSID был скрыт (и так далее).

Однако настройка роутера Asus была изменена прямо с веб-страницы «кинотеатра», после чего Интернет пропал, а после перезагрузки роутера связь возобновилась с досадным «нововведением». Пароль для админки роутера уже не работал!

Этот случай ярко продемонстрировал, что настройка роутера должна включать в себя не только обязательные манипуляции с веб-интерфейсом, но и нечто большее!

И связано это с тем, что производители домашних маршрутизаторов не всегда предоставляют новые прошивки вовремя, а роутеры со старым программным обеспечением часто содержат известные хакерам уязвимости.

Как же всё-таки не дать взломать роутер?

0. Прежде всего, следуйте инструкциям из текста по ссылке, нужный раздел называется Как настроить WiFi (иначе дальше можно не читать).

1. Тщательно поищите в Интернете, не входит ли производитель вашего WiFi-роутера в заголовки новостей про уязвимости.

Пример запроса на английском языке: «asus router vulnerability» (на русском информация может запаздывать).

Вендор «засветился»? Надо действовать! Причём, действовать даже в том случае, если используется другая модель WiFi-роутера, чем в обзорах (вашу могли не успеть протестировать, либо тестер живёт в стране, где она не продаётся).

Внимание! Дальнейшие действия вы выполняете на свой страх и риск. Автор не может предугадать последствий для всех роутеров всех производителей при настройке всех версий операционных систем. Перепрошивка и iptables — это серьёзно, есть шанс поломать устройство так, что не восстановит и сервисный центр! Особенно это касается перепрошивок!

2. Если засвеченная в Инете уязвимость «лечится» новой прошивкой, попробуйте поменять прошивку. Не торопитесь, внимательнейшим образом прочтите инструкции на сайте производителя!

Совет: под рукой желательно иметь запасной рабочий WiFi-маршрутизатор, если перепрошивка «превратит в кирпич» (или временно сделает недоступным) вашего основного «пациента». Либо, как минимум, нужен альтернативный доступ в Интернет с мобильного устройства, не привязанного к «локалке» и WiFi.

Подсказка: мы не рекомендуем использовать «альтернативные» прошивки, хотя бы потому, что в них уязвимости тоже встречаются. Альтернативные прошивки — это вовсе не панацея против взлома (хотя, конечно, некоторые из них допускают более тонкие настройки безопасности)

Настройка маршрутизатора: вначале — обязательная проверка сброса параметров через выключение и включение