Для настройки IPsec VPN-туннеля между маршрутизаторами TP-Link вам необходимо совершить следующие действия:

1. Установить соединение между двумя устройствами

2. Уточнить настройки маршрутизаторов, необходимые для создания IPsec VPN-туннеля

3. Настроить параметры IPsec VPN-туннеля на yстройстве TL-ER6120 (Маршрутизатор «А»)

4. Настроить параметры IPsec VPN-туннеля на устройстве TL-R600VPN (Маршрутизатор «B»)

5. Проверить настройки IPsec SA

ПРИМЕЧАНИЕ: В данном примере мы используем устройства TL-ER6120 и TL-R600VPN. Способ настройки IPsec VPN-туннеля для устройства TL-WR842ND является таким же, как и для устройства TL-R600VPN.

Установка соединения между двумя устройствами:

Перед установкой VPN-туннеля, убедитесь, что два маршрутизатора подключены к сети интернет. После того как вы убедились, что для каждого маршрутизатора установлено активное интернет-соединение, вам необходимо проверить настройки VPN для данных устройств. Для этого следуйте инструкции ниже.

Проверьте настройки маршрутизатора, необходимые для установки IPsec VPN-туннеля

Для проверки настроек, необходимых для двух маршрутизаторов, перейдите на веб-страницу управления маршрутизатором «А».

Страница состояния маршрутизатора «А»:

Страница состояния маршрутизатора «B»:

Настройка параметров IPsec VPN-туннеля для устройства TL-ER6120

(маршрутизатор «А»)

Шаг 1 : На веб-странице управления нажмите VPN, затем IKE Proposal.

В пункте IKE Proposal по своему усмотрению введите наименование (Proposal Name), выберите параметры aутентификаци (Authentication), шифрования (Encryption) и DH Group. В данном примере мы вводим параметры MD5, 3DES, DH2.

Шаг 2: Нажмите «Добавить» (Add)

Шаг 3: Нажмите IKE Policy, по своему усмотрению введите наименование (Policy Name), выберите режим обмена (Exchange Mode). В данном примере мы используем параметры «Основной» (Main), выбираем IP-адрес (IP Address) в качестве вида ID (ID type).

Шаг 4: В пункте IKE Proposal 1 в данном примере мы используем test 1. Введите Pre-shared Key и SA Lifetime, DPD должен быть отключен.

Шаг 5: Нажмите «Добавить» (Add).

Шаг 6: Нажмите IPsec в меню слева, затем нажмите IPsec Proposal. Выберите протокол защиты (Security Protocol), ESP аутентификацию (ESP Authentication) и ESP шифрование (ESP Encryption), которые вы хотите использовать для VPN-туннеля. В данном случае мы вводим параметры ESP, MD5 и 3DES.

Шаг 7: Нажмите «Добавить» (Add)

Шаг 8: Нажмите IPsec Policy, по вашему усмотрению введите наименование (Policy Name), режим (Mode) должен быть установлен LAN-to-LAN. Введите значение локальной подсети (Local Subnet) и удаленной подсети (Remote Subnet).

Шаг 9 : Выберите WAN, который вы используете, и введите удаленный шлюз (Remote Gateway). В данном примере в качестве удаленного шлюза (Remote Gateway) используется WAN IP-адрес 218.18.1.208.

Шаг 10 : В поле Policy Mode выберите IKE.

Шаг 11 : В графе IKE Policy мы выбираем пункт test1, который уже используется.

Шаг 12 : В графе IPsec Proposal в данном примере мы используем ipsec1.

Шаг 13 : В пункте PFS в данном примере мы выбираем NONE, в пункте SA Lifetime введите «28800» или значение по своему усмотрению.

Шаг 14 : В графе «Статус» (Status) выберите «Активировать» (Activate).

Шаг 15: Нажмите «Добавить» (Add).

Шаг 16: Выберите «Включить» (Enable), затем нажмите «Сохранить» (Save).

Настройка параметров IPsec VPN-туннеля для устройства TL-R600VPN

(маршрутизатор «B»)

Шаг 1: Перейдите в IpsecVPN -> IKE, нажмите «Добавить новый» (Add new)

Шаг 2: Введите наименование (Policy Name) по своему усмотрению, в данном примере мы используем test2. В пункте режим обмена (Exchange Mode) выберите «Основной» (Main).

Шаг 3 : Алгоритм аутентикации (Authentication Algorithm) и алгоритм шифрования (Encryption Algorithm) являются такими же, как и в настройках маршрутизатора «А», в данном примере мы используем MD5 и 3DES.

Шаг 4 : Для DH Group выберите DH2, так же как и для маршрутизатора «А».

Шаг 5 : Введите Pre-share Key и срок SA Lifetime, убедитесь, что они совпадают с маршрутизатором «А».

Шаг 6 : Нажмите «Сохранить» (Save).

Шаг 7 : Выберите IPsec в меню слева и нажмите «Добавить новый» (Add new).

Шаг 8 : Введите наименование (Policy Name), в данном примере мы используем ipsec2.

Шаг 9 : Введите значения локальной подсети (Local Subnet) и удаленной подсети (Remote Subnet), затем введите значение удаленного шлюза (Remote Gateway), которым является WAN IP-адрес маршрутизатора «А» — 218.18.0.233.

Шаг 10 : В пункте режим обмена (Exchange mode) выберите IKE, в пункте протокол защиты (Security Protocol) выберите ESP.

Шаг 11 : Алгоритм аутентификации (Authentication Algorithm) и алгоритм шифрования (Encryption Algorithm) являются такими же, как и в настройках маршрутизатора «А», в данном примере мы используем MD5 и 3DES.

Шаг 12 : В пункте IKE Security Policy в данном примере мы используем test2.

Шаг 13 : В пункте PFS мы выбираем NONE, в пункте Lifetime введите «28800» или значение по своему усмотрению.

Шаг 14 : В поле статус выберите «Включить» (Enable)

Шаг 15 : Нажмите «Сохранить» (Save).

Шаг 16 : Нажмите «Включить» (Enable) IPsec и далее нажмите «Сохранить» (Save).

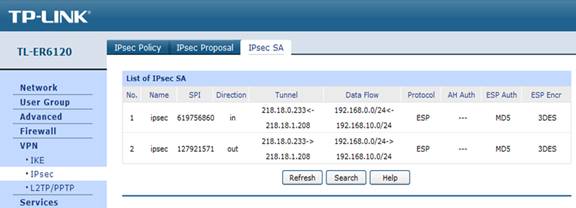

Проверка IPsec SA

Маршрутизатор «А»:

Маршрутизатор «B»:

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

В современном бизнесе все больше компаний стремятся объединить несколько офисов в одну сеть для улучшения коммуникаций и повышения эффективности работы. Одним из самых популярных способов осуществления этой задачи является использование роутеров. Роутеры позволяют создать виртуальную частную сеть (VPN), через которую можно подключить различные офисы, находящиеся в разных географических местах.

Перед тем как приступить к объединению двух офисов с помощью роутеров, необходимо выполнить несколько подготовительных шагов. Во-первых, необходимо выбрать подходящую модель роутера и установить его в каждом офисе. Во-вторых, необходимо получить статические IP-адреса для каждого офиса. Также необходимо провести предварительную настройку роутеров, установив различные параметры сети и безопасности.

После подготовительных шагов можно приступить к фактическому объединению двух офисов в одну сеть. Сначала необходимо подключить роутеры в каждом офисе к локальным сетям и настроить их на работу в режиме VPN. Затем необходимо установить VPN-туннель между двумя роутерами, чтобы обеспечить безопасное соединение между офисами. После установки VPN-туннеля можно настроить дополнительные параметры сети, такие как маршрутизация, фильтрация трафика и QoS (Quality of Service).

Содержание

- Выбор необходимого оборудования для объединения офисов

- Настройка роутера в первом офисе

- Настройка роутера во втором офисе

- Установка VPN-соединения между офисами

- Проверка и настройка общей сети после объединения офисов

Выбор необходимого оборудования для объединения офисов

При объединении двух офисов в одну сеть с помощью роутеров важно правильно подобрать необходимое оборудование. Ваш выбор должен основываться на требованиях к сети, ее масштабе и потребностях офисов.

Вот несколько факторов, которые необходимо учесть при выборе оборудования:

- Пропускная способность: Убедитесь, что роутер обеспечивает достаточную пропускную способность для объединенной сети офисов. Рассчитайте максимальное количество одновременных пользователей и устройств, которые будут подключены к сети, и выберите роутер соответствующей мощности.

- Беспроводной доступ: Если вам необходимо предоставить беспроводной доступ к сети в обоих офисах, выберите роутер с поддержкой Wi-Fi и соответствующими характеристиками. Убедитесь, что он поддерживает стандарты Wi-Fi, которые используются в ваших офисах (например, 802.11ac).

- Физические порты: Оцените требования к количеству физических портов, необходимых для подключения компьютеров, принтеров и других устройств. Учтите возможность подключения дополнительного оборудования в будущем.

- Встроенные защитные механизмы: Обратите внимание на наличие встроенных механизмов защиты, таких как фаервол и виртуальная частная сеть (VPN), чтобы обеспечить безопасность вашей объединенной сети.

- Удобство использования: Выберите роутер, который легко настраивается и управляется. Обратите внимание на наличие удобного интерфейса пользователя и инструментов управления, которые упростят вам работу с сетью.

Помните, что выбор оборудования влияет на производительность и безопасность вашей сети, поэтому обратитесь к специалистам, если у вас возникают сомнения или вопросы.

Настройка роутера в первом офисе

Шаг 1: Подключите роутер к источнику питания и убедитесь, что он включен.

Шаг 2: Соедините один конец Ethernet-кабеля с портом WAN (Wide Area Network — сеть широкой области) на роутере.

Шаг 3: Подключите другой конец Ethernet-кабеля к свободному порту на сетевом коммутаторе в офисе.

Шаг 4: Войдите в настройки роутера через веб-интерфейс. Для этого откройте веб-браузер и введите IP-адрес роутера в адресной строке. Обычно IP-адрес указан на задней панели роутера или в документации.

Шаг 5: Введите логин и пароль администратора роутера. Если вы не знаете эти данные, обратитесь к документации или справке роутера.

Шаг 6: Настройте роутер в соответствии с требованиями вашей сети. Важно настроить LAN (Local Area Network — локальную сеть) на роутере, чтобы присвоить уникальный IP-адрес роутеру в сети. Также, установите пароль для доступа к беспроводной сети, если требуется.

Шаг 7: Проверьте подключение к интернету, открыв веб-браузер и попытавшись открыть веб-страницу. Если страница открывается, значит, настройка роутера в первом офисе выполнена успешно.

Повторите эти шаги для настройки роутера во втором офисе, чтобы завершить процесс объединения двух офисов в одну сеть.

Настройка роутера во втором офисе

1. Подключите кабель Ethernet от модема Интернет-провайдера к порту WAN роутера во втором офисе.

2. Подключите компьютер к одному из портов Ethernet на роутере во втором офисе с помощью Ethernet-кабеля.

3. Включите роутер и компьютер.

4. Откройте веб-браузер на компьютере и введите IP-адрес роутера во втором офисе в адресной строке. По умолчанию IP-адрес роутера может быть указан на его корпусе или в документации к роутеру.

5. В появившемся окне авторизации введите учетные данные вашего роутера (имя пользователя и пароль). Если вы не внесли изменения в стандартные учетные данные, попробуйте следующие:

Имя пользователя: admin

Пароль: admin или password

6. После успешной авторизации вы попадете в веб-интерфейс роутера. В этом интерфейсе вы сможете настроить различные параметры роутера.

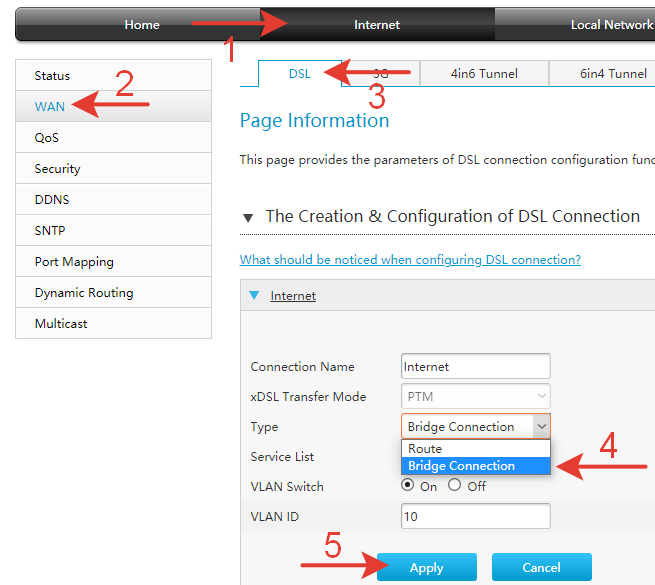

7. Перейдите на страницу настроек WAN (Wide Area Network) роутера. Обычно она расположена в меню «Настройки» или «Интернет». В этом разделе вам нужно будет настроить тип подключения к Интернету во втором офисе. Настройки будут зависеть от вашего провайдера, поэтому ознакомьтесь с его рекомендациями или обратитесь в службу поддержки провайдера для получения необходимой информации.

8. Введите все необходимые настройки, такие как IP-адрес, подсеть, шлюз и DNS-серверы. Эти параметры можно получить у провайдера Интернет-соединения.

9. После внесения всех настроек сохраните изменения и перезагрузите роутер. Веб-интерфейс роутера должен предложить вам возможность сохранить и применить изменения.

10. После перезагрузки роутера у вас должно быть рабочее Интернет-подключение во втором офисе. Проверьте его, открыв веб-браузер и перейдя на любой сайт.

Примечание: В случае возникновения проблем с настройкой роутера или подключением к Интернету, рекомендуется обратиться в службу поддержки вашего провайдера или к специалисту по сетевой инфраструктуре.

Установка VPN-соединения между офисами

Для установки VPN-соединения между офисами необходимо выполнить следующие шаги:

| Шаг | Описание |

| 1 | Выберите VPN-протокол. Для установки VPN-соединения между офисами может использоваться различные протоколы, такие как PPTP (Point-to-Point Tunneling Protocol), L2TP (Layer 2 Tunneling Protocol) или IPsec (Internet Protocol Security). Выбор протокола зависит от требований вашей сети и доступных возможностей оборудования. |

| 2 | Настройте VPN-сервер. В каждом офисе необходимо настроить VPN-сервер, который будет обрабатывать и шифровать данные, передаваемые между офисами. Для этого требуется специальное оборудование или программное обеспечение, поддерживающее выбранный протокол VPN. |

| 3 | Создайте VPN-туннель. VPN-туннель — это виртуальное соединение между двумя VPN-серверами, через которое происходит передача зашифрованных данных. Для создания VPN-туннеля нужно настроить параметры соединения на обоих VPN-серверах. |

| 4 | Настройте маршрутизацию. Чтобы обеспечить связность между офисами, необходимо настроить маршрутизацию в сети. Это позволит маршрутизаторам определять, какие данные должны быть переданы через VPN-соединение. |

| 5 | Проверьте соединение. После настройки VPN-соединения между офисами рекомендуется провести тестирование соединения, чтобы убедиться в его работоспособности. Отправьте тестовые данные из одного офиса в другой и убедитесь, что они успешно доставлены. |

Установка VPN-соединения между офисами позволяет создать безопасную и надежную сеть, которая обеспечивает связь и обмен данными между офисами. Это особенно важно для компаний, которые имеют несколько офисов, расположенных на значительном расстоянии друг от друга.

Проверка и настройка общей сети после объединения офисов

После успешного объединения двух офисов в одну сеть с помощью роутеров, необходимо проверить и настроить общую сеть, чтобы обеспечить стабильное и безопасное соединение между офисами.

Вот несколько шагов, которые следует выполнить:

1. Проверка физического подключения

Убедитесь, что все роутеры и компьютеры правильно подключены к сети. Проверьте, что все кабели надежно закреплены и не повреждены. При необходимости замените кабели или исправьте ошибки подключения.

2. Проверка IP-адресов

Убедитесь, что каждый роутер имеет уникальный IP-адрес. Проверьте настройки каждого роутера и убедитесь, что IP-адреса не пересекаются и не конфликтуют друг с другом. Если есть конфликт, измените IP-адреса так, чтобы они были уникальными в пределах сети.

3. Проверка настроек маршрутизации

Убедитесь, что все роутеры настроены на маршрутизацию между офисами. Проверьте настройки маршрутизации на каждом роутере и убедитесь, что они правильно указывают на соседний офис. Если настройки неправильные или отсутствуют, отредактируйте их, чтобы обеспечить правильную маршрутизацию между офисами.

4. Проверка безопасности сети

Убедитесь, что каждый роутер имеет безопасные настройки. Проверьте наличие паролей для доступа к административному интерфейсу каждого роутера, а также настройки брандмауэра. Убедитесь, что брандмауэры настроены на блокирование нежелательного трафика и защиту от внешних угроз.

5. Проверка скорости и надежности соединения

Проверьте скорость и надежность соединения между офисами. Передайте тестовые данные через сеть и проверьте, что они передаются без потерь и задержек. Если обнаружены проблемы скорости или надежности, может потребоваться провести дополнительные настройки, например, улучшить качество сетевого оборудования или пересмотреть параметры соединения.

После прохождения всех этих шагов вы должны иметь функциональную и надежную общую сеть, объединяющую два офиса. При необходимости проведения дополнительных настроек или устранении проблем рекомендуется обратиться к специалистам сетевого оборудования.

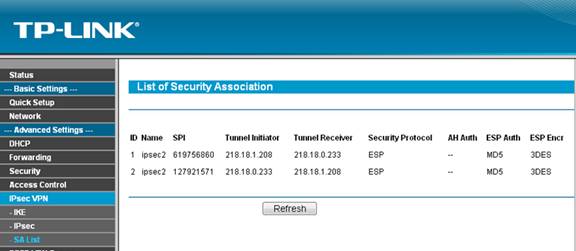

Постановка задачи: к ЛВС и серверу в главном здании учреждения необходимо подключить ЛВС филиала, расположенного в другом городе.

Схема подключения на рисунке ниже.

В результате настроек между двумя роутерами MikroTik создается L2TP туннель, через который передается информация с IPsec шифрованием.

Освоить MikroTik Вы можете с помощью онлайн-куса

«Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

В схеме использованы 2 роутера MikroTik RB750Gr3 с прошивкой 6.49. Чтоб их различать, заданы номера: сервер-101, клиент-102.

Конфигурация роутеров сброшена на пустую (blank).

Все настройки выполняются из локальных сетей 1 и 2 через WinBox или командную строку.

При написании имен интерфейсов следует учитывать, что командная строка чувствительна к регистру.

В MikroTik RB750Gr3 отсутствует аппаратная поддержка IPsec и вся нагрузка по шифрованию ложится на процессор. Это нужно учитывать, выбирая роутер и исходя из объемов предполагаемого VPN трафика.

Описана реальная ситуация из практики объединения офисов по VPN. Внешние IP-адреса изменены.

Порядок действий.

Настройка сервера VPN.

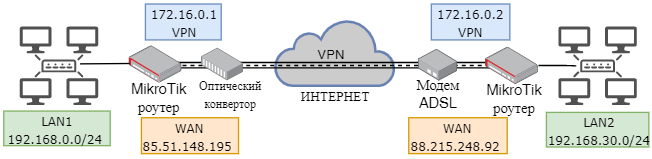

1.Идентификация роутера-сервера.

2.Создание профиля VPN.

3.Активация сервера L2TP.

4.Создание пользователя пользователя.

5.Создание интерфейса.

6.Статический маршрут в направлении LAN2.

7.Правила firewall.

8.Подключение к Интернету (WAN).

9.Настройка локальной сети LAN1.

Настройка клиента VPN.

1.Идентификация роутера-клиента.

2.Настройка интерфейса L2TP

3.Настройка ADSL модема.

4.Настройка внешнего IP-адреса (WAN).

5.Статический маршрут в направлении LAN1.

6.Настройка локальной сети LAN2.

7.Проверка.

8.Firewall в ОС Windows или антивирусе.

9.Трассировка.

10.Удаленное обслуживание.

Настройка сервера VPN.

Роутер-сервер расположен в РШ серверной главного здания. В первый порт подключен патч-корд к оптическому конвертору. В любой из оставшихся портов можно подключить патч-корд к ЛВС1.

Подключаемся к роутеру-серверу из локальной сети через WinBox по MAC-адресу т.к. IP-адрес 0.0.0.0.

1.Обозначим название роутера.

System >> Identity >> 101-SERVER-MINSK (название латиницей, любое понятное)

Через командную строку терминала:

|

/system identity set name=101—SERVER—MINSK |

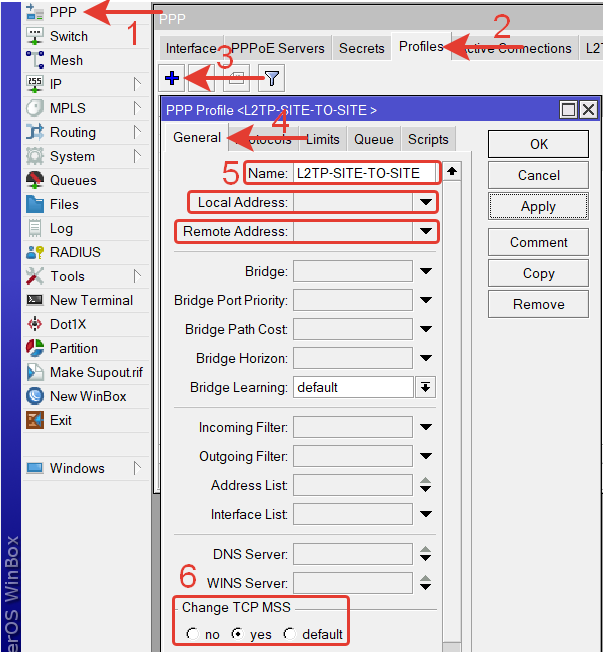

2.Создание профиля VPN.

Профиль нужно создать до активации сервера L2TP, потому что его нужно указывать в настройках этого самого сервера.

Можно использовать дефолтный профиль.

Переходим в меню PPP >> Profiles >>Нажимаем синий крест (плюс).

В открывшемся окне на вкладке Generals вводим настройки.

Name: L2TP-SITE-TO-SITE – любое понятное имя латиницей.

Local Address: не указываем – адрес роутера-сервера в VPN.

Remote Address: не указываем – адрес роутера-клиента в VPN.

Change TCP MSS: yes

Локальный и удаленный адрес в данном случае не указаны.

Локальный (Local) адрес будет указан в учетной записи клиента VPN.

Удаленные (Remote) адреса разные у разных клиентов, и они так же указаны в настройке клиентов.

В качестве удаленного адреса можно указать пул IP-адресов для VPN. Его нужно предварительно создать.

Переходим на вкладку Protocols и выполняем настройки как на картинке ниже.

MPLS: yes — передача пакетов по меткам. wiki

Compression: no – сжатие данных, используется при медленных каналах.

Encryption: yes – шифрование данных, по согласованию с клиентом.

На вкладке Limits можно настроить лимит сессии, время отключения при бездействии, ограничение скорости подключения, одно подключение (Only one).

Настройки вкладок Queue и Scripts не изменялись.

Через командную строку терминала:

|

/ppp profile add name=L2TP—SITE—TO—SITE change—tcp—mss=yes use—compression=no use—encryption=yes use—mpls=yes comment=«L2TP-SITE-TO-SITE TUNNEL» |

Профиль можно вообще не трогать. В описании приведено его создание чтоб обозначить возможность. Бывают ситуации с большим количеством VPN-клиентов, в которых без профиля сложно.

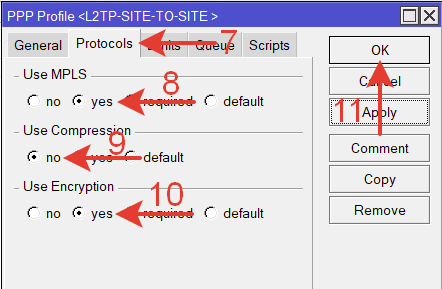

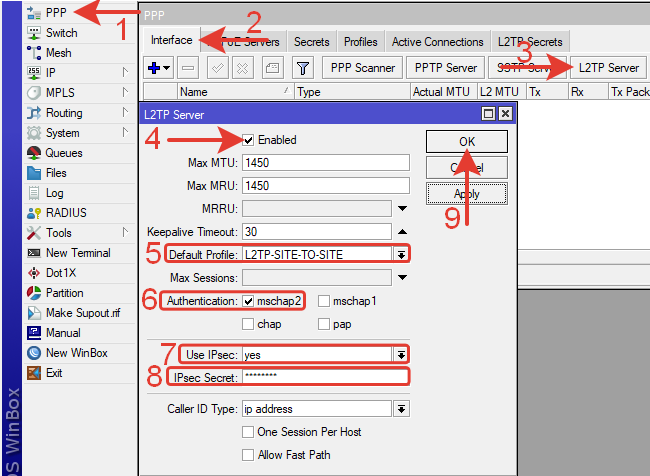

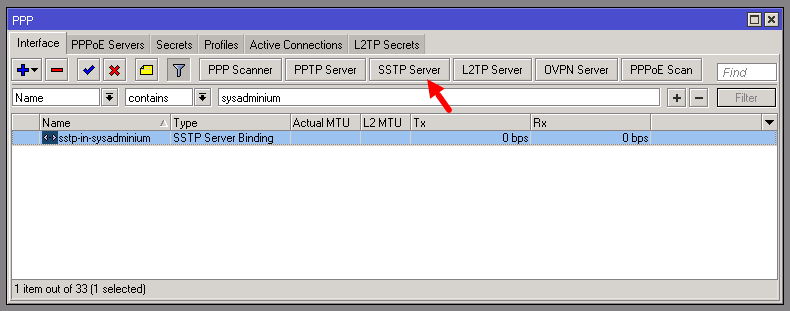

3.Активация сервера L2TP.

Переходим по меню в L2TP сервер: PPP >> Interface >> L2TP Server

В открывшемся окне ставим галочку напротив Enable.

Выбираем созданный ранее профиль Default Profile: L2TP-SITE-TO-SITE (или оставляем дефолтный).

Authentication: mschap2, остальные варианты отключаем.

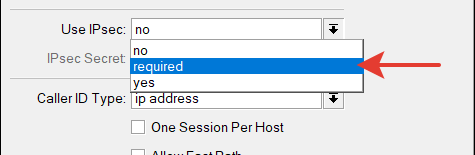

Use IPsec: yes – использование шифрования IPsec.

Причем если выбрать «yes», то это не обязывает использование IPsec. Если выбрать «required», то без IPsec соединение не будет работать.

При первоначальной настройке можно выбрать «yes», чтоб избавится от дополнительной вероятной ошибки подключения. После того, как VPN заработает можно поставить «required» и усложнить пароль.

IPsec Secret: 12345Password – пароль IPsec.

Нажимаем кнопку «ОК».

Через командную строку терминала:

|

/interface l2tp—server server set enabled=yes default—profile=L2TP—SITE—TO—SITE authentication=mschap2 use—ipsec=required ipsec—secret=12345Password |

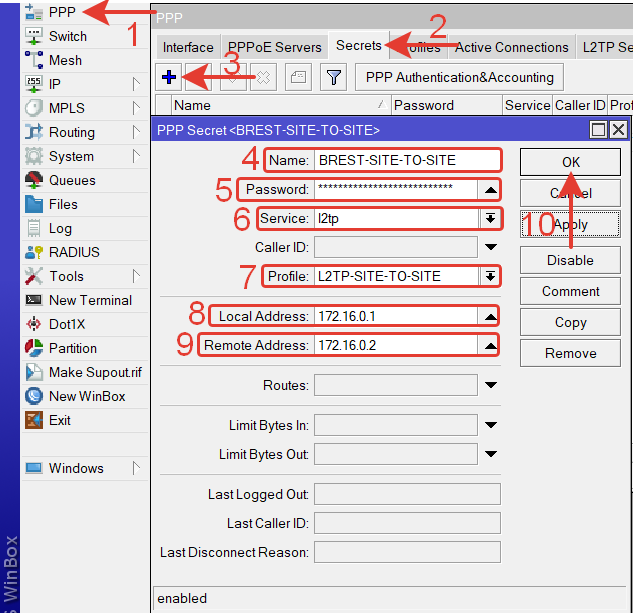

4.Создание пользователя.

PPP >> Secrets >> Нажимаем синий плюс, в открывшемся окне вводим:

Name: BREST-SITE-TO-SITE – имя пользователя VPN (для роутера филиала).

Password: Password12345678 – сложный пароль из латинских букв, цифр и спец.символов разного регистра.

Service: l2tp – тип туннеля (сервиса).

Profile: L2TP-SITE-TO-SITE – созданный ранее профиль, выбираем из выпадающего списка.

Local Address: 172.16.0.1 – локальный адрес роутера в VPN сети.

Remote Address: 172.16.0.2 – IP-адрес роутера филиала в VPN сети.

Нажимаем кнопку «ОК».

Через командную строку терминала:

|

/ppp secret add name=BREST—SITE—TO—SITE password=Password12345678 service=l2tp profile=L2TP—SITE—TO—SITE local—address=172.16.0.1 remote—address=172.16.0.2 comment=102—Brest—site—to—site—secret |

*в имени профиля удобно использовать название города, в котором расположен филиал

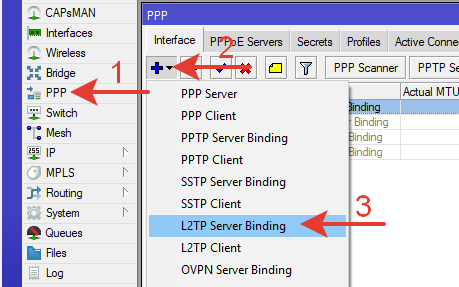

5.Создание интерфейса.

PPP >> Interface.

Из выпадающего меню возле синего крестика выбираем: L2TP Server Binding.

На вкладке General указываем:

Name: 102-BREST-L2TP-SERVER — любое понятное имя латиницей;

User: BREST-SITE-TO-SITE — имя пользователя созданное в Secrets.

Через командную строку терминала:

|

/interface l2tp—server add name=102—BREST—L2TP—SERVER user=BREST—SITE—TO—SITE comment=«Brest site-to-site server interface MikroTik101 <<—>> MikroTik102» |

Практика показывает, что в названии интерфейса удобно использовать направление данного интерфейса. Если сервер находится, например в Минске, а филиал в Бресте, то в названии присутствует город назначения, тип туннеля и обозначение того, что этот интерфейс на роутере-сервере. Это все можно указать в комментариях, но в некоторых выпадающих списках меню при выборе интерфейса комментарий не отображается.

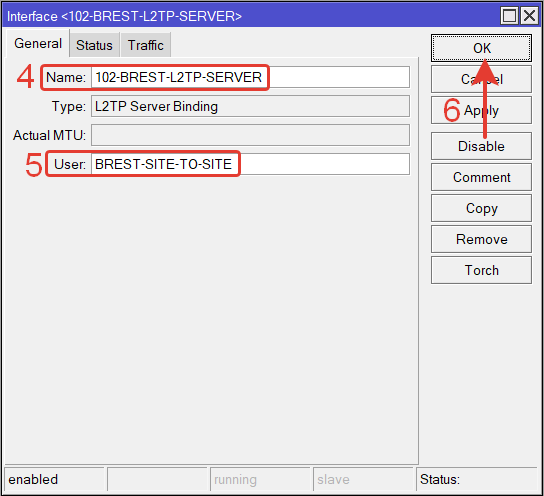

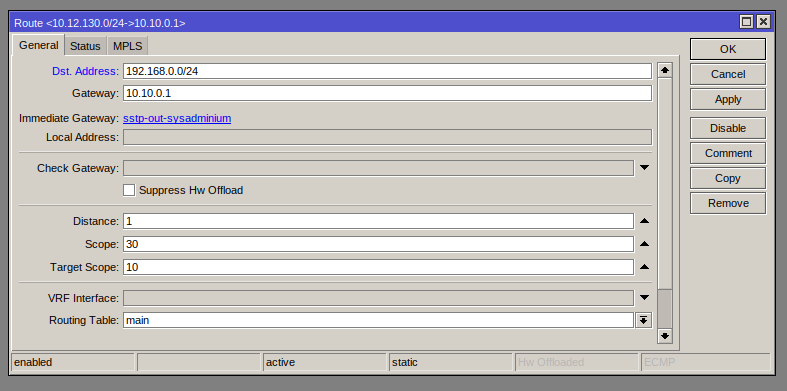

6.Статический маршрут в направлении LAN2.

Создадим статический маршрут, направляющий трафик от пользователей LAN1 к пользователям в LAN2.

IP-адреса в LAN1: 192.168.0.0/24

IP-адреса в LAN2: 192.168.30.0/24

В боковом меню переходим в IP >> Routes.

Нажимаем синий плюс, на вкладке General указываем:

Dst. Address: 192.168.30.0/24 – адрес сети назначения.

Gateway: 172.16.0.2 – шлюз в нужную сеть – указываем IP-адрес противоположного роутера в сети VPN или созданный ранее интерфейс (IP надежнее).

Нажимаем ОК для сохранения настроек.

Через командную строку терминала:

|

/ip route add dst—address=192.168.30.0/24 gateway=172.16.0.2 distance=1 comment=«Route to LAN2 via VPN» |

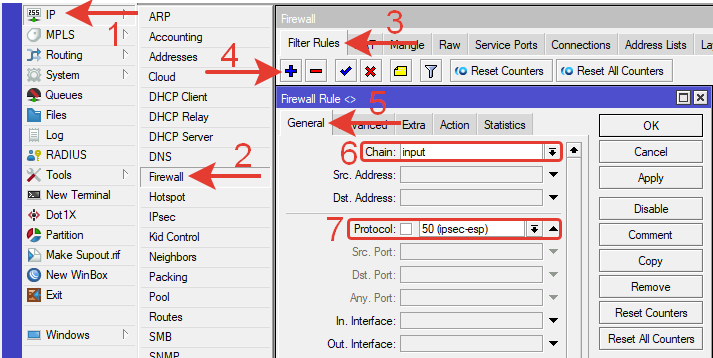

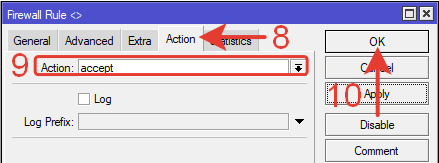

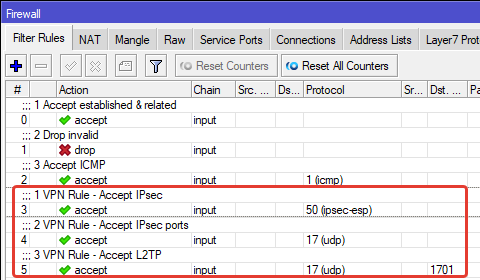

7.Правила firewall.

Создадим правила брандмауэра для разрешения IPsec, L2TP и их портов.

Правило разрешения протокола IPsec.

Переходим по меню: IP >> Firewall >> Filter Rules.

Нажимаем синий плюс, в открывшемся окне на вкладке General вводим настройки:

Chain: input – входящий в роутер трафик.

Protocol: ipsec-esp – протокол.

Переходим на вкладку Action.

Action: accept – разрешающее действие.

Нажимаем ОК для сохранения.

Через командную строку терминала:

|

/ip firewall filter add chain=input protocol=ipsec—esp action=accept comment=«1 VPN Rule — Accept IPsec» |

Остальные правила создаются аналогично. Введем их через командную строку. (для экономии места на странице)

Правило, разрешающее порты IPsec.

|

/ip firewall filter add chain=input action=accept port=500,4500 protocol=udp comment=«2 VPN Rule — Accept IPsec ports» |

Правило, разрешающее порт L2TP.

|

/ip firewall filter add action=accept chain=input dst—port=1701 protocol=udp comment=«3 VPN Rule — Accept L2TP» |

Правила для портов написаны раздельно в перспективе на будущие изменения. Допустим понадобится отключить L2TP и оставить IPsec или наоборот.

Расположить правила желательно ближе к верху списка.

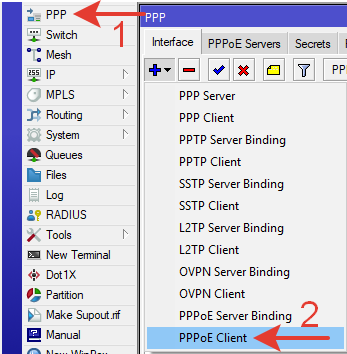

8.Назначим роутеру внешний (WAN) статический IP адрес.

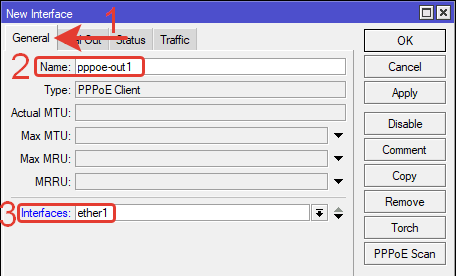

Наш провайдер предоставляет услугу PPPoE с логином и паролем согласно приложению к договору. В разных ситуациях провайдер может предоставлять доступ в Интернет разными способами и сервисами.

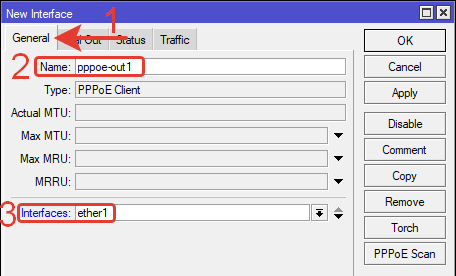

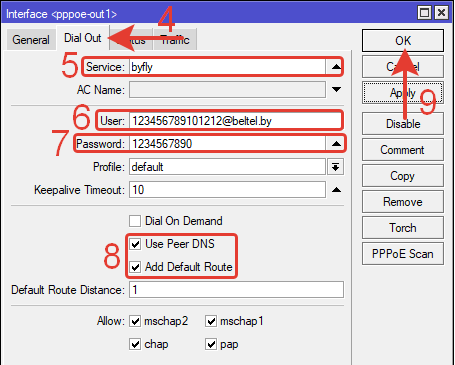

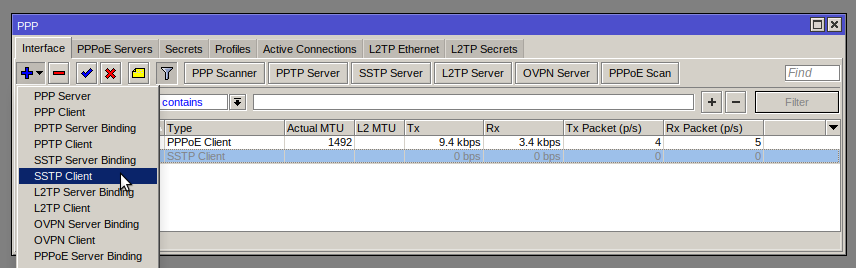

Создаем интерфейс PPPoE клиента: PPP >> PPPoE Client.

В открывшемся окне:

Переходим на вкладку General.

Name: pppoe-out1 – имя нового интерфейса (можно указать любое латиницей)

Interfaces: ether1 – интерфейс к которому подключен провод от оптического терминала провайдера.

Переходим на вкладку Dial Out.

Service: byfly – понятное название латинскими буквами.

User: 123456789101212@beltel.by – имя пользователя из приложения к договору об оказании услуг от провайдера.

Password: 1234567890 – пароль из приложения к договору об оказании услуг.

Use Peer DNS и Add Default Route отмечены галочками.

Протоколы аутентификации отмечены галочками все 4 (не трогаем их при byfly).

ОК для сохранения настроек.

Через командную строку терминала:

|

/interface pppoe—client add name=pppoe—out1 interface=ether1 service—name=byfly user=123456789101212@beltel.by password=1234567890 add—default—route=yes use—peer—dns=yes disabled=no |

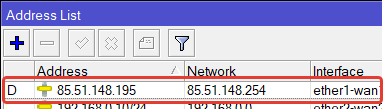

Через некоторое время 0,5-1-2 мин роутер автоматически получит заказанный у провайдера внешний IP-адрес, который будет для него постоянным.

Так же автоматически появятся несколько адресов внешних DNS серверов.

На созданном интерфейсе pppoe-out1 появится статус R (running).

9.Дале следует выполнить настройки локальной сети LAN1 — Bridge, LAN IP, DHCP, DNS, NAT и др.

Для VPN действие не обязательное.

Можно воспользоваться базовой настройкой MikroTik

Кратко в файле конфигурации.

Настройка клиента VPN.

Клиентский филиал подключается в Интернет через ADSL-модем на скорости 10/5Мбит/с. Для филиала заказан внешний статический IP-адрес у провайдера. Хотя это действие на обязательное. Достаточно чтоб был «белый» внешний статический IP-адрес у сервера.

В локальной сети LAN2 7 компьютеров. Им всем необходимо иметь прямой доступ к серверу в LAN1 и общим сетевым папкам.

Сетевое оборудование смонтировано в металлическом ящике на стене.

На распределительный шкаф формата СКС у организации средств конечно же не нашлось. Но зато на складе было много ящиков для пассивного оборудования электрики или связи, с плохой вентиляцией, которые сказали брать и использовать. Главный недостаток такого ящика в паре с активным оборудованием – нагрев, хотя он не критичный. По спецификации RB750Gr3 может работать при температуре до +60С.

Для сравнения:

Датчик температуры в Микротике в ящике всегда показывает +40С.

Датчик температуры в Микротике висящем на стене в помещении +35С +36С.

В серверной с кондиционером температура по датчику в Микротике +29С +30С.

В последующих филиалах уже была сделана доработка конструкции — в верхней и нижней поверхностях ящика насверлены отверстия. Температура +36С +37С, почти как у оборудования, висящего на стене.

Подключаемся через порты 2-5 в роутер. Входим в меню через WinBox по MAC-адресу т.к. роутер сброшен в пустую конфигурацию.

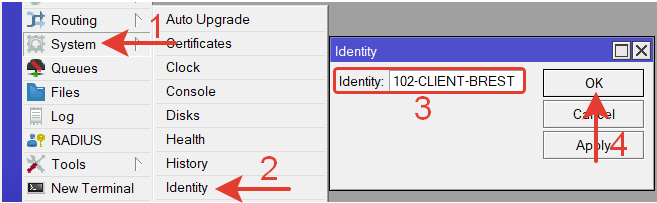

1.Обозначение названия роутера.

System >> Identity >> 102-CLIENT-BREST

Через командную строку терминала:

|

/system identity set name=102—CLIENT—BREST |

*в названии роутера очень удобно использовать название того населенного пункта, в котором он находится

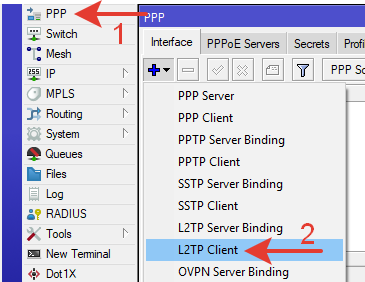

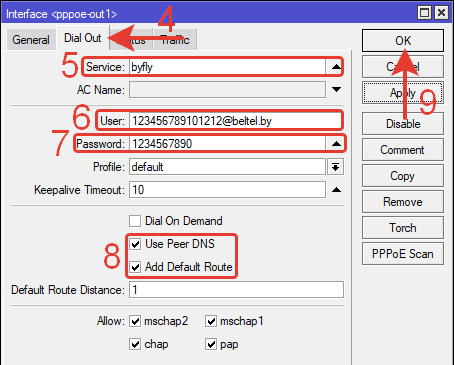

2.Настройка интерфейса L2TP

Переходим в меню PPP, выбираем L2TP Client.

Выполним настройки интерфейса клиента.

На вкладке General, указываем имя. Можно оставить l2tp-out1 либо написать что-то свое для понятности.

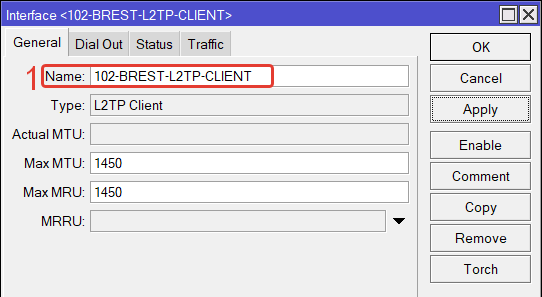

Переходим на вкладку Dial Out.

Connect To: 85.51.148.195 – внешний (WAN) IP-адрес роутера-сервера.

User: BREST-SITE-TO-SITE – имя пользователя, созданное для клиента на сервере.

Password: Password12345678 – пароль, созданный в профиле клиента на сервере.

Активируем галочкой Use IPsec.

IPsec Secret: PasswordIPsec54321 – пароль назначенный для IPsec в сервере.

Allow: mschap2.

Нажимаем ОК для сохранения настроек.

Через командную строку терминала:

|

/interface l2tp—client add name=102—BREST—L2TP—CLIENT connect—to=85.51.148.195 user=BREST—SITE—TO—SITE password=Password12345678 use—ipsec=yes ipsec—secret=12345Password disabled=no allow=mschap2 comment=«Brest site-to-site client MikroTik102 <<—>> MikroTik101» |

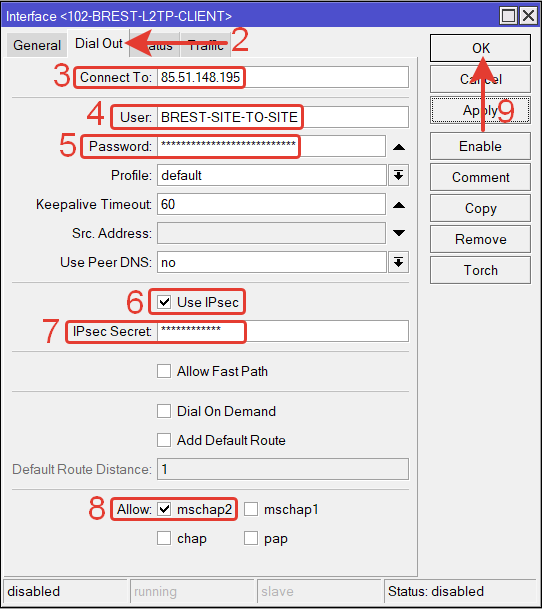

3.Настройка ADSL модема.

Для продолжения настроек VPN туннеля, необходимо перевести модем в режим работы Bridge.

Все модемы разные, но принцип общий. Подключаемся патч-кордом во 2 порт модема. Заходим в интерфейс через браузер по IP-адресу (обычно это 192.168.1.1). Вводим логин-пароль.

Выставляем настройку Bridge Connection.

4.Настройка внешнего IP (WAN).

Соединение VPN не произойдет пока роутеру-клиенту не назначен WAN IP адрес. Сделаем это.

Ситуация аналогична настройке внешнего IP в роутере-сервере. Провайдер предоставляет Интернет через PPPoE.

Создаем интерфейс PPPoE-клиент: PPP >> PPPoE Client.

Переходим на вкладку Dial Out.

Service: byfly – понятное название латинскими буквами.

User: 0987654321111@beltel.by – имя пользователя из приложения к договору об оказании услуг от провайдера.

Password: 1234567890 – пароль из приложения к договору об оказании услуг.

Use Peer DNS и Add Default Route отмечены галочками.

ОК для сохранения настроек.

Через командную строку терминала:

|

/interface pppoe—client add name=pppoe—out1 interface=ether1 service—name=byfly user=0987654321111@beltel.by password=1234567890 add—default—route=yes use—peer—dns=yes disabled=no |

Через некоторое время роутер автоматически получит заказанный у провайдера внешний IP-адрес, который будет для него постоянным.

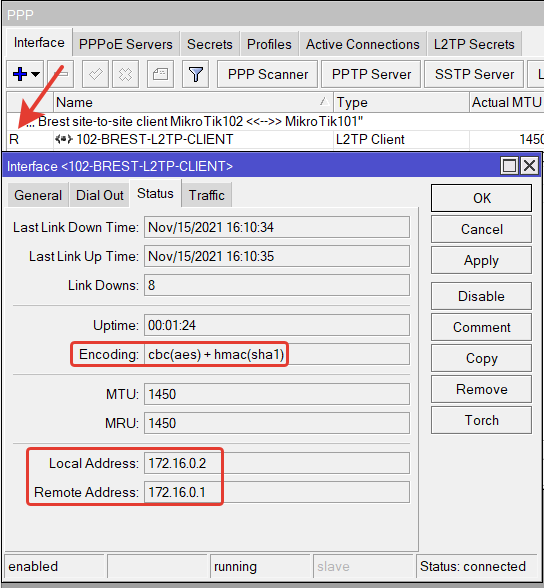

После настройки внешнего интерфейса роутеры должны «увидеть» друг друга. При успешном подключении статус интерфейса станет R (running).

Дополнительно можно проверить вид шифрования (Encoding). Если у него вид как на картинке выше, то работает IPsec. Если что-то другое, то нужно перезагрузить роутеры и проверить еще раз.

Так же нужно убедиться в соответствии назначенных ранее Local и Remote Address.

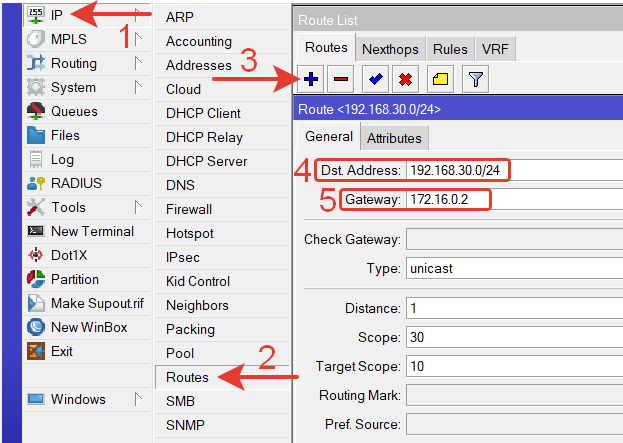

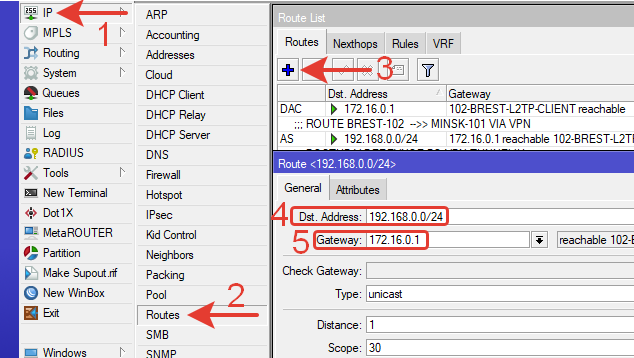

5.Статический маршрут.

Маршрут направляет трафик из LAN2 в LAN1.

IP-адреса в LAN1: 192.168.0.0/24

IP-адреса в LAN2: 192.168.30.0/24

Переходим в меню маршрутов: IP >> Routes >> Нажимаем синий плюс.

На вкладке General указываем:

Dst. Address: 192.168.0.0/24 – адрес сети назначения.

Gateway: 172.16.0.1 – VPN IP-адрес роутера-сервера.

Нажимаем ОК для сохранения настроек.

Через командную строку терминала:

|

/ip route add distance=1 dst—address=192.168.0.0/24 gateway=172.16.0.1 comment=«Route to LAN1 via VPN» |

Вводить правила Firewall для разрешения VPN на роутере-клиенте не нужно.

6.Настройка локальной сети LAN2 — Bridge, LAN IP, DHCP, DNS, NAT и др.

Для VPN действие не обязательное.

Можно воспользоваться базовой настройкой MikroTik

Кратко в файле конфигурации.

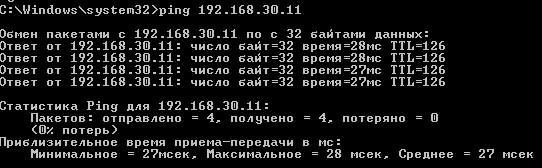

7.Проверка.

Проверяем ping из LAN2 в LAN1 и наоборот. Ping должен проходить в обе стороны.

Можно проверить ping из роутера-клиента в LAN1 и наоборот.

Оборудование в LAN1 и LAN2 общается друг с другом как в одной общей сети.

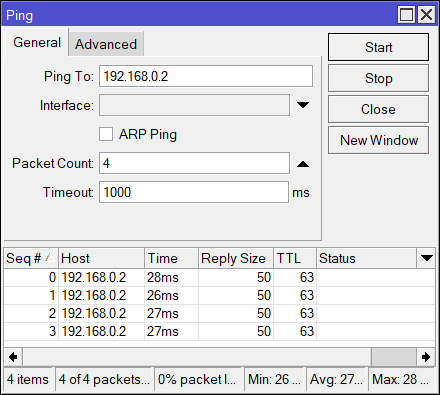

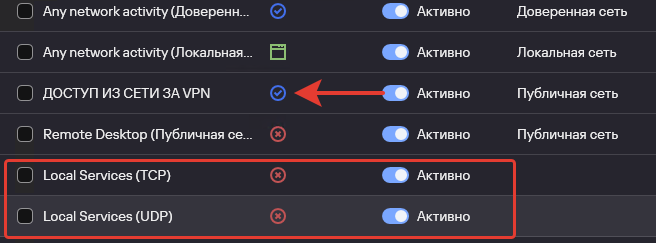

8.Firewall в Windows или антивирусе.

Часто возникает ситуация, когда общие папки или спец. ПО расположены на ПК с Windows Server. У этих систем нужно открывать порты для организации доступа и прохождения пинга.

Если дополнительно установлен антивирус, то он, как правило, управляет брандмауэром операционных систем и доступы нужно задавать в его настройках.

Например, у нас на сервере антивирус KES11. Для того, что проходил ping из сетей за VPN нужно отключить правило блокировки входящего ICMP трафика из внешних сетей, которое установлено по умолчанию.

Сделать это можно в настройках сетевого экрана в меню «Пакетные правила».

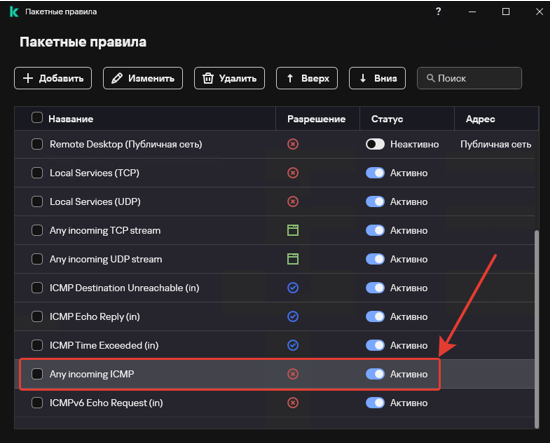

Для того, чтоб был доступ к общим сетевым папкам, нужно открыть 445 порт для адресов сетей за VPN, в нашем случае указать LAN2 (и другие сети если они есть). Это так же делается в пакетных правилах антивируса KES11. Создаем новое правило с понятным названием, например «Доступ из сетей за VPN». Настройки как на картинке ниже.

Правило нужно располагать выше, чем стандартные правила, блокирующие TCP, UDP из внешних сетей.

Таким же способом можно открыть доступ RDP на данный сервер с указанных IP-адресов или другие сервисы, которые нужны для работы. Антивирусы и брандмауэры у всех разные, но принцип действий примерно одинаковый – разрешить определенный трафик из указанной сети за VPN-ом. Как открыть порты в брандмауэрах так же написано тут.

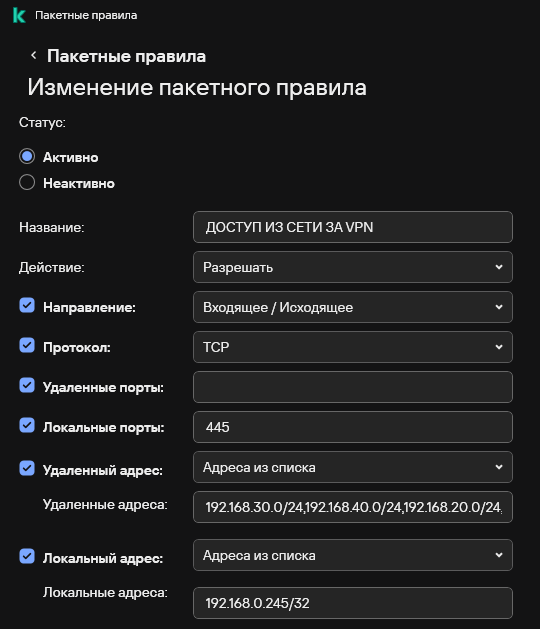

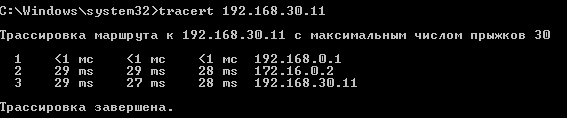

9.Трассировка.

После того, как VPN настроен и ping проходит, нужно убедиться, что трафик идет через туннель сайт-сайт, а не через внешний IP-адрес. Для этого запускаем трассировку на компьютере в LAN1 и указываем IP-адрес любого доступного ПК в LAN2. Смотрим, по какому пути идет трафик.

Трассировка идет через VPN IP-адрес, настройка выполнена верно. Если трафик пойдет через WAN IP-адрес, то настройка сделана не правильно. Нужно смотреть, где IP-адреса расставлены не на своих местах. То же самое нужно сделать из LAN2 в LAN1. Можно выполнить трассировку из роутера (Tools >> Traceroute).

10.Удаленное обслуживание.

Для удаленного обслуживания роутеров-клиентов из главного офиса можно использовать подключение через WinBox или SSH. Для этого нужно указать список доверенных IP-адресов, с которых разрешено подключение. Затем создать правило разрешающее подключение всем кто в списке.

|

/ip firewall address—list add address=192.168.30.0/24 list=TRUST—LIST—MANAGEMET /ip firewall address—list add address=85.51.148.195 list=TRUST—LIST—MANAGEMET /ip firewall filter add action=accept chain=input comment=«Accept remote management» port=22,8291 protocol=tcp src—address—list=TRUST—LIST—MANAGEMET |

Или по аналогичному принципу создать правило для подключения в роутер через VPN интерфейс.

С этими правилами следует работать аккуратно, чтоб не заблокировать себе доступ в роутер.

Для подключения по SSH нужно предварительно загрузить в роутер сертификат (инструкция).

Освоить MikroTik Вы можете с помощью онлайн-куса

«Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Время на прочтение

4 мин

Количество просмотров 33K

Эта статья — продолжение Настройка маршрутизации в сети с неподконтрольным роутером. Итак имеем домашнюю локальную сеть, роутер от провайдера без возможности прошивки и почти без возможности настройки. Ставим в локальной сети сервер. Настраиваем на сервере Wireguard VPN и связываем две локальные сети. Другая локальная сеть — маршрутизатор Xiaomi Mi Router 3G с прошивкой Padavan и установленным Entware.

В принципе инструкций по настройке Wireguard — масса. Но меня долго смущал дополнительный частный диапазон адресов для wireguard. Лично я долго не мог понять, да и сейчас не понимаю, зачем нужно каждому wg устройству назначать адрес из частного диапазона. Могу понять зачем это нужно для одного клиента — ему же нужен какой-то адрес. Но зачем это нужно для связывания двух разных сети — непонятно. У специалистов настройка wireguard вообще не вызывает никаких проблем, но я не они. Кстати мне больше всего понравилась инструкция на сайте keenetic — по ней я все и делал. Возможно данная статья кому-то поможет.

Параметры

-

Локальная сеть — 192.168.2.0/24

-

Роутер — 192.168.2.1

-

Сервер в локальной сети — 192.168.2.4, ethernet интерфейс — enp1s0

-

Другая локальная сеть (за xiaomi mi router) — 192.168.3.0/24

-

wireguard device network (частный диапазон IP адресов из которого назначаются адреса wireguard интерфейсам) — 10.253.1.0/24

-

сервер wireguard address — 10.253.1.2

-

android клиент — 10.253.1.10

-

xiaomi mi router wireguard address — 10.253.1.3

-

Dnsmasq

Чтобы все работало в локальной сети необходимо добавить два новых маршрута, которые мы анонсируем через DHCP, чтобы трафик в другую локальную сеть и wireguard device network шел через наш сервер: /etc/dnsmasq.d/dhcp.conf

На клиенте, который использует DHCP для получения IP адреса и конфигурации это должно выглядеть так:

# ip route

default via 192.168.2.1 dev enp3s0 proto dhcp metric 100

10.252.0.0/14 via 192.168.2.4 dev enp3s0 proto dhcp metric 100

192.168.2.0/24 dev enp3s0 proto kernel scope link src 192.168.2.30 metric 100

192.168.3.0/24 via 192.168.2.4 dev enp3s0 proto dhcp metric 100

Для Windows клиента таблицу маршрутизации можно посмотреть командой route print.

Видим, что трафик для соседней LAN (192.168.3.0/24) и wg private interace (10.252.0.0/14) маршрутизируется через наш сервер (192.168.2.4). Строго говоря wg private interace у меня 10.253.1.0/24, но подсеть 10.254.0.0/16 используется для других нужд и тоже маршрутизируется через сервер, поэтому я написал одно более общее правило вместо двух.

Wireguard сервер

Ставим на сервер пакет wireguard: sudo apt install wireguard.

Генерируем пару ключей (открытый + закрытый) для сервера:

cd /etc/wireguard

wg genkey > private-key

wg pubkey > public-key < private-key

Создаем конфигурацию /etc/wireguard/wg0.conf

Запускаем wireguard sudo systemctl start wg-quick@wg0.service.

Включаем автозапуск для wireguard sudo systemctl enable wg-quick@wg0.service.

В ubuntu все работает — создается интерфейс wg0, создаются маршруты.

Проверить статус можно командой `wg showconf wg0`, `wg show`, маршруты командой `ip route`.

В настройках роутера пробрасываем wireguard порт до нашего сервера.

Android client

Нет смысла еще раз писать то, что уже неплохо написано до нас. Генерируем ключи на Android клиенте, публичный ключ с клиента добавляем в соответствующую секцию конфигурации wireguard сервера.

Padavan + Entware

Файлы настроек:

/opt/etc/wireguard/wg0.conf

/opt/etc/init.d/S50wireguard

Для работы Entware на прошивке Padavan нужна USB флешка. Как ставить entware написано в padavan wiki.

Ставим пакет wireguard-go: `opkg install wireguard-go`. Теоретически можно использовать утилиту `wg-quick` для настройки интерфейса и маршрутизатора, но у меня оно почему-то правильно не заработало. В принципе wg-quick — это простой bash скрипт, можно было и разобраться что именно не работает, но разбираться я не стал.

Итак настраиваем wireguard вручную как написано на официальном сайте. Создаем файл конфигурации /opt/etc/wireguard/wg0.conf. Я закоментировал строчку «Address=…» конфигурации wg0.conf из секции [Interfaces]. Это потому что по какой-то причине `wg setconf` ее не принял, ну и ладно, настроим адрес вручную (командой ip address add dev wg0 10.253.1.3/24).

Выполняем

wireguard-go wg0

ip address add dev wg0 10.253.1.3/24

wg setconf wg0 /opt/etc/wireguard/wg0.conf

ip link set up dev wg0

ip route add 192.168.2.0/24 dev wg0 src 192.168.3.1

iptables -t filter -A INPUT -i wg0 -j ACCEPT

iptables -t filter -A FORWARD -i wg0 -j ACCEPT

Примечание:

Маршрут `ip route add 10.253.1.0/24 dev wg0 src 10.253.1.3` добавился сам, поэтому ручками добавляем только маршрут для 192.168.2.0/24.

Переопределяем iptables policy по умолчанию для цепочек INPUT, FORWARD таблицы filter — у меня значения по-умолчанию были DROP, с ними маршрутизация из локальной сети 192.168.2.0/24 в 192.168.3.0/24 (в мою локальную сеть) не работала.

Все эти команды для запуска и остановки wireguard сохраняем в /opt/etc/init.d/S50wireguard — теперь должно автоматически запускаться при старте маршрутизатора.

Настройка iptables

После некоторых обновлений конфигурации маршрутизатора (например обновление правил белых/черных списков по mac адресу — web интерфейс маршрутизатора -> Advanced settings -> Firewall -> MAC Filter) маршрутизатор с прошивкой padavan сбрасывает правила iptables. Чтобы все продолжало работать в прошивке есть файлик `/opt/etc/init.d/S10iptables` (softlinkg) -> `/opt/bin/update_iptables.sh`, который запускается после обновления конфигурации. В него заносим все правила iptables — у меня там правила для wireguard и правила, которые я настроил для прозрачного использования tor в локальной сети, который настроил по этой инструкции.

Доступ к роутеру из VPN

Поскольку на неподконтрольном роутере нашей основной сети таблицу маршрутизации мы настроить не можем, то не можем и получить к нему доступ из VPN напрямую. Чтобы получить web доступ к роутеру можно добавить nginx reverse proxy configuration. Можно поставить на любой хост из основной локальной сети — но логично поставить на сервер. Например на порту 8081. Ссылку на файл конфигурации надо добавить в директорию /etc/nginx/sites-enabled — обычно сам файл настроек помещают в /etc/nginx/sites-available/ а в sites-enabled создают символическую ссылку`ln -s /etc/nginx/sites-available/local ./`.

Перезагружаем конфигурацию nginx на сервере: `sudo systemctl reload nginx`.

Теперь роутер доступен по адресу `http://192.168.2.4:8081`.

В этой статье описывается процесс объединения двух офисов с помощью VPN протокола SSTP на базе двух роутеров MikroTik.

Схема сети

Будем реализовывать следующую схему:

В каждом офисе есть роутер MikroTik, дающий доступ в интернет.

- Первый роутер:

- внутренний IP — 192.168.0.1

- обслуживает локальную сеть 192.168.0.0/24

- внешний IP — 91.205.152.36

- Второй роутер:

- внутренний IP — 192.168.1.1

- обслуживает локальную сеть 192.168.1.0/24

- внешний IP — 93.203.117.48

Нам нужно соединить оба роутера MikroTik с помощью VPN соединения SSTP. Дополнительно нужно настроить маршрутизацию и фаервол, чтобы компьютеры из одного офиса могли достучаться до компьютеров в другом офисе.

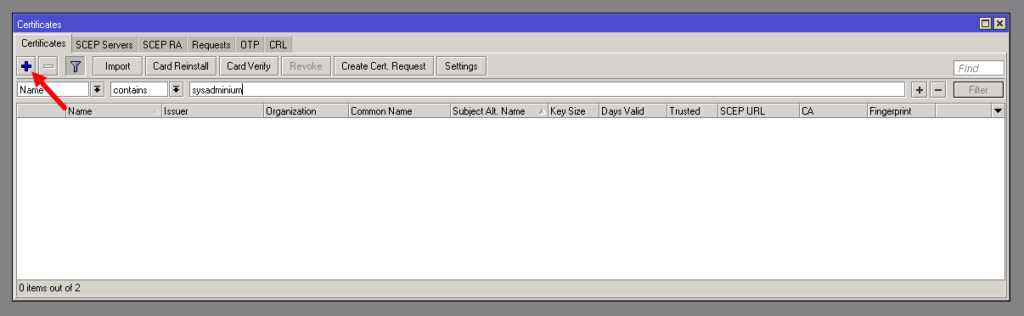

Настройка первого роутера

Создание корневого сертификата

Так как протокол SSTP использует TLS сертификаты, то мы должны выпустить корневой сертификат, и с помощью него выпустить сертификат для SSTP сервера. Для этого перейдем в System / Certificate и создадим новый сертификат.

При создании корневого сертификата заполняем поля следующем образом:

Опишу заполняемые поля:

- Name — видимое имя сертификата.

- Common Name — имя субъекта, которому выдан сертификат. Например, если бы мы делали сертификат для домена, то здесь нужно было бы указать имя этого домена. В корневом сертификате можно указать любое имя, например имя сертификата (Name) или имя организации (Organization).

- Key Size — длина ключа.

- Days Valid — срок действия сертификата в днях.

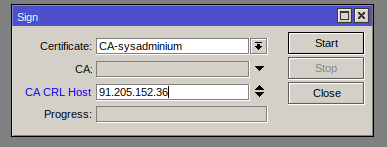

Сохраним сертификат нажав кнопку Apply, и подпишем его нажав кнопку Sign. В открывшемся окне следует заполнить поле CA CRL Host, здесь можно указать внешний IP роутера, к которому будет подключаться другой роутер. Для подписания нажимаем кнопку Start.

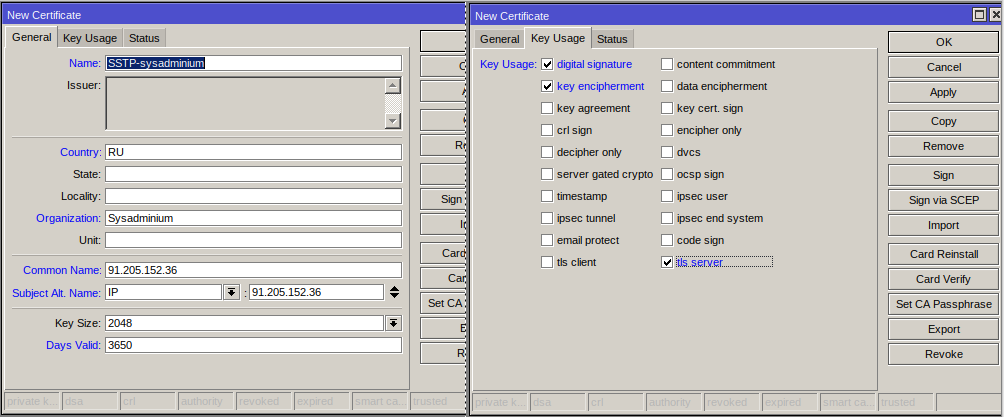

Создание сертификата для SSTP

Теперь выпустим сертификат для SSTP сервера:

Главное здесь заполнить следующие поля:

- Common name — так как мы выпускаем сертификат для SSTP сервера, то нужно указать его IP адрес, то есть внешний адрес роутера.

- Subject Alt. Name — здесь тоже вписываем внешний адрес роутера.

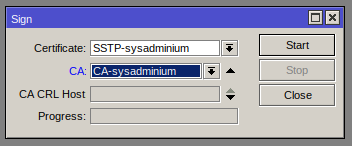

Сохраним сертификат нажав кнопку Apply, и подпишем его нажав кнопку Sign. При подписании нужно указать корневой сертификат, созданный нами ранее:

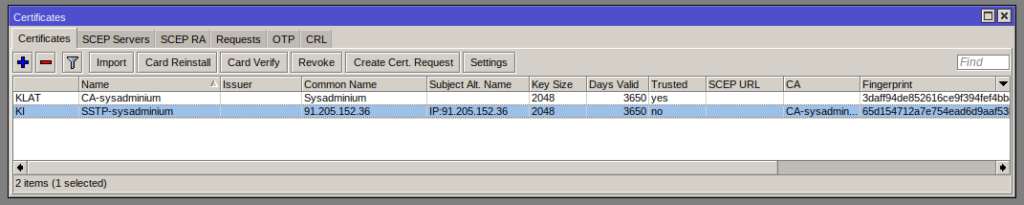

В итоге получилось два сертификата:

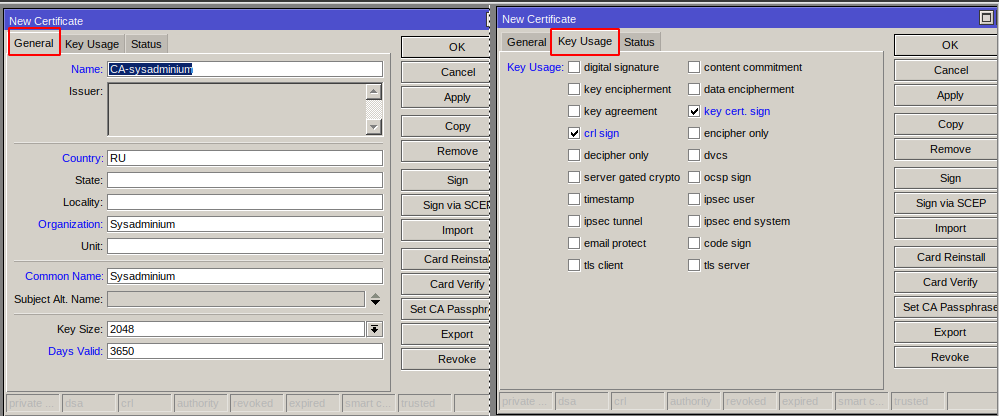

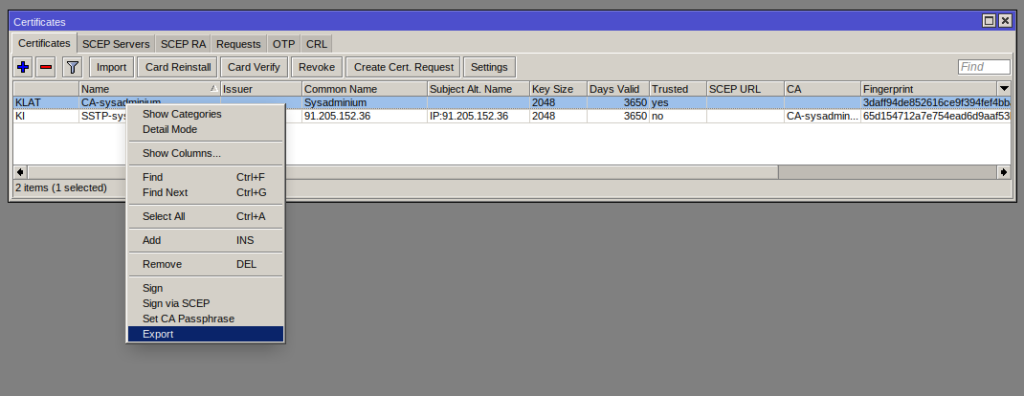

Экспорт корневого сертификата

На второй роутер нужно будет установить корневой сертификат, поэтому экспортируем его. Для этого нажимаем на нём правой кнопкой мыши и выбираем Export:

В открывшемся окне, в поле Type ставим PKCS12 и придумываем пароль:

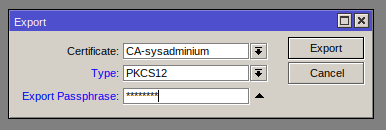

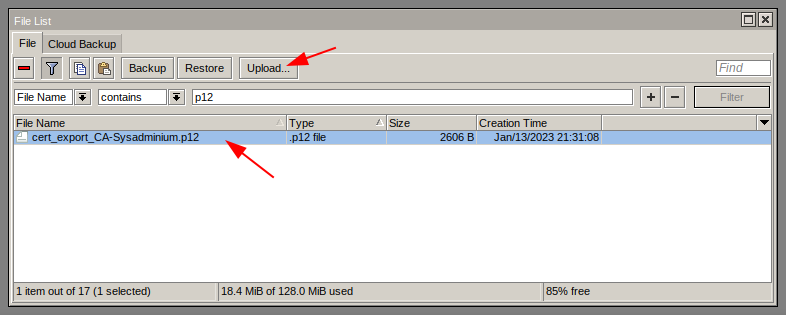

Найти и скачать выгруженный сертификат можно в разделе Files.

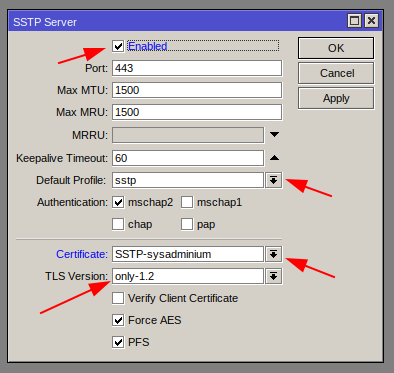

Создание сервера SSTP

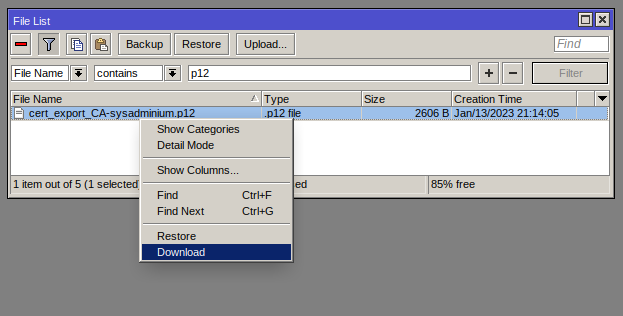

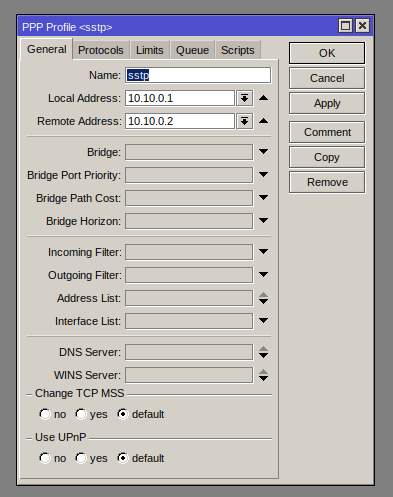

Переходим в раздел PPP и для начала создадим новый профиль, это делается на вкладке Profiles. При создании нового профиля заполняем поля на вкладках:

- General — укажем имя профиля, локальный и удалённый адрес для VPN-соединения;

- Protocols — выбираем Use Encription;

- Limits — я указываю, что к серверу с таким профилем может подключиться только 1 клиент:

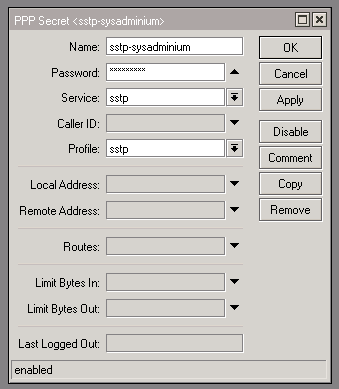

Теперь создаем секрет (логин и пароль для подключения). Для этого переходим на вкладку Secrets и создаём новый секрет. При создании секрета укажем имя, пароль, сервис и используемый профиль:

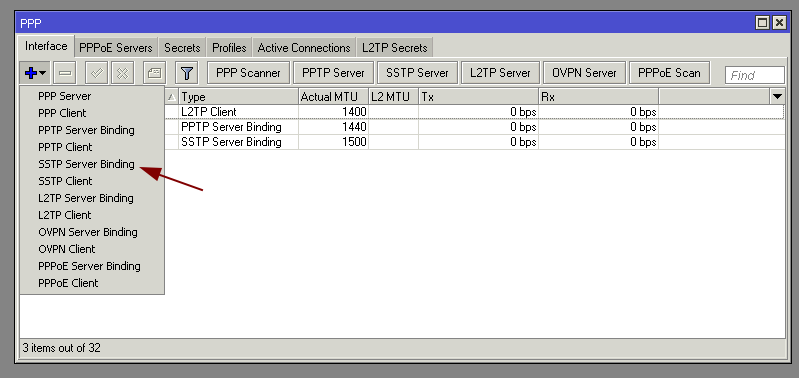

Теперь добавляем интерфейс сервера SSTP, для этого переходим на вкладку Interface. И добавляем SSTP Server Binding:

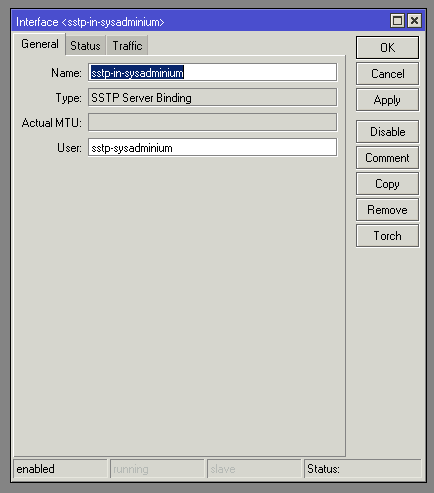

Заполняем поля (в поле User нужно указать имя придуманное в секрете):

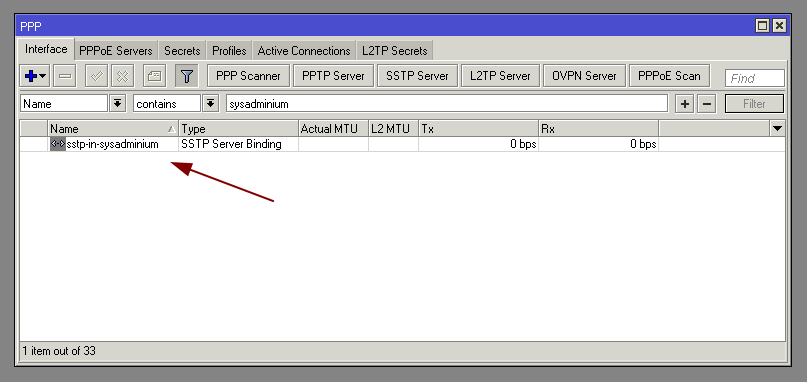

Получился такой интерфейс сервера SSTP к которому можно подключаться:

Осталось настроить и включить SSTP Server, для этого нажимаем кнопку SSTP Server:

В открывшемся окне заполняем следующие поля:

Здесь нужно указать сертификат, подготовленный профиль, и включить сервер (Enable). Дополнительно я указал версию TLS — only-1.2.

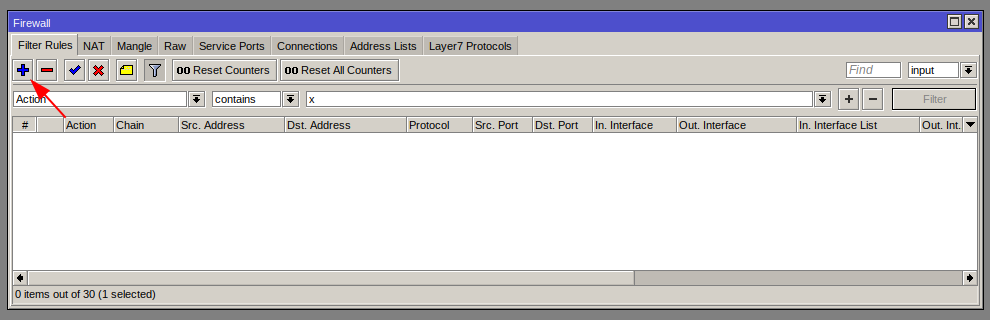

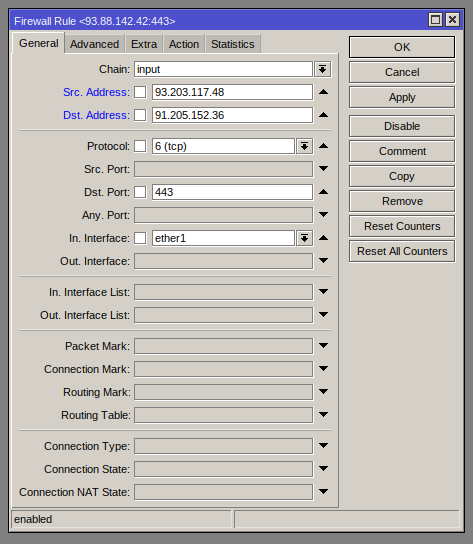

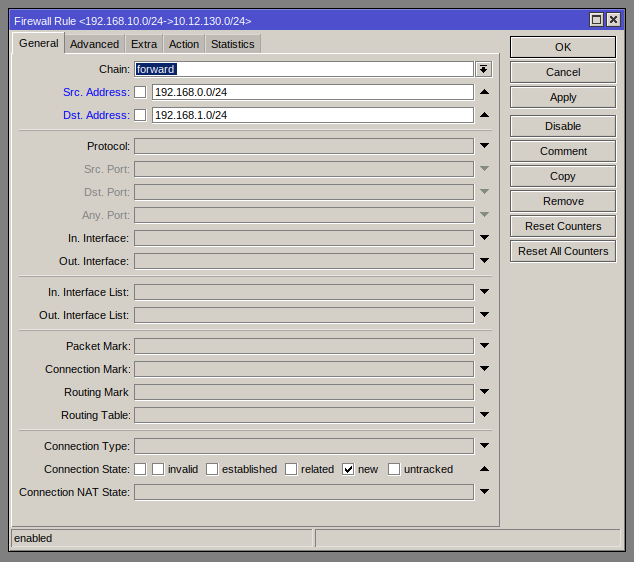

Настройка фаервола

Если у вас фаервол настроен как нормально-закрытый, то есть, что не разрешено, то запрещено. То вам нужно разрешить входящее подключение к SSTP серверу, который работает на 443 порту. Для этого открываем IP / Firewall и создаём новое правило:

Заполняем следующие поля:

Здесь я разрешил входящий трафик (input) с внешнего адреса второго роутера (Src. Address) на внешний адрес этого роутера (Dst. Address). Дополнительно, проверяется протокол (Protocol) и порт подключения (Dst. Port) и входящий интерфейс (In. Interface).

Нажимаем OK и поднимаем это разрешающее правило выше ваших запрещающих правил.

Настройка второго роутера

Загрузка и импорт сертификата

Для начала загрузим на второй роутер корневой сертификат подготовленный на первом. Для этого открываем File и кидаем туда сертификат:

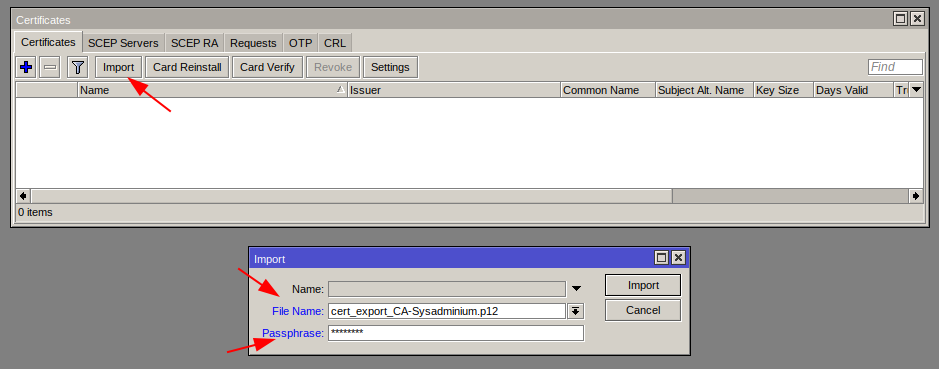

Импортируем сертификат, для этого открываем System / Certificates и нажимаем кнопку Import. Выбираем файл и вводим пароль:

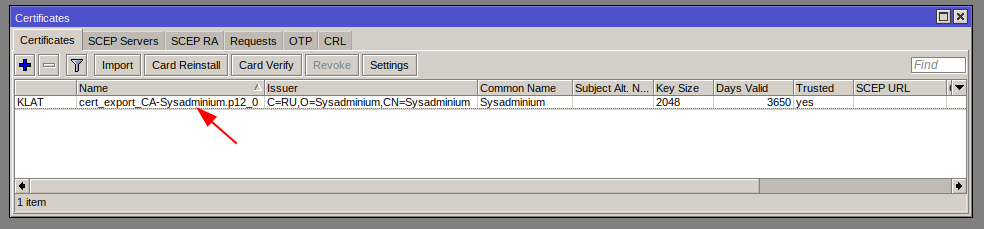

В списке сертификатов появится наш сертификат:

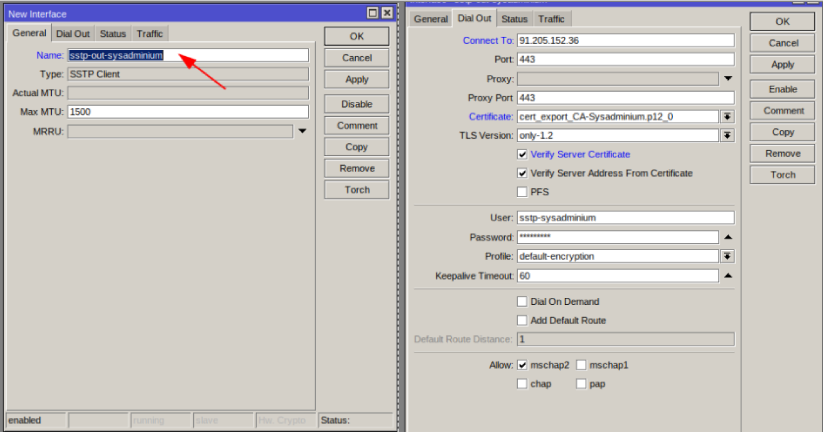

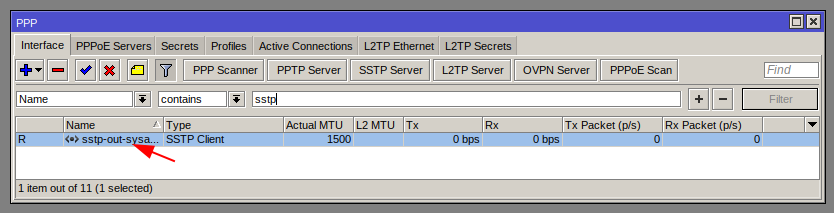

Создание исходящего SSTP интерфейса

Дальше переходим в раздел PPP и создаём исходящий SSTP интерфейс (SSTP Client) на вкладке Interface:

И заполняем следующие поля:

Здесь нужно указать:

- Внешний IP-адрес первого роутера (к которому мы подключаемся);

- Сертификат, которой мы только что импортировали;

- TLS Version — only-1.2;

- Поставим галочку «Verify Server Certificate«;

- Логин и пароль;

- В Allow разрешаем только mschap2.

И нажимаем OK. После этого VPN должен подняться:

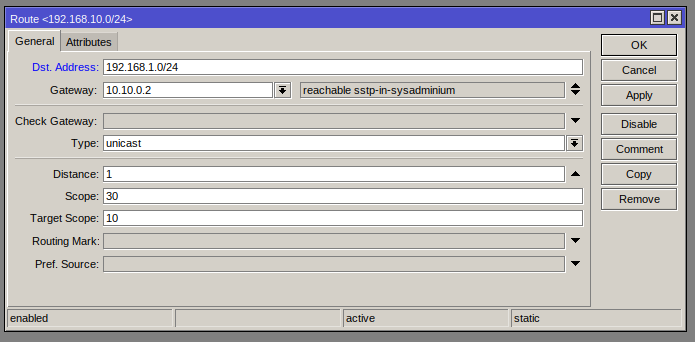

Настройка маршрутизации на обоих роутерах

Если помните, когда мы настраивали сервер SSTP, то мы создали профиль:

Здесь мы указали, что IP адрес на первом роутере будет 10.10.0.1, а на втором 10.10.0.2. То есть нам нужно создать два маршрута:

- На первом роутере — если мы идём в локальную сеть второго офиса (192.168.1.0/24), то нужно идти на 10.10.0.2;

- На втором роутере — если мы идём в локальную сеть первого офиса (192.168.0.0/24), то нужно идти на 10.10.0.1.

Переходим в IP / Routes и создаём новый маршрут.

На первом роутере:

На втором роутере:

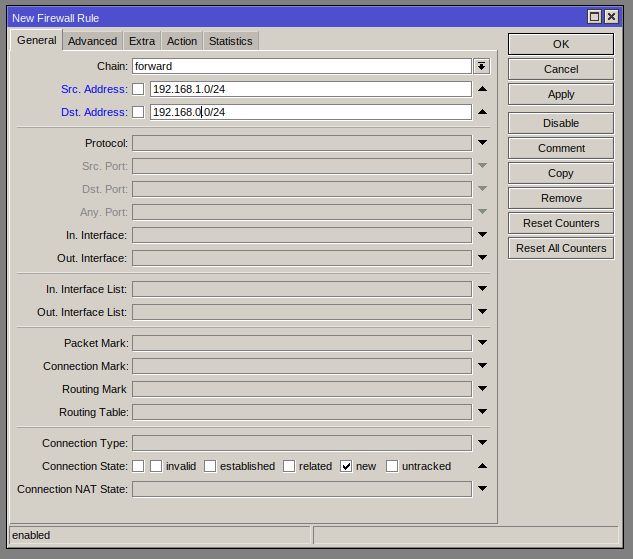

Настройка фаервола на обоих роутерах

Осталось настроить фаервол, чтобы компьютеры из первого офиса могли достучаться до компьютеров из второго офиса и наоборот. На обоих роутерах нужно сделать по два одинаковых правила.

Первое правило разрешает подключаться из первой сети во вторую:

Второе правило разрешает подключаться из второй сети в первую:

Итог

После проделанных манипуляций компьютеры в обоих офисах смогут достучаться друг до друга по протоколу IP. То есть они смогут пинговать друг друга, подключаться по RDP, открывать веб странички (если в каком-то из офисов есть WEB-сервер) и выполнять другие подобные действия.

Сводка

Имя статьи

MikroTik SSTP — соединение двух офисов

Описание

В этой статье описывается процесс объединения двух офисов с помощью VPN протокола SSTP на базе двух роутеров MikroTik

.jpg)

.jpg)

copy.jpg)

.jpg)

.jpg)

.jpg)

copy.jpg)

.jpg)

copy.jpg)

.jpg)

.jpg)

.jpg)

copy.jpg)