В моей домашней сети все устройства, относящиеся к умному дому отселены в отдельную сеть, это не только шлюзы и лампы Xiaomi, а также телевизор, медиа проигрыватель, ресивер, различные Wi-Fi реле и розетки, и, конечно сервер Home Assistant. Это повышает безопасность, устройства локальной сети, кроме избранных, не будут иметь доступ к ресурсам умного дома и соответственно вероятность того, что кто-то случайно или специально выкрутит громкость ресивера на максимум со своего телефона не велика, а беря в руки пульт или прикасаясь к ручке громкости можно получить в лоб этим самым пультом.

- Вводная

- Настройка первого роутера

- Настройка второго роутера

Вводная

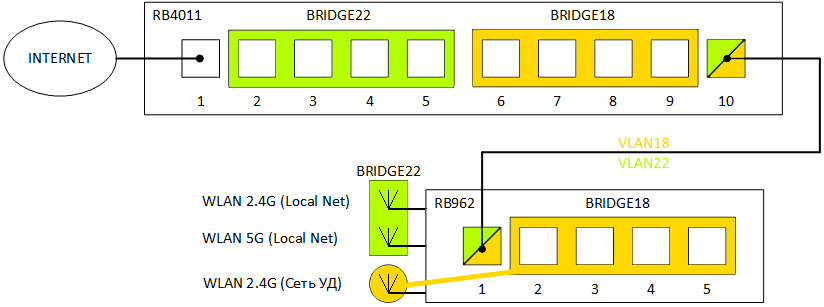

Собственно, есть два устройства MikroTik, RB4011 и RB962, оба маршрутизаторы, первый работает как шлюз для доступа в интернет и switch, второй как switch и Wi-Fi точка доступа. В устройствах собрано по два бриджа, для домашней локальной сети и сети умного дома, Wi-Fi точка доступа домашней сети работает в диапазонах 2.4G и 5G, Wi-Fi точка для подключения устройств УД только в 2.4G. Устройства находятся в разных помещениях квартиры и соединены проводом. Что бы не тянуть второй провод и обеспечения передачи трафика обоих сетей между устройствами будут использоваться VLAN’ы, питание на второе устройство будет подаваться по этому же проводу посредствам PoE.

Наверно здесь должно быть описание что такое VLAN’ы, для чего они нужны и как это работает, но этого не будет, считаем, что читатель уже знает, что это такое. Единственное замечание, это то, что описанный ниже способ, является программной реализацией обработки VLAN и вся нагрузка ложится на ЦП.

Настройка первого роутера

Устройство RB4011 имеет десять ethernet портов плюс порт SFP-SFP+. Порт SFP мы рассматривать не будем, в итоге мы должны будем получить следующую конфигурацию:

- Порт ether1 — интернет (WAN порт), считаем, что интернет на устройстве уже настроен

- Bridge 18, IP адрес 192.168.18.1, ethernet порты 6 — 9, vlan18 untagged — сеть умного дома

- Bridge 22, IP адрес 192.168.22.1, ethernet порты 2 — 5, vlan22 untagged — домашняя локальная сеть

- Порт ether10 — trunk порт на второе устройство, vlan18 tagged, vlan22 tagged

Переименовываем порт ether10 в ether10-trunk, что бы было понятнее:

/interface ethernet set ether10 name="ether10-trunk"

Создаем vlan18 и vlan22 с соответствующими VLAN ID, оба вешаем на порт ether10-trunk, трафик на этом порту будет Tagged.

/interface vlan add name="vlan18" vlan-id=18 interface=ether10-trunk /interface vlan add name="vlan22" vlan-id=22 interface=ether10-trunk

Создаем бриджи для двух сетей и назначаем им адреса, добавляем порты и VLAN’ы в соответствующие бриджи, трафик на портах бриджа будет Untagged.

/interface bridge add name="bridge18" /interface bridge add name="bridge22" /ip address add address=192.168.18.1 interface=bridge18 /ip address add address=192.168.22.1 interface=bridge22 /interface bridge port add bridge=bridge18 interface=ether6 /interface bridge port add bridge=bridge18 interface=ether7 /interface bridge port add bridge=bridge18 interface=ether8 /interface bridge port add bridge=bridge18 interface=ether9 /interface bridge port add bridge=bridge18 interface=vlan18 /interface bridge port add bridge=bridge22 interface=ether2 /interface bridge port add bridge=bridge22 interface=ether3 /interface bridge port add bridge=bridge22 interface=ether4 /interface bridge port add bridge=bridge22 interface=ether5 /interface bridge port add bridge=bridge22 interface=vlan22

Настройка второго роутера

Устройство RB962 имеет пять ethernet портов плюс порт SFP, два WLAN интерфейса, на wlan1 работает 2.4G, wlan2 на 5G, оба задействованы для локальной домашней сети, для сети УД создан дополнительный виртуальный WLAN интерфейс wlan-smarthome работающий на 2.4G. Порт SFP мы, как и ранее, рассматривать не будем, но по необходимости его можно задействовать в своих нуждах. В конечном итоге конфигурация должна быть следующей:

- Порт ether1 — trunk порт на первое устройство, vlan18 tagged, vlan22 tagged

- Bridge 18, IP адрес 192.168.18.2, ethernet порты 2 — 5, виртуальный интерфейс wlan 2.4G, vlan18 untagged — сеть умного дома

- Bridge 22, IP адрес 192.168.22.2, основные wlan интерфейсы 2.4G и 5G, vlan22 untagged — домашняя локальная сеть

Переименовываем порт ether1 в ether1-trunk, что бы было понятнее:

/interface ethernet set ether1 name="ether1-trunk"

Создаем vlan18 и vlan22 с соответствующими VLAN ID, оба вешаем на порт ether1-trunk, трафик на этом порту будет Tagged.

/interface vlan add name="vlan18" vlan-id=18 interface=ether1-trunk /interface vlan add name="vlan22" vlan-id=22 interface=ether1-trunk

Создаем бриджи для двух сетей и назначаем им адреса, добавляем порты и VLAN’ы в соответствующие бриджи, трафик на портах бриджа будет Untagged.

/interface bridge add name="bridge18" /interface bridge add name="bridge22" /ip address add address=192.168.18.2 interface=bridge18 /ip address add address=192.168.22.2 interface=bridge22 /interface bridge port add bridge=bridge18 interface=ether2 /interface bridge port add bridge=bridge18 interface=ether3 /interface bridge port add bridge=bridge18 interface=ether4 /interface bridge port add bridge=bridge18 interface=ether5 /interface bridge port add bridge=bridge18 interface=wlan-smarthome /interface bridge port add bridge=bridge18 interface=vlan18 /interface bridge port add bridge=bridge22 interface=wlan1 /interface bridge port add bridge=bridge22 interface=wlan2 /interface bridge port add bridge=bridge22 interface=vlan22

Теперь весь трафик, исходящий с устройства подключенного к RB962 направленный на устройство, подключенное к RB4011 сначала попадает в бридж, далее в порт ether1-trunk, тегируется соответствующим VLAN ID, попадает в порт ether10-trunk на RB4011, снимается тег VLAN ID, попадает в соответствующий бридж и затем в устройство назначения.

Настройка Firewall описана не будет, но о его настройке можно почитать в статье: Настройка Firewall на шлюзе MikroTik.

Бывают ситуации, когда например в организации есть локальная сеть со своим DHCP-сервером, а нам нужно установить два роутера обьединенных в один личный кабинет. В данной инструкции описано как это сделать с помощью VLAN

Внимание! Для того чтобы описанные действия привели нас к успеху необходимо чтобы оборудование заказчика пропускало тэгированный VLAN трафик!

Предположим у нас ресторан с двумя залами, заказчик выделил нам в каждом зале по LAN-проводу подключенному в его сеть с динамической раздачей адресов по DHCP.

В таком случае, настраиваем основной роутер как обычно через zip, или rsc файл

Далее получаем локальный доступ и заходим на него через winbox.

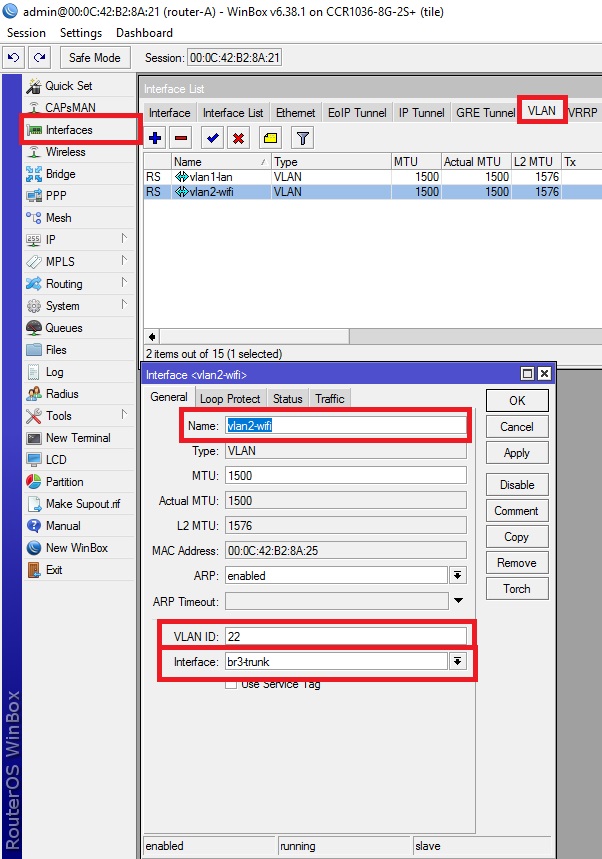

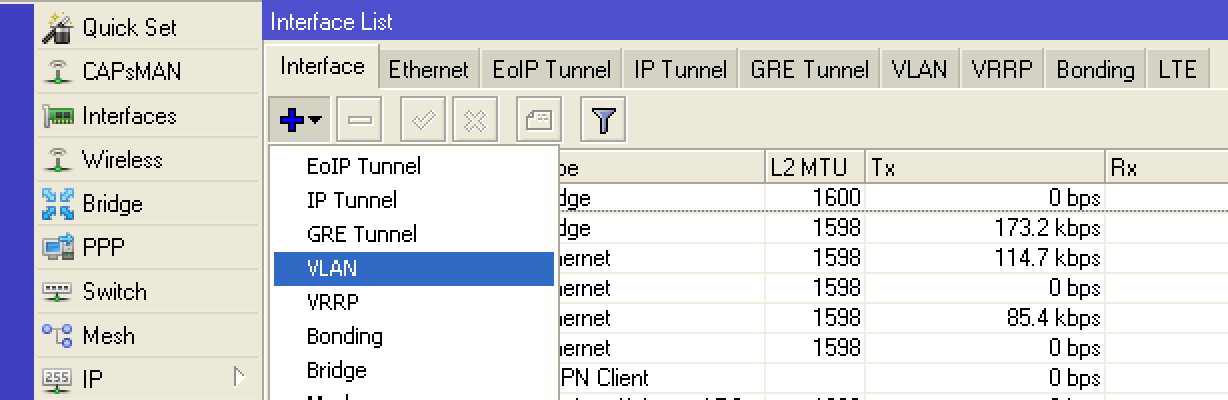

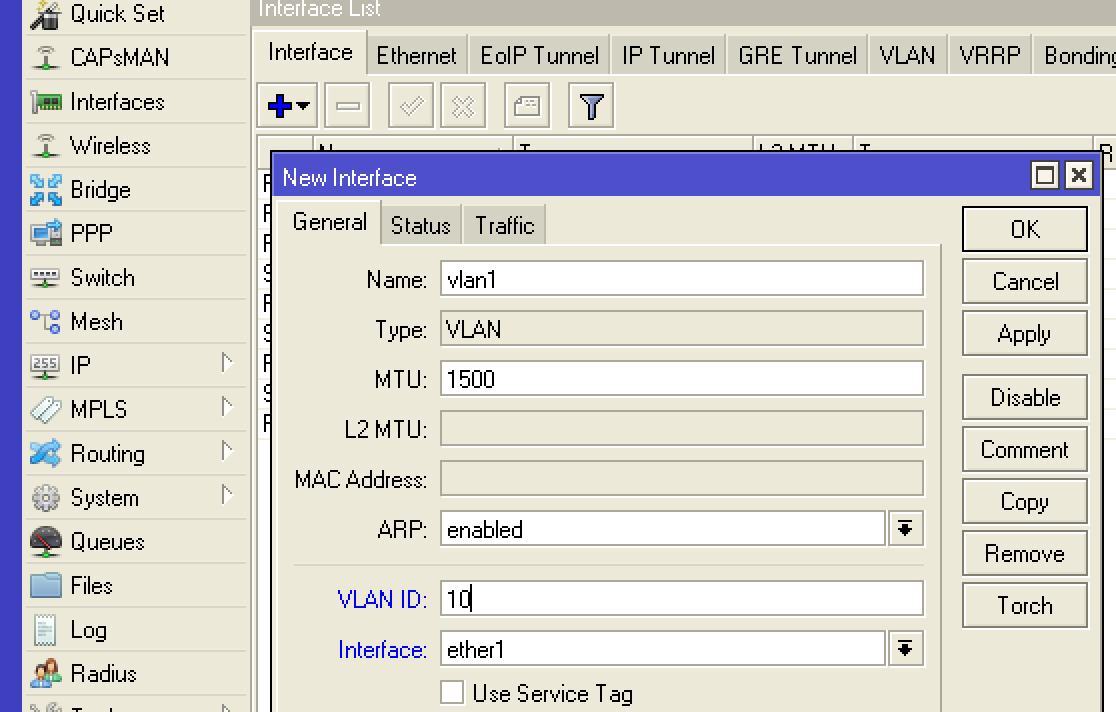

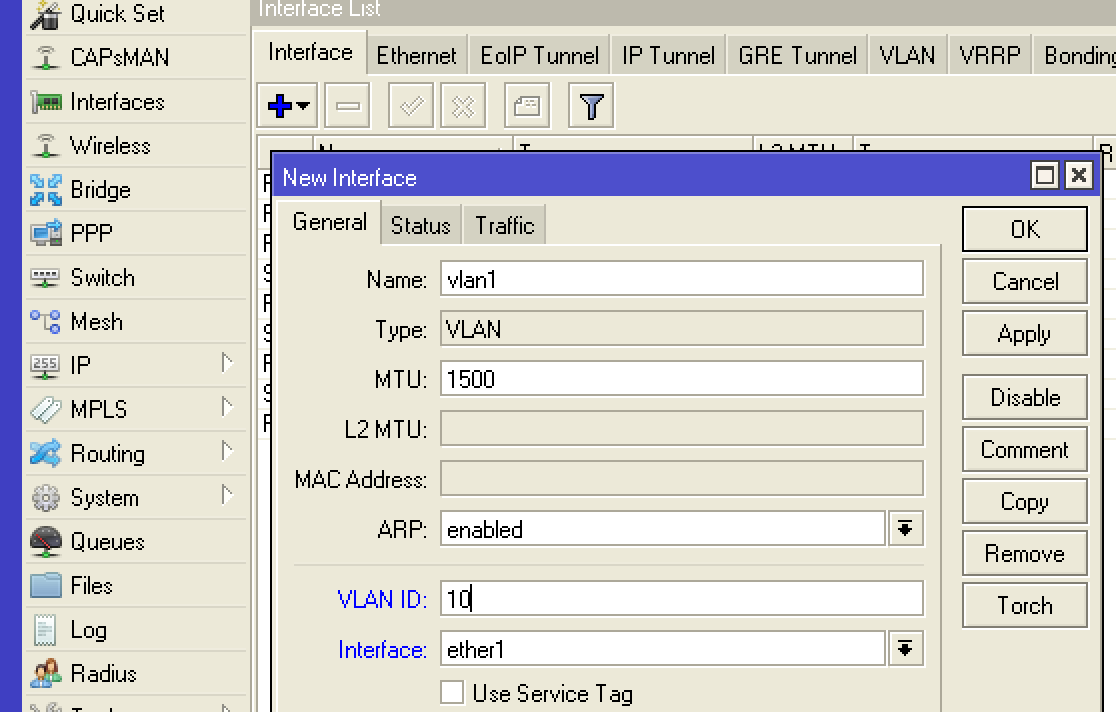

Открываем раздел Interfaces жмем + чтобы добавить новый интерфейс и в выпадающем списке выбираем тип интерфейса — VLAN

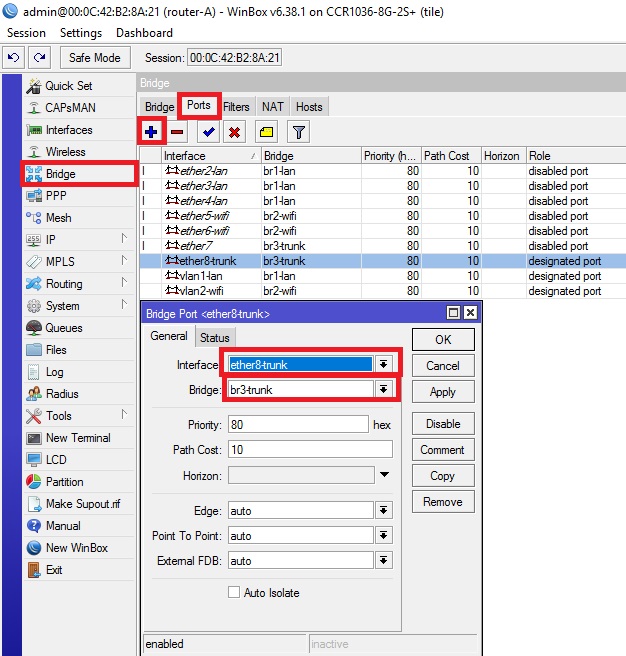

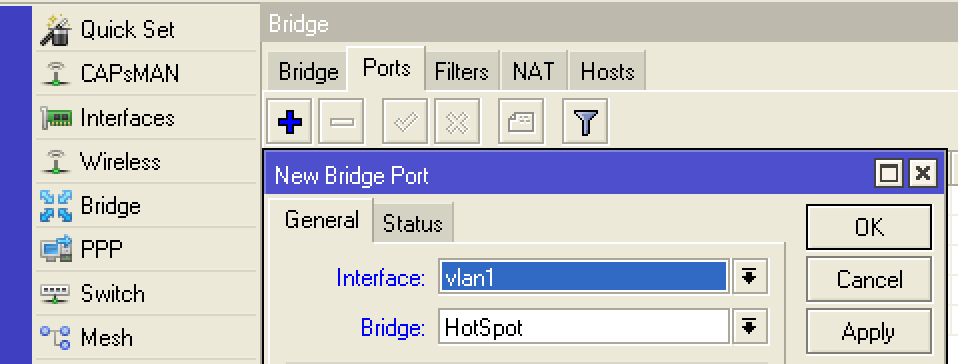

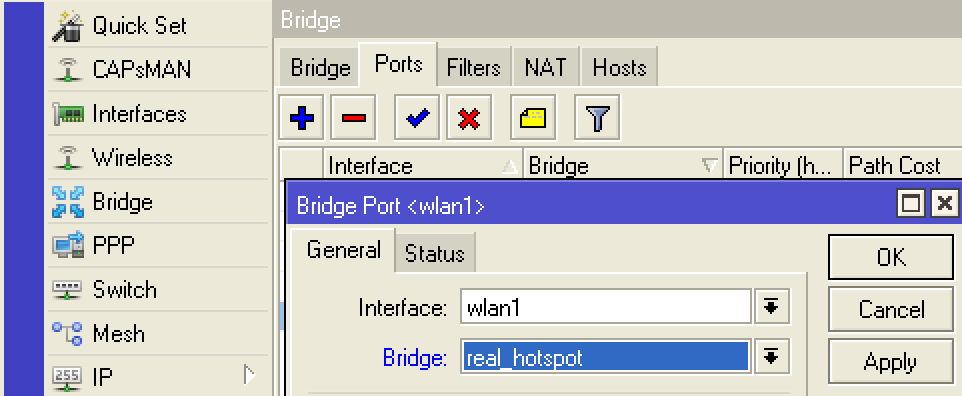

Открываем раздел Bridge -> Ports, нажимаем +, откроется окно добавления нового порта в сетевой мост. Там нужно выбрать следующие параметры:

Interface: vlan1(только что созданный VLAN)

и Bridge: HotSpot

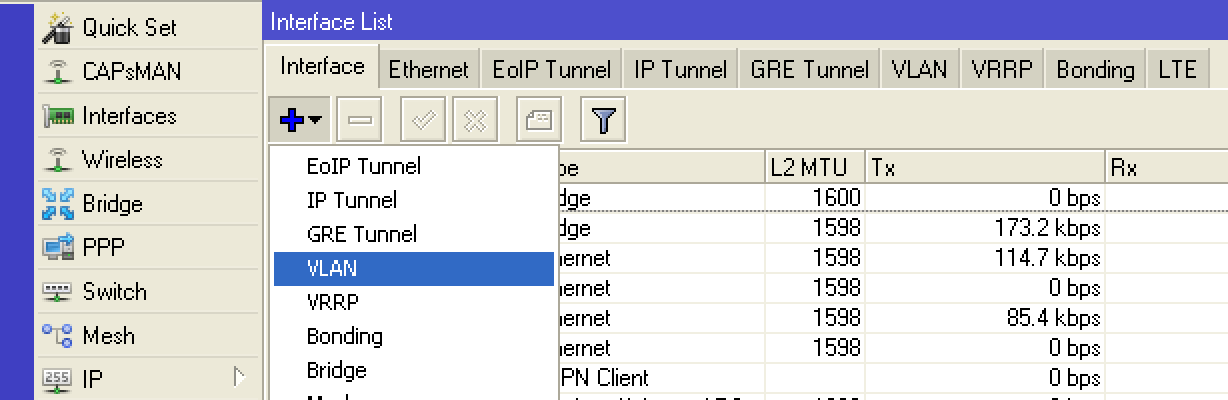

На втором роутере точно также добавляем на внешний порт новый интерфейс VLAN :

Открываем раздел Interfaces жмем + чтобы добавить новый интерфейс и в выпадающем списке выбираем тип интерфейса — VLAN

Можно поменять у второго роутера IP-адрес если есть конфликт в сети, и выключить на нем DHCP-сервер, но на дополнительном роутере мы всё сделаем проще.

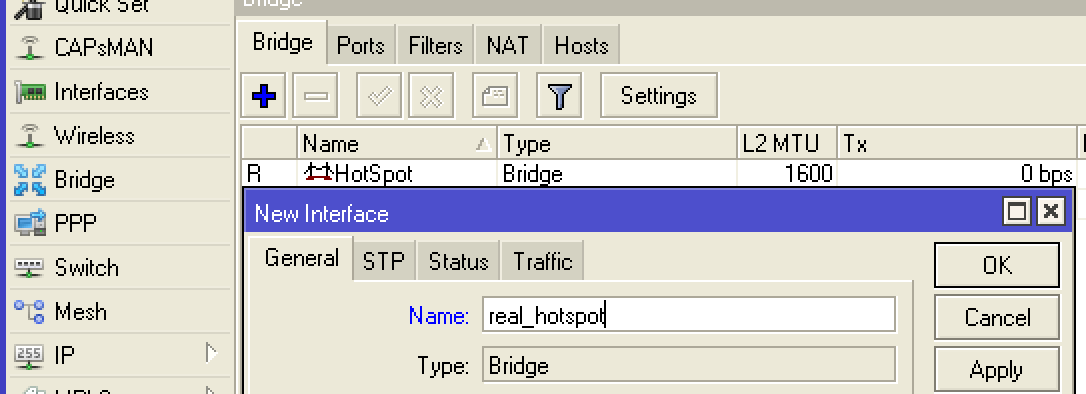

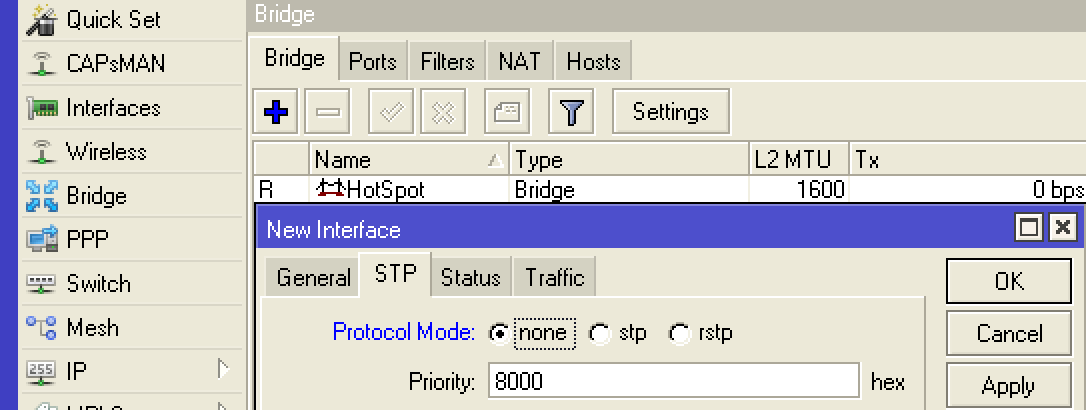

Открываем раздел Bridge -> Bridge, нажимаем +, откроется окно создания нового моста.

В этом окне во вкладке General впишите желаемое имя моста, в примере мы его назовем real_hotspot

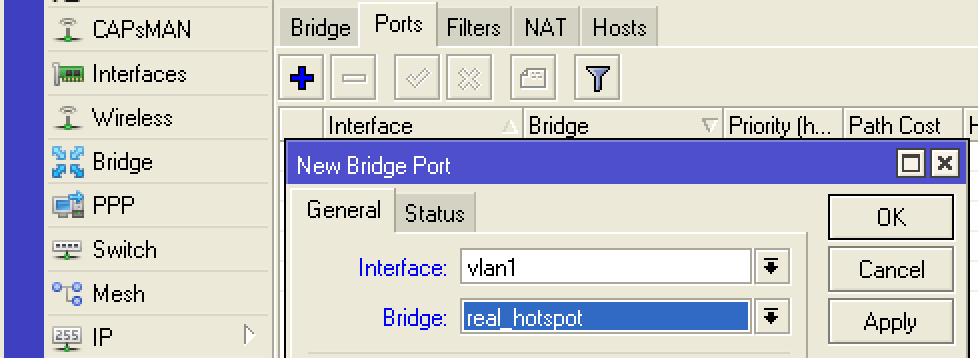

Открываем раздел Bridge -> Ports

Жмем + и добавляем vlan1 в мост real_hotspot

Время на прочтение

5 мин

Количество просмотров 133K

Для наглядного примера я буду использовать маршрутизатор Mikrotik CCR1036-8G-2S+ и коммутатор CRS125-24G-1S.

Этот вариант на данный момент работает в нескольких гостиницах Москвы и Московской области.

Поставим условную задачу, чтобы на каждом коммутационном узле присутствовала сеть класса А (10.1.0.0/24) для работников фирмы и сеть класса С (192.168.1.0/24) для WiFi для посетителей.

Допустим, у нас имеется коммутационный узел A c маршрутизатором Mikrotik CCR1036-8G-2S+, коммутационный узел B с коммутатором CRS125-24G-1S. Коммутационные узлы А и В будут соединены каналом связи (Trunk) в нашем случае по витой паре (каналов связи (trunk) может быть несколько в зависимости от количества коммутационных узлов; также если имеется ВОЛС и оптический модуль SFP mikrotik, то можно trunk назначить и на SFP). Приведу ниже схему с использованием trunk по витой паре.

Приступим к настройке коммутационного узла A с маршрутизатором Mikrotik CCR1036-8G-2S+.

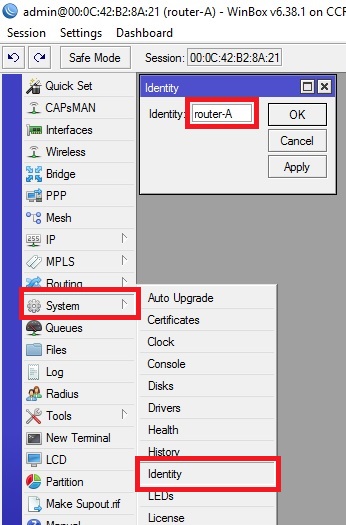

Назовем наш маршрутизатор «router-A».

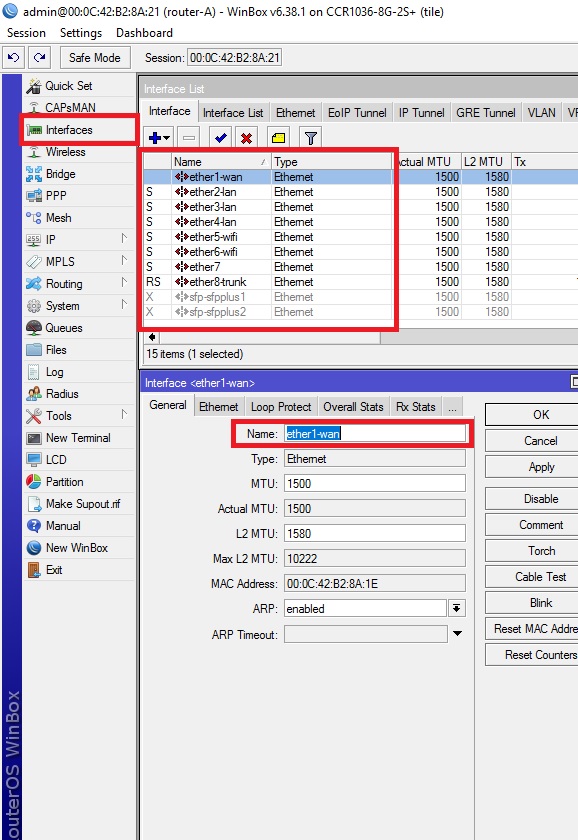

system identity set name=router-AОбозначим физические порты так, чтобы не возникало путаницы, каким сетям они принадлежат. Обозначим маркировкой lan физические порты, которые будут принадлежать сети (класса А) 10.1.0.0/24, маркировкой wifi физические порты, которые будут принадлежать сети (класса С) 192.168.1.0/24 и маркировкой trunk физические порты, которые будут использоваться под канал связи типа trunk.

interface ethernet set [ find default-name=ether1 ] name=ether1-wan

interface ethernet set [ find default-name=ether2 ] name=ether2-lan

interface ethernet set [ find default-name=ether3 ] name=ether3-lan

interface ethernet set [ find default-name=ether4 ] name=ether4-lan

interface ethernet set [ find default-name=ether5 ] name=ether5-wifi

interface ethernet set [ find default-name=ether6 ] name=ether6-wifi

interface ethernet set [ find default-name=ether8 ] name=ether8-trunk

interface ethernet set [ find default-name=sfp-sfpplus1 ] disabled=yes

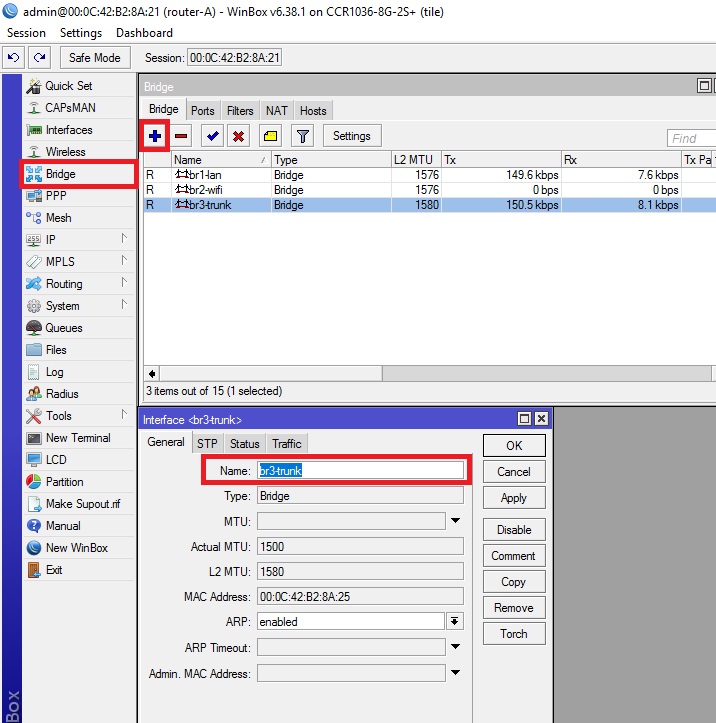

interface ethernet set [ find default-name=sfp-sfpplus2 ] disabled=yesСоздадим виртуальные интерфейсы во вкладке bridge, для объединения LAN портов.

interface bridge add name=br1-lan

interface bridge add name=br2-wifi

interface bridge add name=br3-trunkСоздаем Vlan интерфейсы, с помощью которых будут транспортироваться сети 10.1.0.0/24 и 192.168.1.0/24 до коммутационного узла B по каналу связи типа trunk. VLAN id для сети 10.1.0.0/24 будет 11, а для сети 192.168.1.0/24 будет 22. С помощью этих id будет передаваться информация о принадлежности трафика к vlan1-lan и vlan2-wifi.

interface vlan add interface=br3-trunk name=vlan1-lan vlan-id=11

interface vlan add interface=br3-trunk name=vlan2-wifi vlan-id=22Назначаем LAN порты маршрутизатора виртуальным интерфейсам (bridge) согласно вышеуказанной схеме

interface bridge port add bridge=br1-lan interface=ether2-lan

interface bridge port add bridge=br1-lan interface=ether3-lan

interface bridge port add bridge=br1-lan interface=ether4-lan

interface bridge port add bridge=br2-wifi interface=ether5-wifi

interface bridge port add bridge=br2-wifi interface=ether6-wifi

interface bridge port add bridge=br3-trunk interface=ether8-trunk

interface bridge port add bridge=br1-lan interface=vlan1-lan

interface bridge port add bridge=br2-wifi interface=vlan2-wifi

interface bridge port add bridge=br3-trunk interface=ether7(Добавлю этот LAN порт для возможно будущего коммутационного узла С, на всякий пожарный)

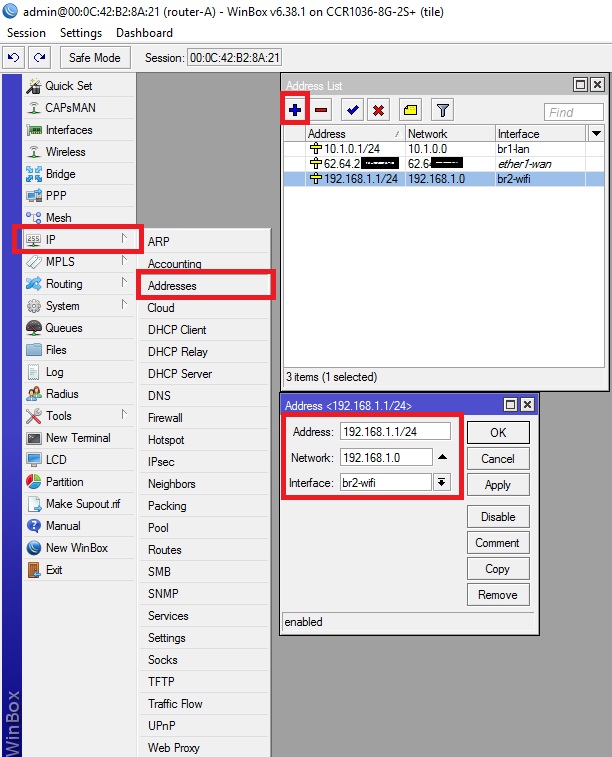

Назначаем сети виртуальным интерфейсам

ip address add address=10.1.0.1/24 interface=br1-lan network=10.1.0.0

ip address add address=192.168.1.1/24 interface=br2-wifi network=192.168.1.0

ip address add address=62.64.2.0/0 interface=ether1-wan network=62.64.2.0Провайдер предоставляет мне интернет по протоколу EOiP. Поэтому вы на эту команду не обращайте внимания, а настраивайте доступ в интернет по wan-порту согласно настройкам, предоставленным Вашим провайдером

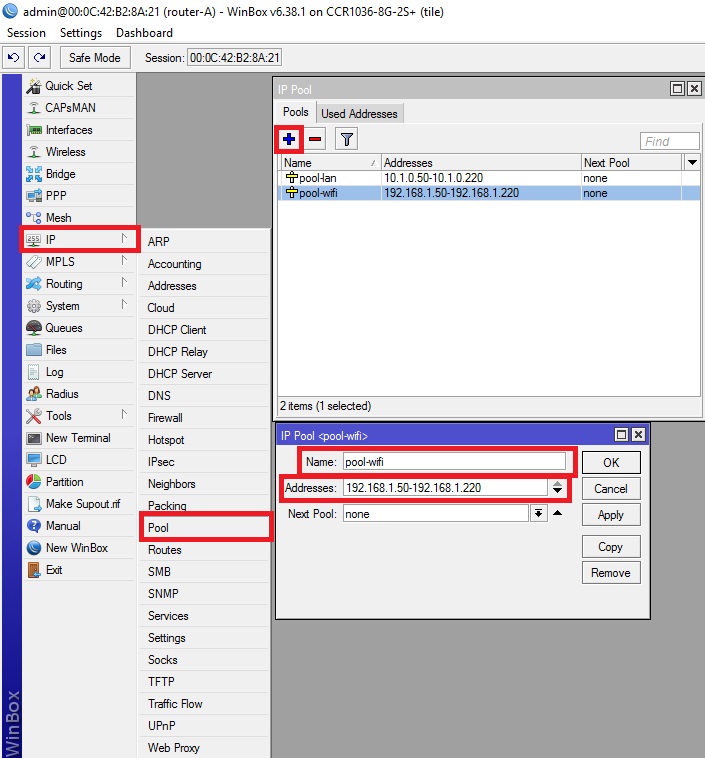

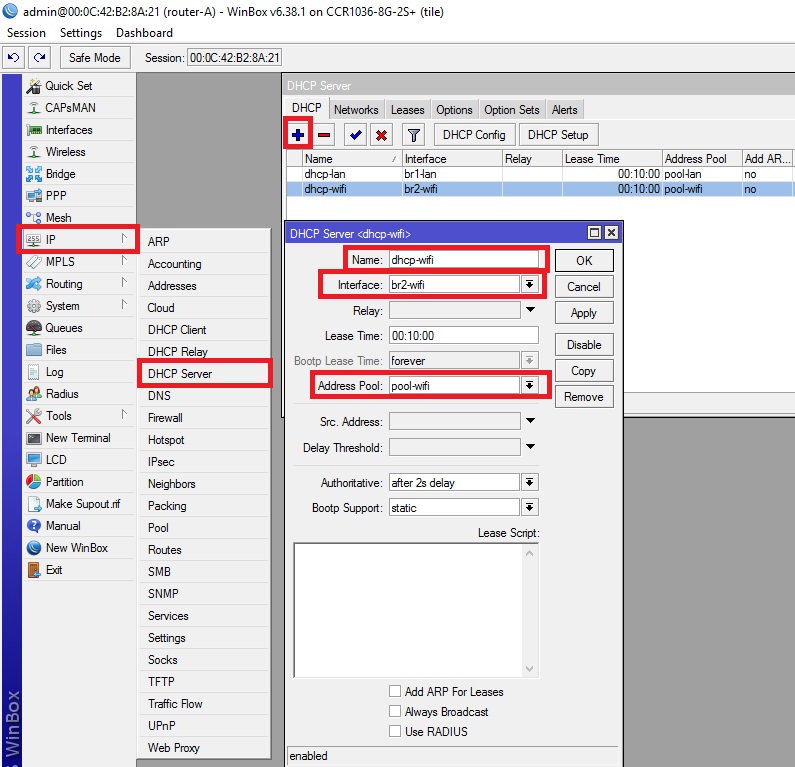

Настроим Пул раздаваемых адресов сетям, настроим dhcp

ip pool add name=pool-wifi ranges=192.168.1.50-192.168.1.220

ip pool add name=pool-lan ranges=10.1.0.50-10.1.0.220ip dhcp-server add address-pool=pool-lan disabled=no interface=br1-lan name=dhcp-lan

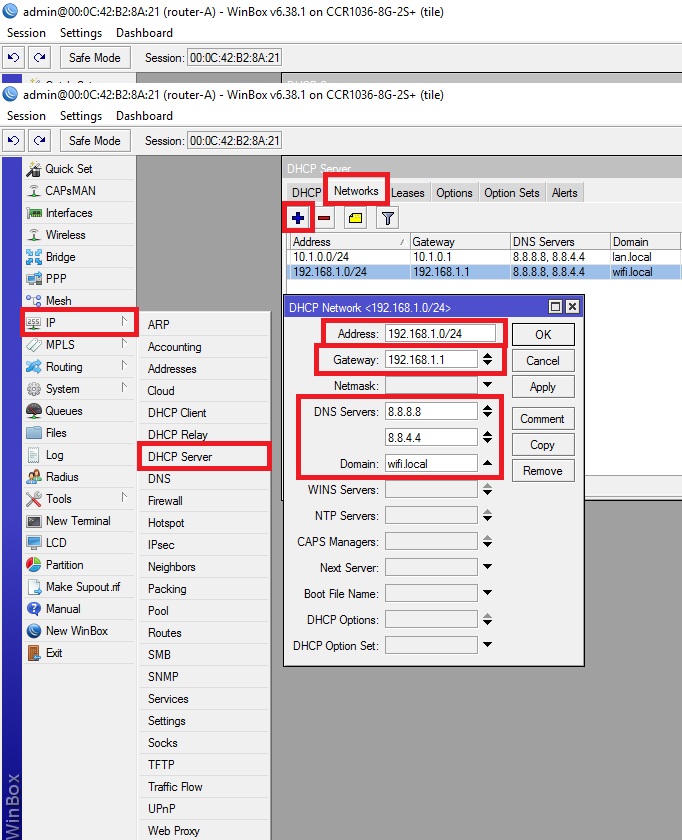

ip dhcp-server add address-pool=pool-wifi disabled=no interface=br2-wifi name=dhcp-wifiip dhcp-server network add address=10.1.0.0/24 dns-server=8.8.8.8,8.8.4.4 domain=lan.local gateway=10.1.0.1

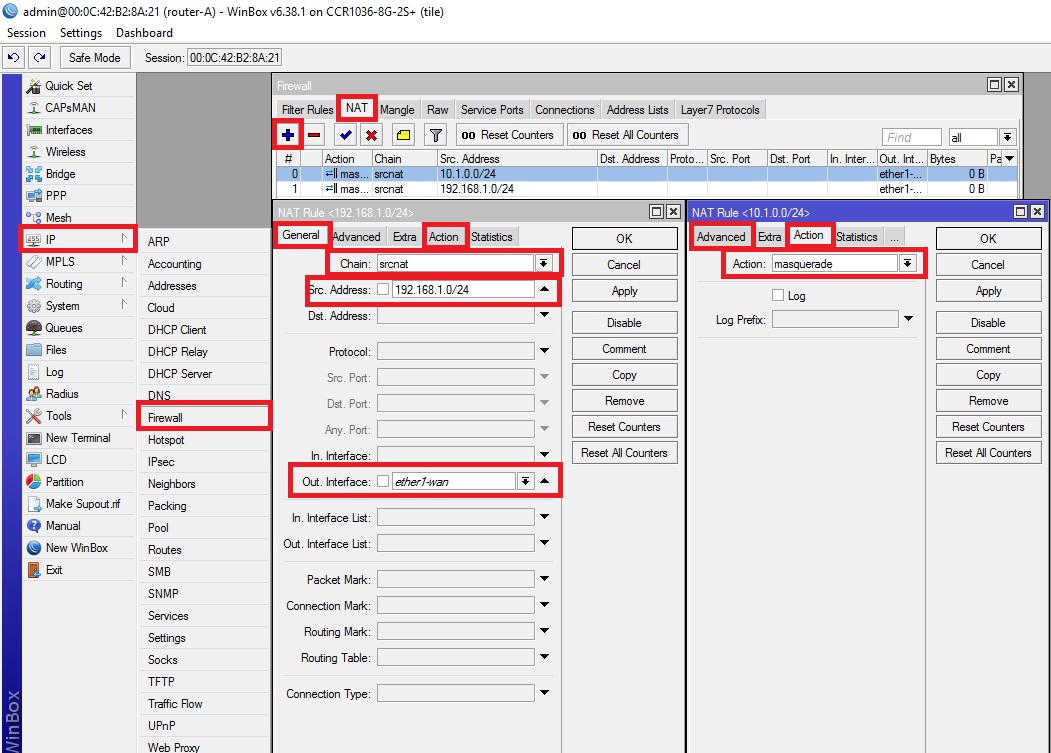

ip dhcp-server network add address=192.168.1.0/24 dns-server=8.8.8.8,8.8.4.4 domain=wifi.local gateway=192.168.1.1Включим NAT, чтобы устройства, находящиеся в сетях 192.168.1.0/24 и 10.1.0.0/24, имели выход в интернет.

ip firewall nat add action=masquerade chain=srcnat out-interface=ether1-wan src-address=10.1.0.0/24

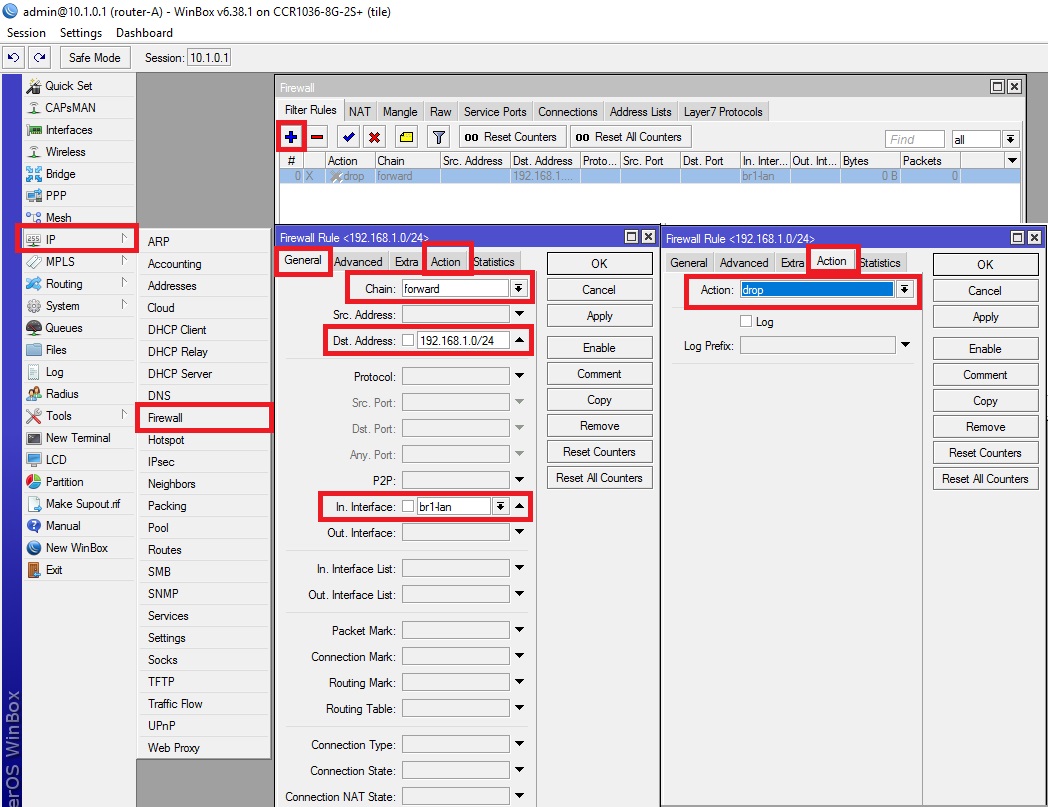

ip firewall nat add action=masquerade chain=srcnat out-interface=ether1-wan src-address=192.168.1.0/24Изолируем подсети, чтобы устройства из сети 192.168.1.0/24 не видели и не использовали устройства, находящиеся в сети 10.1.0.0/24. (Я предпочитаю таким способом осуществить изоляцию; есть еще способ изолировать подсети с помощью Route Rules, но я буду использовать правило Firewall)

ip firewall filter add action=drop chain=forward disabled=yes dst-address=192.168.1.0/24 in-interface=br1-lanДанное правило можно включать и отключать в зависимости от вашей потребности в доступе к устройствам из сети 10.1.0.0/24 в 192.168.1.0/24 или наоборот.

Теперь настроим коммутационный узел B с коммутатором Mikrotik CRS125-24G-1S

Назовем наш коммутатор «switch-B»:

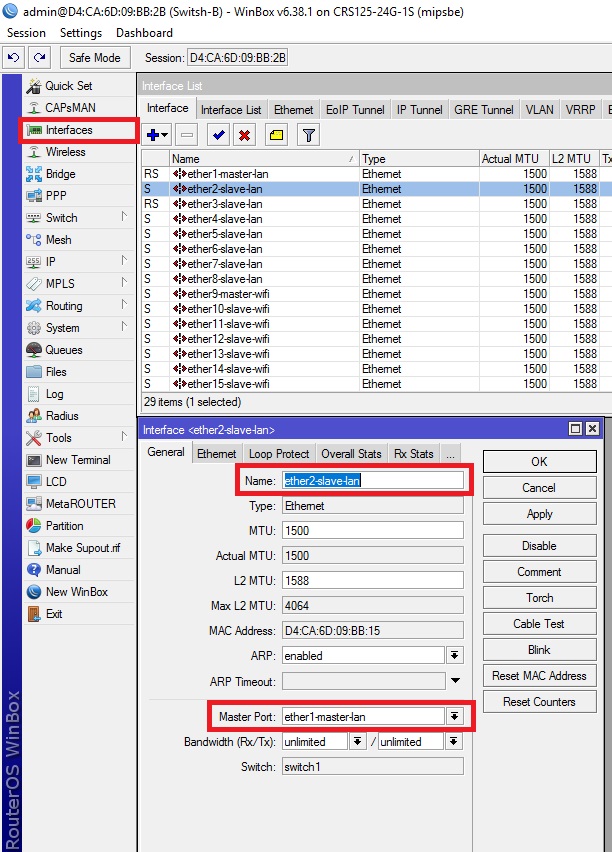

system identity set name=switch-BОбозначим физические LAN порты. Объединим порты с 1 по 8 включительно в общий аппаратный коммутатор с мастер портом ether-1 и обозначим его master, остальные со 2 по 8 включительно обозначим slave. Аналогично сделаем и с портами с 9 по 16 включительно с мастер портом ether-9.

interface ethernet set [ find default-name=ether1 ] name=ether1-master-lan

interface ethernet set [ find default-name=ether2 ] master-port=ether1-master-lan name=ether2-slave-lan

interface ethernet set [ find default-name=ether3 ] master-port=ether1-master-lan name=ether3-slave-lan

interface ethernet set [ find default-name=ether4 ] master-port=ether1-master-lan name=ether4-slave-lan

interface ethernet set [ find default-name=ether5 ] master-port=ether1-master-lan name=ether5-slave-lan

interface ethernet set [ find default-name=ether6 ] master-port=ether1-master-lan name=ether6-slave-lan

interface ethernet set [ find default-name=ether7 ] master-port=ether1-master-lan name=ether7-slave-lan

interface ethernet set [ find default-name=ether8 ] master-port=ether1-master-lan name=ether8-slave-lan

interface ethernet set [ find default-name=ether9 ] name=ether9-master-wifi

interface ethernet set [ find default-name=ether10 ] master-port=ether9-master-wifi name=ether10-slave-wifi

interface ethernet set [ find default-name=ether11 ] master-port=ether9-master-wifi name=ether11-slave-wifi

interface ethernet set [ find default-name=ether12 ] master-port=ether9-master-wifi name=ether12-slave-wifi

interface ethernet set [ find default-name=ether13 ] master-port=ether9-master-wifi name=ether13-slave-wifi

interface ethernet set [ find default-name=ether14 ] master-port=ether9-master-wifi name=ether14-slave-wifi

interface ethernet set [ find default-name=ether15 ] master-port=ether9-master-wifi name=ether15-slave-wifi

interface ethernet set [ find default-name=ether16 ] master-port=ether9-master-wifi name=ether16-slave-wifi

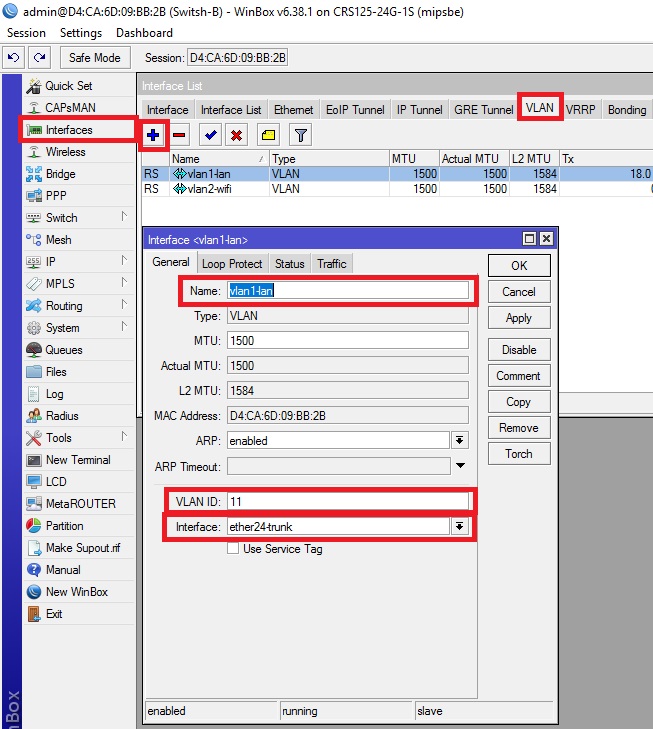

interface ethernet set [ find default-name=ether24 ] name=ether24-trunkСоздаем Vlan интерфейсы на физическом 24 lan-порту, с помощью которых будут транспортироваться сети 10.1.0.0/24 и 192.168.1.0/24 от коммутационного узла А по каналу связи типа trunk. Не забываем указать тот vlan id, который мы указали в соответствии с начальной схемой.

interface vlan add interface=ether24-trunk name=vlan1-lan vlan-id=11

interface vlan add interface=ether24-trunk name=vlan2-wifi vlan-id=22Создадим виртуальные интерфейсы во вкладке bridge для объединения LAN портов.

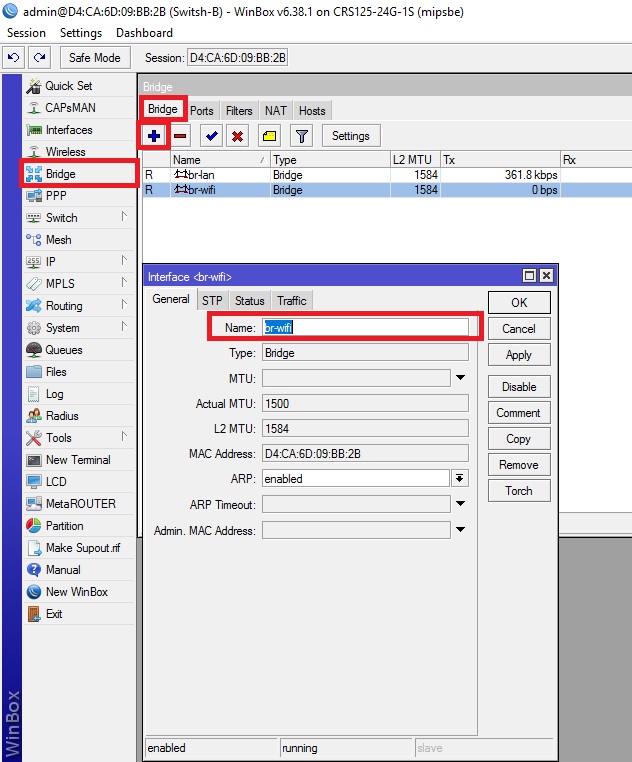

interface bridge add name=br-lan

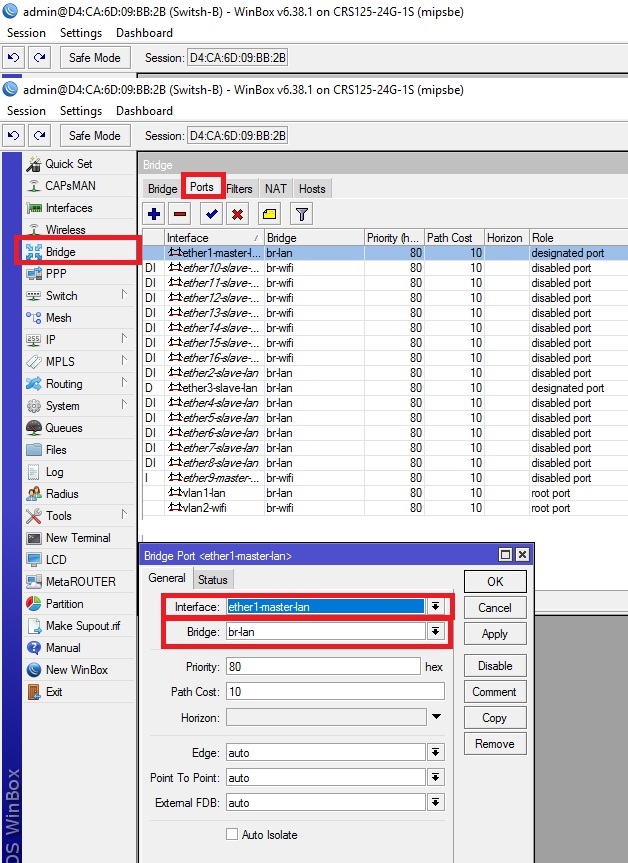

interface bridge add name=br-wifiinterface bridge port add bridge=br-lan interface=vlan1-lan

interface bridge port add bridge=br-wifi interface=vlan2-wifi

interface bridge port add bridge=br-lan interface=ether1-master-lan

interface bridge port add bridge=br-wifi interface=ether9-master-wifiТаким образом, мы имеем связь между коммутационными узлами А и В, соединенные витой парой, по которой проходят две разные сети 10.1.0.0/24 и 192.168.1.0/24 с помощью VLAN.

Summary

Standards: IEEE 802.1Q, IEEE 802.1ad

Virtual Local Area Network (VLAN) is a Layer 2 method that allows multiple Virtual LANs on a single physical interface (ethernet, wireless, etc.), giving the ability to segregate LANs efficiently.

You can use MikroTik RouterOS (as well as Cisco IOS, Linux, and other router systems) to mark these packets as well as to accept and route marked ones.

As VLAN works on OSI Layer 2, it can be used just like any other network interface without any restrictions. VLAN successfully passes through regular Ethernet bridges.

You can also transport VLANs over wireless links and put multiple VLAN interfaces on a single wireless interface. Note that as VLAN is not a full tunnel protocol (i.e., it does not have additional fields to transport MAC addresses of sender and recipient), the same limitation applies to bridging over VLAN as to bridging plain wireless interfaces. In other words, while wireless clients may participate in VLANs put on wireless interfaces, it is not possible to have VLAN put on a wireless interface in station mode bridged with any other interface.

802.1Q

The most commonly used protocol for Virtual LANs (VLANs) is IEEE 802.1Q. It is a standardized encapsulation protocol that defines how to insert a four-byte VLAN identifier into the Ethernet header.

Each VLAN is treated as a separate subnet. It means that by default, a host in a specific VLAN cannot communicate with a host that is a member of another VLAN, although they are connected in the same switch. So if you want inter-VLAN communication you need a router. RouterOS supports up to 4095 VLAN interfaces, each with a unique VLAN ID, per interface. VLAN priorities may also be used and manipulated.

When the VLAN extends over more than one switch, the inter-switch link has to become a ‘trunk’, where packets are tagged to indicate which VLAN they belong to. A trunk carries the traffic of multiple VLANs; it is like a point-to-point link that carries tagged packets between switches or between a switch and router.

The IEEE 802.1Q standard has reserved VLAN IDs with special use cases, the following VLAN IDs should not be used in generic VLAN setups: 0, 1, 4095

Q-in-Q

Original 802.1Q allows only one VLAN header, Q-in-Q on the other hand allows two or more VLAN headers. In RouterOS, Q-in-Q can be configured by adding one VLAN interface over another. Example:

/interface vlan add name=vlan1 vlan-id=11 interface=ether1 add name=vlan2 vlan-id=12 interface=vlan1

If any packet is sent over the ‘vlan2′ interface, two VLAN tags will be added to the Ethernet header — ’11’ and ’12’.

Properties

| Property | Description |

|---|---|

| arp (disabled | enabled | local-proxy-arp | proxy-arp | reply-only; Default: enabled) | Address Resolution Protocol setting

|

| arp-timeout (auto | integer; Default: auto) | How long the ARP record is kept in the ARP table after no packets are received from IP. Value auto equals to the value of arp-timeout in IP/Settings, default is 30s. |

| disabled (yes | no; Default: no) | Changes whether the bridge is disabled. |

| interface (name; Default: ) | Name of the interface on top of which VLAN will work |

| mtu (integer; Default: 1500) | Layer3 Maximum transmission unit |

| name (string; Default: ) | Interface name |

| use-service-tag (yes | no; Default: ) | IEEE 802.1ad compatible Service Tag |

| vlan-id (integer: 4095; Default: 1) | Virtual LAN identifier or tag that is used to distinguish VLANs. Must be equal for all computers that belong to the same VLAN. |

MTU should be set to 1500 bytes same as on Ethernet interfaces. But this may not work with some Ethernet cards that do not support receiving/transmitting of full-size Ethernet packets with VLAN header added (1500 bytes data + 4 bytes VLAN header + 14 bytes Ethernet header). In this situation, MTU 1496 can be used, but note that this will cause packet fragmentation if larger packets have to be sent over the interface. At the same time remember that MTU 1496 may cause problems if path MTU discovery is not working properly between source and destination.

Setup examples

Layer2 VLAN examples

There are multiple possible configurations that you can use, but each configuration type is designed for a special set of devices since some configuration methods will give you the benefits of the built-in switch chip and gain larger throughput. Check the Basic VLAN switching guide to see which configuration to use for each type of device to gain maximum possible throughput and compatibility, the guide shows how to setup a very basic VLAN trunk/access port configuration.

There are some other ways to setup VLAN tagging or VLAN switching, but the recommended way is to use Bridge VLAN Filtering. Make sure you have not used any known Layer2 misconfigurations.

Layer3 VLAN examples

Simple VLAN routing

Let us assume that we have several MikroTik routers connected to a hub. Remember that a hub is an OSI physical layer device (if there is a hub between routers, then from the L3 point of view it is the same as an Ethernet cable connection between them). For simplification assume that all routers are connected to the hub using the ether1 interface and have assigned IP addresses as illustrated in the figure below. Then on each of them the VLAN interface is created.

Configuration for R2 and R4 is shown below:

R2:

[admin@MikroTik] /interface vlan> add name=VLAN2 vlan-id=2 interface=ether1 disabled=no [admin@MikroTik] /interface vlan> print Flags: X - disabled, R - running, S - slave # NAME MTU ARP VLAN-ID INTERFACE 0 R VLAN2 1500 enabled 2 ether1

R4:

[admin@MikroTik] /interface vlan> add name=VLAN2 vlan-id=2 interface=ether1 disabled=no [admin@MikroTik] /interface vlan> print Flags: X - disabled, R - running, S - slave # NAME MTU ARP VLAN-ID INTERFACE 0 R VLAN2 1500 enabled 2 ether1

The next step is to assign IP addresses to the VLAN interfaces.

R2:

[admin@MikroTik] ip address> add address=10.10.10.3/24 interface=VLAN2 [admin@MikroTik] ip address> print Flags: X - disabled, I - invalid, D - dynamic # ADDRESS NETWORK BROADCAST INTERFACE 0 10.0.1.4/24 10.0.1.0 10.0.1.255 ether1 1 10.20.0.1/24 10.20.0.0 10.20.0.255 pc1 2 10.10.10.3/24 10.10.10.0 10.10.10.255 vlan2 [admin@MikroTik] ip address>

R4:

[admin@MikroTik] ip address> add address=10.10.10.5/24 interface=VLAN2 [admin@MikroTik] ip address> print Flags: X - disabled, I - invalid, D - dynamic # ADDRESS NETWORK BROADCAST INTERFACE 0 10.0.1.5/24 10.0.1.0 10.0.1.255 ether1 1 10.30.0.1/24 10.30.0.0 10.30.0.255 pc2 2 10.10.10.5/24 10.10.10.0 10.10.10.255 vlan2 [admin@MikroTik] ip address>

At this point it should be possible to ping router R4 from router R2 and vice versa:

"Ping from R2 to R4:" [admin@MikroTik] ip address> /ping 10.10.10.5 10.10.10.5 64 byte ping: ttl=255 time=4 ms 10.10.10.5 64 byte ping: ttl=255 time=1 ms 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max = 1/2.5/4 ms "From R4 to R2:" [admin@MikroTik] ip address> /ping 10.10.10.3 10.10.10.3 64 byte ping: ttl=255 time=6 ms 10.10.10.3 64 byte ping: ttl=255 time=1 ms 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max = 1/3.5/6 ms

To make sure if the VLAN setup is working properly, try to ping R1 from R2. If pings are timing out then VLANs are successfully isolated.

"From R2 to R1:" [admin@MikroTik] ip address> /ping 10.10.10.2 10.10.10.2 ping timeout 10.10.10.2 ping timeout 3 packets transmitted, 0 packets received, 100% packet loss

InterVLAN routing

If separate VLANs are implemented on a switch, then a router is required to provide communication between VLANs. A switch works at OSI layer 2 so it uses only Ethernet header to forward and does not check IP header. For this reason, we must use the router that is working as a gateway for each VLAN. Without a router, a host is unable to communicate outside of its own VLAN. The routing process between VLANs described above is called inter-VLAN communication.

To illustrate inter-VLAN communication, we will create a trunk that will carry traffic from three VLANs (VLAN2 and VLAN3, VLAN4) across a single link between a Mikrotik router and a manageable switch that supports VLAN trunking.

Each VLAN has its own separate subnet (broadcast domain) as we see in figure above:

- VLAN 2 – 10.10.20.0/24;

- VLAN 3 – 10.10.30.0/24;

- VLAN 4 – 10.10.40.0./24.

VLAN configuration on most switches is straightforward, basically, we need to define which ports are members of the VLANs and define a ‘trunk’ port that can carry tagged frames between the switch and the router.

Create VLAN interfaces:

/interface vlan add name=VLAN2 vlan-id=2 interface=ether1 disabled=no add name=VLAN3 vlan-id=3 interface=ether1 disabled=no add name=VLAN4 vlan-id=4 interface=ether1 disabled=no

Add IP addresses to VLANs:

/ip address add address=10.10.20.1/24 interface=VLAN2 add address=10.10.30.1/24 interface=VLAN3 add address=10.10.40.1/24 interface=VLAN4

RouterOS /32 and IP unnumbered addresses

In RouterOS, to create a point-to-point tunnel with addresses you have to use the address with a network mask of ‘/32’ that effectively brings you the same features as some vendors unnumbered IP address.

There are 2 routers RouterA and RouterB where each is part of networks 10.22.0.0/24 and 10.23.0.0/24 respectively and to connect these routers using VLANs as a carrier with the following configuration:

RouterA:

/ip address add address=10.22.0.1/24 interface=ether1 /interface vlan add interface=ether2 vlan-id=1 name=vlan1 /ip address add address=10.22.0.1/32 interface=vlan1 network=10.23.0.1 /ip route add gateway=10.23.0.1 dst-address=10.23.0.0/24

RouterB:

/ip address add address=10.23.0.1/24 interface=ether1 /interface vlan add interface=ether2 vlan-id=1 name=vlan1 /ip address add address=10.23.0.1/32 interface=vlan1 network=10.22.0.1 /ip route add gateway=10.22.0.1 dst-address=10.22.0.0/24

|

|

Страница 1 из 1 | [ Сообщений: 18 ] |

Два маршрутизатора с одним VLan`ом но с разными IP?

| Автор | Сообщение |

|---|---|

|

Зарегистрирован: 17 авг 2014, 16:00 |

Добрый день! Прошу прощения за возможно ламерский вопрос! Есть простенькая сеть: 2911-2 был основой сети в самом начале и в нем, в числе прочих, настроена VLAN30 с ip-адресами 10.23.23.1/24, на которой «сидит» большинство наших компов (около сотни). Хочу часть компов c 2911-1 перебросить на 2911-2. Эти компы образуют мини-локалку (14 компов) и подключены к нерегулируемому DLink`у, который сейчас подключен к транковому порту на одном из ESW-520. Вопрос — можно ли что либо сделать, что бы компы этой мини-локалки после переключения к SPS224G4 нормально подключались к Инету БЕЗ изменений настроек на самих компах? Если без изменений настроек на компах мини-локалки не обойтись, то какие настройки нужно сделать, что бы хотя бы получить вышеозвученный бонус? На всякий случай прикрепляю конфиги обоих маршрутизаторов. Спасибо! P.S. Вложения:

|

| 17 авг 2014, 17:13 |

|

|

GopherZ Зарегистрирован: 28 мар 2014, 16:05 |

Я бы попросил все описанное изобразить схематично. |

| 18 авг 2014, 07:36 |

|

|

blind_oracle Зарегистрирован: 21 ноя 2013, 11:07 |

Я постесняюсь спросить: а что, DHCP нет? |

| 18 авг 2014, 08:16 |

|

|

daguta Зарегистрирован: 18 фев 2012, 15:09 |

Измените номера vlan-ов чтоб не совпадали. А затем настройте маршрутизацию. И все у Вас будет. Одно не ясно зачем Вам 2 роутера, настроили бы все на одном. А если совсем правильно то вместо одного роутера поставили бы свитч L3 в качестве ядра сети. Глянул ваши конфиги. Кухня там не тривиальная. |

| 18 авг 2014, 09:19 |

|

|

AlexSashkaff Зарегистрирован: 01 янв 1970, 03:00 |

Добрый день. Цитата: Хочу часть компов c 2911-1 перебросить на 2911-2. Эти компы образуют мини-локалку (14 компов) и подключены к нерегулируемому DLink`у, который сейчас подключен к транковому порту на одном из ESW-520. часть конфига 2911-2 Цитата: interface GigabitEthernet0/1.30 Думаю что Вам таки надо нарисовать топологию сети. |

| 18 авг 2014, 09:48 |

|

|

daguta Зарегистрирован: 18 фев 2012, 15:09 |

Еще у Вас в конфиге 2911-1 есть вот такая смешная ситуация такой не определенный порт то ли access, то ли trunk: |

| 18 авг 2014, 09:59 |

|

|

InnocentS0ul Зарегистрирован: 01 янв 1970, 03:00 |

Цитата: switchport mode trunk значит порт транковый и Цитата: switchport access vlan 100 «закоментирован» пока порт не станет аксесным |

| 18 авг 2014, 11:33 |

|

|

OlegROA Зарегистрирован: 17 авг 2014, 16:00 |

1. Это сеть муниципальной школы. Поэтому, когда началась повальная интернетизация школ и провели проводной Инет от МГТС, то поставили модем и после него маршрутизатор 2911 (на схеме 2911-2) и два коммутатора ESW-520. Позже МГТС провел оптику, заменил модем и поставил свой маршрутизатор 2911 (на схеме 2911-1) и коммутатор SPS224G4 — все это оборудование тоже поставили уже настроенным и контролируется инженерами МГТС. Что бы как то более гибко и оперативно управлять всей сеткой (а не «метаться» между двумя командами инженеров), я выпросил у них все «явки и пароли» и де-факто сам сейчас управляю это сеткой. 2. Настройкой оборудования циски никогда раньше не занимался, поэтому в тонкостях ее iOS не разбираюсь и многого в ее идеологии сете-строения не знаю! Поэтому — просьба особо не «пинать» за ламерские вопросы! 3. Как уже написал выше, DHCP настроен только на оборудовании МГТС (2911-1 и SPS224G4). 4. Повторюсь — хочу переключить мини-сетку dLink-2 (обведена красным на схеме) в SPS224G4. Я вообще решил — если я не могу кардинально менять общую топологию сети, то пусть будут две сетки — 2911-1 и 2911-2! 5. Прикрепил общую схему всей сетки. Спасибо! P.S. Вложения:

|

| 18 авг 2014, 15:37 |

|

|

AlexSashkaff Зарегистрирован: 01 янв 1970, 03:00 |

Отлично, начали прояснять ситуацию. Цитата: Но — если нужно к циске подключить неуправляемый коммутатор, за которым в мини-сетке сидят несколько компов, то делаем этот порт транковым, хотя все эти компы подключены к одной влан! Вы порт делаете не тегрированным, но привязанным к нужному Vlan. |

| 18 авг 2014, 17:03 |

|

|

OlegROA Зарегистрирован: 17 авг 2014, 16:00 |

AlexSashkaff писал(а): Как минимум на SPS224G4, 2911-1 прописать Vlan30 Но в 2911-1 уже прописан Vlan30 с IP-адресацией 192.168.30.1/24 Интересно что будет, если я в 2911.1 в настройках влан 30, который в этой сетке не используется, просто сменю IP-адресацию на 10.23.23.1/24 и в SPS224G4 привяжу часть портов (в один из которых будет подключена мини-сетка dLink2) к этому влану? AlexSashkaff писал(а): Цитата: Но — если нужно к циске подключить неуправляемый коммутатор, за которым в мини-сетке сидят несколько компов, то делаем этот порт транковым, хотя все эти компы подключены к одной влан! Вы порт делаете не тегрированным, но привязанным к нужному Vlan. Так этот порт и так привязан к этому влану! |

| 18 авг 2014, 19:10 |

|

|

AlexSashkaff Зарегистрирован: 01 янв 1970, 03:00 |

Такс по порядку: Цитата: Так этот порт и так привязан к этому влану! Мы просто получаем сетку и ей1 похрен какой там будет IP у наших компов. Это вы подключили сетку грубо говоря НЕ ТЕГРИРОВАНУЮ (грубо говоря без правил, куда хочу туда и сру, чем хочу тем тоже сру Цитата: Теперь нужно дать им выход в Инет и в влан 30, где сидят другие компы с ip-адресацией 10.23.23.1/24 — подключаем коммутатор dLink в Ethernet-розетку, куда раньше был подключен только один комп 10.23.23.44 Правильно, на комутаторе(розетке) данный порт объявлен как НЕ ТЕГРИРОВАНЫЙ пренадлежащий Vlan(№) Цитата: Но дело имеем с циской ESW-520 — в этом случае видимым в общей сети будет только один из компов мини-сетки (как я понял из давнишних экпериментов — комп, который первым включили и чей мак зафиксировался на порту циски)! Ну вот тут воообще не понятно, дайте конфиги еще Ваших свитчей, ненастроено ли там случайно шо-то типа 802.1х Цитата: Что бы все компы этой мини-сетки имели выход в общую сеть и в Инет нужно обязательно делать этот порт транковым! Для выхода в инет, важно указать правильно шлюз, сделать нат на маршрутизаторе и прописать листы доступа. Теперь касательно Вашего вопроса: Вроде так. |

| 19 авг 2014, 09:45 |

|

|

AlexSashkaff Зарегистрирован: 01 янв 1970, 03:00 |

З.Ы. без обид: 2. Я бы все это перенес в лабу, там можно потренироваться как говорится: Опыт растет прямо пропорционально выведенному из строя оборудованию |

| 19 авг 2014, 09:58 |

|

|

OlegROA Зарегистрирован: 17 авг 2014, 16:00 |

AlexSashkaff писал(а): 2. На 2911-2 грохаете Vlan30 Судя по всему, мой вопрос сформулирован неверно? AlexSashkaff писал(а): З.Ы. без обид: Я пришел сюда сам, учиться — поэтому об обидах и речи быть не может! AlexSashkaff писал(а): 2. Я бы все это перенес в лабу, там можно потренироваться Так и сделал, но в последней версии Cisco Packer Tracer, к сожалению, нет устройств аналогичных моим SPS224G4/ESW-520/Air-AP1042N. Код: interface range FastEthernet 0/7-8 Команды проходят успешно но sh running-config показывает только: Код: interface range FastEthernet 0/7-8 Или PT настолько умен, что считает — по определению транковый порт открыт для всех существующих вланов, поэтому нет необходимости в явных командах включения таких портов в отдельные вланы?! Код: port storm-control broadcast enable Они вообще нужны и, в частности, для настройки виртуальной железки в PT? AlexSashkaff писал(а): 3. Не вижу сложности все перенести на один роутер и нормально на нем все настроить. Я уже писал выше — все оборудование циски «спущено сверху» уже настроенным и я не могу кардинально менять общую топологию сетки на уровне этих цисок! |

| 19 авг 2014, 14:27 |

|

|

AlexSashkaff Зарегистрирован: 01 янв 1970, 03:00 |

блин, реально мозг сломал. если так пошло то Вам надо подымать BVI http://bohdanprykhodchenko.wordpress.co … co-router/ но не думаю что Вам его разрешат поднять. Мне кажется что у Вас «грабли» из-за 802.1х, у вас его точно не применяют? Спасибо. З.Ы. и хотел спросить, как Вы собираетесь переносить сетки если Вам не разрешают ничего править в конфигах? |

| 19 авг 2014, 15:55 |

|

|

OlegROA Зарегистрирован: 17 авг 2014, 16:00 |

AlexSashkaff писал(а): если так пошло то Вам надо подымать BVI http://bohdanprykhodchenko.wordpress.co … co-router/ но не думаю что Вам его разрешат поднять. Зачем?! Хорошо. Давайте задам вопрос по-другому: AlexSashkaff писал(а): Еще вопрос, после переноса «части компов» они пользуются сервисами которые остались в не перенесенной сетке или только выход в инет? Нужен только Инет и, естественно, связь между компами этой мини-сетки! AlexSashkaff писал(а): З.Ы. и хотел спросить, как Вы собираетесь переносить сетки если Вам не разрешают ничего править в конфигах? Так написал же — нельзя глобально менять топологию. |

| 19 авг 2014, 17:33 |

|

|

AlexSashkaff Зарегистрирован: 01 янв 1970, 03:00 |

доброе утро. Обратите внимание на DNS сервера которые должны обрабатывать Ваши запросы изнутри сети (они должны быть корректно прописаны и нормально резольвить). Так же очень настоятельно рекомендую прекратить «заниматься упражнениями» со статикой, настройте DHCP и спите спокойно. Спасибо. |

| 20 авг 2014, 09:14 |

|

|

itex Зарегистрирован: 16 янв 2014, 14:42 |

Добрый день! по теме чтоб заработало — самый простой вариант, будет работать 100%, но любой другой айтишник будет вас материть) создаём на свитче 2960 и на 2911-1 влан 66 — подключаем в один аксессный порт ваш хаб , дальше на вашем 2911-2 переделываем так: interface GigabitEthernet0/0.66 interface GigabitEthernet0/1.30 interface BVI30 все криворукость решения — полностью на вашей совести, решайте сами. теперь ругательства: |

| 20 авг 2014, 12:03 |

|

|

OlegROA Зарегистрирован: 17 авг 2014, 16:00 |

itex писал(а): непонятно — «Хочу часть компов c 2911-1 перебросить на 2911-2», а на схеме эти компы уже ко 2 подключены? Именно так — в первом сообщении описАлся! itex писал(а): короче — решение на основе вашего, извиняюсь, но дурацкой уже настроеной архитектуре Спасибо, но уже сделал ещё проще, без каких-либо настроек на цисках — как и писал в последнем своем сообщении — переткнул патчкорд мини-сетки dLink в один из портов SPS224G4 (На схеме PT он назван 2960) и просто сбросил все сетевые настройки компов в этой мини-сетке (в сети 2911-1 работает DHCP). Получил что хотел — все компы мини-сетки dLink2 видят друг-друга, ходят в Инет и не видны из сетки за 2911-2 (и сами ее не видят)! itex писал(а): теперь ругательства: Так писал уже — МГТС является головной организацией по интернетизации школ Москвы, в связи с чем они поставили «сверху» существующих школьных сеток свои циски и взяли практически все управление этими сетками на себя (по удаленке)! P.S. Спасибо! |

| 20 авг 2014, 14:00 |

|

| Показать сообщения за: Поле сортировки |

|

|

Страница 1 из 1 | [ Сообщений: 18 ] |

Кто сейчас на конференции |

|

Сейчас этот форум просматривают: Google [Bot] и гости: 0 |

| Вы не можете начинать темы Вы не можете отвечать на сообщения Вы не можете редактировать свои сообщения Вы не можете удалять свои сообщения Вы не можете добавлять вложения |