Looking for alternatives to commercial router OS software products? Here are some open-source options to consider

Open-source router OS software refers to router operating systems that are released under an open-source license, allowing users to freely use, modify, and distribute the software. These router OS software options are based on Linux or other open-source operating systems, and offer a range of features such as advanced networking configurations, security capabilities, and user-friendly interfaces. They are designed to provide a customizable, secure, and feature-rich networking experience while being cost-effective alternatives to commercial router OS software.

Open-source router OS software can be a strong option to consider as an alternative to commercial products. Open-source router OS software can be customized to meet specific networking needs and can be more cost-effective than commercial products. These software options are often designed to be user-friendly and feature-rich, with advanced networking configurations and security capabilities. These routers’ OSs can be used in networks ranging from home networks, to small business networks, or even in large corporate environments. Additionally, the open-source nature of these products means that users can contribute to the development of the software and collaborate with other users to improve it over time.

In this article, we present the best open-source router OS software out there. Hopefully, this would help you in choosing the right one for your network.

The Best Open-source Router OS Software

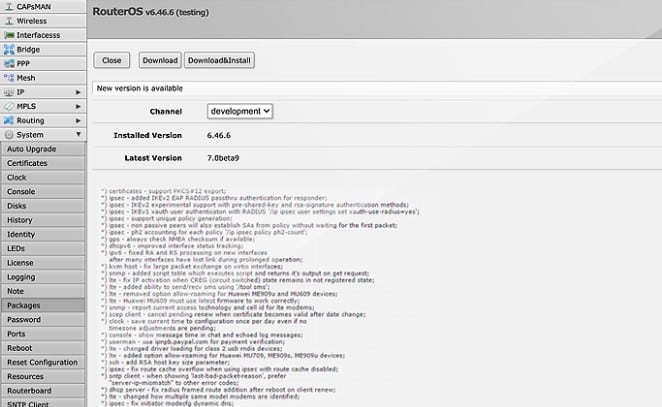

1. RouterOS from MikroTik

MikroTik RouterOS is an open-source router OS software that is designed to provide a powerful, customizable, and secure networking experience. It is based on the Linux kernel and offers a range of features and capabilities that make it a popular choice among network enthusiasts, developers, and IT professionals. The open-source nature of MikroTik RouterOS means that users can contribute to the development of the software and collaborate.

One of the primary benefits of MikroTik RouterOS is its flexibility. The software allows users to customize and modify the software to meet their specific networking needs. This includes adding new features, removing unnecessary features, or configuring the software to work with specific hardware. This flexibility makes it an attractive option for advanced users who want more control over their networking equipment.

Another benefit of MikroTik RouterOS is its advanced networking configurations. The software includes support for Quality of Service (QoS), network address translation (NAT), and virtual private network (VPN) support, which can help optimize network performance and improve security. Additionally, the software includes support for advanced routing protocols such as OSPF, BGP, and VRRP, making it an ideal solution for complex network setups.

MikroTik RouterOS also offers a range of security features to protect against security threats and attacks. The software includes support for firewalls, intrusion detection, and prevention, and secure remote access. Additionally, the software is updated frequently with security patches and bug fixes, ensuring that users have access to the latest security enhancements.

MikroTik RouterOS is also designed to be user-friendly. The software includes a web-based interface that allows users to configure their networking settings easily. The interface is responsive and can be accessed from any device with a web browser. Additionally, the software includes support for scripting and automation, allowing users to automate routine tasks and customize the software to fit their specific needs.

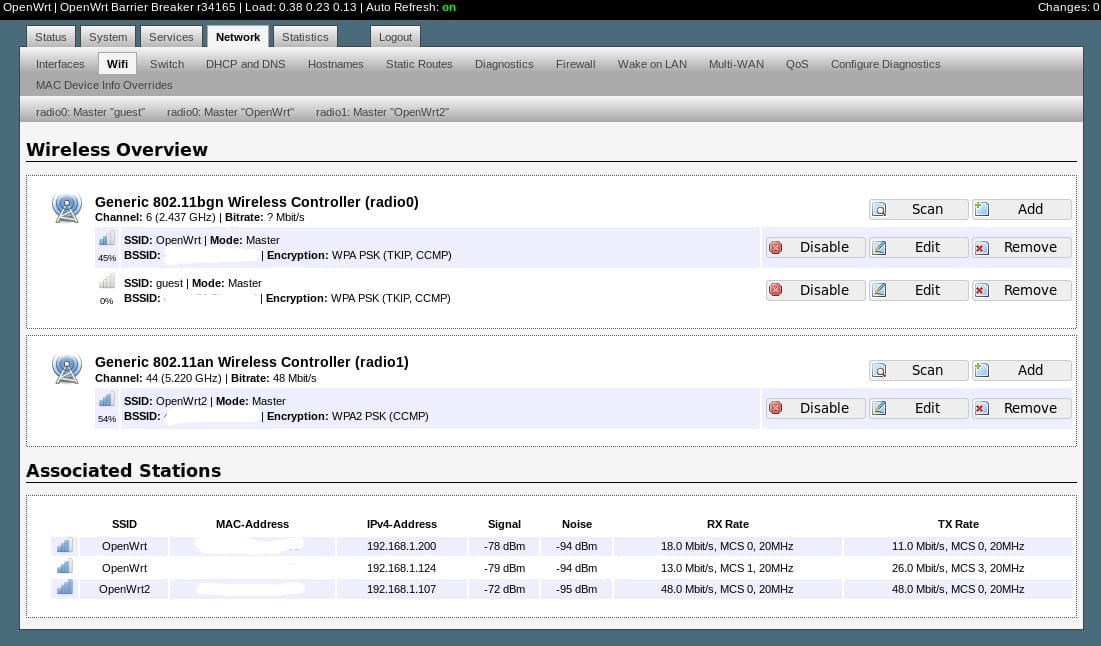

2. OpenWrt

OpenWrt is an open-source router operating system (OS) that is designed to provide a customizable, secure, and feature-rich networking experience. It is based on the Linux kernel and offers a range of features and capabilities that make it a popular choice among network enthusiasts, developers, and IT professionals.

One of the primary benefits of OpenWrt is its flexibility. OpenWrt allows users to customize and modify the software to meet their specific networking needs. This includes adding new features, removing unnecessary features, or configuring the software to work with specific hardware. This flexibility makes it an attractive option for advanced users who want more control over their networking equipment.

Another benefit of OpenWrt is its security capabilities. OpenWrt includes features such as firewalls, intrusion detection and prevention, and VPN support, which can help protect against security threats and attacks. Additionally, the software is updated frequently with security patches and bug fixes, ensuring that users have access to the latest security enhancements.

OpenWrt is also designed to be user-friendly. The software includes a web-based interface that allows users to configure their networking settings easily. The interface is responsive and can be accessed from any device with a web browser. OpenWrt also includes support for a wide range of hardware, including popular router models from companies such as TP-Link, Netgear, and Asus.

OpenWrt also offers a range of advanced networking configurations, including support for Quality of Service (QoS), network address translation (NAT), and virtual LAN (VLAN) tagging. These features make OpenWrt an attractive option for businesses and organizations that require more advanced networking capabilities. The open-source nature of OpenWrt means that users can contribute to the development of the software and collaborate with other users to improve it over time. This community-driven approach has led to the development of many useful plugins and packages that extend the functionality of the software.

OpenWrt is a powerful and flexible open-source router operating system that offers advanced networking capabilities, robust security features, and a user-friendly interface. Its customizable nature, support for a wide range of hardware, and active development community make it an attractive option for network enthusiasts and IT professionals alike.

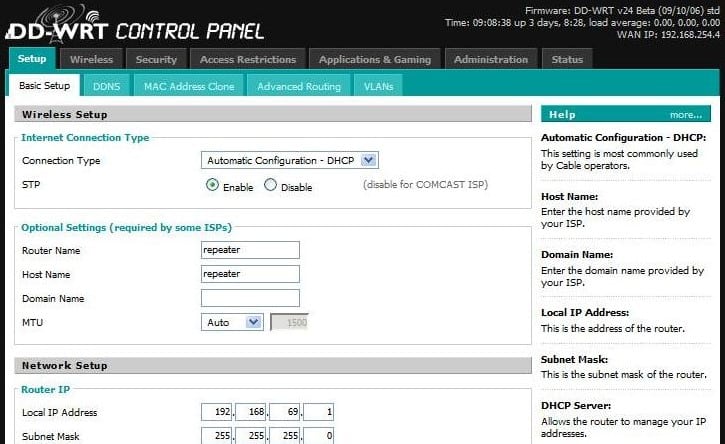

3. DD-WRT

DD-WRT is an open-source router OS software based on the Linux kernel that offers a highly customizable and feature-rich networking experience for both home and enterprise users. Its advanced networking features include Quality of Service (QoS), VPN support, and port forwarding. The software supports multiple wireless protocols, such as 802.11ac, 802.11n, and 802.11g, among others, and advanced routing protocols such as OSPF, BGP, and RIPv2.

DD-WRT includes multiple wireless SSIDs, which allows for the creation of multiple wireless networks with different access levels and security settings. Additionally, the software offers network storage capabilities, allowing users to share files across their network. DD-WRT is highly customizable, allowing users to tailor the software to their specific needs. Its user-friendly web-based interface makes it easy to configure network settings.

The software includes a range of security features, such as firewall support, WPA/WPA2 encryption, VPN and add-ons, and plugin support.

Other features and capabilities include:

- DD-WRT supports a wide range of routers and hardware, including older and newer devices.

- The software includes advanced networking features such as Quality of Service (QoS), VPN support, and port forwarding.

- DD-WRT offers support for multiple wireless protocols, including 802.11ac, 802.11n, and 802.11g, among others.

- The software includes support for advanced routing protocols such as OSPF, BGP, and RIPv2.

- DD-WRT supports multiple wireless SSIDs, which allows for the creation of multiple wireless networks with different access levels and security settings.

- The software includes a range of security features, including firewall support, WPA/WPA2 encryption, and VPN support.

- DD-WRT also supports network storage, allowing users to share files across their network.

- The software can be customized using add-ons and plugins, allowing users to add new features or modify existing ones.

4. VyOS

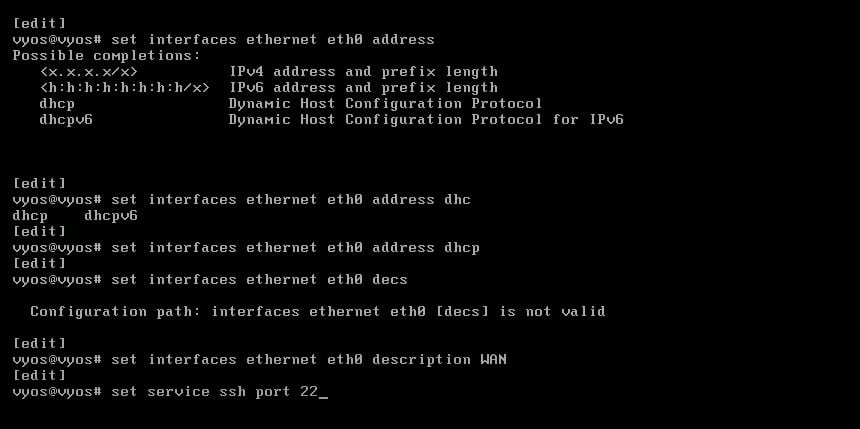

VyOS is an open-source network operating system based on Debian GNU/Linux. It is designed to be used as a router, firewall, and VPN gateway, and it is well-suited for small to medium-sized businesses and enterprise-level networks. VyOS is a fork of the Vyatta project, which was discontinued in 2013. The software is actively maintained by the VyOS community and offers a range of advanced networking features.

One of the key features of VyOS is its flexibility. It can be installed on a range of hardware, including physical servers, virtual machines, and cloud platforms such as Amazon Web Services and Microsoft Azure. It can also be deployed as a virtual appliance, making it easy to test and evaluate the software. VyOS includes a wide range of networking features, including advanced routing protocols such as OSPF, BGP, and RIPv2. It also supports VPNs, including IPsec, OpenVPN, and L2TP. The software includes advanced firewall features, such as stateful packet inspection, NAT, and zone-based firewalling. Additionally, VyOS supports Quality of Service (QoS) and network address translation (NAT).

One of the strengths of VyOS is its command-line interface (CLI), which allows for detailed configuration of networking features. The CLI is similar to the Juniper Networks Junos CLI, making it a good choice for users familiar with that platform. Additionally, VyOS includes a web-based GUI for configuring basic networking settings. VyOS’s strengths also include its advanced networking features, flexibility, and ability to be deployed in a variety of environments. The software’s active development community and frequent software updates ensure that it remains up-to-date with the latest networking technologies. Additionally, VyOS’s CLI makes it a good choice for experienced network administrators who prefer to work with a command-line interface.

On the other hand, one potential weakness of VyOS is that it may be less user-friendly than other router OS software with a graphical user interface. Additionally, configuring advanced networking features may require a higher level of technical expertise. Nevertheless, VyOS is a powerful and flexible open-source router OS software that is well-suited for enterprise-level networks. Its advanced networking features and active development community make it an excellent choice for experienced network administrators who require advanced routing, firewalling, and VPN capabilities.

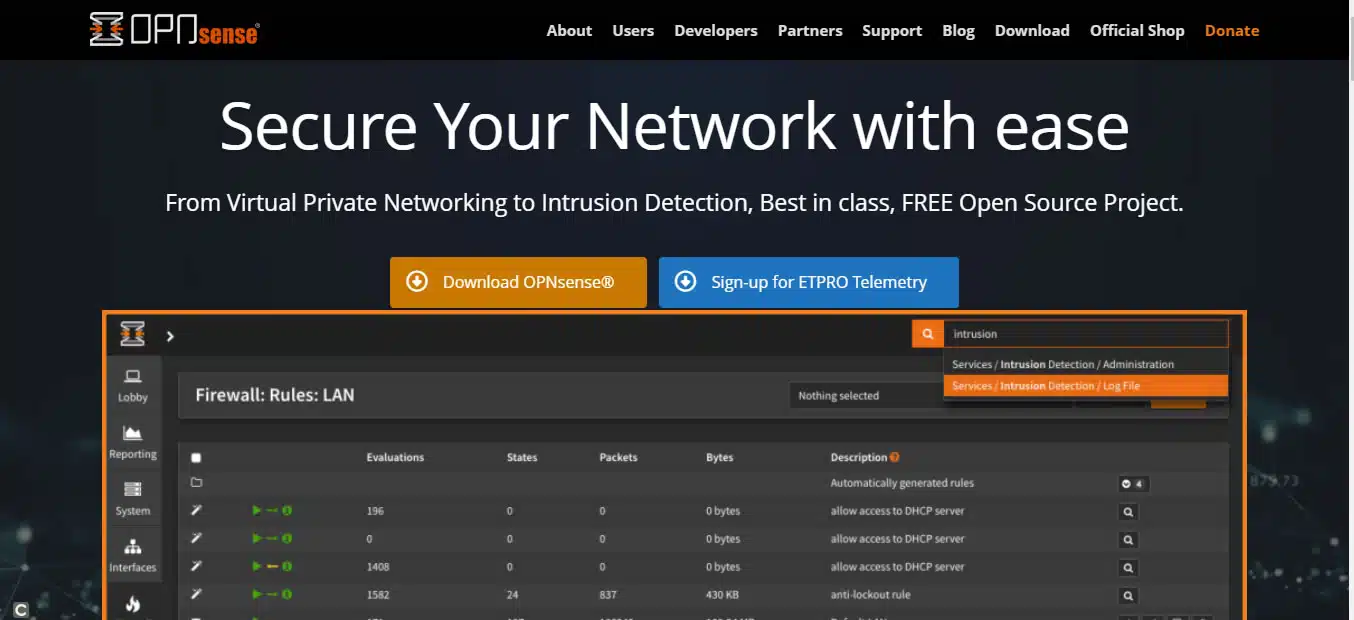

5. OPNsense

OPNsense is an open-source router OS software that is based on FreeBSD. It is designed to be used as a firewall, router, and VPN gateway, and it includes a range of advanced networking features. OPNsense is a fork of the pfSense project, and it is actively maintained by the OPNsense community.

One of the key features of OPNsense is its flexibility. It can be installed on a range of hardware, including physical servers, virtual machines, and cloud platforms such as Amazon Web Services and Microsoft Azure. It can also be deployed as a virtual appliance, making it easy to test and evaluate the software. Other features and capabilities include:

- Firewall OPNsense includes a powerful firewall with stateful packet inspection, which allows it to filter traffic based on packet contents, port numbers, and other criteria. This provides a high level of security for enterprise networks.

- Quality of Service (QoS) OPNsense supports Quality of Service (QoS) features, which allows network administrators to prioritize traffic based on its type, source, and destination. This helps to ensure that critical network traffic is given priority over less important traffic.

- Virtual Private Network (VPN) support OPNsense includes built-in support for Virtual Private Networks (VPNs), allowing users to securely connect to the network from remote locations.

- Web-based GUI OPNsense provides a web-based graphical user interface (GUI) for easy configuration and management. The GUI is user-friendly and includes a range of features, such as a dashboard, firewall rule editor, and package manager for installing additional features.

- Traffic shaping OPNsense includes advanced traffic shaping capabilities, which allows network administrators to control the flow of traffic on the network. This helps to optimize network performance and reduce congestion.

- Intrusion Detection and Prevention System (IDPS) OPNsense includes an Intrusion Detection and Prevention System (IDPS), which allows network administrators to detect and prevent network attacks.

As with most applications, OPNsense has its strengths and weaknesses. OPNsense’s strengths include its advanced networking features, flexibility, and ease of use. The software is actively maintained by the OPNsense community, which ensures that it remains up-to-date with the latest networking technologies. Additionally, the software’s web-based GUI makes it easy to configure networking settings, even for users without extensive technical expertise.

On the other hand, one of OPNsense’s weaknesses is that it may be less user-friendly than other router OS software with a graphical user interface. Additionally, configuring advanced networking features may require a higher level of technical expertise. Nonetheless, OPNsense is a powerful and flexible open-source router OS software that is well-suited for enterprise-level networks. Its advanced networking features, flexibility, and ease of use make it an excellent choice for both experienced network administrators and users with less technical expertise.

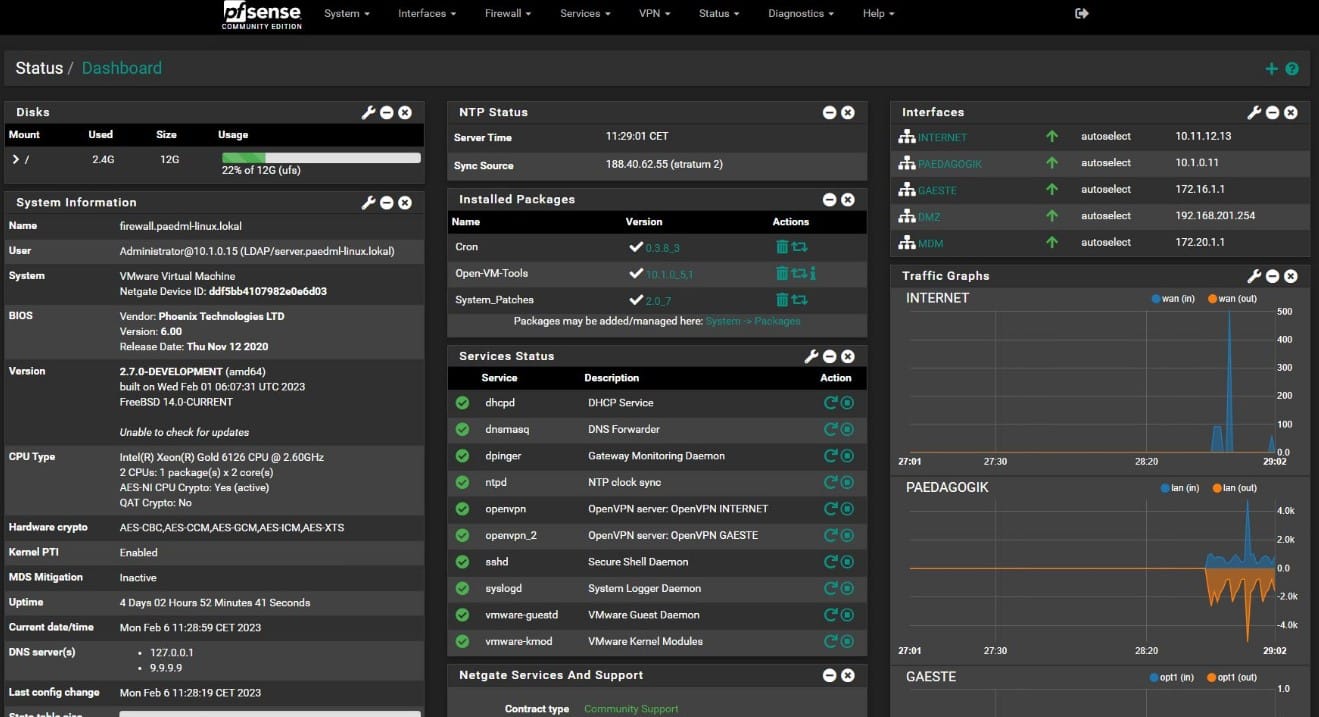

6. pfSense

pfSense is a free and open-source router and firewall operating system based on the FreeBSD operating system. It is designed to be used on standard x86 hardware and can be deployed as a virtual machine or on dedicated hardware. pfSense offers advanced features and capabilities that are typically found in commercial routers and firewalls, making it an ideal solution for small to medium-sized businesses, educational institutions, and other organizations that require robust network security and management.

pfSense provides a web-based graphical user interface (GUI) that allows users to configure and manage all aspects of their network. This includes setting up firewall rules, configuring virtual private networks (VPNs), managing DNS and DHCP services, and monitoring network activity. The GUI is highly customizable, allowing users to create dashboards and widgets that display real-time network information and statistics.

One of the key features of pfSense is its firewall capabilities. It offers advanced features such as stateful packet inspection, traffic shaping, and intrusion detection and prevention. These features allow administrators to block unwanted traffic and prevent malicious attacks on their networks. pfSense also supports VPN connections, allowing users to securely connect to their network from remote locations.

Another important feature of pfSense is its support for high availability (HA) and load balancing. With HA, administrators can set up redundant systems that automatically failover in the event of a hardware or software failure. Load balancing allows administrators to distribute network traffic across multiple servers or internet connections, improving performance and reducing downtime.

pfSense is highly flexible and can be customized to meet the specific needs of different organizations. It supports a wide range of third-party packages and plugins, including antivirus and anti-spam filters, content filtering, and intrusion detection and prevention systems. It also has an active community of developers and users who contribute to its ongoing development and support.

7. IPFire

IPFire is a free and open-source router and firewall operating system based on the Linux kernel. It is designed to be used on standard x86 hardware and can be deployed as a virtual machine or on dedicated hardware. IPFire offers advanced features and capabilities for network security and management, making it an ideal solution for small to medium-sized businesses, educational institutions, and other organizations that require robust network protection.

IPFire provides a web-based graphical user interface (GUI) that allows users to configure and manage all aspects of their network. This includes setting up firewall rules, configuring virtual private networks (VPNs), managing DNS and DHCP services, and monitoring network activity. The GUI is highly customizable, allowing users to create dashboards and widgets that display real-time network information and statistics.

One of the key features of IPFire is its firewall capabilities. It offers advanced features such as stateful packet inspection, traffic shaping, and intrusion detection and prevention. These features allow administrators to block unwanted traffic and prevent malicious attacks on their networks. IPFire also supports VPN connections, allowing users to securely connect to their network from remote locations. Another important feature of IPFire is its support for proxy servers, which can be used to filter web traffic and block unwanted content. It also supports content filtering, which allows administrators to block access to specific websites or types of content.

IPFire is highly flexible and can be customized to meet the specific needs of different organizations. It supports a wide range of third-party packages and plugins, including antivirus and anti-spam filters, content filtering, and intrusion detection and prevention systems. It also has an active community of developers and users who contribute to its ongoing development and support.

Время на прочтение

12 мин

Количество просмотров 62K

И снова здравствуйте!

В первой части статьи я рассказывал о «железной» составляющей будущего роутера. Поскольку без софта даже самое расчудесное железо, естественно, работать не будет, следовательно требовалось снабдить аппарат соответствующей программной «начинкой».

Когда я затевал всё это движение, я предполагал, что будет непросто. Но не предполагал, что настолько. В одном из комментариев к предыдущей части статьи я клятвенно пообещал рассказать о нижеследующем «к выходным». Благоразумно умолчал к каким именно.

Итак…

Напомню комплектацию:

- материнская плата Intel D2500CC с комплектным двухядерным 64-bit процессором Intel Atom D2500, двумя гигабитными сетевыми интерфейсами

- оперативная память SO-DIMM DDR-3 1066 4Gb Corsair

- SSD-накопитель Crucial M500 120 GB

- сетевая карта 1000 Mbit D-Link DGE-528T

- mini-PCI-E Wi-Fi карта Intel 7260.HMWWB 802.11 a/b/g/n/ac + Bluetooth 4.0

- всё это хозяйство упаковано в корпус Morex T-3460 60W

Первым делом я определил для себя круг задач, которые будет выполнять маршрутизатор, чтобы в дальнейшем мне было проще его админить.

Ещё раз уточню, что эти ваши интернеты приходят ко мне по 100 Мбитному каналу (тариф, естественно, даёт несколько меньшую скорость, но не суть). Получилось, собственно, вот что:

- Доступ в интернет со всех устройств, имеющихся дома в распоряжении +n устройств, появляющихся эпизодически или вообще однократно

- Домашняя локалка

- Соответственно, маршрутизация трафика из/в интернет/локальная сеть

- Файлохранилище (доступ по FTP или Samba)

- Торрентокачалка

- ed2k-сеть (ибо очень круто развита у провайдера)

- web-сервер

В перспективе:

- домен

- видеонаблюдение

- элементы «умного дома»

чёрт в ступемного чего интересного

Естественным в этой ситуации было выбирать из *nix-based систем. Некоторое время пришлось потратить на изучение матчасти, рыская по сети. В итоге я проделал следующий путь…

1. FreeBSD 10.1-RELEASE

Очень хотелось реализовать всё на фряхе. Плюсы её в управлении сетевыми устройствами, серверами/шлюзами/маршрутизаторами очевидны, неоспоримы и многократно воспеты гуру.

Поскольку ранее дел я с фряхой близко не имел, пришлось круто раскурить Руководство по FreeBSD, сопровождая процесс чтения параллельным процессом установки на устройство последнего стабильного релиза 10.1.

Небольшое отступление

К слову, установку фряхи (да и всех описываемых далее систем) я производил при помощи замечательного устройства Zalman ZM-VE300 с терабайтным HDD внутри; сие устройство имеет на борту эмулятор оптического привода, что позволяет накидать на жёсткий диск в папку _iso образы, после чего, установив в BIOS загрузку с Zalman Virtual CD, производить загрузку и установку с этих самых образов, всё равно что, если бы они были записаны на болванку и вставлены в физический привод.

Всё было замечательно, система встала, но меня ждал неприятный сюрприз, о котором я, откровенно говоря, знал, но решил-таки проверить на практике: FreeBSD напроч отказывалась видеть Wi-Fi карточку. Вернее видеть-то она её видела, но только адрес и название вендора, а что это и с чем её едят, фряха понимать не желала (драйвер устройства значился как none1). Кроме того, дальнейшее чтение мануала выявило, что в режиме точки доступа во FreeBSD работают только Wi-Fi карты на основе набора микросхем Prism. Печальбеда… Да, нашёл я также и информацию, что моя карточка в настоящий момент вообще не имеет драйвера под фряху. Даже портированного.

10. Debian 7.7.0

Расстраивался я недолго: не состоялась фряха — возьму старый добрый Debian. Установил с netinstall-образа базовую систему без графического окружения. Долго пытался понять, что не так. Стабильный релиз Debian в данный момент 7.7.0, имеет ядро версии 3.2. В этом ядре опять же нет поддержки моей многострадальной Wi-Fi сетевушки. Полез на ЛОР искать ответ, в итоге получил неутешительные выводы: надо ставить ядро посвежее (в случае Debian — тот ещё геморрой), пляски с

бубном

ядрами, по мнению гуру, не труъ Debian-way (так прямо и сказали: хочешь перекомпилять ядра — выбери другой дистрибутив).

11. Ubuntu Server 14.04 LTS

Плюнув на попытки круто

провести время

покрасноглазить, я взял знакомый и уважаемый мной дистрибутив. Уже более года он (правда версии 12.04 LTS) вертится у меня на сервере, раздающем плюшки в сети провайдера.

Из плюсов: стабильность, простота установки, настройки и администрирования, куча документации.

Из минусов: необходимость дорабатывать напильником, поскольку «искаропки» получается толстоват и несколько неповоротлив.

Установка

По сути не представляет ничего сложного и аналогична таковой в Debian. Производится в диалоговом режиме text-mode. Описывать детально не вижу смысла, т.к. всё это уже десятки раз пережёвано и валяется на множестве ресурсов (начиная с официальных сайтов на разных языках и заканчивая местечковыми форумами).

Важным моментом является правильная разметка и подготовка SSD. Всем прекрасно известно, что твердотельные накопители построены на технологии flash-памяти и имеют ограниченный ресурс на запись. Справедливости ради отмечу, что на просторах всемирной паутины глаголят о достаточной надёжности современных твердотельников (сравнимой с классическими жёсткими дисками). Тем не менее было бы глупо плевать на элементарные рекомендации в отношении эксплуатации SSD.

Перед началом любых манипуляций с накопителем рекомендуется обновить прошивку, но на моём оказалась самая свежая, поэтому данный шаг я пропустил.

Первой необходимой манипуляцией при разметке накопителя является выравнивание разделов диска. Если кратко, то каждый раздел должен начинаться с сектора кратного 8. Первый раздел рекомендовано начинать с 2048 сектора (это связано с расположением в начале накопителя MBR или GPT, а «отступ» в 1 Мб берётся с запасом.

При разметке я создал 3 раздела:

- boot — ext2

- root — ext4

- home — ext4

$ sudo fdisk -l

Диск /dev/sda: 120.0 Гб, 120034123776 байт

255 головок, 63 секторов/треков, 14593 цилиндров, всего 234441648 секторов

Units = секторы of 1 * 512 = 512 bytes

Размер сектора (логического/физического): 512 байт / 4096 байт

I/O size (minimum/optimal): 4096 bytes / 4096 bytes

Идентификатор диска: 0x000ea779

Устр-во Загр Начало Конец Блоки Id Система

/dev/sda1 * 2048 1050623 524288 83 Linux

/dev/sda2 1050624 42993663 20971520 83 Linux

/dev/sda3 42993664 234440703 95723520 83 Linux

Как видно, все разделы начинаются с секторов, кратных 8. Таким образом доступ будет осуществляться с обращением по правильному сектору, что поможет сберечь нежный ресурс накопителя.

Далее в опциях монтирования разделов в /etc/fstab следует добавить discard — для включения TRIM и noatime — для отключения записи в метаданные времени последнего доступа к файлу.

Очередное отступление

С noatime не всё так однозначно. Например, в десктопных системах браузеры отслеживают «свежесть» своего кэша именно по времени последнего доступа, таким образом, включение данной опции влечёт за собой не уменьшение записи на диск, а наоборот — увеличение, поскольку браузер видит, что его кэш «протух» и начинает подтягивать новый. В этом случае рекомендуется использовать опцию relatime — атрибут времени доступа (atime) обновляется, но только в том случае, если изменились данные файла (атрибут mtime) или его статус (атрибут ctime). Для серверной системы это, пожалуй, не столь критично, но всё же я включил noatime для boot, а для root и home — relatime.

Все остальные советы, нагугленные на просторах сети, как то увеличение времени между сбросами буферов на диск (опция commit=[time, sec.]), отключение «шлагбаума» (опция barrier=0) и прочее не внушили мне доверия в плане приобретаемой полезности в ущерб сохранности данных и безопасности.

Кроме того, я не стал выделять отдельный раздел для swap, решив, что оперативной памяти мне должно хватить для поставленных задач. Если же всё-таки возникнет необходимость в подкачке, ничто не мешает сделать swap в виде файла и смонтировать его как раздел.

Также было принято волевое решение вынести временные файлы (/tmp) в tmpfs.

В процессе установки задаются общие параметры, как то: локаль, параметры времени/геопозиции, имя системы, а также создаётся новый юзер и пароль к нему. Далее следует выбор устанавливаемого программного обеспечения, в котором я пометил для установки следующее:

- OpenSSH server

- DNS server

- LAMP server

- Print server

- Samba file server

После загрузки в свежеустановленную систему проявилась одна крайне неприятная особенность (кстати, в Debian было то же самое): после инициализации драйверов вырубалось видео, монитор переходил в режим ожидания, и становилось непонятно система зависла или просто что-то не так с выводом. Обнаружилось, что доступ по ssh есть, и можно было бы на этом остановиться, но всегда может возникнуть ситуация, когда необходимо получить физический доступ к маршрутизатору (например, шаловливые ручонки админа поковырялись в настройках сети, и доступ через консоль категорически пропал %) ). Посёрфиф по форумам я наткнулся на решение (оказывается баг известен и проявляется именно на этой материнской плате):

add to /etc/modprobe.d/blacklist.conf:

blacklist gma500_gfxrun

sudo update-initramfs -u

sudo reboot

Пруф.

В случае с Debian — /etc/modprobe.d/fbdev-blacklist.conf.

После перезагрузки всё заработало.

Настройка сети

В процессе установки системы я выбрал в качестве сетевого интерфейса, который будет использован для установки, карту D-Link. Она уменя была подключена патчкордом к одному из LAN моего старого маршрутизатора (это было сделано для того, чтобы иметь доступ по SSH до настройки сетевых интерфейсов, а поскольку на Асусе также запущен DHCP-сервер, проблем с подключением не возникло), тестировать при таком подключении доступ в интернет не составит никаких проблем.

Также в свежей системе проявился ещё один глюк:

no talloc stackframe at ../source3/param/loadparm.c:4864, leaking memory

Проблема связана с библиотекой авторизации libpam-smbpass, можно просто её снести, а можно поступить более изящно:

$ sudo pam-auth-update

снять пометку с SMB password synchronization, что отключает синхронизацию паролей системных пользователей и пользователей Samba.

Устанавливаем все доступные обновления:

$ sudo apt-get update

$ sudo apt-get upgrade

$ sudo apt-get dist-upgrade

И приступаем к настройке сетевых интерфейсов. В маршрутизаторе 4 физических интерфейса и loopback:

Вывод терминала

$ ifconfig -a

em0 Link encap:Ethernet HWaddr 00:22:4d:ad:69:f0

UP BROADCAST MULTICAST MTU:1500 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:0 (0.0 B) TX bytes:0 (0.0 B)

Interrupt:17 Память:d0220000-d0240000

eth0 Link encap:Ethernet HWaddr d8:fe:e3:a7:d5:26

inet addr:192.168.1.10 Bcast:192.168.1.255 Mask:255.255.255.0

inet6 addr: fe80::dafe:e3ff:fea7:d526/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:741 errors:0 dropped:0 overruns:0 frame:0

TX packets:477 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:482523 (482.5 KB) TX bytes:45268 (45.2 KB)

eth1 Link encap:Ethernet HWaddr 00:22:4d:ad:69:ec

UP BROADCAST MULTICAST MTU:1500 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:0 (0.0 B) TX bytes:0 (0.0 B)

Interrupt:16 Память:d0320000-d0340000

lo Link encap:Локальная петля (Loopback)

inet addr:127.0.0.1 Mask:255.0.0.0

inet6 addr: ::1/128 Scope:Host

UP LOOPBACK RUNNING MTU:65536 Metric:1

RX packets:28 errors:0 dropped:0 overruns:0 frame:0

TX packets:28 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:1784 (1.7 KB) TX bytes:1784 (1.7 KB)

wlan0 Link encap:Ethernet HWaddr 80:19:34:1e:fe:83

UP BROADCAST MULTICAST MTU:1500 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:0 (0.0 B) TX bytes:0 (0.0 B)

- eth0 — «смотрит» в интернет, получает настройки по DHCP

- eth1 и em0 — интегрированные в материнку сетевые адаптеры

- wlan0 — как нетрудно догадаться, беспроводной интерфейс Wi-Fi

Устанавливаем hostapd и переводим беспроводной интерфейс в режим Master:

$ sudo iwconfig wlan0 mode Master

К моему величайшему сожалению такой способ не сработал, и команда вывалилась с ошибкой, поэтому я прибегнул к альтернативному способу:

$ sudo apt-get install iw

$ sudo iw dev wlan0 del

$ sudo iw phy phy0 interface add wlan0 type __ap

После чего:

$ iwconfig

wlan0 IEEE 802.11abgn Mode:Master Tx-Power=0 dBm

Retry long limit:7 RTS thr:off Fragment thr:off

Power Management:on

Теперь необходимо сконфигурировать все сетевые интерфейсы, чтобы было удобнее с ними работать. Я решил объединить встроенные сетевушки и Wi-Fi в мост, чтобы управлять этим хозяйством как единым целым при раздаче IP-адресов по DHCP, маршрутизации и пр. Приводим к следующему виду /etc/network/interfaces:

/etc/network/interfaces

# This file describes the network interfaces available on your system

# and how to activate them. For more information, see interfaces(5).

# The loopback network interface

auto lo

iface lo inet loopback

# The primary network interface

auto eth0

iface eth0 inet dhcp

auto wlan0 br0

# The wireless interface

iface wlan0 inet manual

pre-up iw dev wlan0 del

pre-up iw phy phy0 interface add wlan0 type __ap

# The bridge

iface br0 inet static

address 192.168.0.1

network 192.168.0.0

netmask 255.255.255.0

broadcast 192.168.0.255

bridge_ports em0 eth1 wlan0

Перезагружаемся. Теперь видим:

Вывод терминала

$ ifconfig -a

br0 Link encap:Ethernet HWaddr 00:22:4d:ad:69:ec

inet addr:192.168.0.1 Bcast:192.168.0.255 Mask:255.255.255.0

UP BROADCAST MULTICAST MTU:1500 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:0 (0.0 B) TX bytes:0 (0.0 B)

em0 Link encap:Ethernet HWaddr 00:22:4d:ad:69:f0

UP BROADCAST MULTICAST MTU:1500 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:0 (0.0 B) TX bytes:0 (0.0 B)

Interrupt:17 Память:d0220000-d0240000

eth0 Link encap:Ethernet HWaddr d8:fe:e3:a7:d5:26

inet addr:192.168.1.10 Bcast:192.168.1.255 Mask:255.255.255.0

inet6 addr: fe80::dafe:e3ff:fea7:d526/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:1329 errors:0 dropped:0 overruns:0 frame:0

TX packets:819 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:531178 (531.1 KB) TX bytes:125004 (125.0 KB)

eth1 Link encap:Ethernet HWaddr 00:22:4d:ad:69:ec

UP BROADCAST MULTICAST MTU:1500 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:0 (0.0 B) TX bytes:0 (0.0 B)

Interrupt:16 Память:d0320000-d0340000

lo Link encap:Локальная петля (Loopback)

inet addr:127.0.0.1 Mask:255.0.0.0

inet6 addr: ::1/128 Scope:Host

UP LOOPBACK RUNNING MTU:65536 Metric:1

RX packets:28 errors:0 dropped:0 overruns:0 frame:0

TX packets:28 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:1784 (1.7 KB) TX bytes:1784 (1.7 KB)

wlan0 Link encap:Ethernet HWaddr 80:19:34:1e:fe:83

UP BROADCAST MULTICAST MTU:1500 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:0 (0.0 B) TX bytes:0 (0.0 B)

Инициализировались все интерфейсы.

Можно приступить к настройке hostapd. Пока мы тут рассуждали, версия стала, таки, 2.1.

У меня получился вот такой конфиг /etc/hostapd/hostapd.conf:

hostapd.conf

interface=wlan0

bridge=br0

driver=nl80211

logger_syslog=-1

logger_syslog_level=4

logger_stdout=-1

logger_stdout_level=4

ssid=TEST

hw_mode=g

ieee80211n=1

ht_capab=[HT40-][SHORT-GI-40]

channel=11

macaddr_acl=0

deny_mac_file=/etc/hostapd/hostapd.deny

auth_algs=3

ignore_broadcast_ssid=1

ap_max_inactivity=300

wpa=2

wpa_passphrase=my_wpa_passphrase

wpa_key_mgmt=WPA-PSK

rsn_pairwise=CCMP

Включаем автоматический запуск hostapd при загрузке системы, для этого в /etc/default/hostapd раскомментируем и редактируем строки:

DAEMON_CONF="/etc/hostapd/hostapd.conf"

DAEMON_OPTS="-B"

RUN_DAEMON="yes"

Далее, не мудрствуя лукаво, я настроил общий доступ. Скрипт для настройки iptables и ip-форвардинга я взял отсюда, привёл его в соответствие своим реалиям и настроил автозапуск. В результате iptables наполняются необходимым содержимым при загрузке системы.

Логично, что нужно текже настроить DHCP-сервер. Решив упростить задачу до минимума, я установил dnsmasq и снёс имеющийся в наличии и конфликтующий с ним bind9. Конфиг прост:

/etc/dnsmasq.conf

# Configuration file for dnsmasq.

#

# Format is one option per line, legal options are the same

# as the long options legal on the command line. See

# "/usr/sbin/dnsmasq --help" or "man 8 dnsmasq" for details.

# Never forward plain names (without a dot or domain part)

domain-needed

# Never forward addresses in the non-routed address spaces.

bogus-priv

# If you want dnsmasq to listen for DHCP and DNS requests only on

# specified interfaces (and the loopback) give the name of the

# interface (eg eth0) here.

# Repeat the line for more than one interface.

interface=br0

# This is an example of a DHCP range where the netmask is given. This

# is needed for networks we reach the dnsmasq DHCP server via a relay

# agent. If you don't know what a DHCP relay agent is, you probably

# don't need to worry about this.

dhcp-range=192.168.0.2,192.168.0.254,255.255.255.0,12h

# Give a host with Ethernet address 11:22:33:44:55:66 or

# 12:34:56:78:90:12 the IP address 192.168.0.60. Dnsmasq will assume

# that these two Ethernet interfaces will never be in use at the same

# time, and give the IP address to the second, even if it is already

# in use by the first. Useful for laptops with wired and wireless

# addresses.

#dhcp-host=11:22:33:44:55:66,12:34:56:78:90:12,192.168.0.60

dhcp-host=00:11:22:33:44:55,66:77:88:99:aa:bb,MyDevice1,192.168.0.2

dhcp-host=cc:dd:ee:ff:ee:dd,cc:bb:aa:99:88:77,MyDevice2,192.168.0.3

На самом деле в конфиге ещё куча закомментированных опций, которые позволяют производить очень fine tuning, но такого набора вполне хватает для корректной работы. В принципе, с этого момента аппарат уже работает как домашний маршрутизатор.

После окончания основной настройки я установил и настроил transmission-daemon, aMuled и vsftpd. Собственно говоря, настройка данных сервисов достаточно тривиальна, останавливаться детально на ней не буду. Естественно, доступ к данным ресурсам имеется только из локальной сети, если хочется получить доступ извне, необходимо будет открыть соответствующие порты в iptables.

Вёб-сервер представляет из себя связку Apache 2.4.7 + MySQL Ver 14.14 Distrib 5.5.40. Пока не придумал, чем буду его заполнять: накатить готовый движок и баловаться с дизайном или же просто попрактиковаться в html и php. В любом случае сие имеет для меня прикладное значение. Возможно, в перспективе получится настроить вёб-интерфейс для мониторинга и управления маршрутизатором.

После всех манипуляций остаётся настроить ведение логов: по возможности привести настройки всех процессов, ведущих логи, выводить в них только критически важные уведомления и предупреждения. Идея заключается в снижении количества операций записи, а, соответственно, и негативного влияния на SSD.

Кроме того,

следует

настоятельно рекомендуется включить запуск по cron раз в сутки fstrim (для каждого раздела отдельно). Говорят, хуже не будет точно.

Ффух… Получилось несколько сумбурное описание моих мытарств с собственноручно собранным устройством, но удовлетворение от того, что всё работает просто неописуемо.

В комментарии к предыдущей части статьи многоуважаемый dmitrmax интересовался уровнем энергопотребления сборки. Ну что же, привожу примерные данные, которые мне удалось почерпнуть из открытых источников:

- процессор Intel Atom D2500 — до 10 Вт

- SSD-накопитель Crucial M500 — 3,6 Вт

По остальным крмплектующим данных сходу не нашлось, но практически везде в характеристиках сетевой карты и Wi-Fi модуля пишут «низкое энергопотребление». Если грубо накинуть на всё про всё 10 Вт (прочее железо, интегрированные сетевушки, etc), то итого получается около 25 Вт — не так уж и много, полагаю…

Вроде бы ничего не забыл, упомянул все ключевые моменты. За подробностями прошу в комментарии. Спасибо за внимание! (-;

UPD: Господин Revertis справедливо заметил, и я с ним соглашусь, что изначально при установке системы не следовало отмечать DNS-сервер, чтобы потом его сносить (речь о bind9), но в статье я описывал именно путь, который проделал — со всеми его ошибками и закоулками. И да, соглашусь, что nginx лучше, чем Apache, более того — я его даже заменю. Спасибо за совет.

This is a list of router and firewall distributions, which are operating systems designed for use as routers and/or firewalls.

Storage : 4 GB

Storage : 2GB

(recommended)

Содержание

- 1 Об операционной системе роутера (прошивке)

- 2 О наборах микросхем

- 3 О подключении к провайдеру и скорости проводной сети

- 4 Нюансы подключения с использованием оптоволоконных линий

- 5 Об антеннах: встроенных и направленных

- 6 2-х диапазонные роутеры

- 7 О пространственных потоках и о скорости беспроводных соединений

- 8 О восстановлении прошивки роутера

- 9 O разъемах USB и дополнительных возможностях роутеров

- 10 Модемы

- 11 Принтеры и МФУ

- 12 Флэш-накопители и жесткие диски

- 13 Общие рекомендации при выборе роутеров

- 14 IPTV или VoIP

- 15 Торрент

- 16 А как же IPTV или VoIP?

Роутер это не монолит из железа и пластика, а сетевой компьютер со своими процессором, памятью, РПЗУ (флэш) с операционной системой, сетевыми (проводными и беспроводными) интерфейсами. Операционная система роутера состоит из многих и многих программных компонентов — ядра ОС, драйверов оборудования, сервисов для реализации работы с протоколами HTTP, FTP, DHCP и др, прикладных (user space) программ. От согласованности работы этих компонентов, качества драйверов, реализации возможностей железа очень сильно зависит функционирование роутера. Ниже представлено что-то типа рейтинга ПО, все написанное является лишь моим скромным мнением.

Об операционной системе роутера (прошивке)

Программное обеспечение роутеров на данный момент наиболее качественно выполнено у фирм Zyxel (линейка Keenetic), и Acorp (линейка WR — WR-N150, WR-300N). Это программное обеспечение написано нашими программистами и учитывает наши, Российские реалии. Роутеры этих моделей, как правило, работают в большинстве случаев, прямо из коробки, если нет заводского брака.

Из представленных на нашем рынке, на 2-ом месте по качеству ПО идут роутеры ASUS. Поимеющимся у меня данным программисты ASUS используют некоторые наработки энтузиастов.

Третье место по качеству ПО делят роутеры Linksys и Netgear. Как правило прошивки этих роутеров проще, вполне работоспособны, но ориентированы на западный рынок. Например не всегда адекватно они работают с соединениями PPTP или L2TP. Роутеры Linksys не имеют ничего общего с продукцией корпорации Cisco, это обычные SOHO-роутеры с посредственно написанным программным обеспечением.

Замыкают этот рейтинг, или даже напрочь выбиваются из него роутеры фирм D-Link, TP-Link и Upvel. Покупайте продукцию этих фирм только на свой страх и риск. Сознавайте, что именно вы покупаете и для чего — может статься, что вы потратите деньги и время впустую.

У этих фирм плохая техническая поддержка и полумертвые форумы, на которых сами пользователи пытаются решать свои проблемы. Зачастую все рекомендации сводятся к замене штатного ПО на прошивки Gargoyle, OpenWRT или DD-WRT, после чего они ведут себя более предсказуемо. Аппаратно эти роутеры выполнены в большинстве случаев недурно, по типовым схемам производителей микросхем. Исключение — TP-Link TL-WR1043ND, имеющий проблему, вызывающую зависание, отключение беспроводной части роутера в присутствии СВЧ-сигналов, эти роутеры не могут быть рекомендованы к покупке категорически. Еще — Backdoors в роутерах TP-LINK. Большинство таких роутеров в принципе могут использоваться как конструкторы — они дешевы и содержат все необходимое для создания малогабаритного сетевого контроллера.

О наборах микросхем

Так случилось, что на рынке не так уж и много производителей компонентов для создания роутеров. В основном используются специализированные системы на кристалле (SoC), совмещающие в себе микропроцессор (обычно архитектуры MIPS), контроллеры памяти, USB, PCI/PCIe. В некоторые SoC встраивают еще и коммутатор Ethernet и беспроводной контроллер. В роутерах обычно используются микросхемы фирм Ralink, Broadcom, Atheros, Realtek, Ubicom.

Большое количество устройств собрано в весьма неплохой базе данных, там можно узнать из чего состоит выбранный вами роутер.

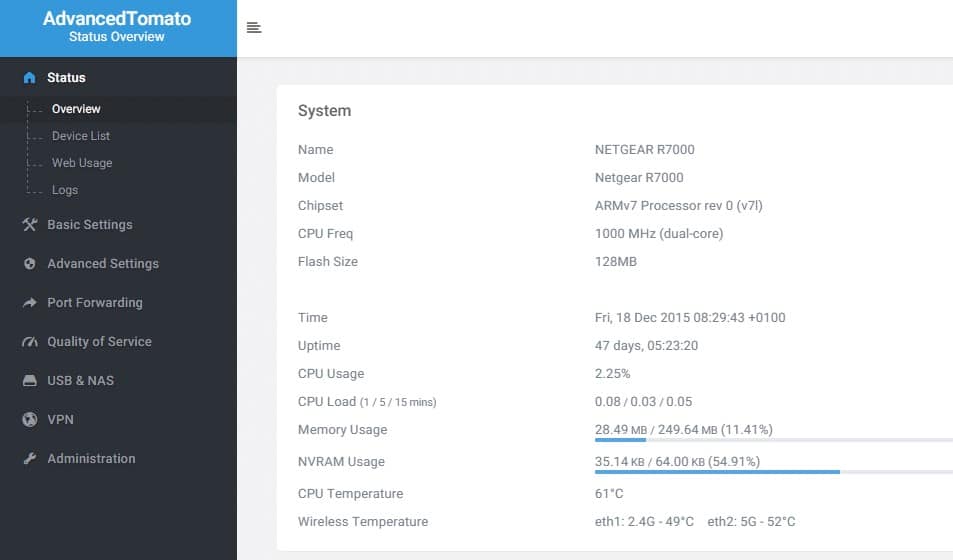

В настоящее время ситуация такова, что лучшие операционные системы пишутся для SoC фирмы Ralink (теперь Mediatek). Именно на микросхемах этой фирмы основаны роутеры Zyxel Keenetic, Acorp WR-150N/WR- 300N, Asus RT-N56U/RT- N65U. Эти микросхемы имеют в своем составе так называемый блок PPE (packet processing engine, блок обработки пакетов), позволяющий очень хорошо ускорять аппаратно многие функции маршрутизации пакетов. Это же и так называемый HW-NAT, аппаратный NAT. Эти микросхемы хорошо изучены программистами, имеются исходники большинства драйверов и документация, что позволяет делать для них высокоэффективное ПО. Примеры: прошивка для Asus RT-N56U/RT- N65U Padavan, прошивка для роутеров на основе SoC RT3050, RT3052, RT3350, RT3352, RT5350 Wive-NG, фабричное ПО Zyxel Keenetic.

Чипсеты фирмы Broadcom используются в большинстве роутеров Asus (RT-N15U, RT-N16U, RT-N66U, RT-AC66U) и Netgear (популярные модели WNR3500l, WNR3500Lv2, модели WNDR4500, R6300). Эти чипсеты отличает полная закрытость ПО и документации. К этим процессорам есть хорошие прошивки «от энтузиастов», Tomato, DD-WRT, Merlin. Новые чипы Broadcom (которые, к примеру, стоят в роутерах RT-N66U) имеют блоки аппаратного ускорения, которые теперь работают в стоковых прошивках Asus и Merlin. Однако результаты работы этих блоков гораздо скромнее, нежели результаты работы PPE процессоров Ralink. Еще надо учитывать, что если вы меняете штатное ПО роутера на прошивки «энтузиастов» Tomato и DD-WRT, то вы потеряете все возможности аппаратного ускорения там, где они есть, и роутер будет все обрабатывать программно. OpenWRT и DD-WRT исповедуют подход OpenSource, в них не должны использоваться проприетарные драйверы, а открытые не умеют работать с PPE Broadcom. Прошивки «энтузиастов» пока используют устаревший SDK со старыми драйверами.

Чипсеты фирмы Atheros используют фирмы TP-Link (это вообще основные чипсеты этой фирмы), Netgear (WNDR3700, WNDR3800). Для этих чипсетов существуют альтернативные прошивки Gargoyle, OpenWRT и DD-WRT. Все, что сказано для чипсетов Broadcom справедливо и для чипсетов Atheros — закрытые документация и SDK не позволяют создать прошивки, использующие наиболее полно все возможности микросхем.

Для чипсетов фирм Ubicom и Realtek альтернативных прошивок не существует на сегодняшний день. Это означает, что купив роутер на основе SoC этих фирм, вы не сможете заменить программное обеспечение производителя, и если оно вас не устроит, вам останется только положить этот роутер на полку, или сдать его обратно в магазин. Учитывая крайнюю запутанность SDK Realtek, для их SoC очень трудно, практически невозможно создать более-менее вменяемую прошивку, на такие роутеры много нареканий. Не стоит путать процессоры и коммутаторы фирмы Realtek. Коммутаторы этой фирмы используются совместно с процессорами других фирм и к ним есть драйверы, работают они в большинстве своем хорошо.

О подключении к провайдеру и скорости проводной сети

В настоящее время используется несколько типов подключений к провайдеру:

- IPoE

- PPPOE

- PPTP и L2TP

Скорость локальной проводной сети (LAN) зависит только от используемого коммутатора, процессор роутера для передачи локального трафика по проводам не используется.

Нюансы подключения с использованием оптоволоконных линий

В первую очередь следует различать подключения посредством FTTB (в этом случае в помещение заходит обычная витая пара) и «настоящие» оптические.

Видов оптики существует множество, но среди абонентов-физлиц массово применяется только PON (МГТС, Ростелеком). При этом оконечное оборудование (чаще всего Huawei, ZTE, Ericsson) всегда предоставляется и управляется провайдером, самостоятельная замена его невозможна, настройка (за исключением самой простой вроде смены SSID) тоже. Т. е. приобрести «роутер с оптикой» и установить вместо предложенного оператором устройства нельзя.

Оптический терминал во многом схож с ADSL-модемом и так же может работать в 2-х режимах — роутера или моста.

По умолчанию большинство провайдеров выставляют терминалы именно роутером. Самостоятельное изменение режима работы невозможно, это могут сделать только сотрудники провайдера. Наилучший вариант действий в таком случае — подать заявку на переключение вашего терминала в мост. В дальнейшем такое подключение ничем не будет отличатся от традиционного с применением витой пары. С учетом физических возможностей подобных линий, рекомендуются как минимум RT-N56U/RT-N65U.

Если же переключение в мост нежелательно/невозможно — следует выбирать не роутер, а точку доступа или же роутер с упором только на беспроводную часть и штатной возможностью переключения в режим ТД. Иначе образуется двойной NAT что в общем случае означает невозможность получения доступа к вашей сети извне (никакие DynDNS не помогут) и проброса портов (как ручного так и с применением UPnP). Неплохо подойдет EA-N66 и все те же RT-N56U/RT-N65U.

В редких случаях оптика бывает еще и активная и если у вас именно такая и не знаете что с ней делать, то лучше спросить в теме предметно с уточнением деталей.

Об антеннах: встроенных и направленных

Обычные, штатные, штыревые антенны обеспечивают усиление 2-5 dBi. При этом диаграмму направленности сигнала от такого штыря можно представить в виде этакого бублика, в оси которого располагается этот самый штырь. Чем больше усиление антенны, тем шире бублик, однако тем он и площе. С ростом усиления, таким образом, идет расширение диаграммы в одной плоскости, но сужение в другой. Несмотря на то, что встроенных в роутер антенн не видно, они обеспечивают ничуть не худшее усиление (например, для роутера Asus RT-N56U — 3.8 dBi в 2.4ГГц диапазоне и 5.1 dBi в 5ГГц диапазоне), не портя при этом внешний вид роутера. Таким образом, если не требуется подключать направленные антенны, то вполне можно покупать роутеры со встроенными антеннами.

2-х диапазонные роутеры

Часто приходится слышать жалобы от владельцев двухдиапазонных роутеров о том, что их гаджеты, планшеты и телефоны «не видят» 5 ГГц диапазон. Большинство этих устройств в 5 ГГц диапазоне работать просто не умеют. Если на приборе или в инструкции к нему написано, что он поддерживает стандарты 802.11 bgn, то с вероятностью 90% такое устройство не умеет работать в диапазоне 5 ГГц. Если заявлено о поддержке 802.11 abgn, то такое устройство должно работать в диапазоне 5 ГГц. Однако здесь есть еще такой нюанс — затухание сигнала в 5 ГГц диапазоне на расстоянии и через перегородки выражено значительно сильнее, нежели в 2,4 ГГц диапазоне. 5 ГГц диапазон хорошо работает в пределах одной комнаты, максимум через одну перегородку.

Инженеры гаджетов и телефонов нередко встраивают в устройства антенны не очень хорошего качества, и даже если гаджет поддерживает работу в диапазоне 5 ГГц, он может едва-едва ловить сигнал уже в соседней комнате, необходимо всегда помнить о том, что Wi-Fi — связь 2-хсторонняя, и не только гаджет должен слышать сигнал роутера, но и роутер должен слышать еле заметный сигнал гаджета.

Если у вас нет устройств, которые работают в 5 ГГц диапазоне, то покупать роутер с его поддержкой — сомнительное удовольствие. Однако в некоторых случаях переход на 5 ГГц очень желателен — большинство населения имеет на руках роутеры диапазона 2,4 ГГц, поэтому данный диапазон часто бывает очень сильно загружен. Оценить загруженность одного или обоих диапазонов (используя двухдиапазонный адаптер) можно с помощью бесплатной программы inSSIDer. Если рядом с вами очень много точек доступа и вещают они на большой мощности — следует задуматься о переходе на 5 ГГц диапазон.

О пространственных потоках и о скорости беспроводных соединений

Часто беспроводные контроллеры, используемые в роутерах, имеют два или три канала для передачи информации. Каждый канал имеет свой передатчик и приемник, и, соответственно, свою антенну. Данные передаются в одном, двух, или трех так называемых пространственных потоках (spatial streams). Обозначается такая возможность как nTnR, где n — число потоков, T (transmit) — передача данных, R (receive) — прием данных. Каждый пространственный поток способен передать 150 Мб/с в идеальных условиях, то есть при отсутствии внешних помех и на небольшом расстоянии. Если роутер имеет две или три антенны — он может уметь (не всегда!) одновременно передавать два или три пространственых потока, при этом их скорости суммируются. То есть 1-поточный роутер (1T1R) может передать 150 Мб/с, 2-хпоточный (2T2R) — 300 Мб/с, 3-хпоточный (3T3R) — 450 Мб/с. Бывает и так, что число потоков передачи не соответствует числу потоков приема, например возможны формулы 2T3R или 2T1R. Следует помнить, что клиентское оборудование, беспроводные адаптеры, тоже должны уметь работать с несколькими потоками. Покупать роутер 3T3R при наличии у вас только адаптеров 1T1R можно разве что «на вырост».

Маркетологи любят большие цифры, и пишут на коробках с двухдиапазонными роутерами 600, 750 или 900. Однако прием и передача одновременно в двух диапазонах одному клиенту невозможна, даже если клиент имеет два беспроводных сетевых адаптера! То есть максимум, что сейчас доступно при использовании стандарта 802.11 n — 450 Мб/с. Конечно, разным клиентам роутер может раздать сеть в двух диапазонах одновременно.

Еще следует помнить, что цифры 150, 300 и 450 Мб/с — это прием и передача в обе стороны. Реально надо эти числа делить пополам минус накладные расходы на передачу служебной информации — тогда получим фактическую скорость закачки информации к потребителю. Скорость существенно падает на расстоянии или при наличии преград.

О восстановлении прошивки роутера

Все мы, бывает, ошибаемся. Прошили ли вы в роутер прошивку от аппарата другой ревизии, моргнул ли свет во время перепрошивки, ошиблись ли с альтернативной прошивкой — итог один.

Роутер превращается в «кирпич», в кусок железа и пластмассы, не подающий признаков жизни или мигающий одинокой лампочкой. Дальнейшие ваши действия будут зависеть от того, насколько создатели роутера побеспокоились о возврате аппарата из небытия. Обычно в перепрограммируемом ПЗУ роутера резервируется область, куда записывается начальный загрузчик — программа, загружаемая и выполняемая первой, которая загружает в память и распаковывает основной образ операционной системы, а затем передает ей управление. При перепрошивке эта программа обычно не затрагивается. Если область загрузчика не затерта, то роутер можно спасти — загрузчик чаще всего содержит процедуры восстановления прошивки.

Для восстановления роутеров Zyxel Keenetic потребуется сервер TFTP. Здесь можно ознакомиться с процессом подробнее.

Для роутеров Netgear требуется не сервер, а клиент TFTP — вариант 1, вариант 2. А еще можно воспользоваться NETGEAR router firmware recovery utility.

Для современных роутеров ASUS тоже существует специальная утилита восстановления прошивки. Здесь и здесь можно прочитать как ей пользоваться. И опять же для восстановления или заливки альтернативной прошивки можно воспользоваться клиентом TFTP.

В большинстве роутеров D-Link, при возникновении ошибок загрузки ОС, по адресу http://192.168.0.1 появляется консоль аварийного восстановления. Надо выставить на сетевом адаптере компьютера IP-адрес 192.168.0.10 с маской 255.255.255.0, подключить к нему роутер, запустить браузер, зайти по адресу http://192.168.0.1, и загрузить предварительно скачанный файл прошивки.

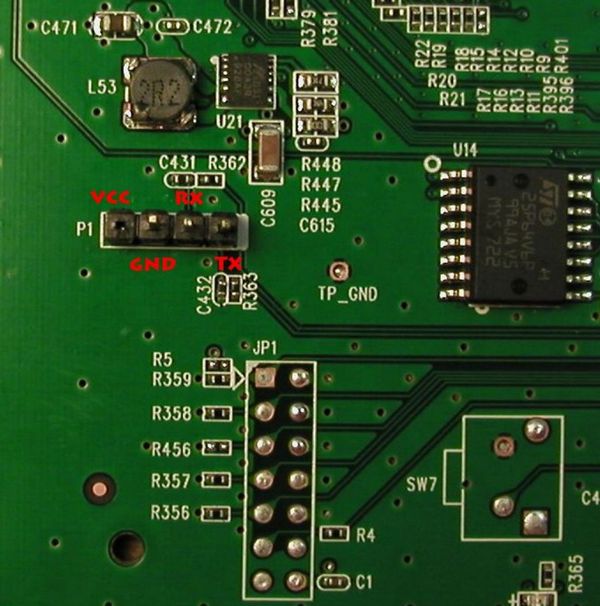

Хуже всего с восстановлением обстоят дела у TP-Link. Парадокс в том, что именно этим роутерам смена прошивки на альтернативные необходима, но при перепрошивке, а особенно при возврате на фирменную прошивку, можно получить «кирпич». Процедура восстановления этих роутеров нетривиальна, требует установки сервера TFTP, разборки устройства и покупки специального кабеля или переходника USB to UART.

подключение переходника USB to UART

Здесь описана подробная процедура восстановления на примере роутера TP-Link TL-WDR1043, с некоторыми незначительными нюансами она может быть применена к любому роутеру этой фирмы.

O разъемах USB и дополнительных возможностях роутеров

В настоящее время многие роутеры имеют 1-2 разъема USB для подключения периферийных устройств. Некоторые имеют даже разъемы USB 3.0. Эти разъемы позволяют подключать к роутерам различную периферию — принтеры, МФУ, модемы, флэш-накопители и жесткие диски. В некоторых случаях возможно подключение и WEB-камер.

Модемы

Подключив к вашему роутеру USB 2G/3G/4G/LTE/WiMAX модем вы получаете дополнительный, резервный канал связи. Обычно автоматически, только при пропадании сети в основном канале, роутер на резервный канал не переключается. Чтобы переключился, придется выдернуть провод из WAN-интерфейса. Большинство прошивок, ориентированных на Россию, прошивки «энтузиастов» и прошивка Padavan содержит набор готовых настроек для провайдеров сотовой связи России и Украины. Список 3G и 4G модемов, поддерживаемых роутерами Zyxel Keenetic.

Принтеры и МФУ

При подключении к роутеру принтера или МФУ можно получить принт-сервер. Любое устройство, подключенное к вашей внутренней сети, сможет легко выводить любые документы на печать через сеть. Нужно только, чтобы принтер имел собственный процессор, умел работать с языком печати PCL5 или PCL6 самостоятельно (примерный список принтеров). Некоторым принтерам (например HP LJ-1015, LJ-1018, LJ-1020) для работы с роутерами необходима заливка фирменного программного обеспечения (firmware). Роутеры Zyxel Keenetic умеют это делать прямо из коробки, firmware к вашему принтеру закачивается на роутер через WEB-интерфейс, а затем всякий раз при включении, перезагрузке или подключении принтера оно будет заливаться в принтер. То же самое возможно и в прошивках Gargoyle, OpenWRT и DD-WRT, «энтузиастов» и Padavan, правда, не столь же тривиально (необходимо заходить в систему роутера используя telnet или ssh). Печать на GDI-принтерах и сканирование по сети в большинстве случаев невозможно. Однако есть роутеры, которые могут «передать» USB-порт через сеть (USB over Ethernet) — например роутеры Asus, некоторые роутеры TP-Link (последние умеют работать с принтером только таким способом). Этот способ требует установки на компьютер специального ПО, создающего на нем виртуальный USB-порт, от/к которому через сеть транслируются команды и данные из/в физический USB-порт на роутере. При этом USB-порт на роутере захватывается, лочится, а печать или сканирование возможны только с данного компьютера. То есть получается не полноценный принт-сервер.

Однако это может помочь в тех случаях, когда другими методами печатать через роутер невозможно. Программное обеспечение для компьютера, реализующее такой способ печати, есть только для операционных систем Windows или Mac OS. У меня нет данных о том, чтобы кто-то сумел печатать таким образом с компьютеров под управлением операционной системы Linux. При соединении принтера или МФУ c роутером следует использовать хорошие USB-кабели, как можно меньшей длинны, с ферритовыми кольцами на концах. Это позволит предотвратить «отвалы», спонтанные отключения принтера или печать артефактов.

Флэш-накопители и жесткие диски

Подключение флэш-накопителей и жестких дисков расширяет возможности программного обеспечения роутера, путем использования внешних репозиториев.

Большинство роутеров, имеющие USB-разъемы работают с накопителями используя FTP, Samba (сетевое окружение Windows), некоторые умеют так же экспортировать каталоги через NFS (сетевая файловая система). Возникает соблазн использовать роутер в качестве NAS начального уровня. Здесь не следует забывать, что процессор у роутера слабый, сетевые операции отнимают ресурсы, особенно при «тяжелых» PPTP/L2TP подключениях, Wi-Fi соединения тоже отбирают процессорное время, поэтому на дисковые операции остается совсем мало ресурсов. Очень часто возникают жалобы "как же так, я купил роутер с USB2 (USB3), а он прокачивает максимум 5 МБ/c, меня обманули?" — увы, да. Вы пали жертвой маркетологов, рисующих радужные картинки и красивые графики. Добро пожаловать в действительность. А она еще и преподносит сюрпризы вроде помех в диапазоне 2,4 ГГц при использовании USB 3.0 накопителей, вплоть до полной неработоспособности беспроводных устройств (пруфлинк). Так что следует семь раз подумать и тщательно подбирать кабели и диски, чтобы подключать к роутеру что-либо стандарта USB 3.0.

Некоторые роутеры, например Zyxel Keenetic, Asus с прошивками «энтузиастов» и Padavan позволяют самостоятельно, используя встроенный клиент Transmission, закачивать и раздавать торренты. При этом субъект, купивший такой роутер, совершенно несправедливо ожидает от роутера с MIPS-процессором, работающим на частоте 500 МГц высоких скоростей раздачи и закачки. Не получится так! В Zyxel Keenetic скорость торрентов ограничена 2 МБ/c в обе стороны, иначе роутер не сможет выполнять свои основные функции. В роутерах Asus RT-N56U/RT- N65U, RT-N16U можно добиться лучших результатов, но не кардинально лучших.

Таким образом, не стоит ждать чудес от связки роутер-диск, лучше купить или сделать полноценный NAS.

Общие рекомендации при выборе роутеров

Соединение IPoE/PPPoE до 100 Мб/с — здесь подойдут роутеры Acorp WR-300N, WR-150N, Zyxel Keenetic, роутеры, которые указаны в этой таблице и отмечены зеленым цветом, устройства, на которые можно поставить Wive-NG.

Соединение IPoE/PPPoE до 300 Мб/с — Можно купить Zyxel Keenetic Giga, но надо сказать, что за почти ту же цену можно приобрести куда более продвинутый Asus RT-N56U. Можно так же использовать RT-N65U, и старше, по вкусу.

Соединение IPoE/PPPoE выше 300 Мб/с — прекрасно подойдут роутеры Asus RT-N56U/RT- N65U с прошивкой Padavan.

Соединение PPTP/L2TP до 50 Мб/с — здесь подойдут роутеры Acorp WR-300N, WR-150N, Zyxel Keenetic, роутеры, которые указаны в этой таблице и отмечены зеленым цветом.

Соединение PPTP/L2TP от 50 Мб/с до 100 Мб/с — подойдут роутеры Asus RT-N56U/RT- N65U с прошивкой Padavan, RT-N66U/RT- AC66U.

Соединение PPTP/L2TP от 150 Мб/с — подойдут роутеры Zyxel нового поколения, Keenenic II, Keenetic Ultra. Возможно вам стоит задуматься над роутером на базе Mini-ITX/- DTX-платформ.

IPTV или VoIP

А если провайдер дает IPTV или VoIP? — Вам подойдут модели с хорошей реализацией IGMP-snooping (IGMP proxy) или/и udpxy. Обе эти технологии позволяют передать IPTV через беспроводную сеть путем преобразования multicast в unicast. В некоторых случаях, например для подключения IPTV-приставок, нужна поддержка так называемого моста (bridge) и VLAN (виртуальные сети реализуемые стандартом 802.1Q, на основе тегов) коммутатором и ПО роутера.

Мостом в данном контексте называют объединение одного или нескольких портов роутера с WAN-сегментом, при этом порты, работающие в мосте, исключаются из LAN-сегмента. Хорошим выбором будут Zyxel Keenetic, устройства, на которые можно поставить Wive-NG. В прошивках «от энтузиастов», Tomato и Padavan можно включить udpxy прямо в WEB-интерфейсе.

Если IPTV/VoIP идут в отдельных VLAN, очень рекомендую взять Asus RT-N56U/RT-N65U и обязательно сменить ему фабричное ПО на прошивку Padavan — лучшей реализации работы с VLAN в данном контексте (VoIP/IPTV) я еще нигде не встречал. Причем здесь будет предпочтителен именно RT-N56U, из-за того, это чуть ли не единственный роутер, у которого процессор соединен с коммутатором двумя интерфейсами RGMII (в других роутерах только одним, а это требует использования служебных VLAN).

А есть ли в ваших закромах модель, которая может прокачать гигабит, в секунду, хотя бы в одну сторону? — Есть. Asus RT-N56U способен в дуплексе прокачать 1300 Мб/с.

Хочу шейпер, аж не могу! — хотеть не вредно. Есть в прошивке Wive-NG, но надо будет отключать HW-NAT, при использовании шейпера вся обработка производится программно. Так же шейпер есть у роутеров Mikrotik. Но проще расхотеть. При скоростях интернета больше 50 Мб/с необходимость нарезать трафик в домашних условиях отсутствует. При скоростях ниже 50 Мб/с трафик можно ограничить в самих программах закачки или используя программные файрволы.

Торрент

Торрент-клиенты можно настроить, чтобы они не забирали много трафика, ограничивая число потоков и одновременно скачиваемых торрентов. Полезно так же отключать в настройках этих клиентов uTP, это может сильно разгрузить процессор роутера.

А как же IPTV или VoIP?

Ведь им надо отводить определенный трафик, как же здесь без шейпера? Отвечаю — не путайте QoS (Quality of Service) и шейпер. Отведение определенной полосы пропускания каким-либо протоколам осуществляется с использованием QoS, это должен делать ваш провайдер.

Геймeры говорят — «шейпер нам нужен, чтобы понизить Ping на моем компьютере». При этом забывают, что шейпер нарезает трафик создавая очереди пакетов. Он скорее наоборот, поднимет вам Ping.

Get the best OS for your router; totally free and community supported.

Routers have traditionally been created using proprietary software, which means the source code is closed and cannot be modified by users. However, open-source router operating systems have grown in popularity in recent years, providing customers with additional freedom, customization, and control over their networks.

Here is our list of the best Open Source Router OS Software for Small or Large Networks:

- OpenWrt A Linux-based open-source router firmware that can be installed on a wide range of hardware platforms. It provides a customizable, modular, and lightweight platform for creating routers, gateways, and other network devices.

- pfSense An open-source firewall and router platform based on FreeBSD. It provides a wide range of features, including VPN, load balancing, traffic shaping, and more. pfSense can be used to build a range of network devices, from small home routers to large enterprise firewalls.

- DD-WRT Another open-source router firmware based on Linux. It provides advanced features like VPN, VLAN, and QoS, and it can be installed on a wide range of routers. DD-WRT is suitable for both home and enterprise use.

- VyOS Based on Debian Linux. It provides a wide range of routing and security features, including VPN, firewall, NAT, and more. VyOS can be used to build a range of network devices, from small home routers to large enterprise firewalls.

- RouterOS Developed by MikroTik. It provides a wide range of features, including VPN, firewall, hotspot, and more. RouterOS can be used to build a range of network devices, from small home routers to large enterprise firewalls.

- Tomato An open-source router firmware based on Linux. It provides advanced features like VPN, QoS, and traffic monitoring, and it can be installed on a wide range of routers. Tomato is suitable for both home and enterprise use.

The flexibility to tweak and personalize the software to meet the specific needs of a given network is one of the key benefits of utilizing an open-source router OS. This is especially crucial for corporations and organizations with distinct needs or applications. Users of open-source software can alter the code to add new features, improve performance, or increase security.

Another advantage of open-source router operating systems is their transparency. Users are frequently left in the dark about how the router works and what data it may be gathering when using proprietary software. Nevertheless, with open-source software, the source code is openly available, allowing customers to understand exactly how the router works and have more control over how their data is handled.

There are several variables to consider when choosing an open-source router OS. The amount of support and community participation surrounding the product is one of the most significant. A strong user and developer community can assist ensure that the program is always up-to-date and safe, as well as provide essential resources for troubleshooting and modification.

Another crucial element is the range of features and functionalities given by the software. Certain open-source router operating systems may include more advanced routing and security capabilities, whereas others may be more focused on usability and flexibility. When choosing a router OS, it is critical to analyze the specific needs of a given network and to select one that delivers the correct combination of features and functionality.

The Best Open Source Router OS Software for Small or Large Networks

1. OpenWrt

OpenWrt is a popular open-source router firmware that has been around since 2004. It offers a range of features and functions that make it a viable option for both small and large networks. One of the most notable features of OpenWrt is its customizability. Users can choose from a wide range of packages and modules to install on their routers, allowing them to tailor their devices to their specific needs. This can be particularly useful for those who need advanced features like VPN, QoS, and more.

Key Features:

- High customizability

- Lightweight design

- Strong security

- Open-source

- Active community

Another benefit of OpenWrt is its lightweight design. The firmware is optimized for performance and can run on a range of hardware platforms, including routers with as little as 4MB of flash storage. This makes it an ideal choice for those who want to repurpose an older router or use a low-cost device. OpenWrt is also known for its security features. It provides regular updates to address security vulnerabilities and includes features like packet filtering, NAT, and VPN to help keep networks secure.

As open-source software, OpenWrt is free to use and distribute. However, some hardware manufacturers offer pre-installed versions of the firmware for a fee. One potential downside to OpenWrt is the lack of official support. While there is an active community of developers and users who provide support and guidance, there is no official customer support team. This can be a concern for those who require assistance with their router.

Ultimately, OpenWrt is a powerful and versatile open-source router firmware that offers a range of features and functions. Its customizability, lightweight design, and security features make it a popular choice for both small and large networks. However, users should be aware of the potential downsides, including the need for technical expertise and the lack of official support.

2. pfSense

pfSense is a FreeBSD-based open-source firewall and router platform. It has a wide range of features and functionalities, making it a popular choice for both small and big networks. The versatility of pfSense is one of its most prominent advantages. It may be used to build everything from small home routers to massive enterprise firewalls.

Key Features:

- Powerful firewall capabilities

- Comprehensive network solution

- User-friendly interface

- Regular security updates

- Commercial support available

One of pfSense’s most notable features is its robust firewall capabilities. It provides capabilities such as sophisticated packet filtering, stateful inspection, and intrusion detection and prevention to help keep networks secure. Moreover, pfSense supports VPN, load balancing, traffic shaping, and other network functions, making it a complete network solution.

pfSense is also noted for its ease of use. Its web-based interface is intuitive and user-friendly, making it easy to configure and manage even for those who are not networking specialists. Furthermore, pfSense releases regular updates to correct security flaws and improve efficiency. pfSense is free to use and share as open-source software. Commercial support and services are, however, available for individuals who require further assistance or features.

One disadvantage of pfSense is that it requires more powerful hardware than some other router software solutions, which may restrict its usefulness for some users. Another potential disadvantage is that pfSense may be more difficult to install and configure than other router software solutions. While the web-based interface is simple to use, users may need to spend more time configuring the product to match their individual requirements.

pfSense is a robust and adaptable open-source router and firewall platform with several features and functionalities. Many customers like it because of its flexibility, effective firewall features, ease of use, and regular upgrades. However, before deciding to utilize pfSense, users should be aware of the potential hardware requirements and configuration complexity.

3. DD-WRT

Since 2005, DD-WRT has been a popular open-source router firmware. It has a variety of features and functionalities that make it suitable for both small and large networks. Customizability is one of DD-most WRT’s most significant features. Customers can install a variety of packages and modules on their routers, allowing them to personalize their devices to their individual needs. This is especially handy for individuals that require advanced capabilities such as VPN, QoS, and others.

Key Features:

- Customizability

- Compatibility with hardware

- Strong security features

- Free and open-source

- Active community

Another advantage of DD-WRT is that it is compatible with a wide range of hardware platforms. It may be installed on a variety of routers, including older models, making it a low-cost solution to repurpose existing equipment. The security features of DD-WRT are also well-known. It receives regular updates to address security vulnerabilities and offers network security capabilities such as packet filtering, NAT, and VPN.

DD-WRT is free to use and distribute as open-source software. However, some hardware manufacturers charge a price for pre-installed firmware versions. Also, there are several disadvantages to utilizing DD-WRT. One potential disadvantage is that installation and configuration require considerable technical knowledge. It may be difficult to set up for users who are unfamiliar with networking fundamentals or Linux.

Another disadvantage of DD-WRT is the absence of official support. There is no official customer service team, but there is an active community of developers and users that provide assistance and guidance. This can be a problem for folks who need help with their router.

It is a popular choice for both small and big networks due to its customizability, compatibility with older hardware, and security features. Users should be aware of the potential drawbacks, such as the requirement for technical expertise and the lack of official support.

4. VyOS

VyOS is a Debian Linux-based open-source router and firewall platform. It has a variety of features and functionalities, making it a popular choice for both small and large networks. VyOS’s excellent routing capabilities are one of its most notable characteristics. It contains complex routing protocols such as OSPF, BGP, and RIP, making it a complete network routing solution.

Key Features:

- Advanced routing protocols

- Comprehensive security features

- Flexible deployment options

- User-friendly interface

- Open-source and free

VyOS has several security features in addition to routing. It provides stateful firewalling, VPN, NAT, and other features to assist secure networks. VyOS also supports QoS, network address translation, and other advanced features, making it a versatile solution.

VyOS is also well-known for its adaptability. It is a suitable alternative for a variety of situations because it may be deployed as a virtual machine, on bare metal hardware, or as a cloud instance. Its web-based interface is also user-friendly and straightforward, making configuration and management simple.

VyOS is free to use and share as open-source software. Commercial support and services are, however, available for individuals who require further assistance or features. VyOS has the potential disadvantage of requiring more technical expertise to set up and customize than other router software solutions.

While the web-based interface is simple to use, users may need to spend more time configuring the product to match their individual requirements. Another potential disadvantage of VyOS is that it may require more hardware than other router software solutions, which may limit its usability for some users. Many users like it because of its sophisticated routing capabilities, advanced security features, and versatility. However, before using VyOS, users should be aware of the potential need for technical expertise as well as greater hardware requirements.

5. RouterOS

MikroTik, a Latvian networking firm, created RouterOS, a robust router operating system. It has a variety of features and functionalities, making it a popular choice for both small and large networks. RouterOS’ flexibility is one of its most notable qualities. It may be used as a router, firewall, hotspot gateway, and more, making it a complete network management solution.

Key Features:

- Versatility

- Advanced routing protocols

- Security features

- QoS support

- Intuitive interface

RouterOS also incorporates sophisticated technologies like BGP, OSPF, MPLS, and VPLS, making it a formidable routing solution. It also incorporates several security capabilities, including stateful firewalling, VPN, and others, to aid with network security. Furthermore, RouterOS supports QoS, network address translation, and other advanced features, making it a versatile solution. RouterOS may have a longer learning curve than other router software solutions, which could be a disadvantage. While its web-based interface is simple and easy to use, it provides a vast range of customizable options that may necessitate more technical knowledge to fully exploit.

RouterOS has a variety of pricing choices based on the features and functions required. The program can be licensed for specific hardware or usage as a virtual machine. For individuals that require more assistance in utilizing the software, MikroTik also provides a variety of training and certification opportunities. Another potential disadvantage of RouterOS is that it may require more specific hardware than other router software solutions, which may limit its use for some users.

RouterOS is a versatile and powerful router operating system with a variety of features and functionalities. Many customers like it because of its adaptability, comprehensive routing and security capabilities, and support for QoS and other complex functions. However, before using RouterOS, customers should be aware of the potential need for technical expertise as well as greater system requirements.

6. Tomato