На чтение 10 мин Просмотров 80.6к.

Специалист техподдержки, PHP-программист, разработчик WordPress

Часто скорость беспроводной сети падает из-за нежелательных пользователей, которые «воруют» ваш Интернет. В статье мы расскажем, как узнать, кто подключен к моему wi-fi роутеру. Если сеть слабо защищена, то она всегда будет привлекать любителей халявы и вредителей. Это могут быть пользователи Windows, Android и любые устройства с WiFi модулем в радиусе работы маршрутизатора. Лучшей защитой станет надежный пароль, но есть способы выявить и заблокировать человека, если он уже подключен.

Содержание

- Признаки стороннего подключения

- Смотрим, кто подключен к wifi на роутере

- Через настройки роутера

- D-Link

- TP-Link

- Asus

- С помощью утилит

- Wireless network watcher

- Softperfect wifi guard

- Мобильное приложение

- Находим халявщиков

- Отключаем неизвестных пользователей

- Как обезопасить свое подключение

- Смена пароля

- Настройка гостевого режима

- Делимся инетом с помощью QR кода

- Запрет на подключение неизвестным устройствам

- Убедитесь, что используете надежную защиту

- Как проучить любителей бесплатного интернета

Признаки стороннего подключения

При падении скорости Интернета многие сразу жалуются своему провайдеру. Проблема может быть не только в поставщике услуг, нежелательные пользователи вашего WiFi могут повлиять на быстродействие беспроводной сети. Возможно, на скорость влияют устройства, подключаемые к wi-fi, а вы не подозреваете об этом.

Основные признаки, что мой Интернет воруют соседи:

- Медленная загрузка файлов. Данные из Интернета загружаются гораздо дольше обычного.

- Постоянные прогрузки при просмотре онлайн-видео высокого качества.

- Высокий пинг, задержки в онлайн играх.

Если сосед незаметно пользуется вашим Wi-Fi, используя торрент-клиенты для загрузки файлов, вы обязательно ощутите это на себе. Не будет лишней онлайн проверка скорости Интернета. Если она гораздо ниже обычной, следует копать глубже, чтобы узнать, кто подключен к моему wi-fi роутеру.

Смотрим, кто подключен к wifi на роутере

Через настройки роутера

Для начала «расследования» надо узнать, кто подключен к моему wifi роутеру. У разных производителей панель управления немного отличается, поэтому приведем примеры для каждого из них.

D-Link

Если у вас роутер от компании D-Link, работаем по следующему алгоритму:

- Заходим в админку маршрутизатора. Для этого вводим 192.168.0.1 в любом веб-браузере.

- Вводим логин и пароль (по умолчанию логин admin, пароль тоже admin).

- В главном меню находим пункт «Расширенные настройки».

- Дальше переходим на страницу «Статус».

- Жмем на «DHCP».

- Видим список и проверяем MAC-адреса всех ваших подключенных клиентов.

TP-Link

Чтобы узнать, кто подключен к вайфай роутеру TP-Link, проделываем следующие шаги:

- Заходим в панель управления через веб-браузер. Подойдет Edge, Chrome, Mozilla, Opera, Safari. Для этого в адресной строке пишем 192.168.0.1 и жмем ENTER.

- Видим окно авторизации. Вводим логин и пароль. По умолчанию это admin admin.

- В главном боковом меню нажимаем на «Беспроводной режим».

- Переходим в пункт «Статистика беспроводного режима».

- Смотрим список подсоединенных пользователей.

Иногда адрес для входа в панель управления, имя пользователя и пароль можно узнать на задней стороне маршрутизатора.

Asus

Если вы пользуетесь роутером Асус, следуем шагам:

- Открываем ваш любимый браузер (Edge, Chrome, Opera, Mozilla, Safari). Вводим адрес сайта в этом браузере для доступа к панели управления — http://router.asus.com.

- Вводим имя пользователя и пароль. Попробуйте стандартные – Login: admin; Password: admin.

- В главном меню видим панель «Быстрая настройка Интернет».

- Жмем на пункт «Карта сети».

- Видим информацию о сети и список подключенных девайсов в списке «Состояние клиентов».

На роутере Asus найти список клиентов легче всего. На этой странице сможете проверить, кто подключен к wi-fi роутеру, также отображается дополнительная информация о Wi-Fi (состояние, тип шифрования):

С помощью утилит

Проверить количество подключений к wi-fi можно с помощью стороннего программного обеспечения. Некоторые такие программы имеют достойный функционал и дают дополнительные возможности. Рассмотрим две популярные утилиты для определения клиентов, которые получили несанкционированный доступ.

Wireless network watcher

Рассмотрим софт Wireless network watcher. Пользоваться им порой удобней, чем стандартными средствами роутера. Интерфейс очень простой, легкий, программа весит всего пару мегабайт и не будет лишней на компьютере.

- Скачаем утилиту из официального сайта разработчика (качайте только из проверенных источников!). На странице находим «Download Wireless Network Watcher (In Zip file)». Жмем и загружаем архив.

Официальный сайт: https://www.nirsoft.net/utils/wireless_network_watcher.html

- После того, как скачали архив, распакуем его в удобное для вас место. Правой кнопкой мыши вызываем контекстное меню, жмем «Извлечь все».

- Заходим в извлеченную папку. Видим там три файла. Включаем утилиту, нажав на WNetWatcher.exe.

- Открыв программу, видим главное окно со списком. Здесь можно посмотреть, кто подключен к wi-fi роутеру, узнать сетевой адрес, МАС-адрес и дополнительную информацию об устройстве.

Softperfect wifi guard

Softperfect wifi guard – еще один удобный сканер пользователей сети роутера. Имеет простой интерфейс и предоставляем подробную информацию о клиентах. Программа поможет определить, кто подключен к wifi.

- Скачаем программу с официального источника. В боковом списке качаем удобным способом. Мы выбрали портативную версию Windows portable.

Официальный сайт программы: https://www.softperfect.com/products/wifiguard/

- Как скачали архив, распакуем его в удобное для вас место. Правой кнопкой мыши вызываем контекстное меню, жмем «Извлечь все».

- Заходим в распакованную папку. Видим там файлы, два раза кликаем на WiFiGuard.exe.

- В главном окне видим список подключенных устройств и их МАС-адреса. Для дополнительной информации два раза кликаем по клиенту.

Мобильное приложение

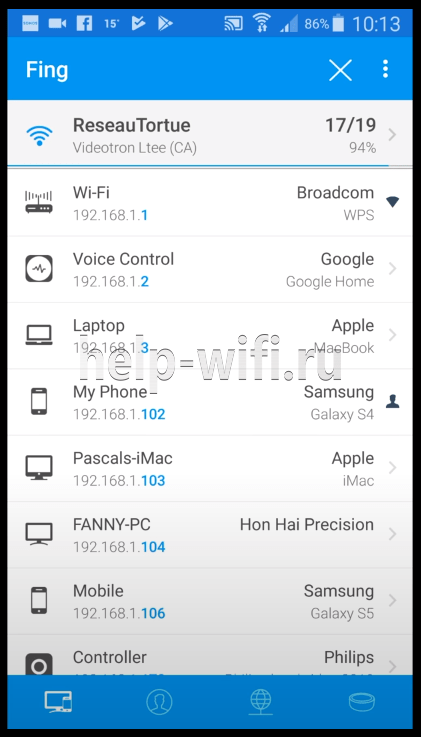

Для мобильных телефонов есть подобный софт, помогающий проверять пользователей беспроводной сети в реальном времени. В магазинах приложений для Android/iOS есть немало таких программ. Рассмотрим на примере Fing.

- Скачиваем программу с официального магазина приложений на вашем телефоне.

- Убедитесь, что телефон подключен к сети роутера.

- В первой вкладке видим список подключенных к вайфай клиентов .

Программа позволяет узнать внутренний сетевой адрес и имя устройства. Это дает информацию о том, компьютер это или телефон. В самом верху списка отображается число пользователей (текущее и максимальное) – сколько человек сейчас активно и сколько может подключиться.

Находим халявщиков

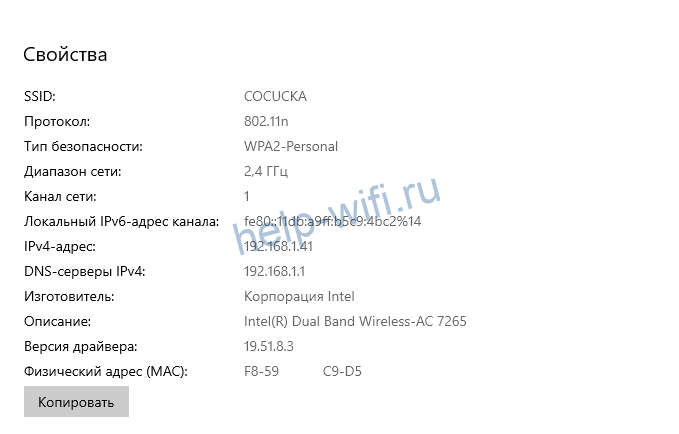

Вы уже разобрались, как посмотреть всех, кто подключился к wi-fi роутеру. Но это не решает проблему, ведь требуется узнать, кто из этого списка нежеланный клиент. Часто программы не могут определить имя устройства или пользователь не знает даже, как определяется его компьютер в сети. В этом нам поможет МАС-адрес (его еще называют физическим адресом устройства). Если вы знаете свой МАС-адрес, следуйте инструкции:

Чтобы узнать МАК-адрес компьютера Windows 10:

- Жмем правой кнопкой мыши на значок подключения внизу рабочего стола и потом выбираем открыть «Параметры сети и интернет».

- Во вкладке «Состояние» жмем на «Изменить свойства подключения».

- Листаем вниз и видим данные нашего адаптера. В самом конце указан физический (МАС) адрес. Это и есть адрес нашего компьютера.

Для мобильного устройства рассмотрим на примере Android One:

- В подключениях Wi-Fi выбираем нашу сеть. Жмем на значок настроек.

- Дальше жмем на «Дополнительно», чтобы увидеть МАС-адрес.

- Здесь видна вся информация, МАС-адрес в том числе.

В панели управления роутером сверяем все наши устройства, если там оказался какой-то еще неизвестный МАС-адрес, возможно, это и есть вредитель, ворующий Интернет.

Еще один простой способ – поочередно подключать устройства.

Заходим в панели управления роутера на страницу клиентов беспроводной сети и подключаем, например, свой телефон. Тогда появится еще один клиент в списке. Будем знать, что этот МАС-адрес принадлежит этому мобильному телефону. Так проверяем и определяем все устройства.

Отключаем неизвестных пользователей

Когда вы уже наверняка знаете все свои девайсы и их МАС-адреса, можете отключить нежелательных пользователей.

Рассмотрим на примере роутеров от разных производителей. Процесс отличается незначительно, разве что названиями пунктов и особенностями графической оболочки панели настроек маршрутизатора.

- Нажимаем на клиента в списке и отключаем его нажав «Разъединить». (D-Link)

- Также можно создать список за запрет или разрешение. Очень удобно, когда нужно ограничить сразу несколько девайсов или наоборот, разрешить только доверенным устройствам. (TP-Link)

Как обезопасить свое подключение

Даже если удалось отключить нежелательных пользователей, на следующий раз лучше перестраховаться и защитить сеть:

- Для начала это надежный пароль. Не поленитесь и создайте хороший ключ, который обычный пользователь вряд ли разгадает.

- Убедитесь, что используете современные стандарты защиты. WPA2-AES надежный протокол безопасности. Рекомендуем использовать его вместо WEP, WPA.

- Если не пользуетесь функцией WPS (для подключения через нажатие кнопки на роутере), отключите ее. Она еще может быть обозначена как QSS на некоторых моделях роутеров.

Отключение QSS на примере TP Link:

Смена пароля

Не помешает сменить пароль беспроводной сети. Для этого (на примере TP-Link):

- Переходим на страницу панели управления роутером (192.168.0.1 или 192.168.1.1).

- В главном меню выбираем «Беспроводной режим».

- Дальше жмем пункт «Защита беспроводного режима».

- Видим раздел «WPA/WPA2-Personal (Рекомендуется)».

- В поле «Пароль» меняем наш ключ.

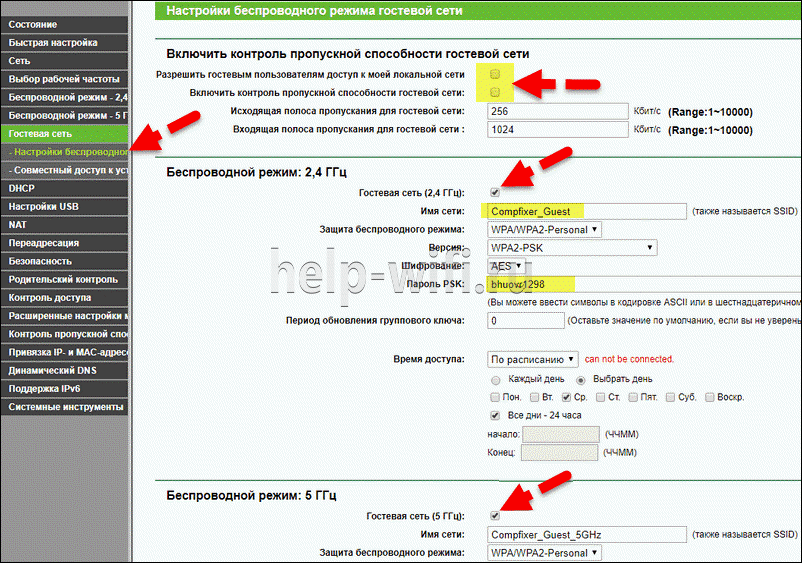

Настройка гостевого режима

Гостевой режим – особая функция, позволяющая создавать отдельную сеть, которая не будет связана с вашей основной напрямую. А это гарантирует безопасность, и никакой хакер не сможет навредить вашему компьютеру, если будет иметь доступ только к гостевой сети. Доступна она далеко не на всех роутерах (средний и дорогой сегмент).

- В главном меню находим пункт «Гостевая сеть».

- Настраиваем ее под себя, а именно:

- Имя\Пароль;

- Время доступа (когда можно будет пользоваться Интернетом);

- Смена ключа;

- Тип шифрования.

Гостевой режим для роутеров TP-Link:

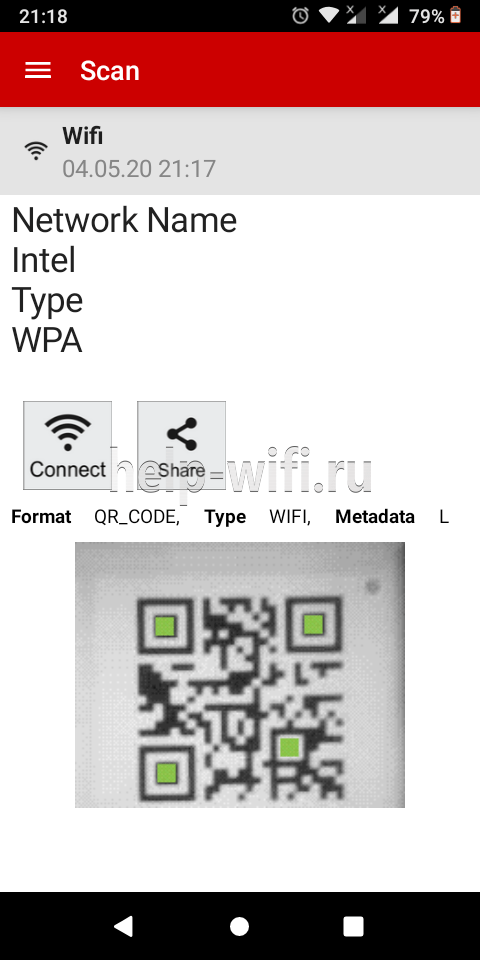

Делимся инетом с помощью QR кода

Подключение с помощью QR кода очень удобно в общественных заведениях. Создать такой код можно на специальных сайтах. Мы пользовались https://qrcode.tec-it.com/ru/wifi

- Переходим на сайт-генератор.

- Вводим данные сети (тип защиты, например, wpa2 psk), пароль.

- Получаем свой код.

- Делимся им (лучше распечатать на принтере).

- Подключаемся с телефона, наведя камеру сканером на изображение.

- Жмем подключить (Connect).

Сайт-генератор:

Подключение с телефона:

Запрет на подключение неизвестным устройствам

Лучший способ ограничить новых пользователей – это создать белый список своих доверенных девайсов. В панели управления, в пункте «Фильтрация МАС-адресов» создаем свой список разрешенных устройств. Доступ к сети получат только указанные вами МАС-адреса, кто пользуется wifi. Остальные будут отключены автоматически.

При создании списка рекомендуется добавлять описание для лучшего восприятия (например, напишите «Мой компьютер», «Ноутбук», «Телефон», «Ноут Саши» и т.д.)

Убедитесь, что используете надежную защиту

Лучшее лечение – это профилактика. Для предотвращения подобных проблем с нахлебниками следует хорошо защитить свою домашнюю сеть.

Рекомендуем использовать только современные стандарты защиты:

- WPA2‑AES (вместо менее надёжного WPA2‑TKIP).

- Длинный пароль, содержащий цифры, буквы и символы.

- Защитить панель администратора надежным логином и паролем.

Как проучить любителей бесплатного интернета

Люди всегда ищут бесплатный сыр. Не удивляйтесь, если к сети с паролем 12345678 подключается много халявщиков. Лучший способ проучить нежеланных пользователей – выгнать их от сети. Отключаем их, добавив в черный список роутера. Он увидит, что ноутбук не подключается и ему придется оплатить месячный тариф у своего провайдер. А вы снова получите стабильный и быстрый Интернет на компьютере.

Вы уже знаете, как посмотреть список подключенные устройства к вайфай роутеру, умеете отключать некоторые из них. Пользователь должен следить за безопасностью своей домашней сети, ведь более продвинутые знатоки могут использовать ваш Wi-Fi для незаконных целей или получить доступ к компьютеру. Поэтому время от времени проверяем все – виртуальная безопасность как никогда актуальна.

Представьте, что ваш Wi-Fi роутер превратится в устройство слежения. Звучит антиутопично? Но исследователи из Университета Карнеги-Меллона уверяют, что это хорошая идея для помощи пожилым людям. С помощью Wi-Fi маршрутизаторов, нейросетей и глубокого обучения они смогли создать изображения субъектов в комнате в полный рост.

Привычные технологии наблюдения (камеры слежения, радарные технологии и пр.) имеют свои недостатки. У одних проблемы с конфиденциальностью (вряд ли кто-то захочет установить камеру наблюдения в своей ванной), у других космическая стоимость.

Новое исследование может стать прорывом в области здравоохранения, безопасности, игр (VR) и множества других отраслей. Wi-Fi позволит решить типичные проблемы обычных камер наблюдения: плохое освещение и препятствия (например, закрывающая обзор мебель), а также потеснит традиционные радарные датчики, LiDAR и т. д., так как новое решение получается дешевле и потребляет меньше энергии.

Однако это открытие связано с множеством потенциальных проблем с конфиденциальностью. Если технология станет популярной, за движениями и позами можно будет следить — даже сквозь стены — без предварительного уведомления или согласия.

Восприятие людей через WiFi-антенну, обход препятствий

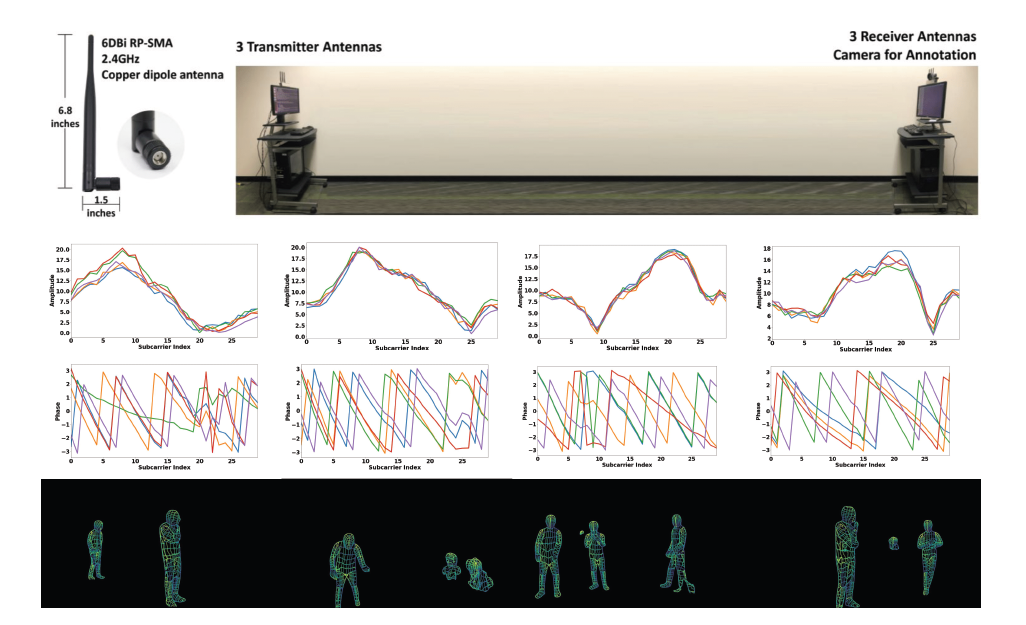

Исследователи использовали три антенны Wi-Fi с маршрутизатора TP-Link Archer A7 AC1750 стоимостью 50 долларов. Оборудование расположили в комнате с людьми, после чего успешно получили каркасную визуализацию тех, кто находился внутри.

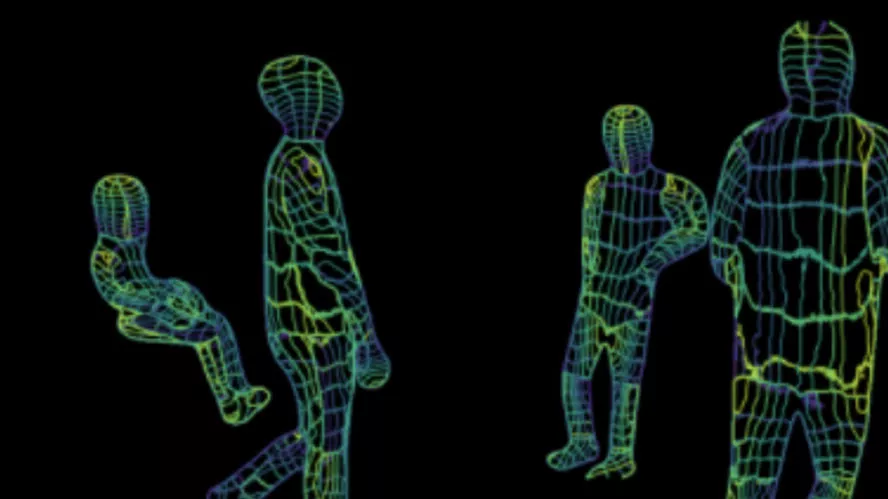

С помощью алгоритмов искусственного интеллекта исследователям удалось создать из сигналов Wi-Fi, которые отражаются от людей, 3D-изображения.

С технической точки зрения это выглядело так: исследователи проанализировали амплитуду и фазу сигнала Wi-Fi, чтобы найти сигналы «помех» человека, а затем позволили алгоритмам искусственного интеллекта создать изображение.

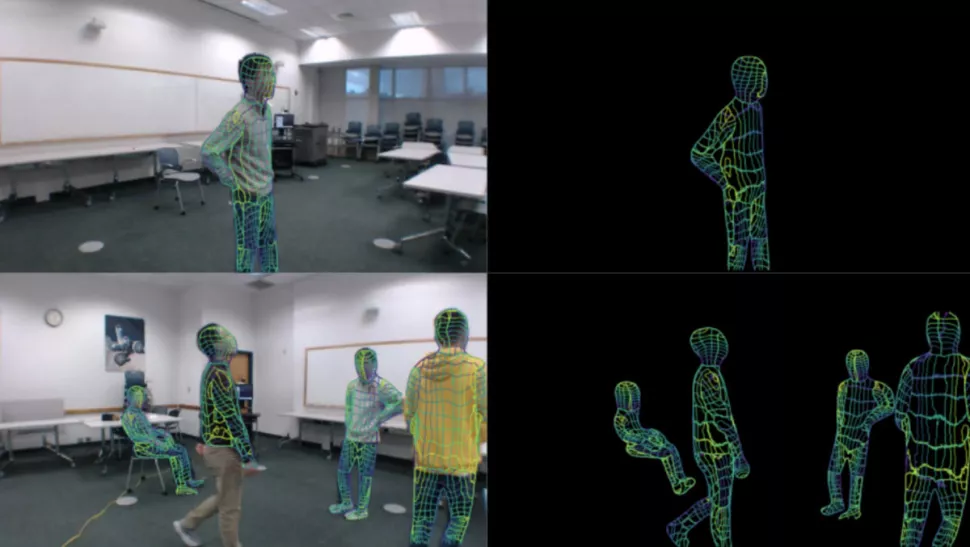

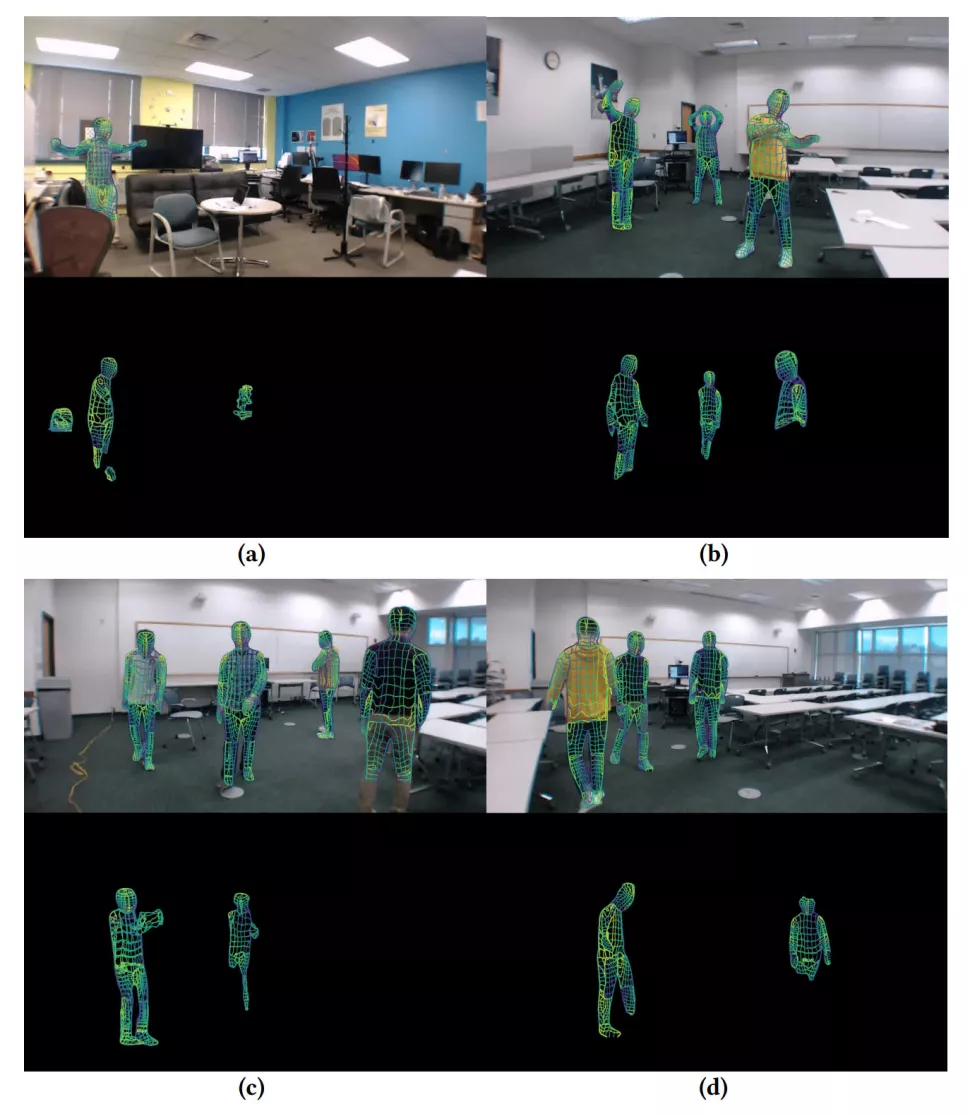

Результаты исследования показывают, что модель, использующая сигналы Wi-Fi в качестве единственного входного сигнала, может оценивать позу нескольких объектов с той же производительностью, что и традиционные подходы на основе изображений.

Выше представлен набор синхронизированных изображений: слева находятся кадры с видео, а справа — каркасы, созданные ИИ для обнаружения Wi-Fi-сигналов. Он достаточно точно определяет количество людей, локаций и позы.

В статье, опубликованной исследователями Карнеги-Меллона, содержится подробная информация о том, как это делается. Ниже мы приводим перевод метода, но, если говорить коротко, то продемонстрированная технология основана на информации о состоянии канала сигнала Wi-Fi (CSI), которая представляет собой соотношение между волной передаваемого сигнала и волной принятого сигнала. Эти данные обрабатываются с использованием архитектуры нейронной сети с компьютерным зрением, которая может выполнять оценку позы. Чтобы упростить и, таким образом, ускорить создание каркасной визуализации человека, исследователи условно разбили человеческую фигуру на 24 сегмента.

Учёные признают, что описанный выше метод обнаружения людей и их положения не лишён недостатков, и они все ещё видят некоторые очевидные ошибки в тестовых сценариях. Ниже вы можете увидеть несколько сравнительных изображений, которые показывают «неудачные случаи». Обычно они возникают из-за необычных поз или большого количества объектов, находящихся в комнате одновременно (движок оптимально распознаёт силуэты не более трёх человек).

На самом деле многие факторы затрудняют решение этой задачи. Во-первых, CSI, на котором основан метод, это сложные десятичные последовательности, которые не имеют пространственного соответствия пространственному местоположению, например, как пиксели изображения.

Во-вторых, классические методы опираются на точные измерения времени пролёта и угла прихода сигнала между передатчиком и приёмником. Центр объекта определяется только этой технологией. Кроме того, точность локализации всего около 0,5 метра из-за случайного фазового сдвига, допускаемого стандарт связи IEEE 802.11n/ac, и помех, которые вызывают электронные устройства в аналогичном диапазоне частот (микроволновая печь, мобильные телефоны). Для решения этих проблем учёные обратились к недавно предложенным архитектурам глубокого обучения в компьютерном зрении и предложили архитектуру нейронной сети, которая может выполнять оценку позы по сигналам Wi-Fi. Рисунок ниже иллюстрирует, как алгоритм может оценить позу, используя только сигнал WiFi в сценариях с окклюзией и несколькими людьми.

Предстоит ещё много работы, и исследователи предполагают, что их технологию можно улучшить несколькими способами. В основном, за счёт более качественных обучающих датасетов для нейросети, оценивающей положение людей на основе Wi-Fi сигналов, особенно в разных планировках помещений.

Хотя новый метод рекламируется, как конфиденциальный способ наблюдения за безопасностью одиноких пожилых людей и является очень доступным решением для этой цели, некоторые люди наверняка будут обеспокоены потенциальной угрозой шпионажа через их Wi-Fi-маршрутизаторы.

Методика

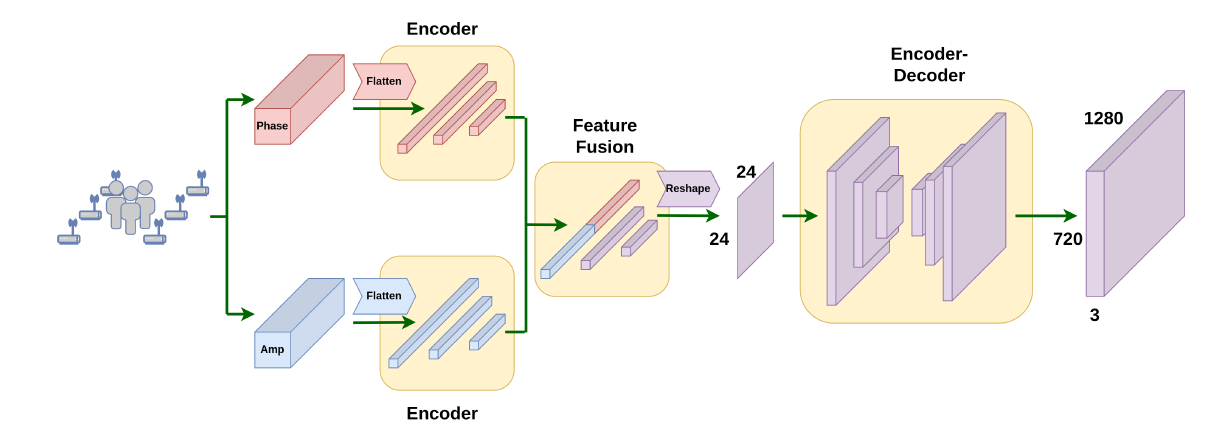

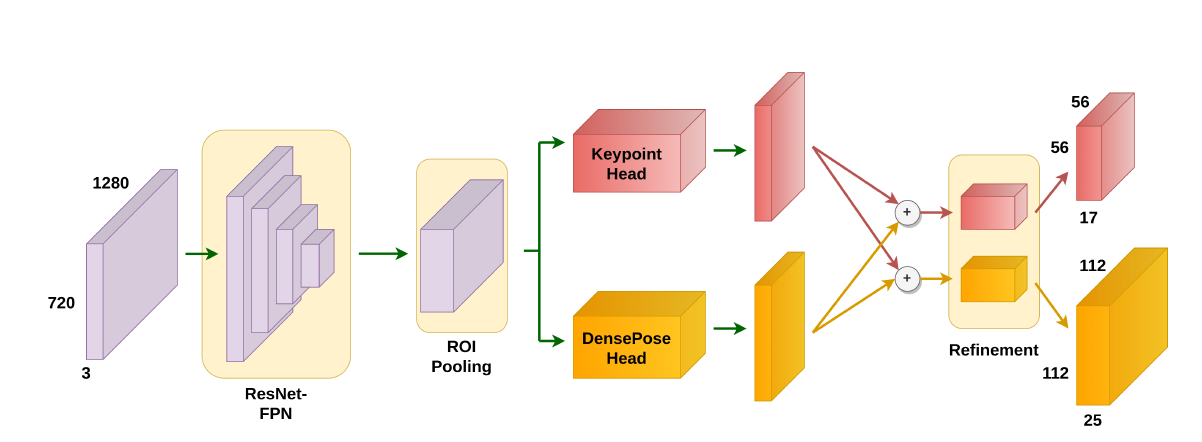

Новый подход позволяет получить UV-координаты поверхности человеческого тела из сигналов Wi-Fi с использованием трёх компонентов. Сначала сырые CSI сигналы проходят через амплитудную и фазовую очистку. Затем сеть кодер-декодер с двумя ответвлениями выполняет преобразование домена от очищенных образцов CSI до 2D-карт объектов, которые напоминают изображения. Затем 2D-объекты передаются в модифицированную архитектуру DensePose-RCNN для оценки UV-карты, представления плотного соответствия между 2D и 3D людьми.

DensePose — это технология, разработанная Meta Platforms Inc. (запрещено в России), которая создаёт трёхмерные изображения людей с помощью плоской RGB-проекции.

Для улучшения обучения сети Wi-Fi-входа, перед обучением основной сети, исследователи проводят трансферное обучение, минимизируя различия между многоуровневой картой объектов, созданной с помощью изображений, и картой, созданной сигналами Wi-Fi.

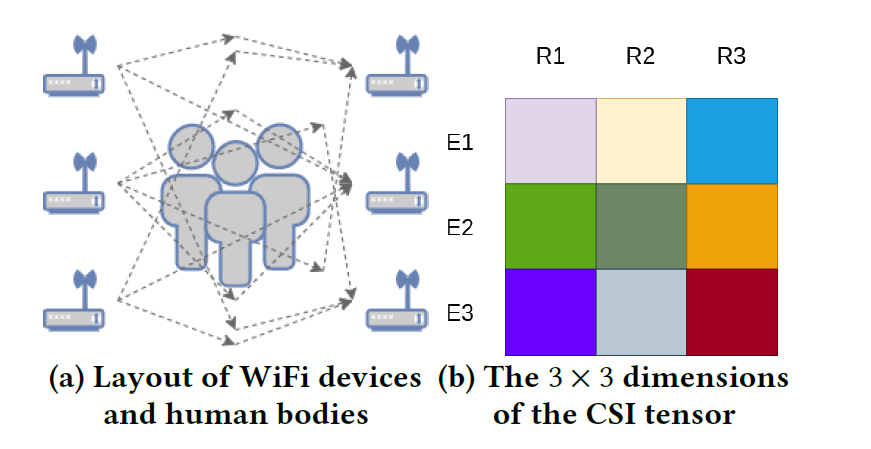

Сырые данные CSI дискретизируются с частотой 100 Гц как комплексные значения в течение 30 поднесущих частот (линейно разнесённых в диапазоне 2,4 ГГц ± 20 МГц) передающихся между 3 антеннами-источниками и 3 приёмными антеннами.

Каждая выборка CSI содержит реальную матрицу целых чисел 3 × 3 и мнимую целочисленную матрицу 3 × 3. На входе нашей сети содержится 5 последовательных выборок CSI на 30 частотах, которые организованы в виде тензора амплитуды 150 × 3 × 3 и фазового тензора 150 × 3 × 3 соответственно. Наши сетевые выходы включают 17 × 56 × 56 тензора ключевых точек тепловых карт (по одной карте 56 × 56 для каждой из ключевых точек) и тензор UV-карт размером 25 × 112 × 112 (одна карта 112 × 112 для каждой из 24 частей тела с одной дополнительной картой для заднего вида).

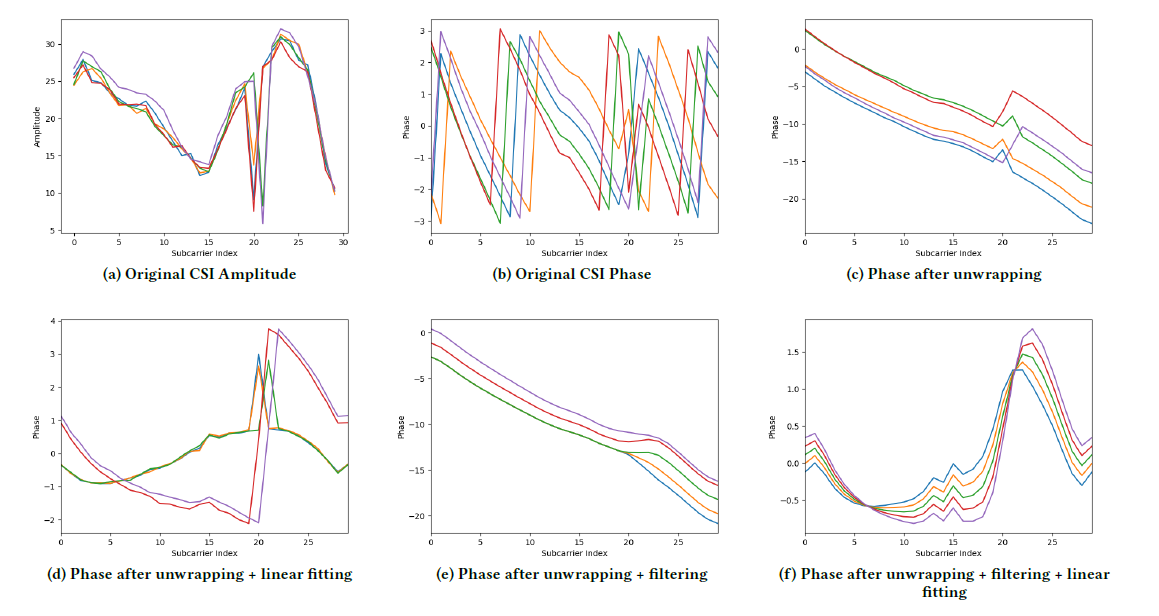

Сырые выборки CSI зашумлены случайным фазовым сдвигом и переворотом (см. Рисунок 3(b)). Большинство решений на базе Wi-Fi не учитывают фазу CSI.

В сырых выборках CSI (5 последовательных выборок, представленных на рис.3(a-b)), амплитуда (𝐴) и фаза (Φ) каждого сложного элемента 𝑧 = 𝑎 +𝑏𝑖 вычисляются по формуле

𝐴 = √︁(𝑎2 + 𝑏2) и Φ = 𝑎𝑟𝑐𝑡𝑎𝑛(𝑏/𝑎)

Обратите внимание, что диапазон функции арктангенса составляет от −𝜋 до 𝜋, и значения фазы за пределами этого диапазона переносятся, что приводит к прерыванию значений фаз. Первый шаг нашей обработки состоит в том, чтобы развернуть следующую фазу:

Δ𝜙𝑖, 𝑗 = Φ𝑖, 𝑗+1 − Φ𝑖, 𝑗

если Δ𝜙𝑖, 𝑗 > 𝜋, Φ𝑖, 𝑗+1 = Φ𝑖, 𝑗 + Δ𝜙𝑖, 𝑗 − 2𝜋

если Δ𝜙𝑖, 𝑗 < −𝜋, Φ𝑖, 𝑗+1 = Φ𝑖, 𝑗 + Δ𝜙𝑖, 𝑗 + 2𝜋,

где 𝑖 обозначает индекс измерений в пяти последовательных образцах, а 𝑗 обозначает индекс поднесущих (частот). После развертывания каждая кривая фазы переключения на рисунке 3(b) восстанавливается до непрерывных кривых на рисунке 3(c).

Обратите внимание, что среди 5 кривых фаз на рис. 3(с), снятых с 5 последовательных образцов, есть случайные колебания, которые нарушают временной порядок среди выборок. Чтобы сохранить временной порядок сигналов, используется линейная аппроксимация. Однако прямое применение линейной аппроксимации к рисунку 3(c) ещё больше усилит колебания (см. неудачный результаты на рисунке 3(d)).

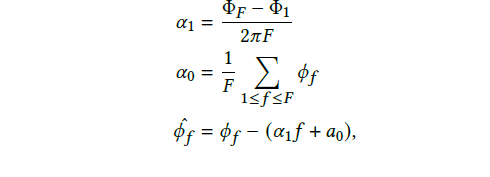

На рисунке 3(с) используется медианный и равномерный фильтры, чтобы исключить выбросы как во временной, так и в частотной области, что приводит к Рисунку 3(d). В итоге получаются полностью чистые значения фазы с помощью метода линейной подгонки, по приведенным ниже уравнениям:

где 𝐹 обозначает наибольший индекс поднесущей (30 в нашем случае) и 𝜙ˆ𝑓 — чистые значения фазы на поднесущей 𝑓 (𝑓-я частота). На рисунке 3(f) показаны окончательные кривые фаз, согласованы во времени.

Сеть трансляционной модальности

Для оценки UF-карт в пространственной области из сигналов 1D CSI сначала преобразуются сетевые входы из домена CSI в пространственный домен. Это делается с помощью Сети трансляционной модальности.

Извлекаются скрытые пространственные объекты CSI с помощью двух энкодеров: один для тензора амплитуды, а другой для фазового тензора, где оба тензора имеют размер 150×3×3 (5 последовательных отсчетов, 30 частот, 3 излучателя и 3 приемника). Предыдущая работа по распознаванию человека с помощью Wi-Fi показывала, что сверточная нейронная сеть может быть использована для извлечения пространственных характеристик из последних двух измерений входных тензоров. Исследователи считают, что положение объектов на 3 × 3 карте не коррелируются с локациями в 2D-сцене. Это видно на рисунке 2(b). Элемент, окрашенный в синий цвет, представляет собой одномерную сводку всей сцены, захваченной излучателем 1 и приемником 3 (E1 — R3), вместо локальной пространственной информации правого верхнего угла 2D сцены. Получается, что каждый из 1350 элементов (в обоих тензорах) фиксирует уникальную одномерную сводку всей сцены.

Следуя этой идее, тензоры амплитуды и фазы сглаживаются и передаются в два отдельных многослойных персептрона (MLP), чтобы получить их положение в скрытом пространстве CSI. Учсёные объединили одномерные данные из обеих ветвей кодирования, после чего объединенный тензор передается другому MLP для выполнения слияния данных.

Следующим шагом является преобразование свойств скрытого пространства CSI в карты объектов в пространственной области. Как показано на рисунке 4, сплавленный одномерный объект преобразуется в 2D-карту объекта 24 × 24. Тогда можно извлечь пространственную информацию, применив два блока свертки и получив более сжатую карту 6 × 6.

Наконец, четыре слоя деконволюции используются для повышения дискретизации закодированной малой карты признаков до размера 3 × 720 × 1280. Устанавливаем такой размер выходного тензора, чтобы соответствовать привычному размеру для сети ввода RGB-изображений. Таким образом происходит отображение сцены, генерируемой сигналами Wi-Fi.

WiFi-DensePose RCNN

После получения представления сцены формата 3×720×1280, можно применять методы на основе изображений для прогнозирования UF-карты человеческих тел. Современные алгоритмы оценки позы двухступенчатые; сначала они запускают независимый детектор людей, чтобы определить рамку-ограничитель, а затем проводят оценку позы, исходя из изученных изображений людей. Однако каждый элемент в входных тензорах CSI является сводкой всей сцены. Невозможно извлечь сигналы, соответствующие одному человеку, из целой группы людей. Поэтому исследователи решили использовать сетевую структуру, аналогичную DensePose-RCNN, так как она может предсказать расположение отдельных людей в плотной группе.

В частности, в RCNN WiFi-DensePose извлекают расположение в пространстве из полученной карты объектов 3 × 720 × 1280, используя ResNet-FPN. Затем выходные данные будут проходить через сеть предложений.

Чтобы лучше использовать дополнительную информацию из разных источников, следующая часть сети содержит две ветки: узел DensePose и узел ключевой точки.

Оценка местоположения ключевых точек надёжнее, чем оценка DensePose, поэтому можно обучать сеть использовать ключевые точки. Это позволит ограничивать предположения DensePose, когда они уходят слишком далеко от суставов человеческого тела. DensePose использует полностью сверточную сеть (FCN) для прогнозирования частей человеческого тела и координаты поверхности (UF-координаты) внутри каждой части, в то время как ущел ключевых точек использует FCN для оценки тепловой карты ключевых точек. Результаты объединяются, а затем передаются в блок уточнения каждой ветви, где каждый блок уточнения состоит из двух сверточных блоков, за которыми следует FCN. Сеть выводит маску ключевых точек 17 × 56 × 56 и карту IUV 25 × 112 × 112.

Следует отметить, что Сеть трансляционной модальности и WiFi-DensePose RCNN обучались совместно.

Трансферное обучение

Обучение Сети трансляционной модальности и Сети RCNN WiFi-DensePose избегать случайной инициализации заняло много времени (примерно 80 часов). Для повышения эффективности обучения исследователи перенесли его из сети DensPose в сеть на основе Wi-Fi.

Идея состоит в том, чтобы контролировать обучение сети на основе Wi-Fi предварительно обученной сетью на основе изображений. Напрямую готовить сеть на основе Wi-Fi вместе с сетью на основе изображений не получится, потому что они получают входные данные из разных доменов.

Вместо этого исследователи сначала обучали модель DensePose-RCNN на основе изображений, быть учителем. Сеть-ученик состоит из сети трансляционной модальности и WiFi-DensePose RCNN. Обучая сеть-учитель и сеть-ученик, исследователи скармливали им синхронизированные изображения и тензоры CSI соответственно, обновляя сеть-ученика таким образом, что её основа (ResNet) имитировала характеристики сети-учителя. Цель обучения — свести к минимуму различия карт объектов, сгенерированных сетью-учеником и сетью-учителем, вычислить среднеквадратичную ошибку между картами объектов.

Потери при обучении:

𝐿𝑡𝑟 = 𝑀𝑆𝐸(𝑃2, 𝑃∗2 )+𝑀𝑆𝐸(𝑃3, 𝑃∗3 )+𝑀𝑆𝐸(𝑃4, 𝑃∗4 )+𝑀𝑆𝐸(𝑃5, 𝑃∗5 )

где 𝑀𝑆𝐸(·) вычисляет среднеквадратичную ошибку между двумя картами обхъектов, {𝑃2, 𝑃3, 𝑃4, 𝑃5} — это набор карт объектов, созданных сетью-учителем, а {𝑃∗2 , 𝑃∗3 , 𝑃∗4 , 𝑃∗5 } — набор карт объектов, созданный сетью-учеником.

Благодаря дополнительному контролю со стороны сеть-ученик получает более высокую производительность и ей требуется меньше итераций.

Потери

Общие потери данного подхода вычисляются как:

𝐿 = 𝐿𝑐𝑙𝑠 + 𝐿𝑏𝑜𝑥 + 𝜆𝑑𝑝𝐿𝑑𝑝 + 𝜆𝑘𝑝𝐿𝑘𝑝 + 𝜆𝑡𝑟 𝐿𝑡𝑟 ,

где 𝐿𝑐𝑙𝑠 , 𝐿𝑏𝑜𝑥, 𝐿𝑑𝑝, 𝐿𝑘𝑝, 𝐿𝑡𝑟 — это потери для классификации людей, регрессия ограничивающей рамки, DensePose, ключевые точки и перенос обучения соответственно. Потеря классификации 𝐿𝑐𝑙𝑠 и регрессия коробки потери 𝐿𝑏𝑜𝑥 — стандартные потери RCNN. Потеря DensePose 𝐿𝑑𝑝 состоит из нескольких подкомпонентов:

(1) кросс-энтропия потери для задач грубой сегментации. Каждый пиксель классифицируется как принадлежащий фону, либо одной из 24 областей человеческого тела.

(2) Перекрестная энтропийная потеря для классификации частей тела и Потеря сглаживания L1 для регрессии UV-координат. Эти потери используются для определения точных координат пикселей, т. е. 24 регрессора созданы, чтобы разбить человека на мелкие сегменты и параметризовать каждую часть с использованием локальной двумерной системы координат UV, которые идентифицируют положение UV-узлов на этой части поверхности для извлечения индивидуальных особенностей. Затем функции обрабатываются двумя узлами Keypoint и DensePose.

𝐿𝑘𝑝, необходимо, чтобы помочь DensePose балансировать между туловищем с большим количеством UV-узлов и конечностями с меньшим количеством UV-узлов. Вдохновившись Keypoint RCNN, исследователи используют каждую из 17 основных ключевых точек на тепловой карте 56 × 56, генерируя 17 × 56 × 56 ключевых точек и контролируя результат с помощью Cross-Entropy Loss. Чтобы точно упорядочить регрессию Densepose, регрессор тепловой карты ключевых точек использует те же входные функции, что и UV-карты Denspose.

Потенциальная проблема с конфиденциальностью

Хотя исследователи заявили, что эту технологию можно использовать во благо, например, для наблюдения за одинокими пожилыми людей, которые нуждаются в присмотре, существуют серьёзные проблемы с конфиденциальностью, которые могут возникнуть, если технология станет массовой.

В то время, как распознавание лиц , камеры дверного звонка, дроны и устройства IoT, которые можно взломать, каждый день ставят под угрозу нашу конфиденциальность и безопасность, технология Wi-Fi-обнаружения выглядит вишенкой на торте. Ей могут злоупотреблять все, в том числе и киберпреступники. В конечном итоге люди могут потерять доверие к своим Wi-Fi маршрутизаторам.

Обнаружение людей без камер или дорогостоящих датчиков LiDAR (Light Detection and Ranging) не является чем-то новым. В 2013 году исследователи из Массачусетского технологического института нашли способ использовать сигналы мобильных телефонов для игнорирования стен, а в 2018 году другая команда Массачусетского технологического института предложила более простую версию описанной выше технологии.

Если у вас есть iPhone 12 Pro, iPad Pro 2020 года или более новые устройства, оснащенные датчиком LiDAR (он представляет собой импульсный лазерный луч и используется в основном для приложений дополненной реальности), вы можете посмотреть, как выглядит 3D-мэппинг объектов, загрузив бесплатное приложение Polycam из магазина приложений.

Этот тип передовой технологии, которая потенциально может видеть сквозь стены, напоминает сцену из фильма «Темный рыцарь». Вполне возможно, что однажды она заменит камеры и другие датчики, став частью умных городов, в которых мы скоро будем жить.

Иногда интернет ни с того ни с сего жутко тормозит. Одной из неочевидных причин может быть постороннее подключение к вашему Wi-Fi. Как увидеть и заблокировать чужие устройства — в этой статье.

Проверка настроек роутера

Список текущих подключений доступен в настройках Wi-Fi-роутера. Открыть настройки можно с помощью браузера, введя в адресной строке 192.168.1.1 или 192.168.100.1 — в зависимости от модели устройства. Логин и пароль по умолчанию, как правило, «admin».

В настройках роутера TP-Link открываем «Беспроводной режим» — «Состояние станций», либо «Беспроводной режим» — «Статистика беспроводного режима»:

У роутеров D-Link это «Расширенные настройки» — «Статус» — «Клиенты»:

У Asus «Карта сети» — «Клиенты»:

В маршрутизаторах других брендов необходимый путь может быть другим.

В соответствующем разделе настроек, в зависимости от модели, отображается список текущих подключений и информация о них: MAC-адрес подключенного устройства, IP-адрес, статус подключения, тип девайса и прочее.

Использование специальных программ

Для отслеживания беспроводных подключений можно использовать специальный софт, который несколько упрощает задачу и позволяет получить более полную информацию о подключенных девайсах. В качестве примера ПО такого рода можно привести утилиты Wireless Network Watcher и SoftPerfect WiFi Guard. Программки очень просты в использовании.

В Wireless Network Watcher после запуска сразу отображается список подключений с сопутствующей информацией.

В SoftPerfect WiFi Guard надо выбрать сетевой адаптер в открывшемся окне, после чего нажать кнопку «Сканировать». Все обнаруженные подключения, кроме текущего компьютера, будут помечены красным. Дважды кликнув на нужном подключении, можно выбрать опцию «Я знаю этот компьютер или устройство», чтобы сменить метку на зеленую.

Блокировка нежелательных подключений

Если установка/замена пароля не помогает или по каким-то причинам невозможна, то прежде всего нужно выявить чужеродное подключение в соответствующем списке. Если в нем отображается информация о типе устройства, то определить лишнее подключение можно сразу. Если это сходу непонятно, следует посмотреть МАС-адреса своих девайсов.

В ОС Android: Настройки — Система — О телефоне — Общая информация — MAC-адрес Wi-Fi и MAC-адрес WLAN.

В iOS: Настройки — Основные — Об этом устройстве — Адрес Wi-Fi

После методом исключения выявляем в списке чужое подключение. Далее переходим в настройках роутера в раздел «Фильтрация MAC-адресов» или «MAC-фильтр». Здесь можно выбрать «Режим запрета MAC-адресов».

Режим по умолчанию «Отключено» означает, что фильтрация отсутствует и доступ имеется для всех MAC-адресов. Если включить режим «Разрешить» и добавить какой-либо MAC-адрес с помощью кнопки «Добавить», то подключение к Wi-Fi будет доступно только с этим MAC-адресом, все остальные будут блокироваться. Режим «Запретить» позволяет заблокировать доступ для отдельного MAC-адреса (или нескольких), который нужно предварительно добавить вручную. В некоторых моделях роутеров такие настройки доступны непосредственно в списке подключений.

Дополнительные настройки Wi-Fi-роутера

Каким еще образом можно отсечь халявщиков? Прежде всего это установка пароля на Wi-Fi. Для этого открываем «Беспроводной режим» — «Защита» («Защита беспроводного режима», «Настройки безопасности» или аналогичный раздел) — «Настроить точку доступа вручную», выбираем здесь надежный метод сетевой аутентификации (например, WPA2-Personal) и задаем пароль. Само собой, избегая при этом слишком простых вариантов пароля, которые можно вычислить путем ручного подбора. После чего жмем «Сохранить».

Такой вариант, однако, не всегда удобен. Например, если у вас часто бывают разные гости, которым вы не хотите осложнять доступ в интернет.

Еще один метод, позволяющий спрятать свой Wi-Fi не только от обычных посторонних пользователей, но и от потенциальных взломщиков, — это установка в настройках роутера параметра «Скрывать SSID». Находим в настройках «Беспроводная сеть» — «Основные настройки» — «Скрыть широковещание SSID» или «Скрывать SSID». После включения данной опции ваша точка доступа не будет отображаться среди доступных беспроводных сетей на любых устройствах. Однако пользователи, проинформированные о ее существовании, смогут подключиться вручную, указав соответствующий SSID.

А вы знаете, что причиной падения скорости в Wi-Fi сети могут являться соседи, которые подключились к вашему роутеру и занимают весь канал своими скачками? Причем, ладно бы если только скачивали, а если начнут нарушать закон, используя ваш интернет-канал? Претензии, в первую очередь, будут к вам!

Именно поэтому, желательно установить пароль на свою Wi-Fi сеть и иногда просматривать, кто подключен к Wi-Fi роутеру (какие устройства, ваши ли они?). Рассмотрим более подробно, как это делается (в статье приводится 2 способа)…

Способ №1 — через настройки роутера

ШАГ 1 — вход в настройки роутера (определение IP-адреса для входа в настройки)

Чтобы узнать, кто подключен к Wi-Fi сети — необходимо войти в настройки роутера. Для этого есть специальная страничка, правда, открывается она у разных роутеров — по разным адресам. Как узнать этот адрес?

1) Наклейки и стикеры на устройстве…

Самый простой способ — внимательно посмотреть на сам роутер (или документы к нему). На корпусе устройства, обычно, есть наклейка, на которой указан адрес для настроек, и логин с паролем для входа.

На рис. 1 показан пример такой наклейки, для доступа с «админскими» правами к настройкам, нужны:

- адрес для входа: http://192.168.1.1;

- логин (username): admin;

- пароль: xxxxx (в большинстве случаев, по умолчанию, пароль либо вообще не задается, либо совпадает с логином).

Рис. 1. Наклейка на роутере с настройками.

2) Командная строка…

Если у вас интернет на компьютере (ноутбуке) есть, то вы можете узнать основной шлюз, через который функционирует сеть (а это и есть IP-адрес, для входа на страничку с настройками роутера).

Последовательность действий:

- сначала запускаете командную строку — сочетание кнопок WIN+R, затем нужно ввести CMD и нажать ENTER.

- в командной строке вводите команду ipconfig/all и жмете ENTER;

- должен появиться большой список, в нем найдите свой адаптер (через которое идет интернет подключение) и посмотрите адрес основного шлюза (его и нужно ввести в адресную строку своего браузера).

Рис. 2. Командная строка (Windows 8).

3) Спец. утилита

Есть спец. утилиты для поиска и определения IP-адреса для входа в настройки. Об одной из таких утилит рассказывается во второй части этой статьи (но можете воспользоваться и аналогами, дабы этого «добра» на просторах сети хватает :)).

4) Если войти не получилось…

Если страницу с настройками вы не нашли, рекомендую ознакомиться со следующими статьями:

https://pcpro100.info/kak-zayti-v-nastroyki-routera/ — вход в настройки роутера;

https://pcpro100.info/kak-zayti-na-192-168-1-1-pochemu-ne-zahodit-osnovnyie-prichinyi/ — почему не заходит на 192.168.1.1 (самая популярный IP-адрес для настроек роутера).

ШАГ 2 — просмотр, кто подключен к сети Wi-Fi

Собственно, если вы вошли в настройки роутера — дальше просмотр того, кто к нему подключен дело техники! Правда, интерфейс в разных моделях роутеров может несколько различаться, рассмотрим некоторые из них.

Во многих других моделях роутеров (и различных версиях прошивок) будут отображаться схожие настройки. Поэтому, просмотрев примеры ниже, вы и в своем роутере найдете данную вкладку.

TP-Link

Чтобы узнать, кто подключен, просто откройте раздел Wireless, затем подраздел Wireless Statistics. Далее перед вами появиться окно с количеством подключенных устройств, их MAC-адресами. Если в данный момент времени вы пользуетесь сетью один, а у вас подключено 2-3 устройства есть смысл насторожиться и поменять пароль (инструкция по смене пароля Wi-Fi)…

Рис. 3. TP-Link

Rostelecom

Меню в роутерах от «Ростелеком», как правило, на русском языке и проблем с поиском, как правило, не возникает. Чтобы просмотреть устройства в сети, просто раскройте раздел «Информация об устройстве«, вкладка DHCP. Помимо MAC-адреса, здесь вы увидите внутренний IP-адрес в этой сети, имя компьютера (устройства) подключенного к Wi-Fi, время работы в сети (см. рис. 4).

Рис. 4. Роутер от «Ростелеком».

D-Link

Очень популярная модель роутеров, и часто меню на английском. Сначала нужно открыть раздел Wireless, затем открыть подраздел Status (в принципе, все логично).

Далее перед вами должен предстать список со всеми подключенными устройствами к роутеру (как на рис. 5).

Рис. 5. D-Link кто присоединился

Если вы не знаете пароль для доступа к настройкам роутера (или просто не можете войти в них, или в настройках не можете найти нужной информации), рекомендую воспользоваться вторым способом просмотра подключенных устройств к вашей Wi-Fi сети…

Способ №2 — через спец. утилиту

Этот способ имеет свои преимущества: не нужно тратить время на поиск IP-адреса и вход в настройки роутера, не нужно ничего устанавливать или настраивать, не нужно ничего знать, все происходит быстро и в автоматическом режиме (просто нужно запустить одну небольшую спец. утилиту — Wireless Network Watcher).

Wireless Network Watcher

Сайт: http://www.nirsoft.net/utils/wireless_network_watcher.html

Маленькая утилита, не нуждающаяся в установке, которая поможет вам быстро определить, кто подключен к Wi-Fi роутеру, их MAC-адреса и IP-адреса. Работает во всех новых версиях Windows: 7, 8, 10. Из минусов — нет поддержки русского языка.

После запуска утилиты, вы увидите окно, как на рис. 6. Перед вами будет несколько строк — обратите внимание на столбик «Device information«:

- your router — ваш роутер (показан так же его IP-адрес, адрес настроек, который мы так «долго» искали в первой части статьи);

- your computer — ваш компьютер (с того, с которого вы в данной момент запустили утилиту).

Рис. 6. Wireless Network Watcher.

В общем-то, крайне удобная вещь, особенно если вы еще не слишком хорошо разобрались в тонкостях настройках своего роутера. Правда, стоит отметить минусы такого способа определения устройств, подключенных к сети Wi-Fi:

- утилита показывает только онлайн-подключенные устройства к сети (т.е. если ваш сосед сейчас спит и выключил ПК — то она не найдет и не покажет того, что он подключен к вашей сети. Утилиту можно свернуть в трей и она будет мигать вам, когда кто-то новый подключится к сети);

- даже если вы увидите кого-то «постороннего» — вы не сможете его забанить или изменить пароль сети (для этого нужно войти в настройки роутера и уже оттуда ограничить доступ).

На этом я статью завершаю, буду благодарен за дополнения по теме статьи. Good Luck!

- Распечатать

Оцените статью:

- 5

- 4

- 3

- 2

- 1

(21 голос, среднее: 4.6 из 5)

Поделитесь с друзьями!

Приветствую на нашем портале WiFiGid! Сразу в проблему: вы хотите узнать, какие сайты открывает ваш ребенок, вторая половинка или злой и нехороший сосед, который каким-то боком подключился к вашему Wi-Fi? Разумеется, ваш Wi-Fi – ваши правила. Хотите узнать, что происходит в вашей сети – ваше право. И именно для вас эта инструкция. Сегодня я попробую со всех сторон осветить тему, как посмотреть, на какие сайты заходили с вашего Wi-Fi.

Содержание

- Дисклеймер

- Быстрое решение

- Роутеры-исключения

- Сложные способы (для подготовленных)

- А кто подключен?

- Задать вопрос автору статьи

Дисклеймер

Я понимаю про важность сохранности личного пространства и целиком поддерживаю это. Но бывают случаи, когда его действительно стоит нарушить. Эта статья больше про развенчание мифов и указание верных векторов в поиске решения своей проблемы. Ну и отслеживание трафика на СВОЕМ роутере вполне себе законно.

Быстрое решение

Спешу всех пришедших расстроить – на текущий день 99% роутеров не позволяют просматривать историю посещенных сайтов. Конец.

Поэтому самое простое решение – спросить напрямую или просто ПОСМОТРЕТЬ ИСТОРИЮ БРАУЗЕРА на стороне клиента. И не говорите, что получить доступ в одной квартире к телефону или компьютеру невозможно. А если невозможно, значит тут точно что-то не то, и это уже выходит за поле деятельности нашего сайта.

А еще один раз видел статистику использования сайтов в личном кабинете провайдера. Да, провайдеры отслеживают наши посещения, но для меня было дикостью увидеть это в кабинете. Но проверить стоит и у себя – а мало ли.

Роутеры-исключения

Чуть выше я написал, что БОЛЬШИНСТВО текущих роутеров не умеют смотреть историю просмотров. Но есть и исключения. Если у вас такой роутер, или вы собираетесь его приобрести, все классно – просто заходим в настройщик (инструкции есть на нашем сайте) и ищем соответствующий раздел.

Одна вода и никакой конкретики? Да! Поэтому в начале я и призвал отказаться от этой затеи, ибо и мы за всем уследить не сможем. Но зайти в настройки роутер и проверить какие-то зацепки – вполне себе можно. А ниже оставлю несколько полезных отсылок и идей:

- Роутеры MikroTik. Да и вообще любое профессиональное-полупрофессиональное сетевое оборудование. «Микротики» вполне себе доступны для простого домашнего пользователя, НО для неподготовленного читателя они ОЧЕНЬ сложны в настройке. Конечно, у нас есть какие-то статьи-настройщики, но кого-то этот контент может шокировать. Разумеется, из коробки ничего не работает – нужно отдельно выстраивать систему логирования, но это вполне себе работоспособно.

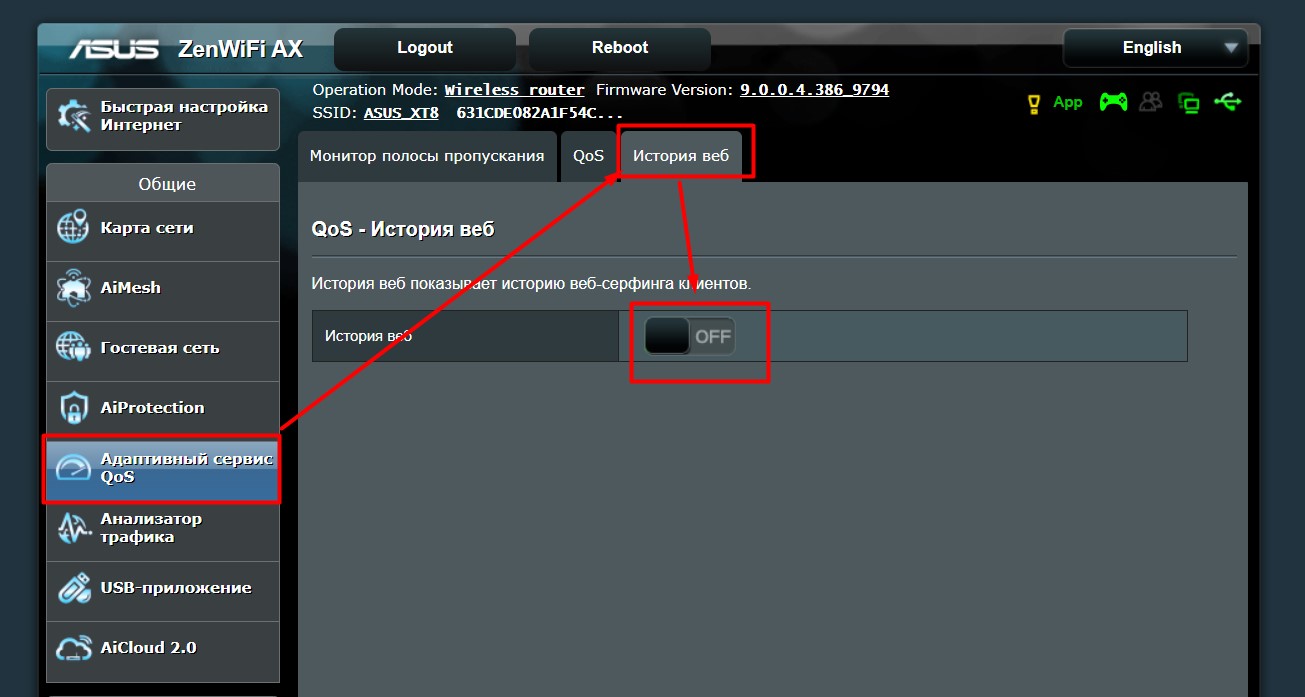

- Современные роутеры Asus (не старые). Божественная прошивка новых Asus позволяет смотреть историю без танцев с бубнами. Переходим в «Адаптивный сервис QoS – История веб». На момент написания статьи как назло под рукой не осталось нужного роутера, пришлось делать скриншот с эмулятора, но уверяю, там все как нужно.

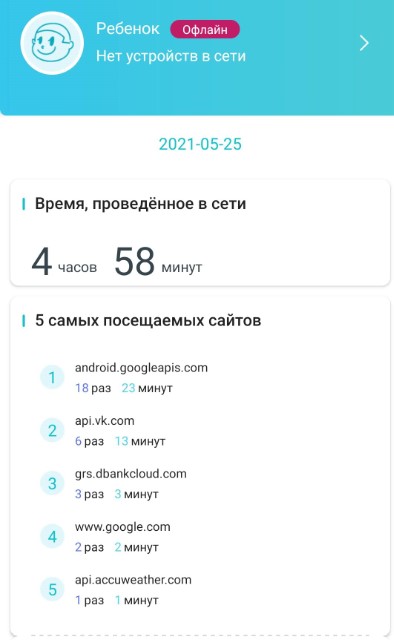

- Современные роутеры TP-Link (не старые). Вот здесь это находится в разумном разделе – «Родительский контроль». Что удобно – можно отнести все устройства своего ребенка в одну группу, а уже потом просматривать статистику по группам. На моем AX73 такой просмотр возможен только через мобильное приложение (в обычном веб-конфигураторе этого нет). Пример будет ниже. Недостатки – именно на этом роутере требуется подписка на сервис для просмотра детальной истории посещения сайтов. Но на безрыбье и такая функция пойдет. Так что просто смотрим топ посещаемых сайтов.

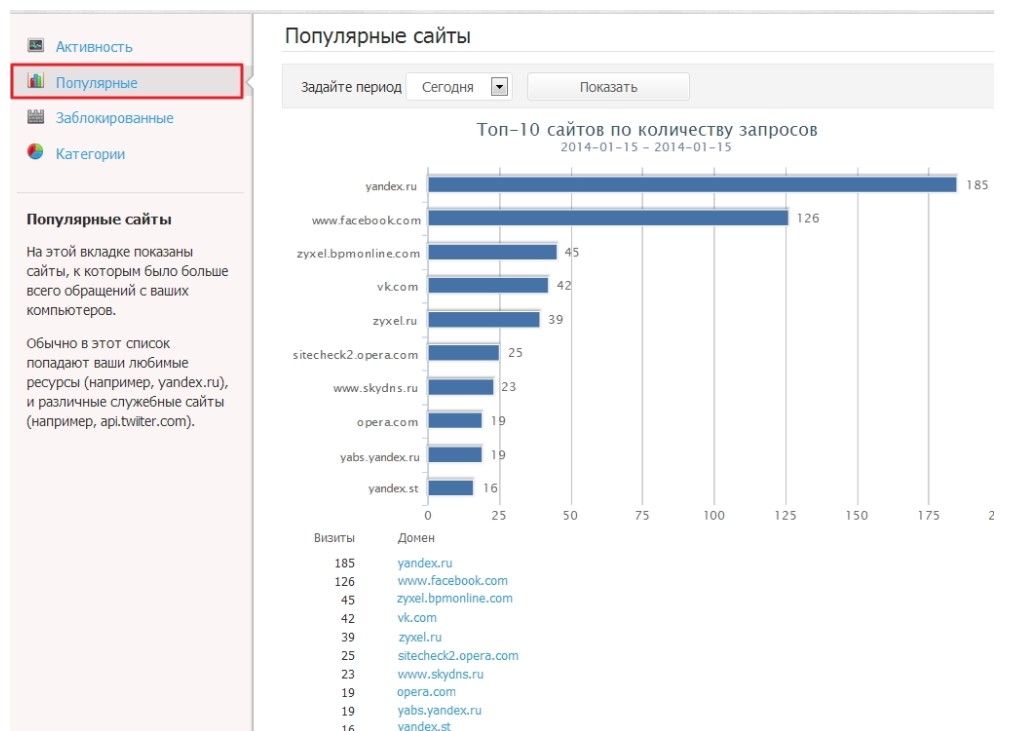

- Keenetic и SkyDNS. Здесь все просто, если у вас Keenetic, и вы пользуетесь сервисом SkyDNS, то в его настройках можно найти Популярные сайты. Тоже не идеально, но что поделать.

Как вы поняли, простое удобное решение из коробки на текущий день есть только у ASUS. Конечно, скорее всего производители будут расширять функционал в эту сторону, но пока получаем, что есть. Еще один повод просто получить доступ к устройству.

Сложные способы (для подготовленных)

Для подготовленных тружеников интернета вряд ли нужно делать детальные инструкции, тем более все уже описано. Поэтому здесь еще раз отмечу – современные роутеры очень плохо исполняют функцию логирования действий в домашних сетях. Отсюда нужно пилить какие-то сторонние решения за пределами роутера, чтобы узнать, на какие сайты заходили ваши клиенты. Рабочие варианты:

- Поднять свой DNS-сервер (разумеется, включить логирование). После этого идем в настройки роутера и вручную прописываем ему НАШ адрес DNS. Клиенты, которые получают DNS от роутера попадают в ваше поле мониторинга. Без SSL из информации будет виден только домен, без прочих данных. Не забываем, что многие Android телефоны по умолчанию не получают DNS от сети, а используют свои «гугловские».

- Поднимаем прокси-сервер. В настройках роутера проксируем все запросы через него. Но снова сложности – HTTPS сайты и приложения будут ругаться. Для решения нужно будет генерировать сертификаты и как-то устанавливать на устройства. Но если есть доступ к устройству для его установки, не проще ли тогда просто посмотреть там историю просмотров? Да и то же приложение Instagram (а наверняка и другие) отказываются подключаться к таким связкам (приходилось отвязывать прилу инсты).

- ARP-спуфинг (ищем в поиске). Больше как хакерская методика, но в нашем деле вполне себе может помочь. По факту это тот же прокси-сервер, НО ничего в роутере прописывать не нужно, т.к. трафик сам пойдет через нашу машину. А дальше дело техники. Разумеется, проблему HTTPS в чистом виде никто не отменял. В самом деревянном случае можно организовать просмотр через тот же Wireshark с фильтром по цели.

Как видите, это не про простого домашнего пользователя – здесь нужно подумать и поработать. А стоит ли оно того?

Под решения 2 и 3 вполне себе можно использовать утилиту ptraffer (Linux). А если ваш роутер поддерживает прошивку OpenWRT – ставим модули dnsmasq и squid, которые могут решить эту задачу на самом роутере.

А кто подключен?

Этот раздел не относится к теме статьи, но в завершение хотелось бы оставить наш материал от Бородача по поиску тех, кто просто подключен к вашему роутеру. В описанной задаче может пригодится лишь косвенно, но мало ли кому-то будет полезным.