Эта статья основана на документе «Техническая спецификация простой конфигурации Wi-Fi, версия 2.0.5». Для получения более подробной информации, пожалуйста, обратитесь к документу напрямую. Здесь сделаны только некоторые простые записи ваших собственных идей.

1. Три реализации WSC

WSC (простая конфигурация wifi), как только вы посмотрите на имя, вы поймете, что этот протокол используется для лени, поэтому я перевел его в протокол «беспроводного доступа с быстрым доступом». Этот протокол в основном включает три метода быстрого соединения:

1. WPS: Люди, которые читают эту статью, должны знать, почему используется wps, но я полагаю, что многие люди не понимают этого, потому что друзья вокруг них всегда спрашивали, что такое пароль wifi, и не спрашивали, где находится кнопка wps. Но иностранцы любят эту функцию: они устанавливают свои пароли на десятки цифр плюс специальные символы, и они даже не запоминают ее, не говоря уже о том, что wps стал хорошим выбором для решения этой проблемы. Одна из причин, по которой проводная связь более безопасна, чем беспроводная, заключается в том, что мы не можем легко подключить сетевой кабель к его маршрутизатору, но мы можем легко найти сигнал этого маршрутизатора через беспроводную сеть и взломать его различными способами. Но роутер настроен на шифрование ccmp десятками, думаю никто не захочет его взломать.

WPS в основном включает два метода быстрого доступа: PIN-код (персональный идентификационный номер) и PBC (конфигурация с помощью кнопок).

PIN-код ROUTER представляет собой набор серийных номеров, он записан в маршрутизаторе, обычно его можно увидеть на этикетке маршрутизатора, это режим проверки «внешнего регистратора», требуется только PIN-код маршрутизатора, в этом режиме есть проблемы. Выполните атаку грубой силой. Когда проверка PIN-кода не проходит, точка доступа отправляет сообщение EAP-NACK обратно клиенту. В соответствии с отправленным обратно сообщением EAP-NACK злоумышленник может определить, правильна ли первая половина ПИН-кода, кроме того, известна также последняя цифра ПИН-кода, поскольку она является проверкой ПИН-кода. Такая конструкция значительно сокращает количество попыток подбора ПИН-кода с помощью перебора, в диапазоне от 10 до 8-й степени до 10-й степени до 4-й степени от +10 до третьей степени, что составляет 11000 попыток. , Согласно сообщениям, некоторые беспроводные маршрутизаторы не имеют стратегий блокировки для попыток перебора, что значительно сокращает время для успешных переборов. Также сообщалось, что некоторые маршрутизаторы будут вызывать отказ в обслуживании из-за попыток перебора и должны быть перезапущены. Для такого рода проблем маршрутизатор, как правило, ограничивает количество pin_lock_down. Если оно равно 5, то оно будет заблокировано после 5 проверок, и PIN-код не будет предоставлен.

PIN-код КЛИЕНТА — это ПИН-код, сгенерированный случайным образом беспроводным клиентом. При подключении к маршрутизатору введите его в маршрутизатор для проверки соединения. Этот метод безопаснее, чем PIN-код маршрутизатора.

PBC заключается в том, что после нажатия кнопки WPS маршрутизатор начнет передавать пакет маяка с помощью WCS IE. Когда беспроводной клиент получает эту информацию, он указывает, что существуют точки доступа, которые могут использовать соединение WSP вокруг него, а затем отправляет запрос на подключение. Эта связь не является реальным соединением, просто для завершения 8-способной аутентификации wps для получения информации об аутентификации маршрутизатора, включая ssid, psk, шифрование и т. Д .; после получения этой информации отключите маршрутизатор от ассоциации, а затем используйте эту информацию для достижения RSNA (процесс четырехстороннего рукопожатия для нормального соединения).

2. P2P (peer-to-peer): этот протокол может реализовывать прямое соединение между двумя станциями, вы думали о функции Bluetooth? Это верно, он может передавать файлы между двумя устройствами, как функция Bluetooth, и это стабильно и быстро. Но энергосбережение Bluetooth — это прямой недостаток прямого Wi-Fi. Если я использую p2p для прослушивания песен или телефонных звонков, я думаю, что это слишком большое энергопотребление, но использование гарнитур Bluetooth для выполнения этих функций действительно экономически выгодно. В дополнение к энергопотреблению, я думаю, что прямой Wi-Fi может почти завершить все дела Bluetooth.Я купил динамик Bluetooth, и качество звука в соседней комнате ухудшилось, но с использованием прямого Wi-Fi, можно перейти на первый этаж, если соглашение является зрелым Это должно сэкономить много сетевых кабелей.

3. NFC (бесконтактная радиочастотная идентификация): этот протокол позволяет вашему беспроводному клиенту выходить в Интернет с помощью всего лишь одного движения маршрутизатора, это более удобно? Это как штрих-код супермаркета. Если однажды вы заходите в ресторан, просто проводите пальцем по телефону, все заказанные вами блюда будут поданы, и это автоматически поможет вам подключиться к этой беспроводной сети, будете ли вы чувствовать себя очень интимно? Это очень красиво думать.

Во-вторых, основная концепция

Регистратор: объект, обладающий полномочиями выдавать и отзывать учетные данные домена. Регистратор может быть интегрирован в точку доступа или может быть отделен от точки доступа. Регистратор может не иметь возможности WLAN. Данный домен может иметь несколько регистраторов. Он может быть интегрирован с внешней AP или объектом, который отзывает сертификат, и может быть независимым от AP. Этот объект может не иметь функции wlan, и в указанном домене может быть несколько регистраторов. Это не человеческое слово. Говоря прямо, это сервер. Пусть евнухи, которые хотят идентифицировать себя, приходят сюда, чтобы сообщить, поэтому следующее называется «сервером аутентификации», Enrollee называется «accessor» «

Enrollee: A Device seeking to join a WLAN Domain. Once an Enrollee obtains a valid credential, it becomes a Member.

Stand-Alone External Registrar (SAER): An External Registrar that is not embedded in a wireless STA. For example, may be embedded in an Ethernet connected device, or may be software installed on any networking device.

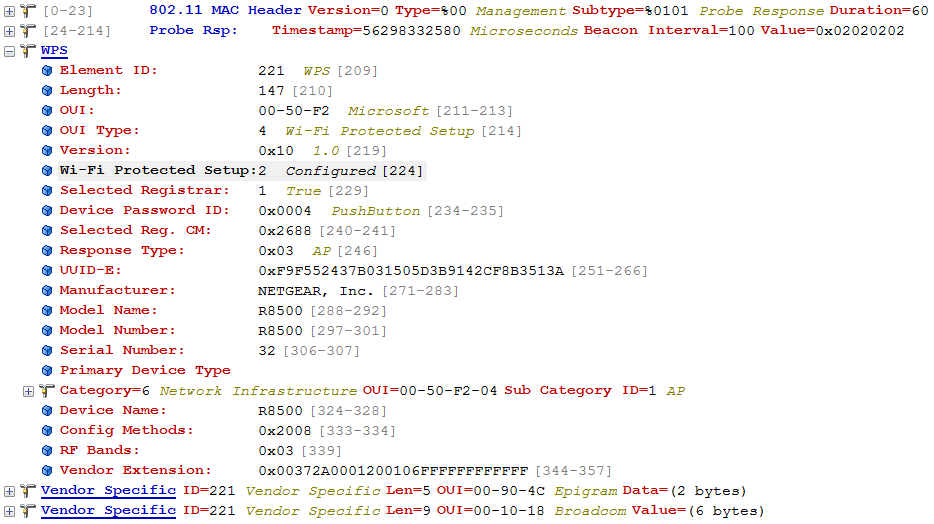

WSC IE: информационный элемент WSC, это поле находится в основном в пакете маяка, проверяет запросы и проверяет ответы, чтобы указать, что это соединение WSC, и информация, полученная от IE этих пакетов, не зашифрована и не аутентифицирована.

Внутриполосный: передача данных с использованием канала связи WLAN, включая многополосные устройства WLAN (например, 2,4 ГГц, 5 ГГц и 60 ГГц).

Out-of-Band: передача данных с использованием канала связи, отличного от WLAN.

Внутриполосный и внеполосный — еще две важные концепции. Это в основном отражается в вводе ПИН-кода. Если ПИН-код беспроводного клиента вводится в маршрутизатор через страницу или другими методами, то это называется внутриполосным, потому что он использует и Беспроводной тот же канал, но если вы используете метод NFC, то он исключается, потому что NFC работает на канале 13,56 МГц, это определенно не канал WLAN.

Ниже мы рассмотрим все внутриполосные методы, включая вывод маршрутизатора, вывод клиента и pbc.

3. Основная структура

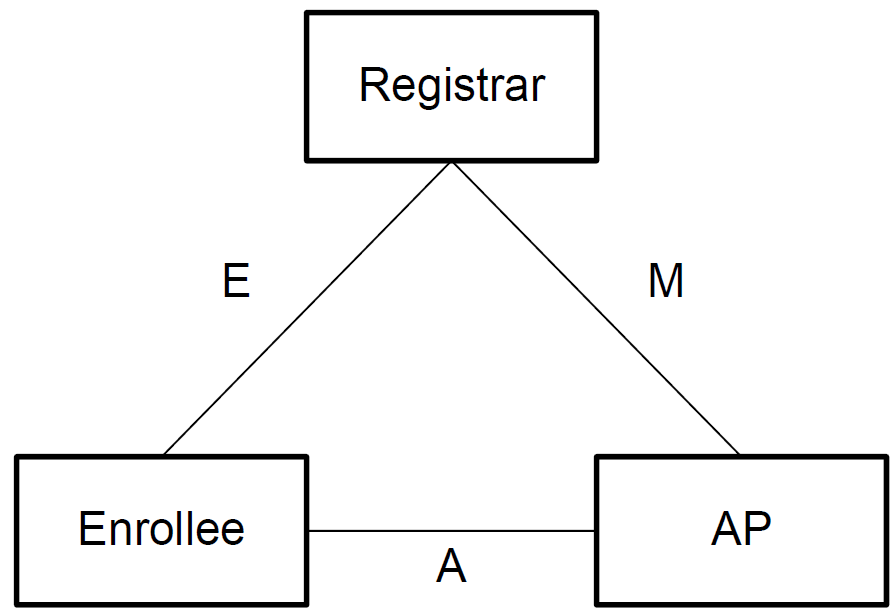

Что касается структуры сертификации WPS, документ оформляется так:

Что касается этой картины, она немного похожа на функцию портала, но также немного размышляет о процессе реализации протокола 802.1x. Независимо от того, какой это тип, пользователям сложно его настроить.

Эта структура требует как минимум трех устройств, зачислитель используется в качестве клиента, точка доступа используется как точка доступа, а регистратор используется как сервер аутентификации:

Роль Enrollee похожа на соискателя, он инициирует запрос регистрации в Регистраторе.

Регистратор используется для проверки законности Enrollee. Кроме того, Регистратор также может настроить точку доступа.

AP также необходимо зарегистрироваться в Registar. Следовательно, с точки зрения Регистратора, AP также является Enrollee.

AP взаимодействует с регистратором и Enrollee. Enrollee получает информацию о конфигурации безопасности AP от регистратора, а затем Enrollee использует эту информацию для подключения к беспроводной сети, предоставленной AP.

Обратите внимание, что эти три компонента являются просто логическими понятиями, и эта структура называется: AP с внешним регистратором

В конкретной реализации AP и Регистратор могут быть реализованы одним и тем же объектом или они могут быть реализованы разными объектами.

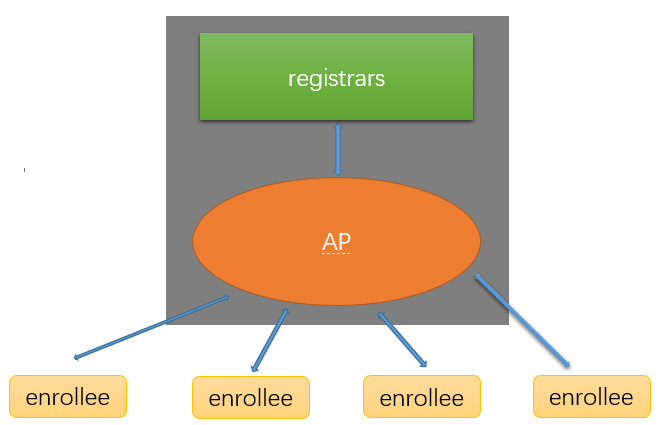

Но в практических приложениях AP и регистратор реализованы на одном устройстве, поэтому я предпочитаю рисовать так:

Эта структура часто называется автономной AP.

4. Внутриполосная настройка с использованием автономной точки доступа / регистратора

На самом деле, есть настройка внешнего регистратора на основе EAP и настройка внешнего регистратора на основе Ethernet, которые здесь не будут анализироваться. Ниже приведен анализ основных автономных методов AP.

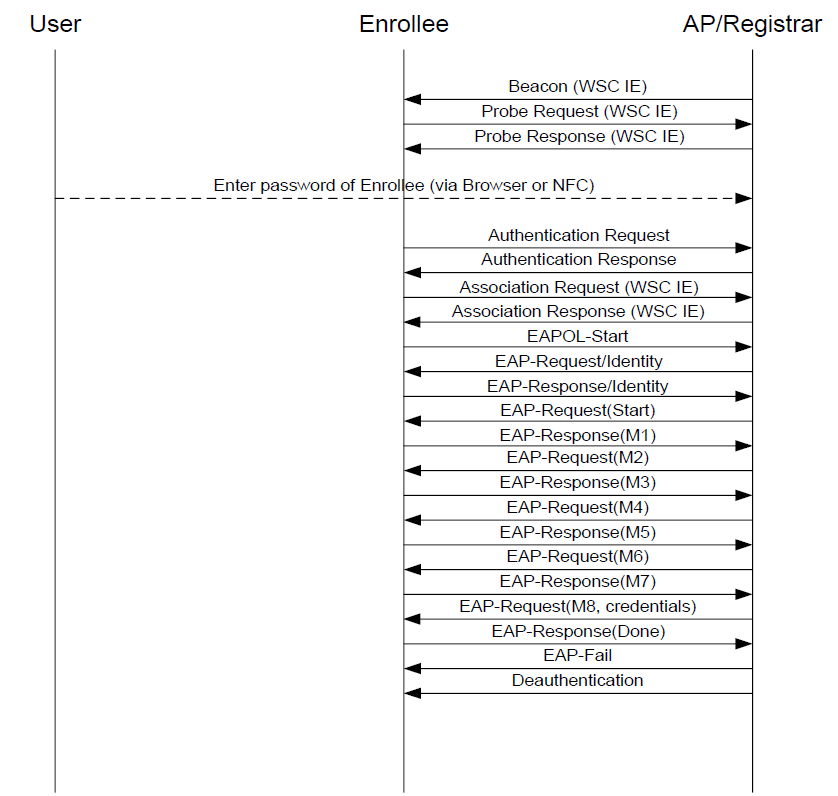

1. После того, как WSC на AP начинает работать, он передает широковещательный пакет с полем WSC IE, чтобы объявить, что AP поддерживает WSC

2. Если Enrollee получает пакет маяка от AP, он анализирует WSC IE в пакете маяка и отправляет пакет одноадресного запроса зонда на AP, если Enrollee не получает пакет маяка с WSC IE, тогда он будет Будет искать точки доступа, которые поддерживают WSC, поэтому отправит широковещательные пакеты Probe Request в окружение.

Если Enrollee обнаружит, что вокруг него работают два или более AP, Wrollee прекратит выполнение во время фазы обнаружения, точно так же, если AP обнаружит, что два или более Enrollee пытаются установить соединение WPS, AP также WPS перестанет работать. Если вы однажды нажмете кнопку WPS на своем маршрутизаторе, вы обнаружите, что индикатор wps мигает несколько раз, а затем не мигает. Возможно, что два Enrollee пытаются подключиться к WPS одновременно.

3. После того, как AP получит пакет запроса зонда с WSC IE, он ответит на пакет ответа зонда.Этот пакет содержит WSC IE, который сообщит Enrollee некоторую информацию, которая является большой информацией, и Enrollee примет решение о следующем шаге на основе этой информации. действия

4. Эта пунктирная линия является водоразделом. Для PIN WPS вам необходимо ввести PIN-код на этом шаге. Для КНОПКИ-КНОПКИ вводить его не нужно. Конечно, PIN-код делится на PIN-код AP и PIN-код клиента. Этот параметр определяет, нужно ли вводить PIN-код на стороне AP или на стороне зачисления. , Этот вход все внутриполосный, конечно, вы также можете использовать внеполосную входную информацию, такую как NFC

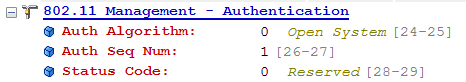

5. Когда Enrollee получает информацию AP и решает, что она удовлетворяет условиям доступа, Enrollee попытается аутентифицироваться с AP и отправит пакет Auth AP.

6. AP знает, что этот парень снова здесь, что позволяет ему успешно пройти аутентификацию, и отвечает на пакет проверки подлинности Auth.

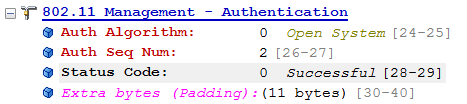

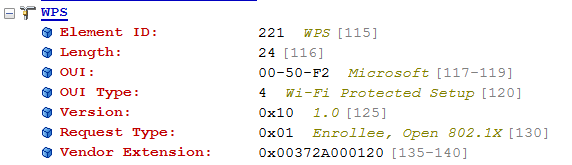

7. Затем Enrollee отправляет пакет запроса ассоциации запроса ассоциации, сопровождаемый информацией IE WSC, эта информация очень важна, цель состоит в том, чтобы сообщить AP, что я использую здесь протокол 802.1x WPS 1.0, наш следующий процесс M1-M8 также будет Чтобы соблюдать это соглашение и взаимодействовать, вы должны быть готовы на стороне. Если вы не можете принять это соглашение, пожалуйста, сообщите мне вовремя.

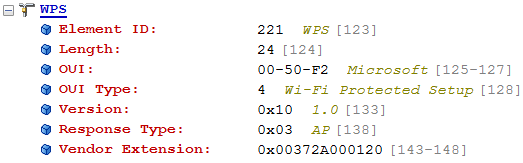

8. В это время точка доступа обнаружила, что, я уверен, я поддерживаю твой протокол, позволяю тебе связываться, чтобы завершить следующий процесс взаимодействия с информацией! Затем точка доступа отправит пакет ответа ассоциации Enrollee для завершения ассоциации.

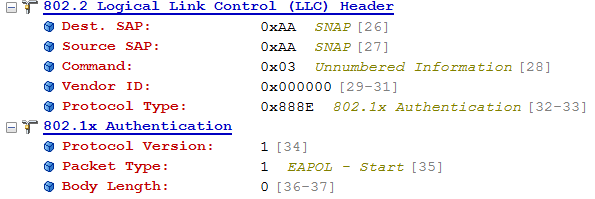

9. Отправить EAPOL-Start

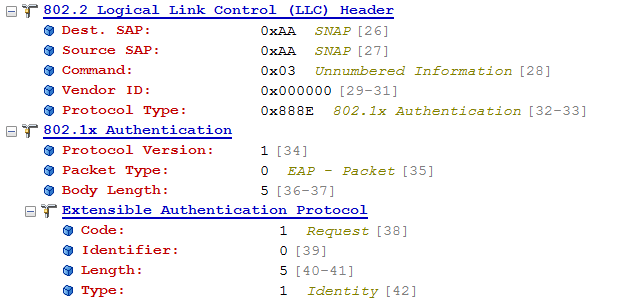

10. Прежде чем STA и AP выполнят процесс EAP-WSC, AP должна определить идентификатор STA и используемый алгоритм аутентификации. Этот процесс включает три обмена пакетами EAP. Содержимое этих трех пакетов обмена, во-первых, AP отправляет EAP-запрос / идентификатор для определения идентификатора STA

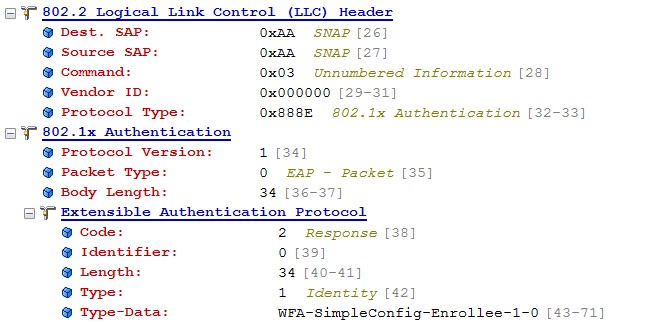

11. Для STA, намеревающегося использовать метод аутентификации WSC, ему необходимо установить для Identity значение «WFA-SimpleConfig-Enrollee-1-0» в ответном пакете EAP-Response / Identity.

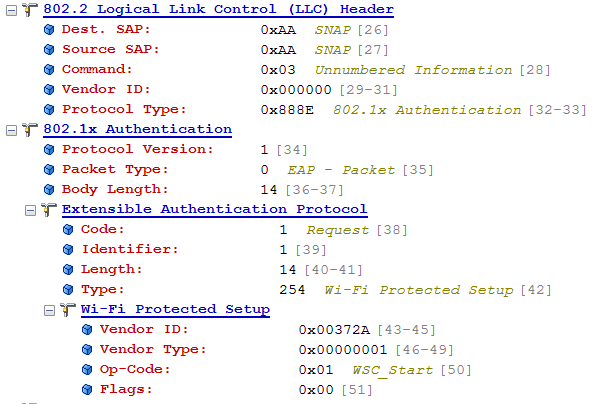

12. После того как AP определит, что идентификатором STA является «WFA-SimpleConfig-Enrollee-1-0», она отправит пакет EAP-Request / WSC_Start, чтобы начать процесс аутентификации EAP-WSC. Этот процесс будет включать знания, связанные с M1-M8.

13-20. Процесс взаимодействия от М1 до М8

Немного нетерпеливо видеть это? Неважно, давайте сначала разберемся в знаниях EAP и EAPOL, а затем посмотрим на это или посмотрим на протокол 802.1x напрямую. Изначально 802.1x был специально нацелен на беспроводные локальные сети, но позже играл на PPP.

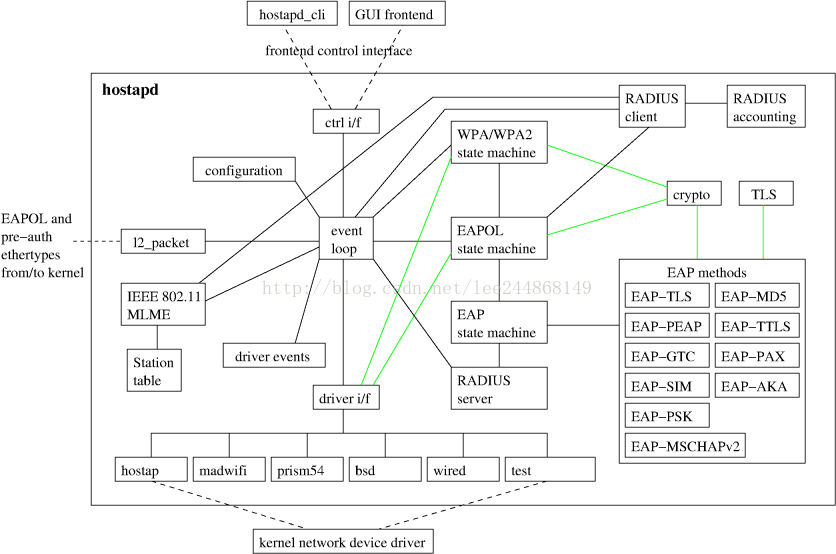

EAPOL: расширяемый протокол аутентификации по локальной сети, расширяемый протокол аутентификации, работающий в локальной сети, почему он расширяемый? Протокол EAP является ядром механизма аутентификации IEEE 802.1x и передает детали реализации подключенному протоколу метода EAP. Запомните эту картину, есть много методов EAP,Но EAPМетод аутентификации не указан на этапе установления соединения, но процесс откладывается до фазы «аутентификации», так что аутентификатор может решить, какой метод аутентификации использовать после получения дополнительной информации. Следовательно, WPS является согласованием аутентификации только после завершения ассоциации. В дальнейшем анализе мы узнаем, что результатом их согласования является использование метода EAP-WSC , который является новым алгоритмом EAP, определенным спецификацией WSC, с использованием расширенных функций EAP.

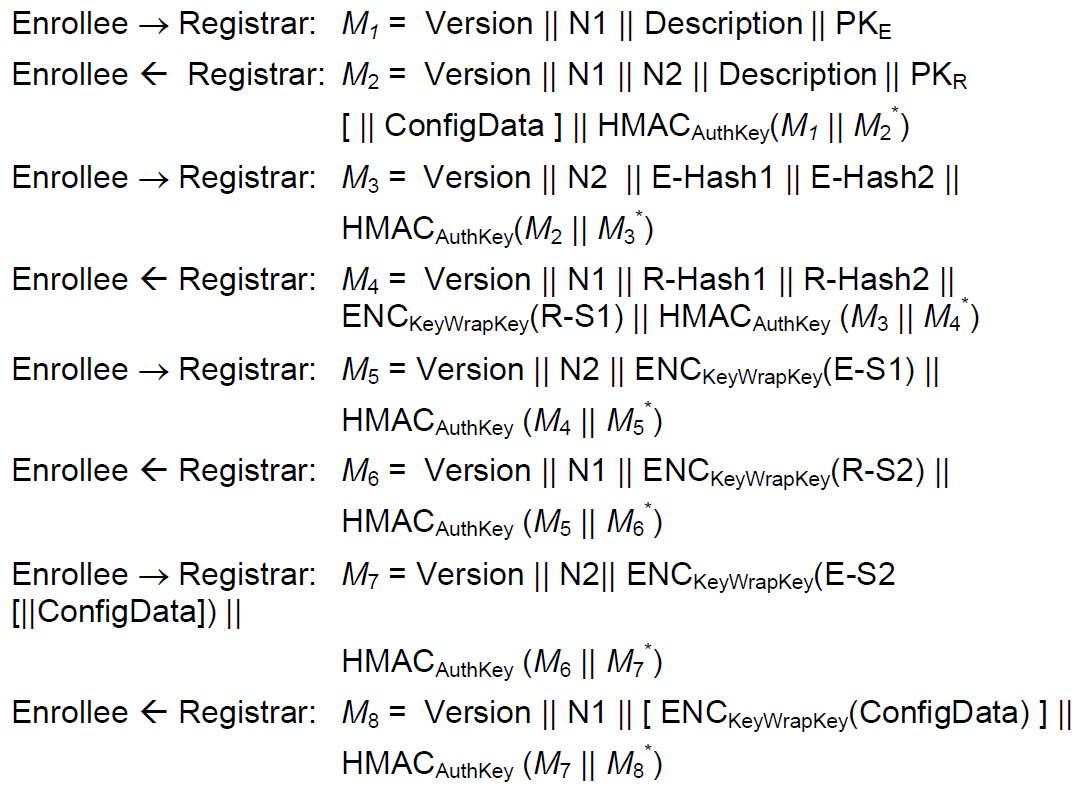

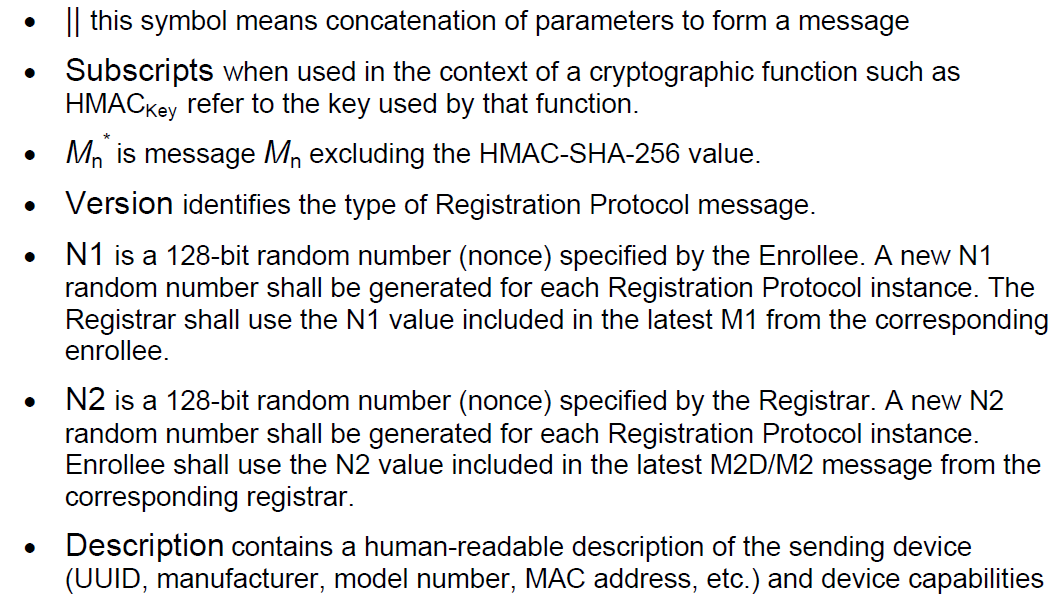

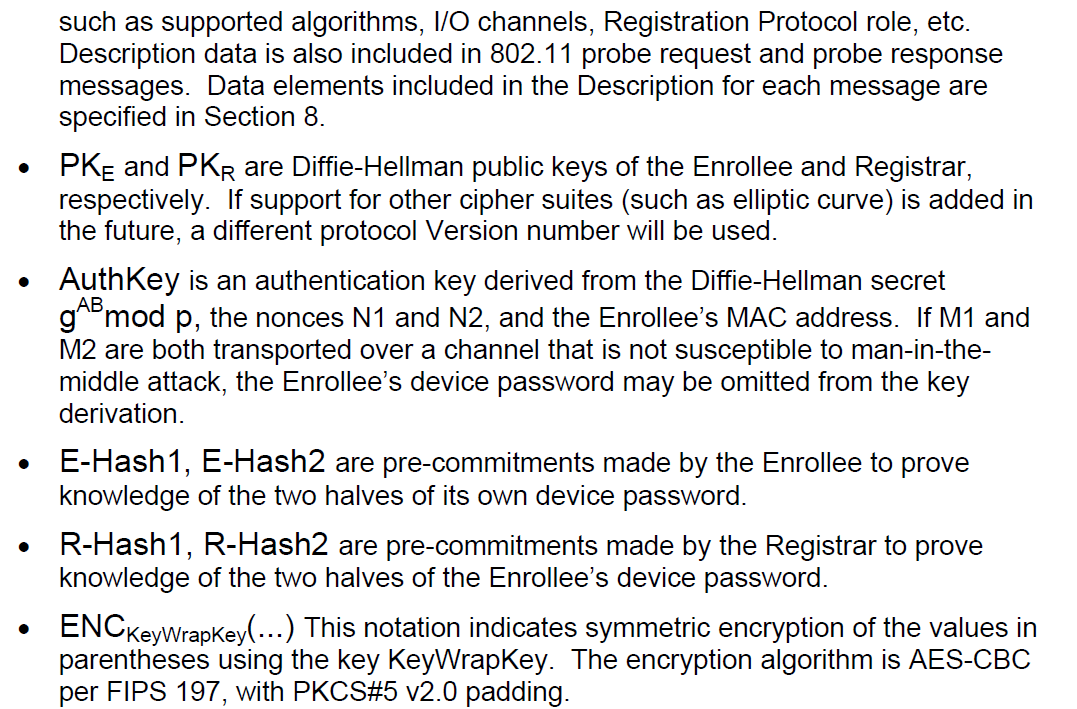

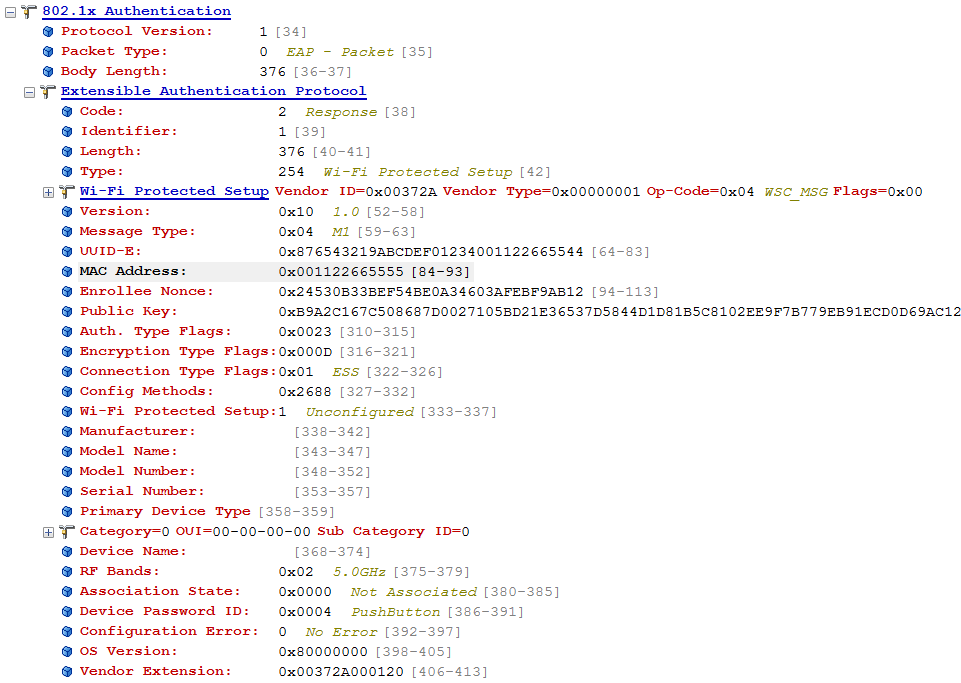

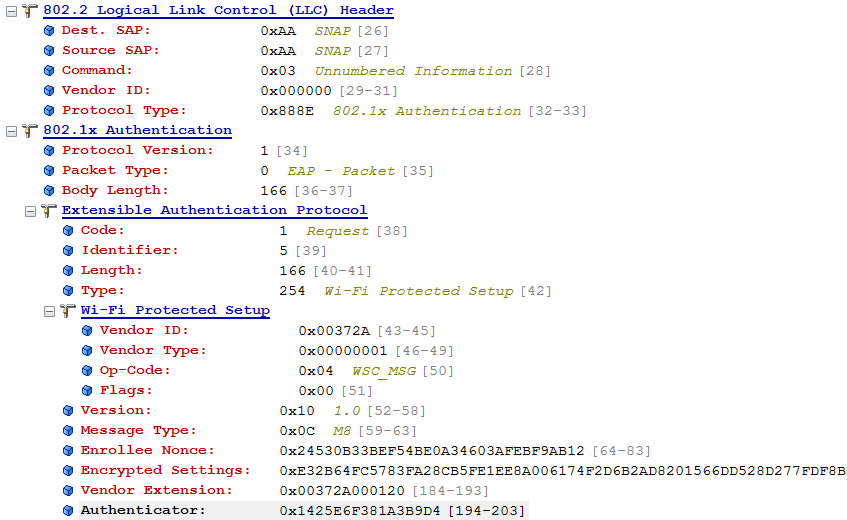

M1: После подтверждения идентификатора, который будет использоваться следующим, Register отправит Enrollee сообщение WSC_Start, чтобы сообщить Enrollee, что может начаться взаимодействие по аутентификации информации. В это время Enrollee сначала отправит M1 сообщение в Register. Давайте посмотрим, какую информацию он предоставляет в Register.

UUID-E: UUID, представляющий STA

MAC-адрес представляет собой MAC-адрес STA

Enrollee Nonce: представляет случайное число, сгенерированное STA, которое используется для последующего получения ключа и другой работы.

Открытый ключ: источником получения ключей STA и AP также является PMK. PSK не используется в методе WSC PIN (роль PIN-кода не PSK). Обе стороны используют алгоритм обмена ключами Диффи-Хеллмана [6] (D-H). Этот алгоритм позволяет обеим сторонам связи таким образом определять симметричный ключ. Обратите внимание, что алгоритм D-H может использоваться только для обмена ключами, но не может шифровать и дешифровать сообщения. После того, как стороны связи определят используемый ключ, они должны использовать другой симметричный ключ для работы алгоритма шифрования для шифрования и дешифрования сообщения. Атрибут Открытый ключ содержит значение ключа D-H Enrollee.

Флаги типа аутентификации и флаги типа шифрования: указывает алгоритм аутентификации и тип алгоритма шифрования, поддерживаемые Enrollee

Флаги типа соединения: представляет типы сетей 802.11, поддерживаемые устройством, значение 0x01 представляет ESS, а значение 0x02 представляет IBSS

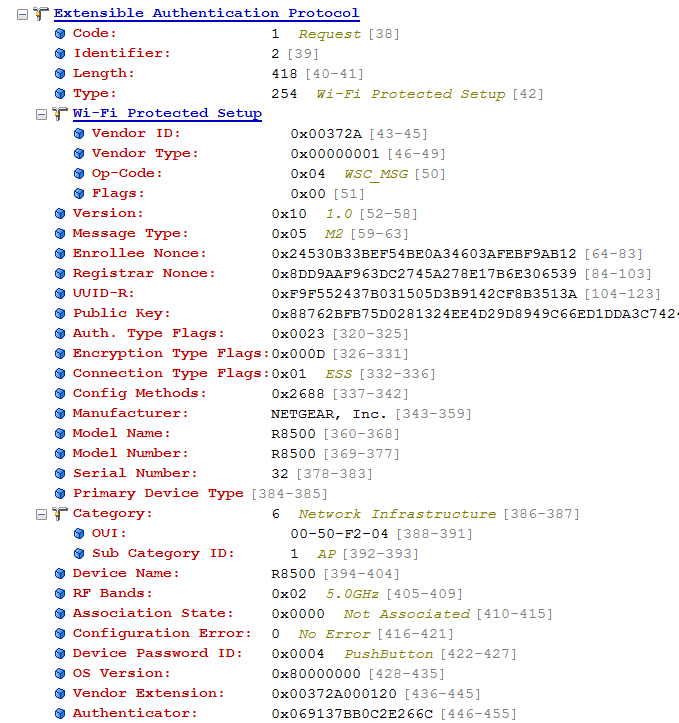

M2: Если пакет M2, отправленный регистром Enrollee, отправлен вне диапазона, то регистр отправит ConfigData из этого пакета. При использовании внеполосной передачи для отправки пакетов M2 метод шифрования данных ConfigData является необязательным, поскольку предпосылка использования этого метода заключается в следующем: предполагается, что процесс связи безопасен и не будет перехвачен. Однако даже если для отправки пакетов с данными ConfigData используется внеполосный метод, настоятельно рекомендуется выполнить шифрование KeyWrapKey для ConfigData.

При настройке точки доступа в режиме «внутри полосы», если используется внешний регистр, регистр должен получить информацию о текущей конфигурации точки доступа в пакете M7, чтобы решить, следует ли использовать новую конфигурацию для перезаписи старой конфигурации точки доступа или сохранить точку доступа. Оригинальная конфигурация. Например, на маршрутизаторе имеется функция «сохранить существующую настройку Wi-Fi». Если эта функция отключена, это означает, что точка доступа перейдет в ненастроенное состояние. При использовании WPS для подключения точка доступа будет настроена в соответствии с новыми правилами или информацией беспроводного клиента.

· Одноразовый номер регистратора: случайное число, сгенерированное Регистратором.

Открытый ключ: в алгоритме D-H значение ключа D-H на стороне регистратора.

· Аутентификатор: 256-битная двоичная строка получена из HMAC-SHA-256 и AuthKey (подробности см. Ниже). Обратите внимание, что атрибут Authenticator содержит только первые 64 бита двоичного содержимого.

Перед запросом AP на отправку M2 он вычислит KDK (ключ получения ключа) на основе Enrollee Nonce, Enrollee MAC и Nonce Registrar и с помощью алгоритма DH. Ключ KDK используется для получения из трех других ключей, которые используются для шифрования протокола RP. Некоторые атрибуты в AuthKey (256-битный), Encrypted Nonce и ConfigData (то есть, некоторая информация о конфигурации безопасности) KeyWrapKey (128-битный) и EMSK (расширенный ключ MasterSession) получены из других ключей.

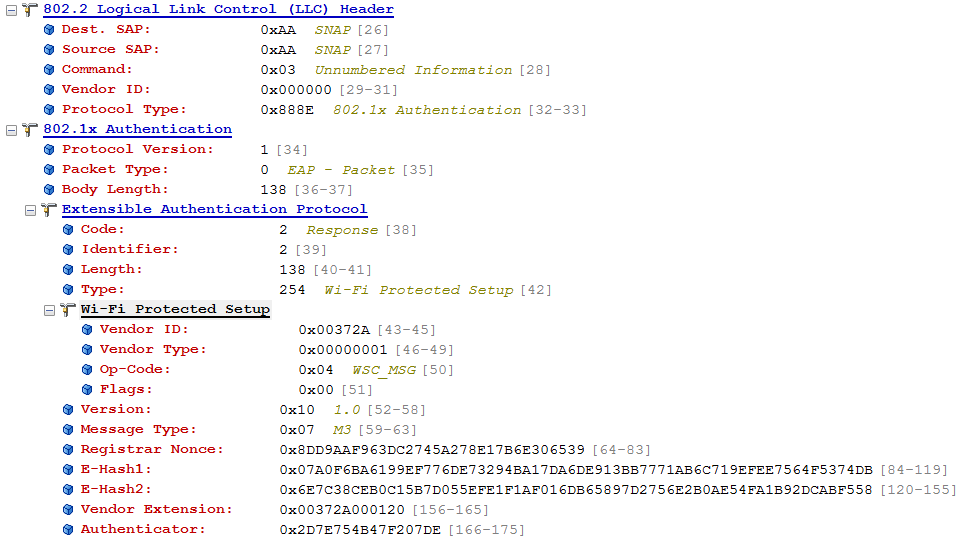

M3:

Значение одноразового номера регистратора происходит из атрибута одноразового номера регистратора M2

· Вычисление атрибутов E Hash1 и E Hash2 является более сложным. Согласно спецификации WSC процесс вычисления E Hash1 и E Hash2 выглядит следующим образом.

1) Используйте коды AuthKey и PIN для генерации двух PSK с использованием алгоритма HMAC. Среди них PSK1 генерируется первой половиной PIN-кода, PSK2 генерируется второй половиной PIN-кода

2) Используйте AuthKey для шифрования двух новых случайных чисел 128 Nonce, чтобы получить E-S1 и E-S2

3) Рассчитать E Hash1 с помощью алгоритма HMAC и AuthenKey (E-S1, PSK1, ключ STA DH и ключ AP DH); E Hash2 получен с помощью E-S2, PSK2, ключа STA DH и ключа AP DH вычисленный

· Authenticator — это серия двоичных битов, рассчитанных STA с использованием AuthKey (STA также вычислит AuthKey после получения одноразового номера регистратора M2).

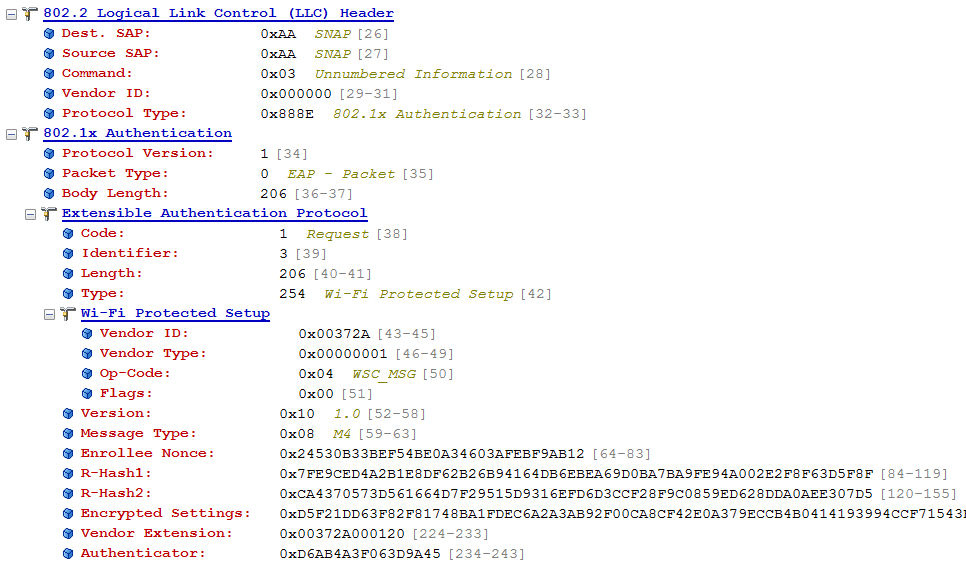

M4:

· AP будет вычислять R Hash1 и R Hash2. Используемый PIN-код — это PIN-код, введенный пользователем через интерфейс настройки точки доступа. Очевидно, что если AP устанавливает неправильный PIN-код, STA обнаружит, что эти два значения несовместимы при сравнении R Hash 1/2 и E Hash 1/2, Так что процесс EAP-WSC может быть прекращен.

Зашифрованные настройки для точки доступа, чтобы использовать KeyWrapKey для шифрования данных, полученных R-S1.

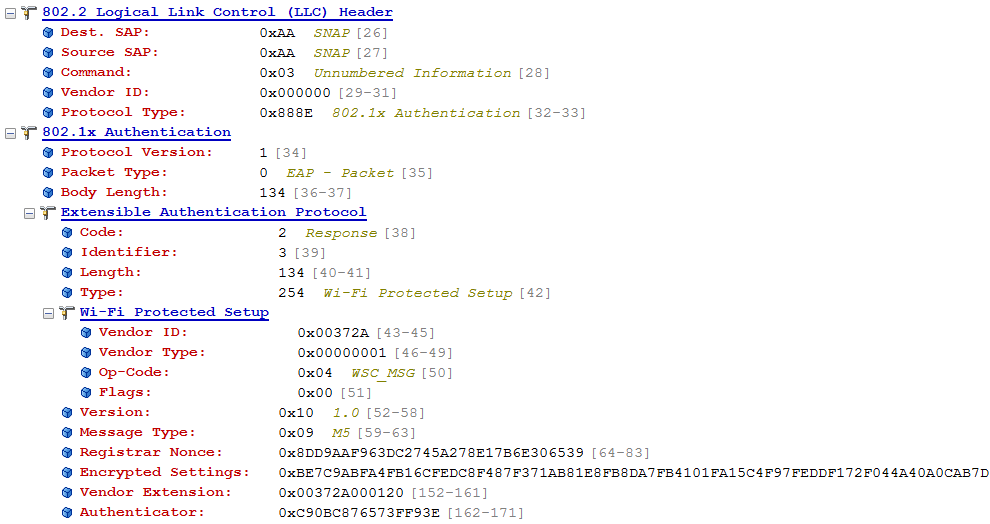

M5:

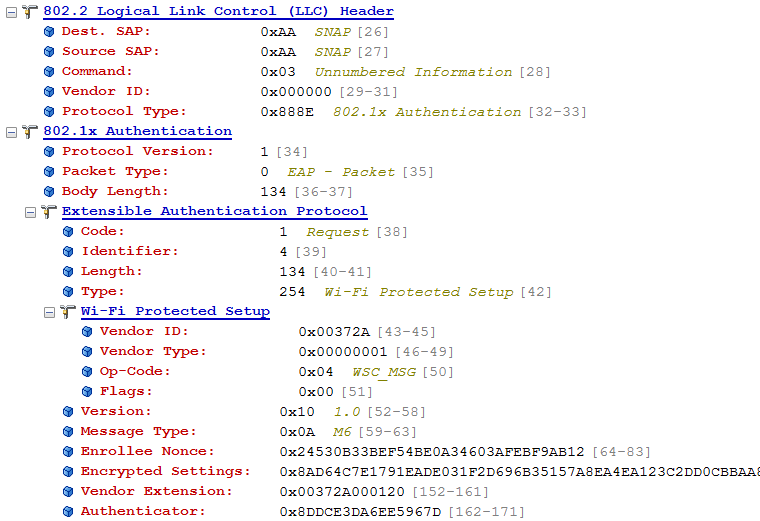

M6:

Зашифрованные настройки происходят от AP, шифрующего R-S2 с KeyWrapKey.

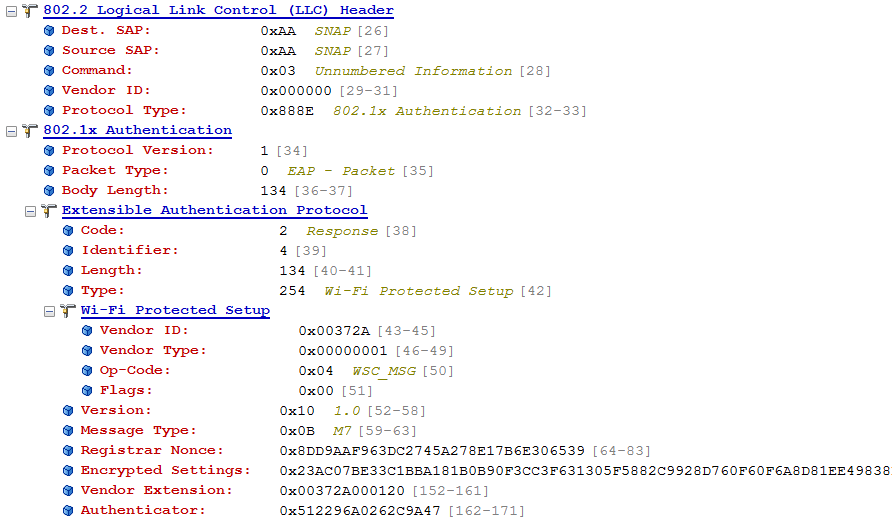

M7:

В соответствии с содержимым M5 и M6, M7 STA отправит информацию, зашифрованную KeyWrapKey E-S2, на AP для проверки. Когда AP определяет, что сообщение M7 является правильным, оно отправит сообщение M8, а M8 будет передавать жизненно важные данные. Информация о конфигурации безопасности.

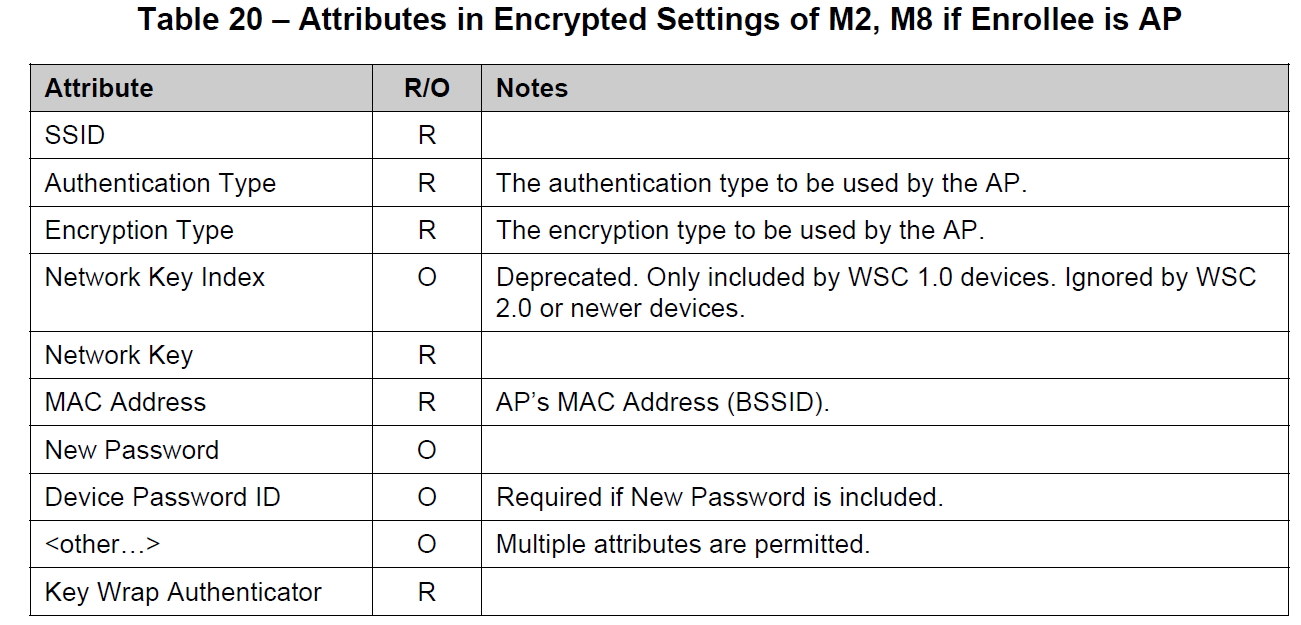

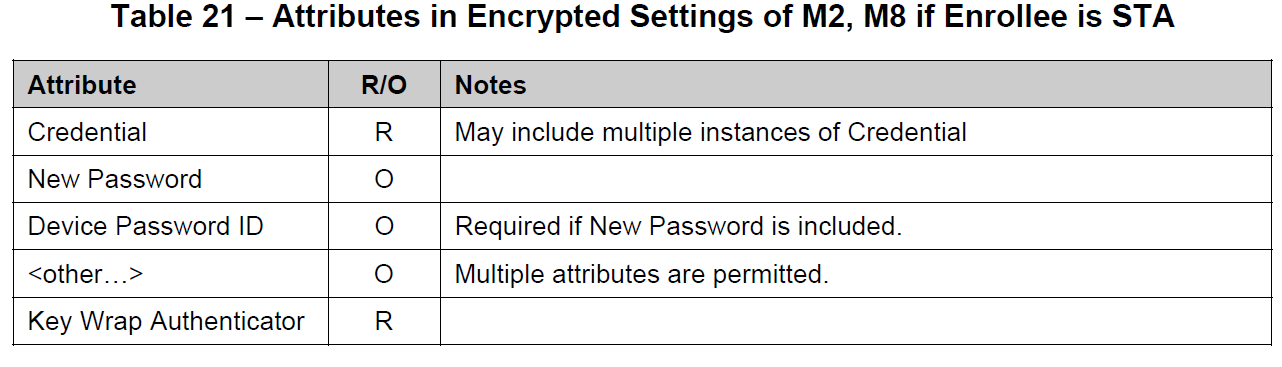

M8:

Информация о конфигурации безопасности хранится в зашифрованных настройках, которые зашифрованы KeyWrapKey. Спецификация WSC предусматривает, что когда Enrollee является STA (для Регистратора AP также является Enrollee), Encrypted Settings будет содержать ряд атрибутов, наиболее важным из которых является набор атрибутов Credential. Содержимое этого набора атрибутов следующее (обсуждаемый здесь Enrollee — STA) :

Когда STA получает M8 и расшифровывает набор атрибутов Credential, она получает информацию о настройках безопасности AP. Очевидно, что если WSC не используется, пользователь должен установить эту информацию вручную. После использования WSC информация будет отправлена AP в STA в M8.

После того, как STA получит эту информацию, она, как правило, будет сохранена и изменена в файле wpa_supplicant.conf. Позднее STA может использовать этот файл конфигурации для обычного подключения к точке доступа.

root:~/run# cat wpa_supplicant-ath11.conf

ctrl_interface=/var/run/wpa_supplicant-ath11

config_methods=virtual_display virtual_push_button physical_push_button

uuid=87654321-9abc-def0-1234-001122334450

Затем STA может использовать эту информацию для присоединения к целевой беспроводной сети, соответствующей AP.

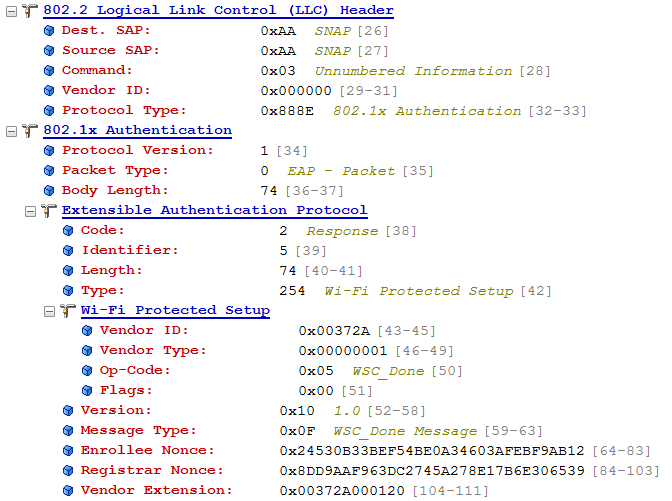

После обработки сообщения M8 STA ответит сообщение WSC_DONE на AP, указывая, что оно успешно обработало сообщение M8.

AP отправляет кадры EAP-FAIL и Deauthentication на STA. После получения кадра STA отменит ассоциацию с AP.

· STA выполнит повторное сканирование окружающей беспроводной сети. Поскольку информация о конфигурации STA и AP получена, она может использовать эту информацию для подключения к беспроводной сети, где расположена AP.

На чтение 8 мин Просмотров 20.8к.

Андрей Корж

Системный администратор, специалист по оптимизации программного обеспечения и сетевых технологий

Большая часть последних моделей маршрутизаторов, которые оснащены Wi-Fi, имеют режим WPS. Для чего нужна кнопка WPS на роутере, как правильно ее применять — об этом поговорим далее.

Содержание

- Что такое WPS

- Преимущество и безопасность

- Подключение

- На подключаемом устройстве есть кнопка

- Подключение компьютера или ноутбука

- Подключение смартфона или планшета

- Включение и отключение функции на роутере

- TP-Link

- ASUS

- Zyxel Keenetic

- D-Link

- Почему не стоит оставлять функцию включенной

Что такое WPS

WPS на роутере – это инновация, упрощающая процесс соединения по беспроводной связи. Расшифровывается как Wi-Fi Protected Setup (защищенная настройка Wi-Fi). Функция может называться иначе, например, QSS — Quick Security Setup (быстрая безопасная установка соединения), по сути это то же самое.

WPS на роутере нужен, чтобы настраивать подключение каждого устройства с помощью одного нажатия клавиши. QSS от WPS ничем не отличается – только названием.

Беспроводная сеть на адаптере сопровождается следующими настройками:

- Изменение названия сети и пароля;

- Задача требуемых настроек через интерфейс маршрутизатора;

- Раздача паролей каждому пользователю беспроводного пространства и их смена.

При нажатии этой кнопки постоянно формируются новые настройки соединения, которые в следующий раз уже не используются. Это удобно, когда подключаем несколько пользователей на один сеанс без постоянного доступа в сеть.

Отмечаем, что сегодня режим wps откорректирован по мере своих возможностей, поэтому корректность работы дополняется нетривиальными настройками девайсов клиентов с «древним» или несовместимым с режимом ПО. Зачастую Wi-Fi настраивается обычным стандартным методом вручную.

Преимущество и безопасность

Базовая особенность режима WPS на роутере – простота включения. Технология WPS разрабатывалась и разрабатывается по сей день именно для того, чтобы подключение было простым для пользователя.

Беспроводная сеть настраивается через интерфейс маршрутизатора, а формирование имени и ПИН-кода производится автоматически, вводить его при входе в сеть не нужно. Для установки цифрового устройства к адаптеру знания таких настроек не требуется.

Функция WPS на маршрутизаторе запускается легким кратковременным нажатием. Устройство получает запрос на подключение, по такой технологии активируем режим на адаптере и ждем некоторое время. Соединение с сетью происходит автоматически. Кнопкой обеспечивается беспрерывное WPS-соединение с более высокой скоростью (по утверждению разработчиков).

Речь идет о маршрутизаторах, которые имеют возможность аппаратного подключения. При отсутствии режима однозначно разбираемся в настройках, производим подключение через личный кабинет девайса. Для клиентов требуется ввод пароля PIN. Если говорить о скорости передачи данных, то разницы — с WPS или без — практически нет. Если говорить простыми словами, то WPS работает по подобию Wi-Fi, только для установки соединения применяется более короткий путь.

Настройка соединения по такой функции усложняется, когда устройство не снабжено технологиями установки подключения по WPS. Однако безопасность в этом соединении – немаловажная проблема.

Для большинства устройств предусмотрено подключение с использованием ПИН. Этот способ более уязвимый по сравнению с другими методами предоставить Wi-FI клиенту. Код состоит только из 8 цифр и имеет предел в количестве возможных вариаций пароля. Его взлом осуществляется подбором. Соединение WPS не отличается высокой степенью безопасности. Для качественной обороны сети от взлома пользуемся более надежными методами предоставления доступа к сети.

Подключение

Для запуска технологии WPS требуется всего одно нажатие на кнопку. Практически на каждом современном беспроводном адаптере вай-фай есть такая кнопка, расположенная сверху, спереди или сзади на устройстве.

Некоторые версии роутеров последних лет совмещают кнопку WPS Reset. Это неудобно, поскольку требуется соблюдать время зажатия (для включения WPS ждем 2-3 секунды, а для сброса настроек роутера – 6-9 секунд). Если передержать клавишу, придется с нуля делать каждую настройку. Для того, чтобы подключить любое устройство к роутеру, используя ВПС, разберем несколько методов.

На подключаемом устройстве есть кнопка

Если у подключаемого устройства есть кнопка WPS, нажимаем на нее и проделываем то же самое на Wi-Fi адаптере. Спустя небольшое время появится подключение. Если кнопки на устройстве нет, на персональных компьютерах или ноутбуках, смартфонах и планшетах сделать такое соединение невозможно.

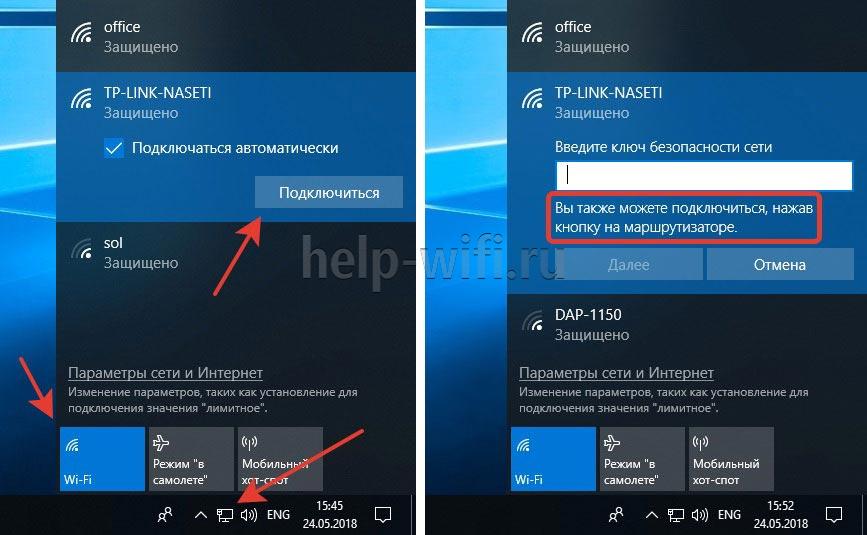

Подключение компьютера или ноутбука

Рассмотрим ОС Windows. Для установки соединения по WPS открываем сетевые подключения и выбираем сеть. После этого в окне для ввода кода нажимаем на значок WPS рядом с текстом «Также можно подключиться, нажав кнопку на маршрутизаторе». В других случаях соединение настраивается не сразу – ждем некоторое время. Каждая версия Windows отображает свои надписи и настройки, но принцип остается тот же. Нажимаем левой кнопкой мыши на значок WPS и на клавишу на адаптере. Спустя некоторое время девайсы установят соединение самостоятельно.

Для Windows 10 инструкция следующая:

- Значок «Сеть» находится в нижней правой части экрана. Открываем его (своеобразный компьютер, а на ноутбуках это значок Wi-Fi).

- Подтверждаем визуально, что Wi-Fi включен.

- В открывшемся списке доступных сетей отмечаем местную.

- Если необходимо после каждого включения подключаться к этой сети автоматически, устанавливаем маркер «Подключаться автоматически».

- Нажимаем на «Подключение».

- После этого нажимаем на кнопку ВПС на адаптере.

Если роутер имеет кнопку, гарантировано быстрое и удобное подключение к сети. В этом случае не требуется указывать каждому новому пользователю пароль от Wi-Fi. Находим нужную сеть и нажимаем на кнопку.

Подключение смартфона или планшета

Для подключения смартфона или планшета используется аналогичный принцип. В настройках Wi-Fi открываем все доступные сети. В этом меню нажимаем на иконку WPS. Для каждой версии Android меню и кнопки выглядят по-разному.

Если используется смартфон Samsaung Galaxy S8, то такая процедура выглядит следующим образом. Открываем настройки и выбираем меню «Подключения». Открываем Wi-Fi и визуально оцениваем его работоспособность. Далее открываем меню в виде трех точек и нажимаем на «Дополнительно».

Внизу экрана нажимаем «Еще» для открытия всех возможных пунктов, среди которых выбираем «кнопка WPS».

После того как нажали на значок, сразу нажимаем на кнопку ВПС на адаптере и ожидаем установки соединения. В соответствии с этим принципом подключается каждое другое устройство с любой ОС.

Отмечаем, что смартфоны под управлением iOS не поддерживают функцию WPS.

Некоторые устройства предоставляют доступ к смене назначения этой кнопки. Если рассмотреть производителя Asus, то здесь на маршрутизаторе предусмотрена такая кнопка, но она лишь включает и отключает Wi-Fi. Работа беспроводной сети производится в стандартном режиме.

Включение и отключение функции на роутере

Некоторые роутеры физически не имеют кнопку ВПС, однако сама технология поддерживается такими беспроводными маршрутизаторами. Далее рассмотрим, как произвести подключение устройств к wi-fi сети через WPS, если отсутствует кнопка на роутере.

TP-Link

Если на роутере TP-Link кнопка отсутствует, открываем веб-интерфейс маршрутизатора и нажимаем на вкладку WPS/Функция QSS. Инструкция по заходу в панель управления роутером TP-Link представлена здесь.

При новой версии прошивки:

По умолчанию эта технология всегда включена и для ее выключения нажимаем на кнопку «Disable WPS/Отключить». Программное подключение производится по средствам PIN-кода, который указывается в нижней части устройства. Чаще всего это комбинация из 8 цифр. В этих настройках доступен просмотр ПИН-кода, генерация новых значений.

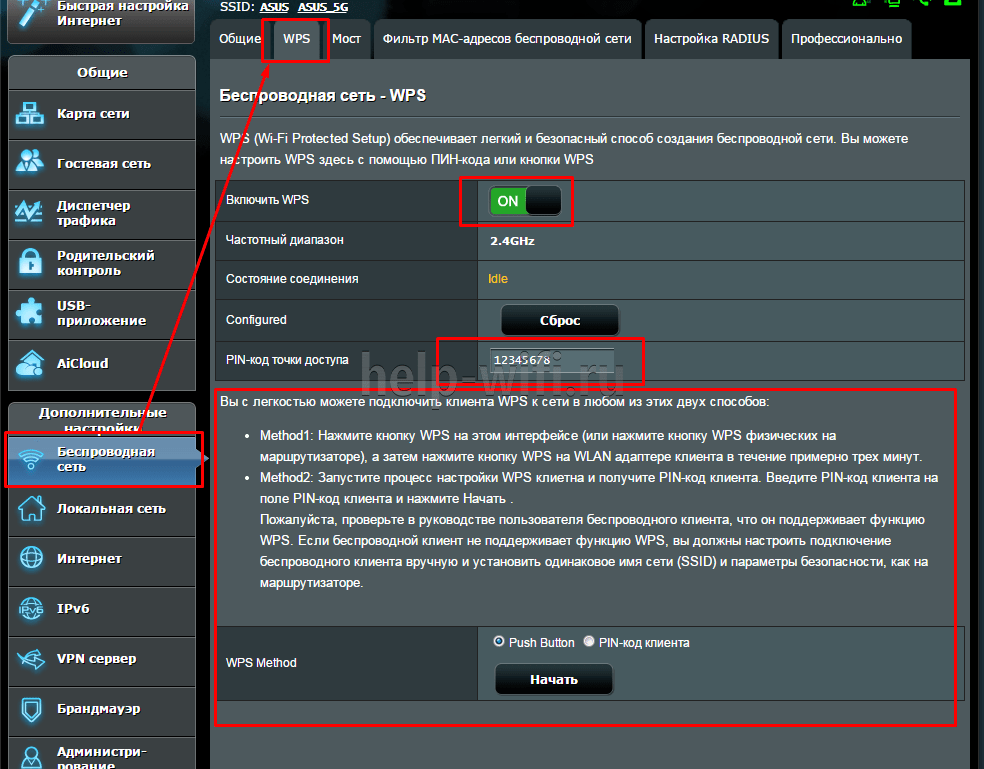

ASUS

Принцип настройки ВПС на Асус аналогичный. Заходим в веб-интерфейс роутера по адресу в строке браузера 192.168.1.1. Открываем вкладку «Беспроводная сеть — WPS» и настраиваем свои параметры.

Zyxel Keenetic

Чтобы настроить WPS на роутере Zyxel Keenetic, надо действовать следующим образом. В веб-интерфейсе открываем вкладку «Wi-Fi» включаем нужный режим. Чтобы отключить WPS на роутере, действуем аналогично.

D-Link

Открываем панель управления маршрутизатором, где находим меню «WPS Wi-Fi», чтобы включить WPS. В открывшейся вкладке включаем технологию, поскольку это устройство оставляет ее отключенной по умолчанию.

Обязательно сохраняем все настройки. Кстати, роутеры Ростелеком также поддерживают такую функцию.

Почему не стоит оставлять функцию включенной

Напоминаем, что WPS означает, что подключения по Wi-Fi становится проще, а следовательно, снижается безопасность. Реальная практика показала, что протокол WPS более уязвим. Злоумышленники получают легкий доступ к сети. Вряд ли среди ваших соседей затесался хакер, однако если это офисная сеть, то лучше отключить такую функцию.

Состояние перевода: На этой странице представлен перевод статьи iwd. Дата последней синхронизации: 10 июля 2021. Вы можете помочь синхронизировать перевод, если в английской версии произошли изменения.

iwd (iNet wireless daemon) — беспроводной демон для Linux, созданный компанией Intel. Разработчики постарались снизить число внешних библиотек-зависимостей и использовать по максимуму возможности ядра Linux.

iwd может работать как отдельно, так и в паре с сетевым менеджером вроде ConnMan, systemd-networkd или NetworkManager.

Установка

Установите пакет iwd.

Использование

Пакет iwd содержит клиентскую программу iwctl, демон iwd и утилиту для мониторинга Wi-Fi сетей iwmon.

Запустите/включите службу iwd.service. Для управления службой используется команда iwctl.

iwctl

Запуск в интерактивном режиме:

$ iwctl

В интерактивном режиме приглашение командной строки имеет вид [iwd]#.

Совет:

- В интерактивном режиме работает автодополнение команд и названий устройств по нажатию клавиши

Tab. - Для выхода из интерактивного режима отправьте EOF комбинацией

Ctrl+d. - Все команды можно использовать как аргументы командной строки в неинтерактивном режиме. Пример:

iwctl device wlan0 show.

Вывести список доступных команд:

[iwd]# help

Подключение к сети

Если вы не знаете название своего беспроводного интерфейса, запросите список всех Wi-Fi устройств:

[iwd]# device list

Просканируйте сети:

[iwd]# station устройство scan

После этого можно вывести список обнаруженных сетей:

[iwd]# station устройство get-networks

Наконец, подключитесь к сети:

[iwd]# station устройство connect SSID

Совет: Пользовательский интерфейс позволяет использовать автодополнение. Например, введите station и нажмите Tab Tab — отобразится список доступных устройств; введите первую букву названия устройства и нажмите Tab для завершения. Аналогично, connect Tab Tab выведет список доступных сетей, а Tab при частично введённом названии завершит его.

Если для подключения к сети необходим пароль, то появится соответствующий запрос. В неинтерактивном режиме его можно передать в виде аргумента:

$ iwctl --passphrase пароль station устройство connect SSID

Примечание:

iwdавтоматически сохраняет пароли в каталоге/var/lib/iwdи использует их для автоподключения в будущем. См. #Настройка сети.- Если SSID содержит пробелы, то его необходимо обернуть двойными кавычками.

- iwd поддерживает только PSK-пароли, от 8 до 63 ASCII-символов. В противном случае вы увидите сообщение об ошибке:

PMK generation failed. Ensure Crypto Engine is properly configured.

Подключение к сети через WPS/WSC

Если ваша сеть поддерживает подключение по нажатию клавиши (Википедия:Wi-Fi Protected Setup), убедитесь, что сетевое устройство тоже может использовать эту возможность.

[iwd]# wsc list

После этого, если ваше устройство было в списке, выполните

[iwd]# wsc устройство push-button

и нажмите кнопку на маршрутизаторе. В принципе кнопку можно нажать и до этого (но не ранее, чем за 2 минуты).

Если при таком способе подключения сеть требует подтверждения PIN, изучите вывод команды help на предмет подходящих опций для команды wsc.

Отключение от сети

Отключиться от сети:

[iwd]# station устройство disconnect

Информация об устройстве и соединении

Вывести подробности о Wi-Fi устройстве (например, MAC-адрес):

[iwd]# device устройство show

Вывести состояние подключения, в том числе сети, подключённые к устройству:

[iwd]# station устройство show

Ранее посещённые сети

Вывести список сетей, к которым вы подключались в прошлом:

[iwd]# known-networks list

«Забыть» известную сеть:

[iwd]# known-networks SSID forget

Настройка сети

По умолчанию iwd хранит настройки сети в каталоге /var/lib/iwd. Файл настроек именуется по схеме сеть.тип, где сеть — SSID сети, а, соответственно, тип — её тип (open, wep, psk или 8021x). В файле хранится зашифрованный PreSharedKey, а также (опционально) Passphrase открытым текстом. Файл можно создать вручную, не вызывая iwctl. Кроме того, в файле можно указывать и другие настройки, подробнее см. iwd.network(5).

WPA-PSK

Пример минимального файла настроек для подключения к сети WPA-PSK или WPA2-PSK с SSID «spaceship» и паролем «test1234»:

/var/lib/iwd/spaceship.psk

[Security] PreSharedKey=aafb192ce2da24d8c7805c956136f45dd612103f086034c402ed266355297295

Примечание: В качестве имени файла используется SSID сети, но только если последний состоит из цифр, букв и символов - _. При наличии иных символов имя файла имеет вид hex-строки, начинающейся с символа =, после которого идёт зашифрованный SSID.

PreSharedKey можно вычислить одним из двух методов:

- Указав пароль в явном виде в файле настроек:

/var/lib/iwd/spaceship.psk

[Security] Passphrase=test1234

Ключ будет добавлен в файл при первом подключении:

/var/lib/iwd/spaceship.psk

[Security] Passphrase=test1234 PreSharedKey=aafb192ce2da24d8c7805c956136f45dd612103f086034c402ed266355297295

- Вычислив на основе SSID и пароля утилитами wpa_passphrase (входит в wpa_supplicant) или wpa-pskAUR. Подробнее см. wpa_supplicant#Connecting with wpa_passphrase.

WPA Enterprise

EAP-PWD

Для подключения к производственным сетям с EAP-PWD защитой создайте файл essid.8021x в каталоге /var/lib/iwd со следующим содержимым:

/var/lib/iwd/essid.8021x

[Security] EAP-Method=PWD EAP-Identity=ваш_email_на_предприятии EAP-Password=ваш_пароль [Settings] AutoConnect=True

Если автоподключение к точке доступа не требуется, измените значение последней опции на False. После этого подключаться к сети придётся вручную командой iwctl. То же самое касается пароля — если вы не хотите хранить его в файле в открытом виде, то просто удалите соответствующую опцию и подключайтесь вручную.

EAP-PEAP

Как и в случае EAP-PWD, создайте файл essid.8021x. Предварительно выясните, какой CA-сертификат использует на вашем предприятии. Для работы MSCHAPv2 необходимо также установить ppp (см. MS-CHAPv2). Ниже дан пример файла настроек с MSCHAPv2-аутентификацией:

/var/lib/iwd/essid.8021x

[Security] EAP-Method=PEAP EAP-Identity=anonymous@realm.edu EAP-PEAP-CACert=/path/to/root.crt EAP-PEAP-ServerDomainMask=radius.realm.edu EAP-PEAP-Phase2-Method=MSCHAPV2 EAP-PEAP-Phase2-Identity=johndoe@realm.edu EAP-PEAP-Phase2-Password=hunter2 [Settings] AutoConnect=true

Совет: Если вы собираетесь использовать eduroam, изучите также #Eduroam.

TTLS-PAP

Как и в случае EAP-PWD, создайте файл essid.8021x. Предварительно выясните, какой CA-сертификат использует на вашем предприятии. Ниже дан пример файла настроек с PAP-аутентификацией:

/var/lib/iwd/essid.8021x

[Security] EAP-Method=TTLS EAP-Identity=anonymous@uni-test.de EAP-TTLS-CACert=cert.pem EAP-TTLS-ServerDomainMask=*.uni-test.de EAP-TTLS-Phase2-Method=Tunneled-PAP EAP-TTLS-Phase2-Identity=user EAP-TTLS-Phase2-Password=password [Settings] AutoConnect=true

Eduroam

Eduroam имеет утилиту для настройки (configuration assistant tool, CAT), но она, к сожалению, не поддерживает iwd. Тем не менее, загружаемый установщик представляет собой обычный Python-сценарий. Из него нетрудно извлечь необходимые параметры настройки, включая сертификат и маску домена.

В таблице ниже приведены значения параметров iwd, которые используются в переменных установочного сценария CAT.

| Опция iwd | Переменная сценария CAT |

|---|---|

| имя файла | один из Config.ssids

|

EAP-Method |

Config.eap_outer

|

EAP-Identity |

Config.anonymous_identity

|

EAP-PEAP-CACert |

Config.CA

|

EAP-PEAP-ServerDomainMask |

один из Config.servers

|

EAP-PEAP-Phase2-Method |

Config.eap_inner

|

EAP-PEAP-Phase2-Identity |

имя_пользователя@Config.user_realm

|

Примечание:

- Ваш провайдер может не требовать параметр

EAP-Identity, в этом случае укажите для него значениеanonymousилиanonymous@Config.user_realm. - Если ваш

EAP-PEAP-ServerDomainMaskначинается сDNS:, используйте только часть послеDNS:.

Прочие случаи

В репозитории разработчиков можно найти много дополнительных примеров.

Дополнительные настройки

Для хранения большинства настроек вполне подойдёт файл /etc/iwd/main.conf. См. iwd.config(5).

Отключение автоподключения к сети

Создайте/отредактируйте файл /var/lib/iwd/сеть.тип:

/var/lib/iwd/spaceship.psk (для примера)

[Settings] AutoConnect=false

Отключение сканирования сетей

По умолчанию, если iwd не подключён, он периодически выполняет сканирование в поиске доступных сетей. Чтобы это отключить (и сканировать вручную при необходимости), создайте/отредактируйте файл /etc/iwd/main.conf:

/etc/iwd/main.conf

[Scan] DisablePeriodicScan=true

Включение встроенной настройки сети

С версии 0.19 iwd может выполнять привязку IP-адресов и настраивать маршруты с помощью встроенного DHCP-клиента или в соответствии со статической конфигурацией. Это неплохая альтернатива использованию отдельных DHCP-клиентов.

Чтобы активировать возможности iwd по настройке сети, добавьте следующие строки в /etc/iwd/main.conf:

/etc/iwd/main.conf

[General] EnableNetworkConfiguration=true

Также можно задать параметр маршрутизации RoutePriorityOffset:

/etc/iwd/main.conf

[Network] RoutePriorityOffset=300

Поддержка IPv6

С версии 1.10 iwd имеет поддержку IPv6, но по умолчанию она отключена. Для включения добавьте следующие строки в файл настроек:

/etc/iwd/main.conf

[Network] EnableIPv6=true

Эта настройка необходима, если вы желаете использовать DHCPv6 или статическую IPv6-конфигурацию. Её также можно задать для отдельной сети.

Статический IP-адрес в настройках сети

Добавьте следующие строки в файл /var/lib/iwd/сеть.тип:

/var/lib/iwd/spaceship.psk

[IPv4] Address=192.168.1.10 Netmask=255.255.255.0 Gateway=192.168.1.1 Broadcast=192.168.1.255 DNS=192.168.1.1

Выбор DNS-менеджера

На данный момент iwd поддерживает два DNS-менеджера — systemd-resolved и resolvconf.

Настройки для systemd-resolved:

/etc/iwd/main.conf

[Network] NameResolvingService=systemd

Для resolvconf:

/etc/iwd/main.conf

[Network] NameResolvingService=resolvconf

Примечание: Если опция не задана, то по умолчанию используется systemd-resolved.

Запрет на модификацию настроек из консоли

По умолчанию D-Bus интерфейс iwd позволяет любым (в том числе обычным, не-root) пользователям подключаться к демону iwd через консоль и изменять настройки.

Если вы хотите, чтобы пользователи могли только читать выходную информацию, но не изменять настройки, создайте файл настроек D-Bus:

/etc/dbus-1/system.d/iwd-strict.conf

<!-- prevent local users from changing iwd settings, but allow

reading status information. overrides some part of

/usr/share/dbus-1/system.d/iwd-dbus.conf. -->

<!-- This configuration file specifies the required security policies

for iNet Wireless Daemon to work. -->

<!DOCTYPE busconfig PUBLIC "-//freedesktop//DTD D-BUS Bus Configuration 1.0//EN"

"http://www.freedesktop.org/standards/dbus/1.0/busconfig.dtd">

<busconfig>

<policy at_console="true">

<deny send_destination="net.connman.iwd"/>

<allow send_destination="net.connman.iwd" send_interface="org.freedesktop.DBus.Properties" send_member="GetAll" />

<allow send_destination="net.connman.iwd" send_interface="org.freedesktop.DBus.Properties" send_member="Get" />

<allow send_destination="net.connman.iwd" send_interface="org.freedesktop.DBus.ObjectManager" send_member="GetManagedObjects" />

<allow send_destination="net.connman.iwd" send_interface="net.connman.iwd.Device" send_member="RegisterSignalLevelAgent" />

<allow send_destination="net.connman.iwd" send_interface="net.connman.iwd.Device" send_member="UnregisterSignalLevelAgent" />

</policy>

</busconfig>

Совет: Удалите строки <allow>, если необходимо запретить и чтение выходной информации тоже.

Решение проблем

Подробная отладка TLS

Это может пригодиться при решении проблем с MSCHAPv2 или TTLS. Задайте следующую переменную окружения с помощью drop-in файла:

/etc/systemd/system/iwd.service.d/tls-debug.conf

[Service] Environment=IWD_TLS_DEBUG=TRUE

После этого проверьте логи iwd, выполнив journalctl -u iwd.service с правами root.

Проблемы с подключением после перезагрузки

Низкая энтропия системы может вызвать проблемы с подключением, особенно после перезагрузки. Рекомендации по увеличению энтропии можно найти в статье Random number generation.

udev не переименовывает беспроводное устройство

С версии 1.0 iwd отключает присвоение беспроводным интерфейсам предсказуемых имён. Для этого используется link-файл systemd, который запрещает udev присваивать беспроводным интерфейсам типовые имена wlp#s#:

/usr/lib/systemd/network/80-iwd.link

[Match] Type=wlan [Link] NamePolicy=keep kernel

В результате после перезагрузки интерфейсы будут иметь имена wlan#. Это позволяет избежать ситуации гонок между iwd и udev при переименовании интерфейсов.

Если это привело к каким-то нежелательным последствиям, link-файл можно замаскировать с помощью символической ссылки:

# ln -s /dev/null /etc/systemd/network/80-iwd.link

Смотрите также

- Getting Started with iwd

- Network Configuration Settings

- More Examples for WPA Enterprise

- The IWD thread on the Arch Linux Forums

- 2017 Update on new WiFi daemon for Linux by Marcel Holtmann — YouTube

- The New Wi-Fi Experience for Linux — Marcel Holtmann, Intel — YouTube

Кнопка WPS (Wi-Fi Protected Setup) на роутере позволяет моментально подключить устройства к беспроводной сети без ввода пароля. Но многие пользователи задаются вопросом, является ли эта технология безопасной. В этой статье мы рассмотрим, нужно ли отключать функцию WPS на роутере или нет.

- Как работает WPS

- Какие есть риски

- Как отключить WPS

- Как правильно использовать WPS, не нарушая безопасность

- Выводы

Как работает WPS

Технология Wi-Fi Protected Setup была разработана для упрощения процедуры подключения устройств к беспроводной сети. Без использования WPS необходимо вручную вводить пароль Wi-Fi или настраивать подключение через защищенный протокол авторизации (WPA2).

С помощью кнопки WPS на роутере можно подключиться к сети за считанные секунды. Для этого нужно нажать кнопку на роутере и на устройстве, которое вы хотите подключить. Роутер передаст данные для подключения автоматически, минуя необходимость ввода пароля.

Какие есть риски

Тем не менее, функция WPS может стать уязвимым местом безопасности, поскольку она может быть легко скомпрометирована злоумышленником. Некоторые методы взлома WPS могут даже происходить без физического доступа к роутеру.

Так, например, злоумышленник может проникнуть в вашу сеть, если узнает PIN-код, используемый для подключения через WPS. В некоторых моделях роутеров карты помогают злоумышленникам взламывать PIN-код за несколько минут.

Как отключить WPS

Если вы решили отключить WPS на роутере, это можно сделать через настройки Wi-Fi веб-интерфейса роутера. Во многих моделях роутеров эта опция находится в разделе «Безопасность». Некоторые модели могут предлагать отключить только определенные функции WPS, например, кнопку WPS на роутере, но оставить возможность автоматического подключения через PIN-код.

Как правильно использовать WPS, не нарушая безопасность

Если вы все же хотите использовать функцию WPS, не советуем отключать ее полностью. Вместо этого рекомендуется соблюдать ряд мер безопасности, чтобы уменьшить риски. Некоторые из них:

- Используйте комплексный пароль для Wi-Fi сети и не используйте привычные или простые комбинации.

- Отключите PIN-код для WPS, если это возможно в настройках роутера.

- Если вы все же используете PIN-код, разрешите подключение только устройствам, которые вы доверяете.

- Регулярно обновляйте прошивку роутера, чтобы закрыть уязвимости безопасности.

Выводы

Функция WPS может упростить подключение к Wi-Fi сети, но не безопасна. Если вы решите отключить WPS на роутере, это можно сделать через настройки веб-интерфейса. Если вы все же хотите использовать WPS, рекомендуется использовать меры безопасности, чтобы уменьшить риски взлома.