Время на прочтение

6 мин

Количество просмотров 21K

VPN шлюзы Zyxel Zywall серий VPN, ATP и USG обладают обширными возможностями создания защищенных виртуальных сетей (VPN) для подключения как конечных пользователей (узел-сеть), так и создания подключения между шлюзами (сеть-сеть). В этой статье мы пройдем по всем моментам создания и настройки VPN подключения удаленных сотрудников.

Выбор подходящего VPN

Шлюзы позволяют создать три сценария подключения:

- L2TP over IPSec VPN

- SSL VPN

- IPSec VPN

В зависимости от требований к безопасности и поддержки протоколов на конечных устройствах выбирается требуемый.

Рассмотрим настройку каждого из них.

Предварительная настройка

Даже при столь обильном функционале шлюзов, создание подключений не составит труда для не сильно подготовленного человека, главное иметь в виду некоторые нюансы:

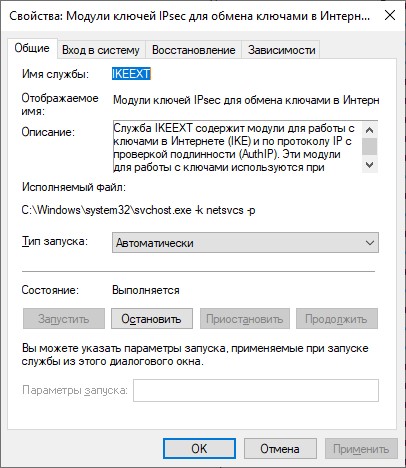

Для корректной работы L2TP VPN по средствам встроенного клиента на Windows требуется проверить включение службы «IKEEXT» (Модули ключей IPsec для обмена ключами в Интернете и протокола IP с проверкой подлинности)

Остальные советы из интернета о правке реестра стоит воспринимать с осторожностью, так как они могут только навредить.

В связи с таможенными ограничениями по отношению ввоза сетевого оборудования на территорию РФ, реализующее шифровально-криптографические функции, на шлюзах Zyxel «из коробки» доступно только шифрование DES.

На актуальной прошивке версии 4.35 есть возможность работы с CLI прямо из Web интерфейса и не требует отдельного подключения к шлюзу через консольный кабель, что сильно упрощает работу с командной строкой.

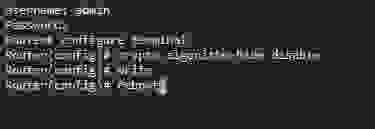

Для активации остальных режимов (3DES) — нужно через консоль ввести команды:

Router> configure terminal

Router(config)# crypto algorithm-hide disable

Router(config)# write

Router(config)# rebootПосле ввода команды reboot шлюз перезапустится и позволит выбрать нужные режимы шифрования.

С нюансами разобрались, приступим непосредственно к настройке соединений.

Все примеры будут описаны с применением шлюза VPN50, VPN2S, ПК под управлением Windows, Android смартфона и иногда iPhone смартфона.

VPN50 выступает в роли «головного шлюза» находящегося в офисе/серверной.

Настройка L2TP подключения

Настройка L2TP на VPN50

Проще всего настроить VPN через Wizard. Он сразу создаст все правила и подключение.

После ввода логина\пароля открывается Easy mode (упрощенный режим управления)

Настоятельно рекомендуем использовать его только в информационном режиме, так как создаваемые через Easy Wizard режимы VPN потом нельзя корректировать в Expert Mode.

Нажимаем верхнюю правую кнопку “Expert Mode” и попадаем в полноценный Web интерфейс управления

Слева сверху иконка «волшебная палочка» — быстрая настройка:

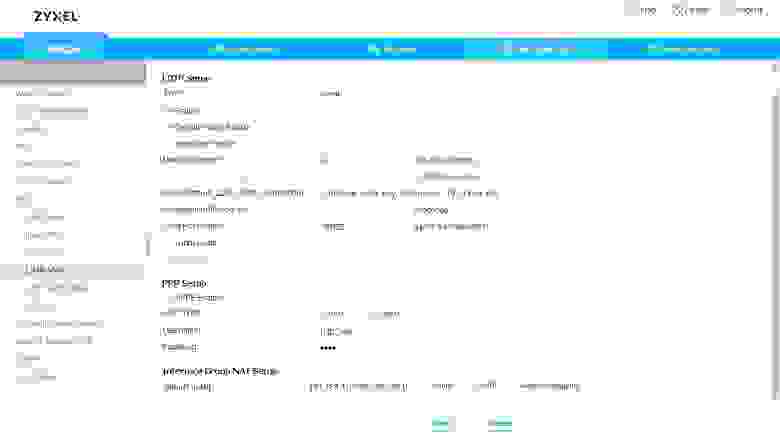

Если настройки интернета отличаются от DHCP, первоначально требуется настроить WAN interface. Для настройки VPN выбираем правую иконку

Для настройки L2TP выбрать последний пункт «VPN Setting for L2TP».

Здесь нам предлагают ввести имя подключения, интерфейс, через который будет проходить трафик (стоит иметь в виду: если подключение к интернету происходит через PPPOE подключение, то и здесь соответственно нужно выбрать wan_ppp) и предварительный ключ.

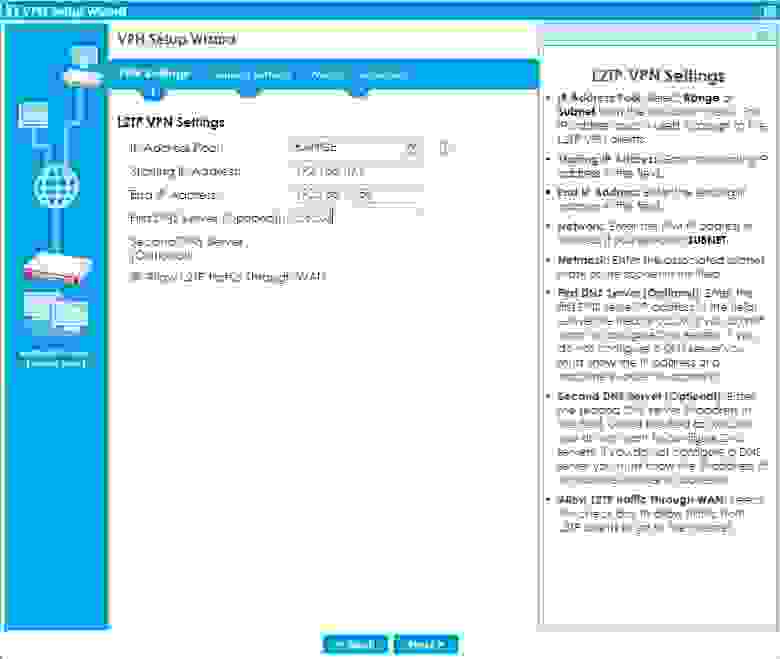

На следующей странице вводим диапазон IP адресов, которые будут присваиваться клиентам.

Диапазон не должен пересекаться с другими интерфейсами на шлюзе!

DNS сервер можно не прописывать, если не требуется пускать весь трафик (клиентский интернет) через VPN, что выбирается галочкой ниже.

На этой странице выводится информация о созданном подключении, проверяется правильность всех данных и сохраняется.

Всё! Подключение создано. Осталось создать пользователей для подключения к шлюзу.

На вкладке Configuration -> Object -> User/Group создаются пользователи (требуется ввести имя и пароль.)

На соседней вкладке для удобства можно создать группу и внести в нее список пользователей. Если удаленных пользователей более одного, то группу в любом случае придется создавать.

На вкладке VPN-L2TP VPN в пункте Allowed user выбираем созданную ранее группу или единичного пользователя, которые смогут подключаться по L2TP.

На этом создание подключения по L2TP на шлюзе можно считать настроенным.

Перейдем к настройке клиентов.

Настройка клиентов L2TP

Настройка L2TP на клиентах Windows

На Windows 10 настройка L2TP производится штатными средствами:

Пуск -> Параметры -> Сеть и Интернет -> VPN -> Добавить VPN-подключение- Поставщик услуг – Windows (встроенные)

- Имя подключения – на выбор

- Имя или адрес сервера- IP адрес VPN шлюза

- Тип VPN- L2TP с предварительным ключом

- Общий ключ- ток ключ, что создавался на первом пункте Wizard’а

- Логин и пароль пользователя из группы разрешенных

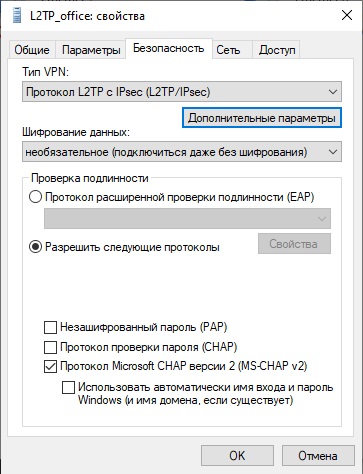

Для подключения этого достаточно. Но иногда требуется немного подправить подключение, либо Подключение создается на более ранних версиях Windows:

Панель управления -> Центр управления сетями и общим доступом -> Изменение параметров адаптера -> свойства L2TP подключенияВыставляется правильные шифрование и протоколы как на изображении.

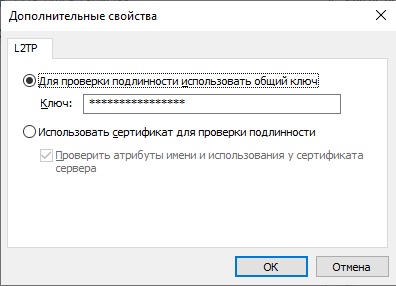

Во вкладке Дополнительные параметры меняется предварительный ключ

Так же рекомендуется на вкладке Сеть отключить протокол IPv6

На этом подключение готово.

Настройка L2TP на клиентах Android

Иногда требуется подключать и мобильных сотрудников к корпоративной сети.

На Android смартфонах это делается в меню:

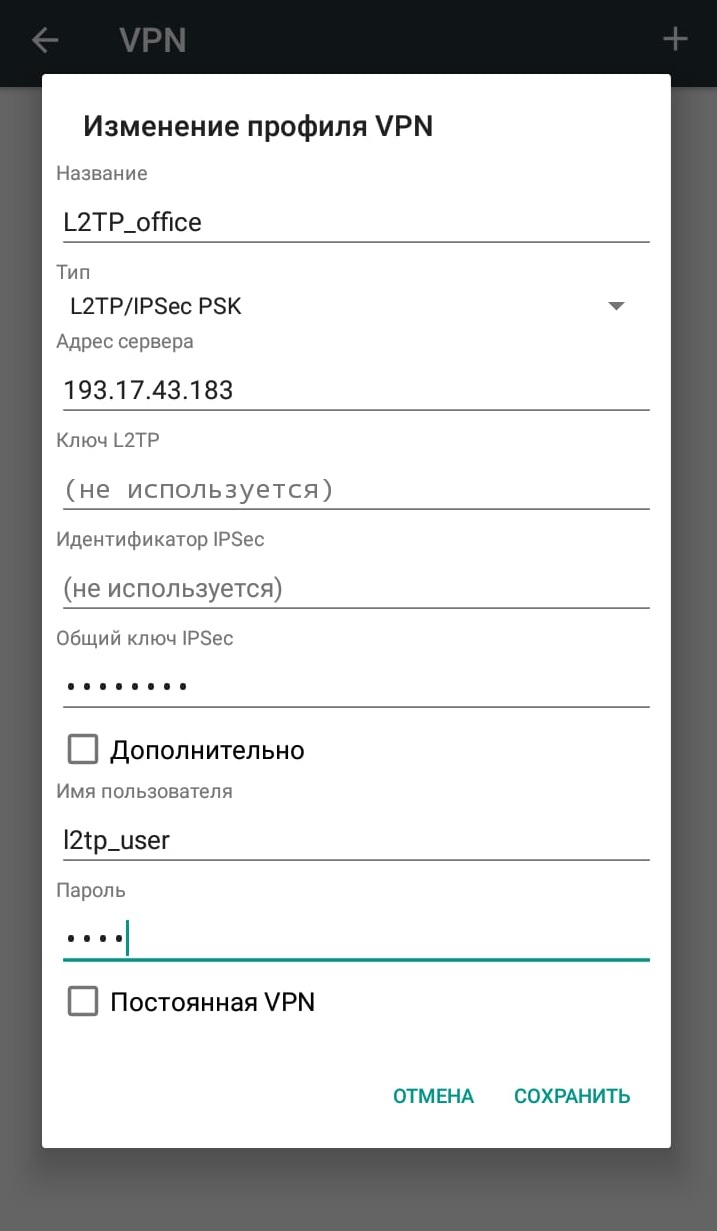

Настройки -> Беспроводные сети (Дополнительно) -> VPN -> Создать новое подключение (в зависимости от производителя телефона и оболочки ОС пункты могут называться по-разному)Здесь вводится имя подключения, выбирается тип VPN L2TP/IPSec PSK, вводится общий ключ, имя пользователя и пароль.

После подключения должен появиться значок «Ключ», который информирует о VPN соединении.

Настройка L2TP на клиентах Iphone

Настройка Iphone практически не отличается от клиентов android

По пути

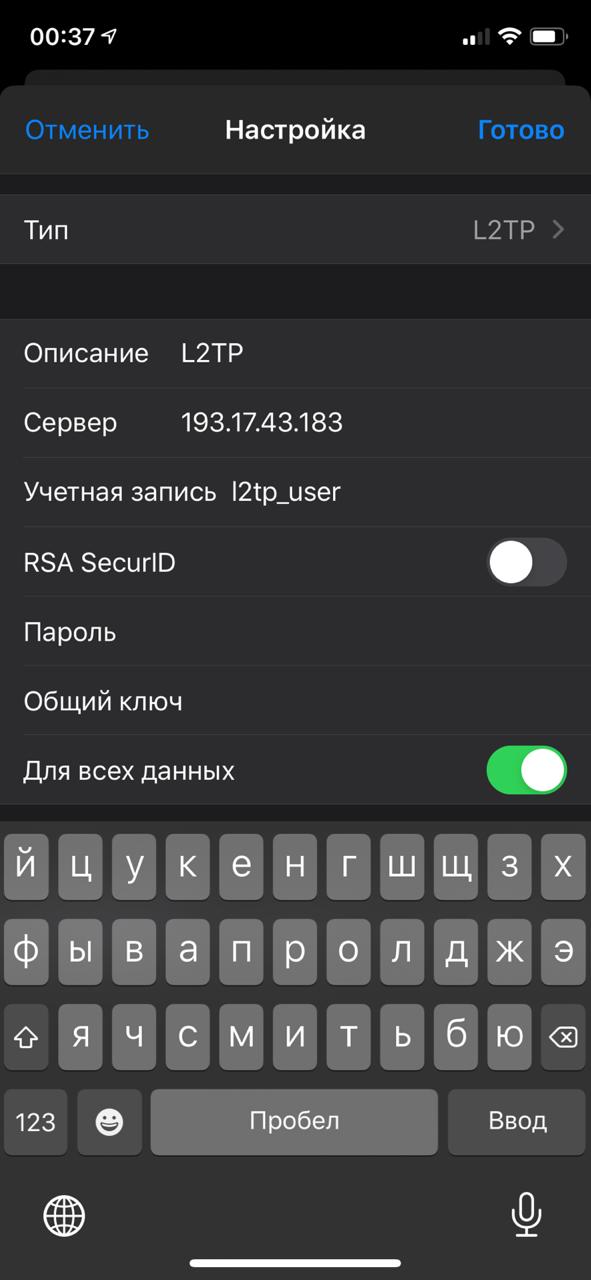

Настройки -> Основные -> VPNсоздается новое подключение, где прописывается Описание (название подключения), Сервер (ip адрес шлюза), имя пользователя с паролем и общий ключ. Готово.

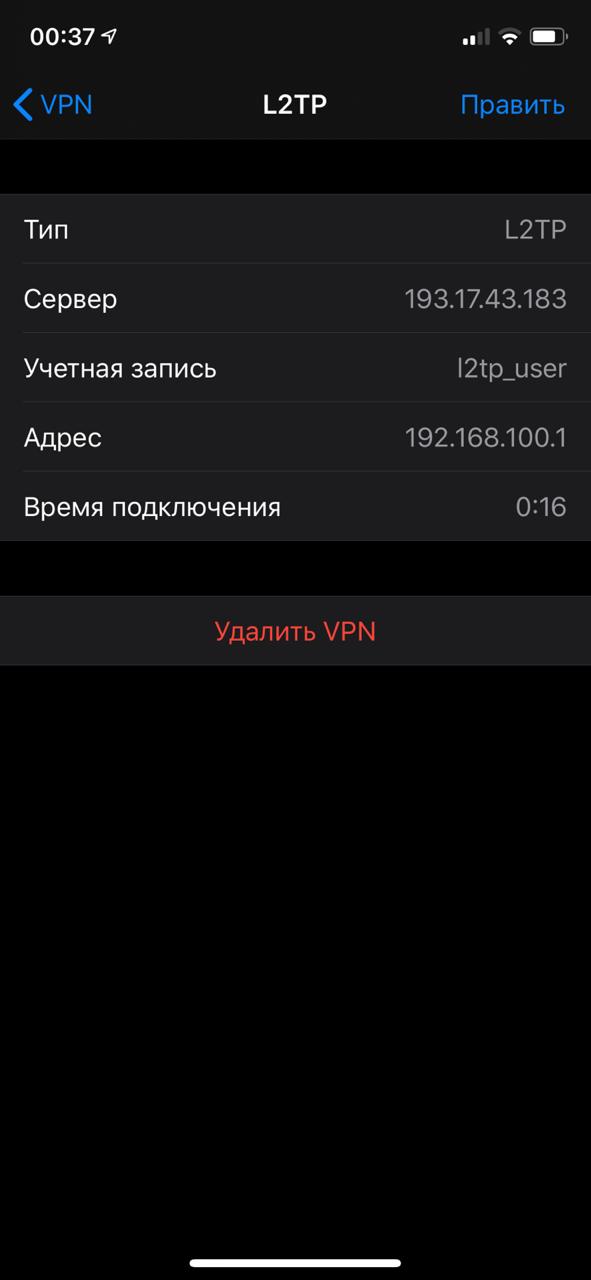

После создания и подключения VPN в верхнем правом углу будет отображаться иконка «VPN», как индикатор поднятого соединения.

Тапнув по конфигурации так же можно увидеть информацию о соединении.

Настройка L2TP на аппаратном клиенте VPN2S

А теперь покажем, как подключить к корпоративной сети удаленного клиента, у которого дома установлен недорогой шлюз Zyxel VPN2S.

Для подключения VPN2S клиентом L2TP настройка так же не составит труда. Тут даже не требуется «Wizard», все правила изначально созданы.

Первым делом в Configuration -> VPN -> IPsec VPN нужно включить стандартные конфигурации.

В Gateway конфигурации ввести Peer Gateway Address (IP адрес шлюза) и ключ.

На вкладке L2TP VPN поставить галочку Enable, на против IPsec (имя дефолтной конфигурации) Enforce, ввести имя и пароль пользователя и, если требуется, включить NAT.

После этого перейти обратно на вкладку IPsec VPN и убедиться, что в Connection Tunnel горит «зеленый глобус», сигнализирующий о поднятом соединении.

Настройка SSL подключения

Настойка SSL на шлюзе VPN50

Для настройки SSL VPN (которых к слову без лицензии меньше, чем L2TP, но имеющие более защищенное подключение) потребуется:

На вкладке VPN -> SSL VPN создается новое правило, в котором указывается имя, список пользователей\групп, пул выдаваемых IP адресов и список сетей, в который будет доступ клиентам.

Важное замечание! Для работы SSL VPN протокол HTTPS должен быть добавлен в конфигурацию протоколов

Делается это по пути Object -> Service -> Service Group.

В группе “Default_Allow_Wan_To_ZyXall” добавить HTTPS. Он так же потребуется и для доступа на Web интерфейс шлюза извне.

Настройка клиентов SSL

Настройка SSL на клиентах Windows

Для подключения клиента Windows используется программа ZyWALL SecuExtender 4.0.3.0.

Настройка заключается лишь в введении IP адреса шлюза и логина\пароля пользователя.

Так же можно поставить галочку «запомнить пользователя», чтобы не вводить каждый раз.

В процессе подключения согласиться со всплывающим предупреждением

После подключения во вкладке Status будет показана информация о соединении.

Настройка VPN IPsec подключения

Настройка VPN IPsec на VPN50

Перейдем к настройке самого безопасного VPN IPsec.

На вкладке VPN -> IPsec VPN -> VPN Gateway создается новое правило

Где указывается имя, версия IPsec, ключ, режим согласования и варианты шифрования.

В соседней вкладке VPN Connection создается новое подключение, настройки по аналогии с созданием L2TP.

Настройка VPN IPsec на клиентах

Настройка VPN IPsec на клиентах Windows

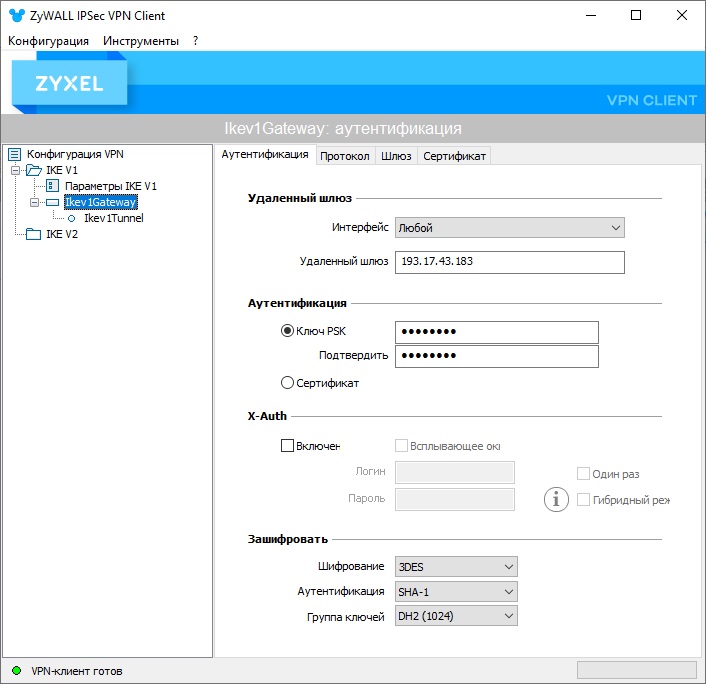

Программа для подключения IPSec VPN на Windows располагается по ссылке.

Подключение создается через «мастер создания туннеля IKE V1» (так как на шлюзе был выбран именно он).

На этой вкладке вводится IP адрес шлюза, ключ и подсеть шлюза- далее- готово.

В первой фазе проверяется соответствие параметров шифрования.

Так же и во второй фазе

Если всё сделано правильно, то подключение поднимется, о чем будет сигнализировать зеленый индикатор.

Настройка VPN IPsec на VPN50 с предоставлением конфигурации

Шлюз позволяет упростить настройку у пользователей посредством запроса конфигурации прямо со шлюза. Для этого на вкладке VPN -> IPSec VPN -> Configuration Provisioning

включается функция предоставления конфигурации

Добавляется новая конфигурация, где выбирается созданное VPN подключение и группа пользователей. Активировать и сохранить.

После этого в ZyWALL IPSec VPN Client будет доступна возможность загрузки конфигурации прямо со шлюза.

В меню Конфигурация выбрать пункт «Получить с сервера»

Где нужно ввести только IP адрес шлюза, логин и пароль пользователя.

После успешного соединения будут получены все нужные настройки и создано новое подключение.

Заключение

Были рассмотрены самые популярные варианты подключения VPN с различными клиентскими устройствами. Но самих вариантов еще очень много.

Благодаря обширному функционалу шлюзов Zyxel, есть возможность расширить рабочую сеть далеко за пределами офиса с минимальными затратами на настройку и поддержку.

Больше информации вы можете найти на странице технической поддержки Zyxel

Обсудить статью и получить поддержку вы можете в нашем телеграм-чате.

Introduction

The Zyxel USG20W VPN Setup is a powerful and secure way to connect your business or home network to the internet. It provides an easy-to-use interface for setting up and managing your VPN connection, allowing you to access remote networks securely and quickly. With its advanced features, such as firewall protection, content filtering, and VPN tunneling, the USG20W ensures that your data is kept safe and secure. This guide will walk you through the steps of setting up and configuring your USG20W VPN.

Step-by-Step Guide to Setting Up a Secure VPN Connection with Zyxel USG20W

A Virtual Private Network (VPN) is a secure connection between two or more computers over the internet. It allows users to access data and applications remotely, as if they were connected directly to the same local network. With a VPN, you can securely access your home or office network from anywhere in the world.

The Zyxel USG20W is a powerful and easy-to-use VPN router that provides secure remote access for up to 10 users. In this guide, we’ll show you how to set up a secure VPN connection with the Zyxel USG20W.

Step 1: Connect the Zyxel USG20W to your network

First, connect the Zyxel USG20W to your existing network. This can be done by connecting an Ethernet cable from your modem or router to the WAN port on the back of the USG20W.

Step 2: Configure the Zyxel USG20W

Once the USG20W is connected to your network, you will need to configure it. To do this, open a web browser and enter the IP address of the USG20W into the address bar. This should bring up the Zyxel configuration page.

From here, you can configure the settings for the USG20W. You will need to create a username and password for the administrator account, as well as configure the LAN settings.

Step 3: Set up the VPN

Once the USG20W is configured, you can now set up the VPN. To do this, go to the “VPN” tab and select “IPSec VPN”. From here, you can configure the settings for the VPN.

You will need to enter the IP address of the remote computer that will be connecting to the VPN, as well as the pre-shared key. Once these settings are entered, click “Apply” to save the changes.

Step 4: Test the VPN connection

Once the VPN is set up, you can test the connection by attempting to connect to the VPN from a remote computer. If the connection is successful, you should be able to access the resources on the local network from the remote computer.

Congratulations! You have successfully set up a secure VPN connection with the Zyxel USG20W. With this setup, you can now securely access your home or office network from anywhere in the world.

How to Configure Zyxel USG20W for Remote Access VPN

If you are looking to configure a Zyxel USG20W for remote access VPN, then you have come to the right place. In this blog post, we will walk you through the steps necessary to set up a secure remote access VPN on your Zyxel USG20W.

Before getting started, it is important to note that the Zyxel USG20W supports both IPsec and SSL VPNs. We will be focusing on setting up an IPsec VPN in this guide.

Step 1: Log into the web interface of your Zyxel USG20W.

Step 2: Navigate to the “VPN” tab and select “IPsec VPN” from the left-hand menu.

Step 3: Click “Add” to create a new IPsec VPN connection.

Step 4: Enter a name for the connection and select “Remote Access” as the type.

Step 5: Select the authentication method you would like to use. The most secure option is to use certificates, but you can also use pre-shared keys if you prefer.

Step 6: Configure the encryption settings for the connection. You can choose from AES, 3DES, or DES.

Step 7: Set up the IPsec policy for the connection. This includes the encryption algorithm, hash algorithm, DH group, and SA lifetime.

Step 8: Configure the tunnel settings for the connection. This includes the local and remote subnets, as well as the local and remote gateway addresses.

Step 9: Configure the user authentication settings for the connection. This includes the authentication server, username format, and password format.

Step 10: Save the configuration and apply the changes.

Once you have completed these steps, your Zyxel USG20W should be configured for remote access VPN. If you encounter any issues during the setup process, please refer to the user manual for further assistance.

Exploring the Advanced Features of Zyxel USG20W for Enhanced Security

The Zyxel USG20W is a powerful and reliable security gateway that provides advanced features to help protect your network from malicious threats. With its intuitive user interface, the USG20W makes it easy to configure and manage your security settings. In this blog post, we will explore some of the advanced features of the USG20W that can help you enhance your network security.

One of the most important features of the USG20W is its firewall protection. The USG20W offers stateful packet inspection (SPI) and deep packet inspection (DPI) capabilities to detect and block malicious traffic. It also supports intrusion prevention systems (IPS) and application control to prevent malicious applications from accessing your network. Additionally, the USG20W includes content filtering to block access to inappropriate websites and other online content.

Another great feature of the USG20W is its VPN support. The USG20W supports both IPsec and SSL VPNs, allowing you to securely connect remote users to your network. This allows you to provide secure access to your internal resources without having to open up your network to the public internet.

The USG20W also includes an anti-spam filter to help protect your network from unwanted emails. The anti-spam filter uses a combination of techniques such as blacklisting, whitelisting, and heuristics to identify and block spam messages.

Finally, the USG20W includes a web content filter to help protect your network from malicious websites. The web content filter can be configured to block access to certain types of websites, such as those containing malware or adult content.

These are just a few of the advanced features of the Zyxel USG20W that can help you enhance your network security. With its robust security features and intuitive user interface, the USG20W is an ideal choice for businesses looking to protect their networks from malicious threats.

Troubleshooting Common Issues with Zyxel USG20W VPN Setup

If you are having trouble setting up a VPN on your Zyxel USG20W router, there are a few common issues that you may encounter. In this article, we will discuss some of the most common issues and how to troubleshoot them.

1. Incorrect VPN Settings: One of the most common issues with setting up a VPN on a Zyxel USG20W router is incorrect settings. Make sure that all of the settings for your VPN are correct, including the IP address, subnet mask, gateway, and DNS server.

2. Firewall Issues: Another common issue is firewall settings. Make sure that the firewall settings on your router are configured correctly and that they are not blocking any of the ports needed for the VPN connection.

3. Network Connectivity Issues: If you are having trouble connecting to the VPN, make sure that your network is properly configured and that all of the necessary ports are open. Additionally, check to make sure that your ISP is not blocking any of the ports needed for the VPN connection.

4. Router Firmware Issues: If you are having trouble connecting to the VPN, make sure that your router’s firmware is up to date. Outdated firmware can cause connection issues.

5. VPN Client Issues: If you are using a VPN client, make sure that it is compatible with your router and that it is configured correctly.

By following these steps, you should be able to troubleshoot any issues you may be having with setting up a VPN on your Zyxel USG20W router. If you are still having trouble, contact your ISP or a qualified technician for assistance.

- [ZyWALL/USG] How to set up a Client-to-Site VPN (Mode Config …

- USG20W-VPN Configure wlan in expertmode? — Zyxel Community

- How to Configure IPSec VPN with ZyWALL IPSec VPN Client

Первым делом, согласно одному из мануалов, включаем алгоритм шифрования 3DES, который в последних версиях прошивок отключен.

Для этого подключаемся к роутеру через ssh или telnet и выполняем:

Router> configure terminal

Router(config)# crypto algorithm-hide disable

Router(config)# write

Router(config)# reboot

Далее все по инструкции из базы знаний:

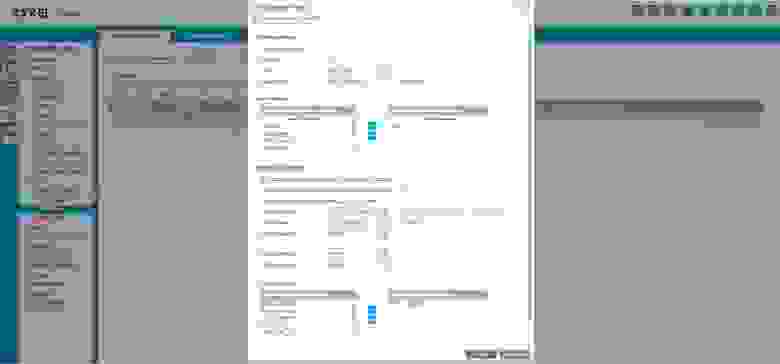

1. Для создания подключения L2TP over IPSec нужно сначала создать правило IPSec.

Зайдите на страницу CONFIGURATION > VPN > IPSec VPN > VPN Gateway для создания шлюза VPN.

- VPN Gateway Name;

- В разделе Gateway Settings укажите интерфейс wan1 в качестве My Address и Dynamic Address в качестве Peer Gateway Address;

- Укажите Pre-Shared Key — этот параметр (предварительно согласованный ключ) будет необходим при настройке VPN-подключения.

Установите настройки фазы 1 в разделе Phase 1 Settings, которые поддерживаются удаленным устройством.

Для ОС Windows XP возможно подключение и на более слабых протоколах шифрования (DES).

2. Зайдите на страницу CONFIGURATION > VPN > IPSec VPN > VPN Connection для создания VPN-подключения.

- Connection Name;

В разделе Application Scenario выберите значение Remote Access (Server Role) и в поле VPN Gateway выберите созданное ранее правило.

Для туннеля L2TP over IPSec нужно использовать транспортный режим (в поле Encapsulation установите значение Transport).VPN-подключение настраивается как туннель Peer-to-peer (точка-точка). Таким образом, мы должны указать объект с WAN IP-адресом в поле Local Policy и установить настройки фазы 2 в разделе Phase 2 Settings, которые поддерживаются удаленным устройством.Для создания объекта с WAN IP-адресом (в нашем примере WAN1_IP), который будет указан в поле Local Policy, нажмите на Create new Object в верхей части окна Add VPN Connection.Создайте объект типа INTERFACE IP (Address Type = INTERFACE IP) и в поле Interface укажите интерфейс wan1.

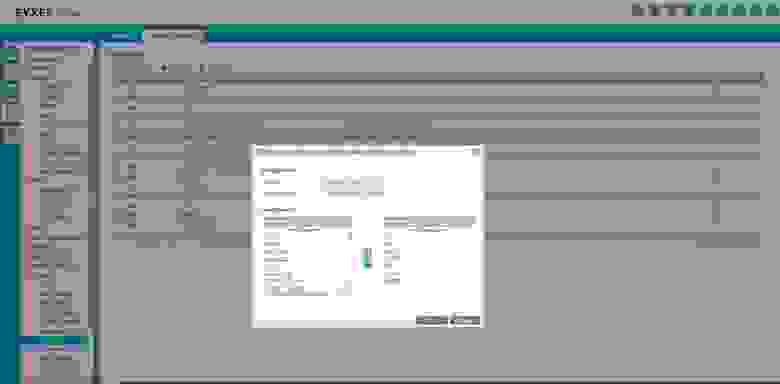

3. После создания настроек VPN Connection зайдите на страницу CONFIGURATION > VPN > L2TP VPN > L2TP VPN.

Создайте Address Object для пользователей L2TP VPN.

Затем настройте L2TP over IPsec:

- Активируйте подключение. Установите галочку в поле Enable L2TP Over IPSec;

- Укажите созданное ранее правило в поле VPN Connection;

- Укажите диапазон IP-адресов в поле IP Address Pool;

- В нашем примере используется метод аутентификации по умолчанию (локальная база данных

- пользователей ZyWALL USG). В поле Authentication Method установлено значение default;

- В поле Allowed User укажите учетную запись пользователя или группу пользователей, которые имеют права на использование туннеля L2TP VPN. В нашем примере в ZyWALL USG указано значение any, что означает разрешение доступа всем пользователям из списка;

- Значения других полей оставьте по умолчанию, как указано в нашем примере. Нажмите кнопку Apply для сохранения информации.

После выполнения указанных выше настроек пользователи смогут получить безопасный удаленный доступ к ресурсам корпоративной сети со своих смартфонов/компьютеров, подключившись к аппаратному шлюзу ZyWALL USG по VPN-соединению L2TP over IPSec.

Для подключения клиентов L2TP over IPSec необходимо также настроить Firewall (статья по настройке межсетевого экрана Firewall в ZyWALL USG: http://zyxel.ru/kb/2631).

itsalive

сброс и заводские настройки

Ссылка на оригинал

Время создания: 07.11.2019 11:59

Раздел: Компьютер — Сетевое оборудование — Zyxel USG20W-VPN

Запись: Kozlov-AE/Tetra/master/base/157311716371uyrf9f9d/text.html на raw.githubusercontent.com

ЗYXEL ZyWALL USG 20 является одним из самых популярных роутеров для организации безопасного подключения к сети Интернет. Он обладает высоким уровнем защиты, мощными возможностями маршрутизации и простым в использовании интерфейсом. Но чтобы получить максимальную отдачу от этого оборудования, необходимо правильно настроить его. В этой статье мы расскажем вам, как успешно настроить ZYXEL ZyWALL USG 20.

Первым шагом при настройке ZyWALL USG 20 является подключение устройства к вашей локальной сети и питанию. Затем, вы должны открыть веб-браузер и ввести IP-адрес роутера в адресной строке. Обычно это значение по умолчанию — 192.168.1.1. В результате откроется страница авторизации, где вам потребуется ввести логин и пароль для доступа к административной панели ZyWALL USG 20.

После успешной авторизации вы попадете в главное меню административной панели ZyWALL USG 20. Здесь вы найдете все необходимые инструменты и настройки для настройки роутера. Наиболее важные настройки, которые стоит обратить внимание, это настройки безопасности, настройки маршрутизации и настройки доступа к Интернету. Мы рекомендуем вам пройтись по каждому пункту настроек и убедиться, что все значения указаны правильно и соответствуют вашим требованиям.

Запомните, что любые изменения настроек маршрутизатора могут привести к временным или постоянным проблемам с подключением к Интернету. Поэтому перед внесением изменений настройки ZYXEL ZyWALL USG 20 рекомендуется сохранить предыдущие значения или создать резервную копию текущей конфигурации.

После завершения всех необходимых настроек, не забудьте сохранить изменения и перезагрузить роутер ZYXEL ZyWALL USG 20. Это поможет применить внесенные изменения и убедиться, что все работает корректно. После перезагрузки вы можете проверить подключение к Интернету, а также проверить работу защитных функций роутера.

Вот и все! Теперь вы знаете, как успешно настроить ZYXEL ZyWALL USG 20. Следуя этой подробной инструкции, вы сможете настроить роутер с минимальными усилиями и получить на выходе надежное и безопасное подключение к Интернету.

Содержание

- Шаги для настройки ZYXEL ZyWALL USG 20

- Подключение устройства к сети

- Вход в интерфейс управления ZyWALL USG 20

- Основные настройки безопасности

- Дополнительные функции и настройки

- 1. Виртуальная локальная сеть (VLAN)

- 2. Гостевая сеть

Шаги для настройки ZYXEL ZyWALL USG 20

Для успешной настройки маршрутизатора ZYXEL ZyWALL USG 20 следуйте следующим шагам:

- Подключите маршрутизатор ZYXEL ZyWALL USG 20 к источнику питания и подключите его к компьютеру с помощью Ethernet-кабеля.

- Включите ZYXEL ZyWALL USG 20.

- Настройте IP-адрес компьютера в соответствии с диапазоном адресов маршрутизатора.

- Откройте веб-браузер и введите IP-адрес маршрутизатора в адресной строке.

- Войдите в административный интерфейс маршрутизатора с помощью указания имени пользователя и пароля (по умолчанию имя пользователя: admin, пароль: 1234).

- Следуйте инструкциям мастера настройки, чтобы настроить основные параметры маршрутизатора, такие как часовой пояс, имя хоста, DNS-сервер и другие параметры.

- Настройте параметры сети, включая IP-адрес, подсеть, шлюз по умолчанию и DHCP-сервер.

- Настройте беспроводную сеть, если необходимо, включая SSID, тип безопасности и пароль.

- Настройте правила брандмауэра для защиты вашей сети от несанкционированного доступа.

- Сохраните настройки и перезагрузите маршрутизатор.

- Проверьте подключение к интернету и работоспособность сети.

После завершения этих шагов вы успешно настроили маршрутизатор ZYXEL ZyWALL USG 20 и ваша домашняя сеть должна быть готова к работе.

Подключение устройства к сети

Для успешной настройки ZYXEL ZyWALL USG 20 необходимо подключить устройство к сети. Для этого следуйте инструкции ниже:

- Подключите один конец Ethernet-кабеля к порту WAN на задней панели устройства ZyWALL USG 20.

- Подключите другой конец Ethernet-кабеля к сетевому порту вашего интернет-провайдера.

- Подключите конец питания к порту питания на задней панели устройства ZyWALL USG 20.

- Подключите другой конец питания к электрической розетке.

После выполнения всех указанных действий устройство ZyWALL USG 20 будет подключено к сети и готово к настройке.

Вход в интерфейс управления ZyWALL USG 20

Для начала настройки ZyWALL USG 20 необходимо войти в свойства устройства через интерфейс управления. Для этого выполните следующие шаги:

- Откройте веб-браузер на компьютере, подключенном к той же сети, что и ZyWALL USG 20.

- Введите IP-адрес устройства в адресной строке браузера и нажмите Enter.

Примечание: По умолчанию IP-адрес ZyWALL USG 20 — 192.168.1.1. Если вы его не изменили, оставьте его без изменений.

- В появившемся окне введите имя пользователя и пароль для входа в интерфейс управления.

Примечание: По умолчанию имя пользователя — admin, пароль — 1234. Рекомендуется изменить пароль после первого входа.

- Нажмите кнопку Войти или нажмите Enter.

После выполнения этих шагов вы будете перенаправлены в интерфейс управления ZyWALL USG 20, где сможете начать настройку устройства в соответствии с ваших потребностями.

Основные настройки безопасности

При настройке ZYXEL ZyWALL USG 20 очень важно уделить должное внимание безопасности вашей сети. Ниже перечислены основные настройки безопасности, которые следует выполнить для обеспечения надежной защиты вашей сети.

- Изменение пароля администратора: Первой важной мерой безопасности является изменение пароля администратора по умолчанию. Установите сложный пароль, содержащий буквы в верхнем и нижнем регистрах, цифры и специальные символы. Никогда не используйте простые пароли, такие как «password» или «123456».

- Обновление прошивки: Регулярно проверяйте и устанавливайте обновления прошивки для ZyWALL USG 20, чтобы исправлять уязвимости и получать новые функции безопасности.

- Закрытие лишних портов: Отключите все неиспользуемые порты на ZyWALL USG 20, чтобы предотвратить возможность несанкционированного доступа.

- Активация брандмауэра: Включите брандмауэр на ZyWALL USG 20 и настройте правила доступа, чтобы блокировать нежелательный трафик и защищать вашу сеть от вредоносных атак.

- Включение VPN: Если вы планируете использовать удаленный доступ или подключение к другим сетям, активируйте и настройте VPN на ZyWALL USG 20 для обеспечения безопасной передачи данных.

- Настройка антивирусного сканирования: Включите антивирусное сканирование на ZyWALL USG 20 для защиты от вредоносных программ. Регулярно обновляйте базу данных вирусов, чтобы обнаруживать новые угрозы.

Помимо этих основных настроек безопасности, рекомендуется посмотреть спецификацию производителя и документацию ZyWALL USG 20 для получения подробной информации о доступных функциях безопасности и конфигурации.

Дополнительные функции и настройки

Помимо основных настроек, оборудование ZYXEL ZyWALL USG 20 также предлагает ряд дополнительных функций и настроек, которые помогут улучшить безопасность и эффективность вашей сети.

1. Виртуальная локальная сеть (VLAN)

Виртуальная локальная сеть (VLAN) позволяет разделить сеть на несколько виртуальных сегментов, каждый из которых работает независимо друг от друга. Это полезно для организации разных уровней доступа, сегментации трафика и повышения безопасности в сети.

Для настройки VLAN в ZYXEL ZyWALL USG 20:

| Шаг | Действие |

|---|---|

| 1 | Войдите в панель управления ZyWALL USG 20, используя логин и пароль администратора. |

| 2 | Перейдите в раздел «Сеть» и выберите «VLAN» в меню слева. |

| 3 | Нажмите на кнопку «Добавить новый VLAN» и введите необходимые параметры, такие как идентификатор VLAN, имя и тип соединения. |

| 4 | Настройте порты, которые будут относиться к данному VLAN, и определите необходимые правила доступа. |

| 5 | Сохраните изменения и примените их. |

2. Гостевая сеть

Гостевая сеть создает отдельный сегмент сети, предназначенный для временных или незащищенных устройств, таких как смартфоны или планшеты. Это позволяет изолировать гостевые устройства, чтобы защитить вашу основную сеть от возможных угроз.

Для настройки гостевой сети в ZYXEL ZyWALL USG 20:

| Шаг | Действие |

|---|---|

| 1 | Войдите в панель управления ZyWALL USG 20, используя логин и пароль администратора. |

| 2 | Перейдите в раздел «Сеть» и выберите «Гостевая сеть» в меню слева. |

| 3 | Нажмите на кнопку «Добавить новую гостевую сеть» и введите необходимые параметры, такие как имя сети и настройки безопасности. |

| 4 | Настройте параметры сети, такие как IP-адреса и подсети, DNS и DHCP. |

| 5 | Сохраните изменения и примените их. |

Это лишь некоторые из дополнительных функций и настроек, доступных в ZYXEL ZyWALL USG 20. По мере необходимости вы можете изучить документацию и консультироваться с производителем для получения дополнительной информации о функциональности вашего устройства.